TR | Windows Enumeration

Windows Enumeration

Selamlar,Linux enumeration konusunu görmüşsünüzdür sanırım.Windows için durum biraz farklı şöyle farklı bir çok tool bulunuyor ve odak noktanıza göre kullanacağınız araç/tool değişebiliyor.

Nedir bu Enumeration ?

Enumeration, bağlandığınız bir bilgisayarın bilgilerini almak istediniz fakat sistemlerde o kadar çok komut var ki hepsini tek tek almak zaman kaybına yol açacak örnek vermek gerekirse :

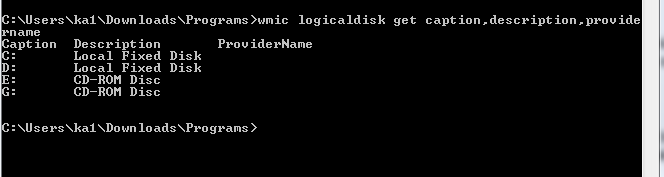

wmic logicaldisk get caption,description,providername

Bu kod bize Windows da yerel disklerimizin isimlerini , diskin tanımını , var ise bu diskin sağlandığı yeri gösteriyor. ( Shared disk vs. )

Bu kodlar bize zaman kaybettiriyor ve bazen gerçekten 1 saniyenin bile önemi oldukça fazla.

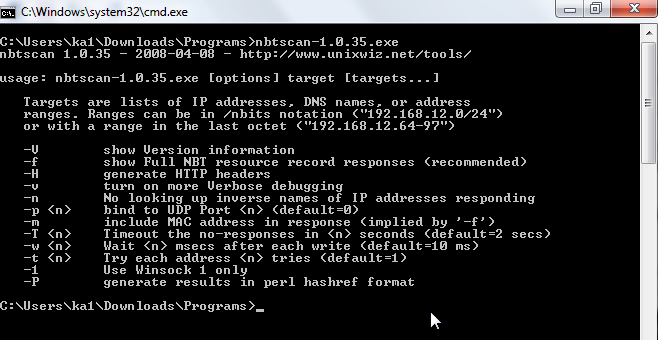

Şimdi burada ilk önce Nbtscan aracından bahsedeceğiz.

Nedir bu araç ?

Bize Windows üzerinde Workgroup bilgilerini verecek.

Yukarıda gördüğünüz gibi bazı parametreler alması gerekiyor hemen bunlara örnekler verelim.

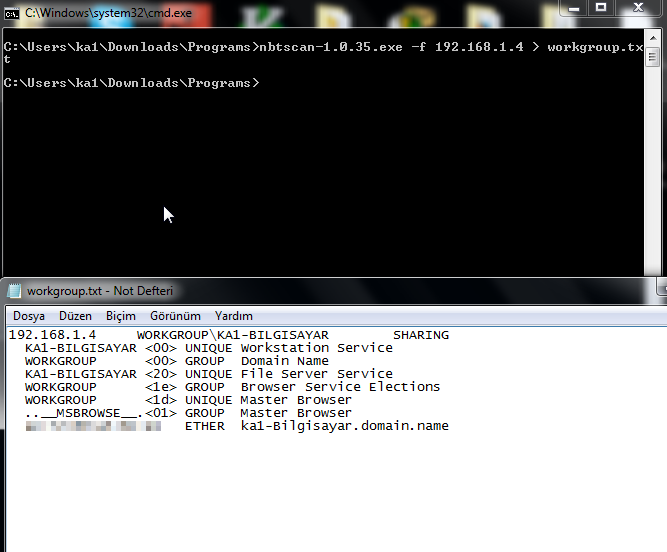

ntbscan.exe –f 192.168.1.4 > workgroup.txt

Yazdığımızda bize bilgisayarda ki WORKGROUP’da ki kullanıcı adımı ve bilgisayarda ki domain name,services isimlerini gösterecek ve bunu netbios.txt dosyasına yazdıracaktır.

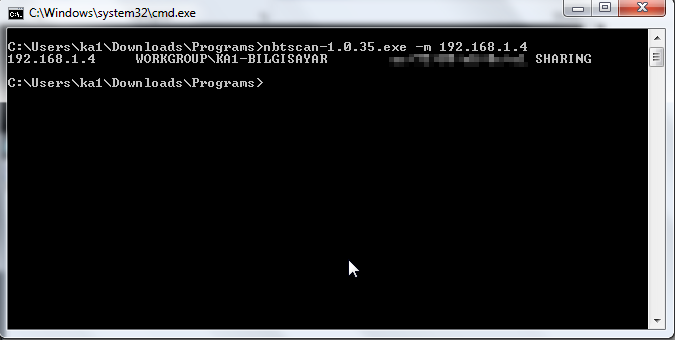

nbtscan.exe –m 192.168.1.4

Yazdığımızda ise bize MAC Adresi ile birlikte kullanıcının bilgisini verecektir.

En çok kullanacağınız parametre –f parametresidir. Dilerseniz bir ip aralığını da aratabilirsiniz.

nbtscan.exe –f 192.168.1.0/24

Sırada ki aracımız DumpSec

DumpSec

Dumpsec GUI(Graphical User Interface)’ye yani grafiksel bir arayüze sahip bir araçtır.

Aracı açtığımızda bizi boş bir sayfa karşılar ama yukarıdan Report menüsünden istediğiniz kısımların raporlarını alabilirsiniz.Bu tool NbtScan’a göre daha fazla rapor olanağı sunar.

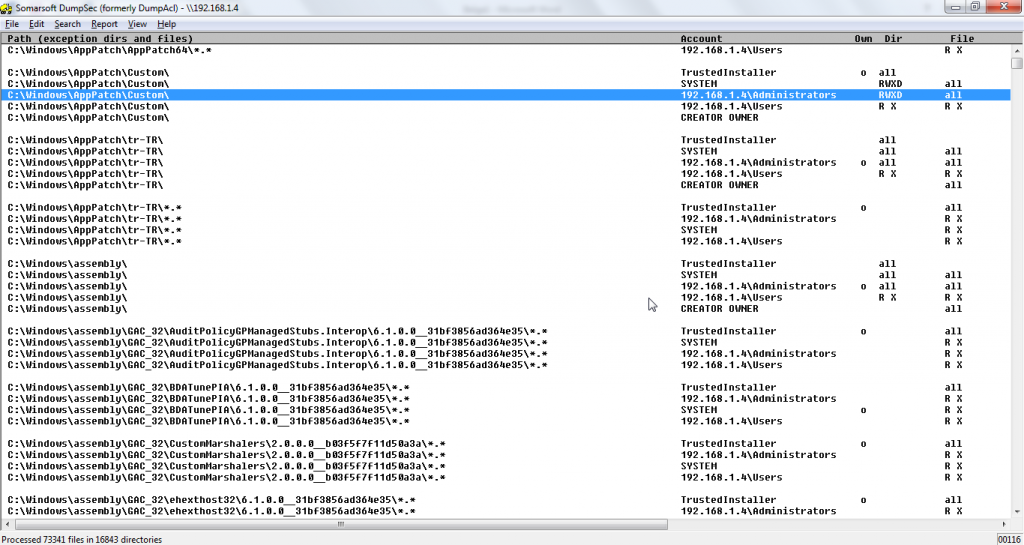

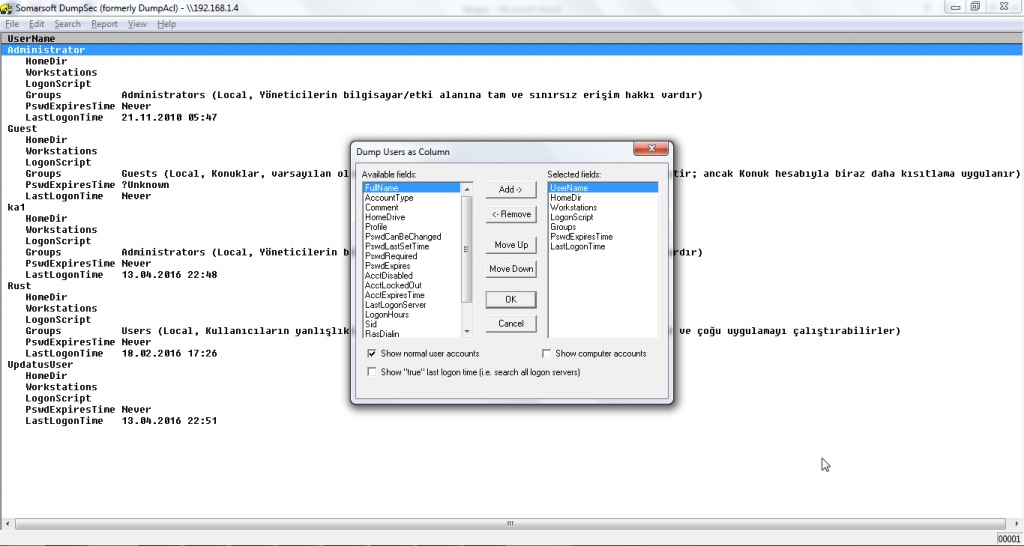

Şimdi örnek ekran görüntülerine bakalım.

Burada Windows klasörü altında ki dosyaların sahipleri dosya izinlerini toplu halde görebiliyorsunuz. İsterseniz File kısmından yazdırabilirsiniz.

Bir altta ki resimde ise localhost üzerinde ki kullanıcıları ve istediğiniz sütunları gösterebilirsiniz.

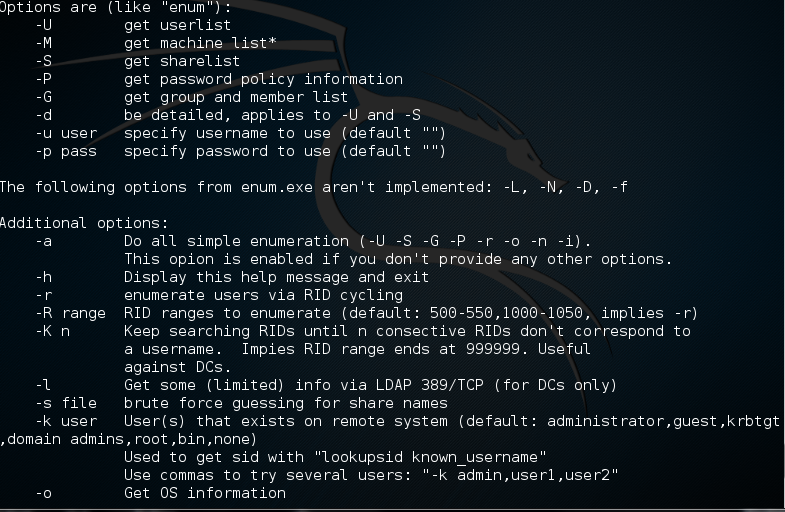

Enum4Linux

Kali’de build-in olarak gelen bir araçtır.Herhangi bir şekilde Windows kullanıcı adı ve parolasını ( var ise ) ele geçirmişseniz daha yararlı olucaktır.

Şimdi kullanımına gelirsek.

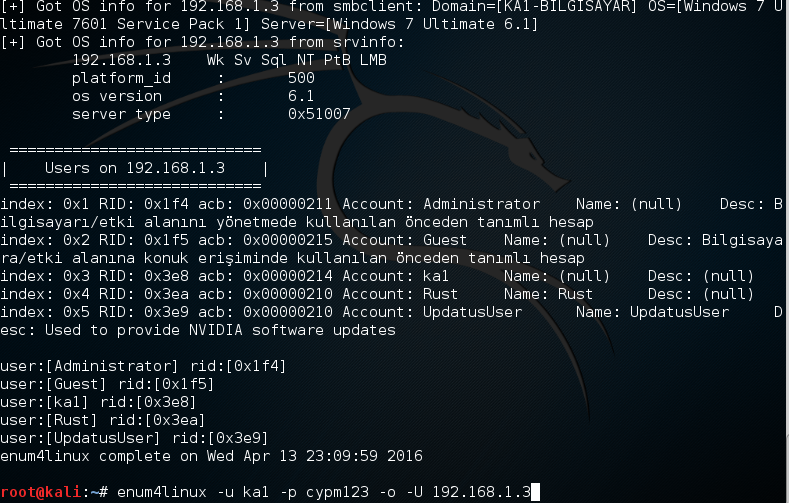

enum4linux –u username –p password –o –U ipadresi

Bu kod bize –U argümanında görüldüğü üzere işletim sistemi üstünde ki kullanıcı adlarını vericek.Diğer bir argüman olan –o ise bize işletim sistemi hakkında bilgi vericektir.

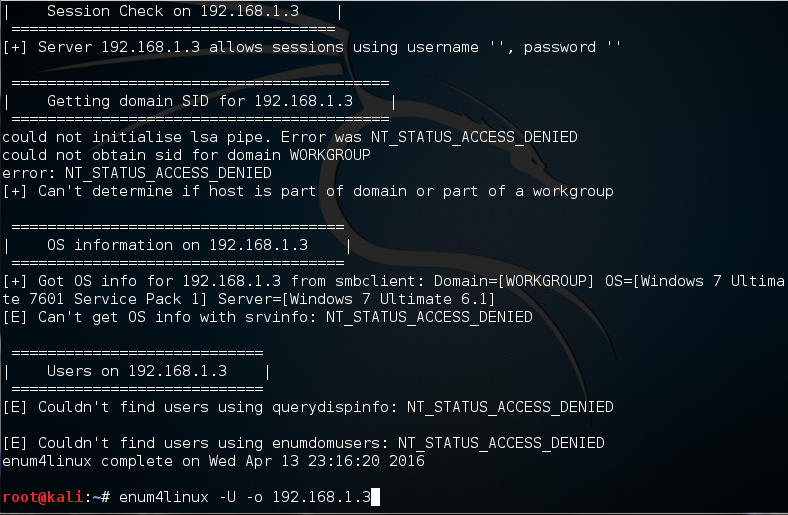

Dikkat edilmesi gereken burada şifre ve kullanıcı adını bildiğimden dolayı fazlaca bilginin olmasıdır.Birde username password girmeden çıktısını görelim.

enum4linux –U –o 192.168.1.3

Diğer argümanlar nelerdir onlara bakalım şimdi de.

enum4linux –u username –p password –o –G –U 192.168.1.3 >> cikti.txt

Çıktısı bize çalışma alanında ki kullanıcılarla birlikte vericek.

Çıktımız aşağıda ki şekildedir.

Starting enum4linux v0.8.9 ( http://labs.portcullis.co.uk/application/enum4linux/ ) on Wed Apr 13 23:19:33 2016 ========================== | Target Information | ========================== Target ........... 192.168.1.3 RID Range ........ 500-550,1000-1050 Username ......... 'ka1' Password ......... 'cypm123' Known Usernames .. administrator, guest, krbtgt, domain admins, root, bin, none =================================================== | Enumerating Workgroup/Domain on 192.168.1.3 | =================================================== [+] Got domain/workgroup name: WORKGROUP ==================================== | Session Check on 192.168.1.3 | ==================================== [+] Server 192.168.1.3 allows sessions using username 'ka1', password 'cypm123' ========================================== | Getting domain SID for 192.168.1.3 | ========================================== Domain Name: WORKGROUP Domain Sid: (NULL SID) [+] Can't determine if host is part of domain or part of a workgroup ===================================== | OS information on 192.168.1.3 | ===================================== [+] Got OS info for 192.168.1.3 from smbclient: Domain=[KA1-BILGISAYAR] OS=[Windows 7 Ultimate 7601 Service Pack 1] Server=[Windows 7 Ultimate 6.1] [+] Got OS info for 192.168.1.3 from srvinfo: 192.168.1.3 Wk Sv Sql NT PtB LMB platform_id : 500 os version : 6.1 server type : 0x51007 ============================ | Users on 192.168.1.3 | ============================ index: 0x1 RID: 0x1f4 acb: 0x00000211 Account: Administrator Name: (null) Desc: Bilgisayarı/etki alanını yönetmede kullanılan önceden tanımlı hesap index: 0x2 RID: 0x1f5 acb: 0x00000215 Account: Guest Name: (null) Desc: Bilgisayara/etki alanına konuk erişiminde kullanılan önceden tanımlı hesap index: 0x3 RID: 0x3e8 acb: 0x00000214 Account: ka1 Name: (null) Desc: (null) index: 0x4 RID: 0x3ea acb: 0x00000210 Account: Rust Name: Rust Desc: (null) index: 0x5 RID: 0x3e9 acb: 0x00000210 Account: UpdatusUser Name: UpdatusUser Desc: Used to provide NVIDIA software updates user:[Administrator] rid:[0x1f4] user:[Guest] rid:[0x1f5] user:[ka1] rid:[0x3e8] user:[Rust] rid:[0x3ea] user:[UpdatusUser] rid:[0x3e9] ============================= | Groups on 192.168.1.3 | ============================= [+] Getting builtin groups: group:[Administrators] rid:[0x220] group:[Backup Operators] rid:[0x227] group:[Cryptographic Operators] rid:[0x239] group:[Distributed COM Users] rid:[0x232] group:[Event Log Readers] rid:[0x23d] group:[Guests] rid:[0x222] group:[IIS_IUSRS] rid:[0x238] group:[Network Configuration Operators] rid:[0x22c] group:[Performance Log Users] rid:[0x22f] group:[Performance Monitor Users] rid:[0x22e] group:[Power Users] rid:[0x223] group:[Remote Desktop Users] rid:[0x22b] group:[Replicator] rid:[0x228] group:[Users] rid:[0x221] [+] Getting builtin group memberships: Group 'IIS_IUSRS' (RID: 568) has member: NT AUTHORITY\IUSR [+] Getting local groups: group:[SQLServer2005SQLBrowserUser$KA1-BILGISAYAR] rid:[0x3ed] group:[SQLServerMSSQLServerADHelperUser$KA1-BILGISAYAR] rid:[0x3ec] group:[SQLServerMSSQLUser$ka1-Bilgisayar$SQLEXPRESS] rid:[0x3ee] group:[SQLServerSQLAgentUser$KA1-BILGISAYAR$SQLEXPRESS] rid:[0x3ef] group:[__vmware__] rid:[0x3eb] [+] Getting local group memberships: Group 'SQLServerMSSQLServerADHelperUser$KA1-BILGISAYAR' (RID: 1004) has member: NT AUTHORITY\NETWORK SERVICE Group 'SQLServerMSSQLServerADHelperUser$KA1-BILGISAYAR' (RID: 1004) has member: NT AUTHORITY\SYSTEM Group 'SQLServerSQLAgentUser$KA1-BILGISAYAR$SQLEXPRESS' (RID: 1007) has member: NT SERVICE\SQLAgent$SQLEXPRESS Group 'SQLServerMSSQLUser$ka1-Bilgisayar$SQLEXPRESS' (RID: 1006) has member: cli_rpc_pipe_open_noauth: rpc_pipe_bind for pipe \lsarpc failed with error NT_STATUS_IO_DEVICE_ERROR Group 'SQLServerMSSQLUser$ka1-Bilgisayar$SQLEXPRESS' (RID: 1006) has member: Couldn't open LSA pipe. Error was NT_STATUS_IO_DEVICE_ERROR Group 'SQLServer2005SQLBrowserUser$KA1-BILGISAYAR' (RID: 1005) has member: NT SERVICE\SQLBrowser [+] Getting domain groups: group:[None] rid:[0x201] [+] Getting domain group memberships: Group 'None' (RID: 513) has member: ka1-Bilgisayar\Administrator Group 'None' (RID: 513) has member: ka1-Bilgisayar\Guest Group 'None' (RID: 513) has member: ka1-Bilgisayar\ka1 Group 'None' (RID: 513) has member: ka1-Bilgisayar\UpdatusUser Group 'None' (RID: 513) has member: ka1-Bilgisayar\Rust enum4linux complete on Wed Apr 13 23:19:35 2016

Eğer çok daha fazla bilgi isterseniz –a argümanını kullanabilirsiniz.

Ek Bilgi :

Eğer Metasploit sayesinde meterpreter session oluşturmuş iseniz ,kullanıcı adı ve şifresine ulaşmışsanız aşağıda ki kodlar da işe yarıyacaktır.

run remotewinenum -u username -p password

#Birçok dump dosyasını alır.

scraper

# Registry kayıtlarını alır.

winenum

# Birçok dump dosyasını alır.