TR | Honeypot

HONEYPOT

Hakkında

Yazımızda Honeypot (Balküpü) teknolojisini detaylıca anlatmaya çalışacağız. Anlatıma şu soruyla başlayabiliriz. Nedir bu Honeypot ? Honeypot sistemimize yapılan saldırıları tespit etmek, yavaşlatmak ve gerçek sistemimizi kamufle etmek için kullanılan bir teknolojidir.Ayrıca çağımızda hızla yenilenen teknoloji ile buna paralel olarak keşfedilen yeni saldırı tekniklerini analiz etmek amacıyla da kullanılabilen bir teknolojidir. Peki neden balküpü denmiştir ve altında yatan felsefe nedir ? Bu sorunun cevabı ise tahmin ettiğiniz gibi kolaydır. Balküpü dışarıdan bakıldığında güzel bir görünüme sahip ve ele geçirmek için cezbedici bir özelliğe sahiptir. Fakat içinde nelerin olduğunu bilemeyiz. Örneğin bir canlı içinden ballar akan güzel kokulu bir balküpüne saldırmak istediğinde içinde tehlikelerle dolu zararlı arılarla karşılaşacağını bilemez. İşte doğadaki bu mantığın teknolojiye ve günümüzde giderek çoğalan siber saldırılara uygulanmış halidir honeypot teknolojisi.

Saldırgan sistemimize saldırmak istediğinde karşısında bizim konfigüre ettiğimiz bir sistem görünür. Saldırgan belirlediğimiz sistemi gerçek bir sistem sanarak saldırmayı dener. Bu süre içerisinde konfigüre ettiğimiz honeypot sistemi devreye girer. Saldırganın hareketlerini, saldırı tekniğini loglamaya başlar. Böylelikle saldırganın nereden ve hangi teknikle saldırmış olduğunu öğrenerek sistemimizde gerekli güvenlik önlemlerini almaya çalışırız.

Honeypotlar kendi içlerinde şu şekilde sınıflandırılabilirler;

- Üretim Honeypotları (Production Honeypots)

- Araştırma Honeypotları (Research Honeypots)

Üretim Honeypotları: Bunlar düşük etkileşimli honeypotlardır. Kurulumu ve kullanımı kolay daha az maliyet gerektiren sistemlerdir. Örneğin sanal makinalarda kurulum ve kullanım olabilir. Fakat analiz ederken uygulamalar limitli olduğu için bu sistemler kısıtlı cevaplar verebilir. Saldırgan tespit edilemeyebilir.

Araştırma Honeypotları : Daha çok büyük ve kurumsal yerlerde kullanılabilir. Bu honeypotların kurulumu,kullanımı ve bakımı zordur. Daha çok fiziksel gerçek makinalarla veya sistemlerle kurulurlar. Araştırma honeypotları saldırganın her hareketini, tekniğini analiz etmek amacıyla kullanılabilir. Yukarıda belirttiğimiz gibi bu ataklara karşı savunma teknikleri geliştirmek için faydalıdır .Maliyeti de üretim honeypotlarına göre fazladır.

Alt Başlıklar

Yazımızda nelerden bahsedeceğimizi aşağıdaki alt başlıklardan görelim.

- Honeypotların çalışma mantığı

- Threat Intelligence (Tehdit İstihbaratı)

- Honeypot uygulaması

- Honeypot Projeleri

- Honeypot tespit yöntemleri

- Honeypot Kurulum

- Honeypot Kullanım

Bunların haricinde değineceğimiz bazı yazılımlar aşağıdaki gibidir;

- Dionaea

- Conpot

- Amun

- Kojoney HonSSH

- Glastopf

- Kippo

- Bifrozt

- HoneyDrive

- Cuckoo

Honeypotların Çalışma Mantığı

Honeypotlar hakkında verdiğimiz bilgilerde çalışma mantığınının çoğu kısmını anlatmış olduk. Ama yinede nasıl çalışır, neler kullanır, yöntemi nedir bir göz atalım.

Honeypotlar yaptığı büyük işlerin aksine öyle karmaşık kurgulanmış algoritmalara sahip değildir. Gayet basit bir mantığı vardır. Honeypotların çalışma mantığı IDS(Intrusion Detection System) saldırı tespit sistemlerinin çalışma mantığı ile paraleldir. Belirlediğimiz portta çalışan servislere yapılan saldırıları analiz ederek bize log kayıtlarını gösterebilir. Saldırgan bir exploit yolladığında bunu antivirüs yardımıyla analiz edebilir. Kullanım alanlarına göre birçok şekilde konfigüre edilebilirler. Örneğin spam hareketlerini tespit etmek için dahi kullanılabilirler.

Başka bir örnek ise büyük bir kuruluş içerisinde farklı ağ yapıları bulunabilir. Saldırgan atak yapmaya başladığında honeypot olmayan bir ağa sızmayı denediğinde bu bir zafiyet oluşturabilir. Bunun içinde birçok honeypot’u farklı ağlarda konfigüre ederek bir honeypot ağıda kurulabilir. Bu tarz sistemlere HoneyNet denir. Honeypotların en büyük avantajı zor tespit edilebilmesi ve gerçek bir sistemmiş gibi konfigüre edilen tuzak sistemler olmasıdır. Dezavantajı ise saldırgan honeypot veya honeynet sistemlerine değinmeden asıl sisteme ulaşmış olabilir veya direk olarak asıl sisteme saldırabilir. Bu yüzden honeypot sistemlerini iyi konfigüre etmeli ve güvenlik kurgusunu iyi oluşturmalıyız.

Böylelikle honeypotların çalışma mantığını bir nebze olsun anlamaya çalıştık.Önemli kısmı tekrar belirtmek gerekirse sistemlerimize yapılan saldırı tekniklerini öğrenmek, saldırganın nerelere saldırmak istediğini analiz etmek hangi yöntemlerle hangi verilere ulaşmak istediğini tespit edip ona göre önlem almaktır. Bu kısımda threat intelligence(Tehdit istihbaratı) konusuna da değinmemiz gerekir. Bir sonraki alt başlıkta tehdit istihbaratını anlatmaya çalışalım.

Threat Intelligence(Tehdit İstihbaratı)

İstihbarat yani bilgi toplama geçmişten günümüze kadar sürekli olarak değer kazanmıştır. Günümüzde bilgi çok önemli bir güçtür. Yeri geldiğinde güçlü bir silah yeri geldiğinde savunmak için kullanılan bir etkendir. İstahbarat ise elde edilen bilgiyi analiz etmek, ihtiyaçlara göre yoğurarak kesin bir veri elde etmektir. İşte bu kısımda işin içine siber tehdit istihbaratı girmektedir. Bu konu için aşağıda linkini vereceğimiz sunumda ayrıntılı bir anlatım vardır ve bu sunumdaki güzel bir konuya değineceğiz. İlk olarak linki paylaşalım;

http://www.slideshare.net/bgasecurity/her-ynyle-siber-tehdit-stihbarat-60105829

Burada yazar Mehmet Kılıç güzel bir noktaya değinmiştir. Nedir bu konu ? 5N1K nedir başlıkları şöyle bir inceleyelim.

- Kim Saldırıyor?

- Neden bunu yapıyorlar?

- Ne Peşindeler?

- Ne yapıyorlar?

- Nereden geliyorlar?

- Nasıl savunabilirim?

Honeypot’u neden kullanmak gerektiğini açıklayan başlıklar işte bunlardır.

Bu soruların cevaplarını elde etmek için honeypot sisteminden yararlanabiliriz. Siber tehdit istihbaratı bu yüzden önemlidir. Mesela honeypot sisteminde saldırganın kim olduğunu analiz edebiliriz. Daha sonra hangi saldırı türünü kullandığını ve nereye saldırdığını öğrenme şansımız olabilir. Saldırırken çalışan servislerde ne tür exploitler deniyor, hangi şifrelerle brute force attack yapıyor bunları grafiksel hale dökerek bile inceleyebiliriz. Bu verileri inceledikten sonra ne olacak diye bir soru sorabiliriz. Bu verileri inceledikten sonra gerekli analiz yapılarak sistemimizde bu ataklara karşı bir zafiyet varmı diye kontrol edebiliriz. Örneğin kolay parola zafiyeti veya local root exploit zafiyeti gibi zafiyetler varmı diye kontrol edebiliriz. Daha sonra gerekli savunma faaliyetlerini, sıkılaştırmaları sistemimizde yapabiliriz. Honeypot konusunda siber tehdit istihbaratı noktasına da böylelikle değinmiş olduk.

Şimdi Honeypot uygulaması ve aşamalarını incelemeye çalışalım.

Honeypot Uygulaması

Honeypot Bileşenleri

Genel işleyişe bakıldığında , sanal cihazlar kullanılarak ağda yer alacak yönlendiriler, istemciler ve sunucular yaratılmaktadır. Bu süreç 4 aşamadan oluşmaktadır;

1.Sanal Cihazların Oluşturulması

FreeBSD Jail : Birbirinden bağımsız , düşük kaynak tüketimli sanal sistemler oluşturmaya yarayan bir sanallaştırma sistemidir. Sistemler gerçek bir sistemin sağlayabildiği birçok özelliği sağlayabilmektedir. Honeypot ,ihtiyacı olan ağ işlemlerini Jail sisteminin ileri bir sürümü olan VIMAGE’i kullanmaktadır.

2.Sanal Bağlantıların Oluşturulması

Netgraph : Üzerinde çeşitli ağ işlemleri yapılmasına olanak sağlayan , ağ nesnelerine sahip bir sistemdir. Honeypot , netgraph nesnelerini birbirine bağlayarak ağ yapısını oluşturmaktadır.

Honeypot’da kullanılan netgraph nesneleri;

- ng_eiface : Sanal ethernet arayüzü sağlamaktadır.

- ng_bridge : Birden fazla nesnenin birbirine bağlanmasında kullanılır.

- ng_pipe : Gecikme ve paket kaybını taklit ederek trafiğin şekillendirilmesini sağlar.

Epair : Netgraph gibi ağ cihazlarının birbirine bağlanmasında kullanılır. Aralarındaki önemli iki fark vardır.

Epair sistemi , netgraph kadar karmaşık değildir. İpconfig komutu sayesinde nesneler kolayca oluşturulup dağıtılır.

Netgraph nesneleri arasında , pipe nesnesi kullanılarak daha gerçekçi bir ağ yaratılabilir. Epair da böyle bir özellik yoktur.

3.Dinamik Yönlendirme

Quagga : Açık kaynak kodlu hizmet veren bir yönlendirme protokolüdür. Ayrıca bu uygulama OSPF,IS-IS,BGP ve RIP gibi temel routing protokollerini desteklemektedir. Quagga , GNU lisansıyla istenildiği kadar router eklemeye olanak sağlar.

4.Servis Sanallaştırma

Honeypot projesi kapsamında HTTP, DNS, SMTP ve FTP servislerinin taklitleri geliştirilerek bu sistemlerde kullanılmaktadır. Bu gibi servisler oluşturulacak honeypot üzerinde amacına uygun bir şekilde öykülenerek çalıştırılır.

FreeBSD , gelişmiş ağ altyapısı , verimlilik, güvenlik ve uyumluluk yeteneklerine sahip gelişmiş bir işletim sistemidir. İçinde yukarda bahsettiğimiz Netgraph ve Epair gibi bir çok araç bulundurmaktadır. Kısacası en baştan bir Honeypot oluşturmaya karar veren bir kişinin ilk yapması gereken şey FreeBSD’yi kurması olacaktır. Bundan sonraki adımlar değişkenlik gösterebilir. Bunun sebebi kullanılacak Honeypotun belli bir amaca hizmet edicek olmasıdır(Saldırganları caydırma yada saldırganların kullandığı yöntemleri öğrenmek). FreeBSD sayesinde birkaç tane sanal makine kurduk. Bu aşamadan sonra Netgraph ve Epair gibi araçları kullanarak bu makinalar arasında bağlantıları oluşturduk. Aslında bu aşamanın internete bağlanmak için bilgisayarınızı modeme bağlamaktan pek bir farkı yok. Kabloları bağladık şimdi sırada sanal cihazlarımızı birbirleriyle iletişimi sağlayabilmeleri için dinamik yönlendirme yapmakta. Bu iş için Quagga yazılımını kullanabilirsiniz. Son aşama öyküleme aşaması. Saldırganı meşgul etmek mi istiyorsunuz yoksa yaptıklarından bilgi mi almak istiyorsunuz? Bunu belirledikten sonra http, dns gibi servislerin taklitlerini bu sanal cihazlarda kullanıyoruz.

Honeypotun asıl amacı korumak istediğimiz makinaları taklit ederek bütün saldırıları kendi üzerine çekmesidir. Bu yüzden yukarıdaki aşamalarda ki öyküleme iyi yapılması gerekir.

Bir honeypot uygulamasını nasıl yapılandırabiliriz aşamalarıyla incelemiş olduk. Şimdide büyük honeypot projelerini incelemeye çalışalım. Hangi sistemlerde kullanılıyor, hangi büyük kuruluşlar kullanıyor bunları inceleyelim.

Honeypot Projeleri

Bu kadar yararlarını anlattığımız bir sistemi büyük kuruluşlar kullanmadan olmaz. Neden derseniz Google,Facebook,Symantec,Microsoft,Cisco vb. gibi büyük kuruluşlar gün içerisinde bile birçok oranda saldırılara maruz kalmaktadırlar. Bu gibi büyük kuruluşlar gerekli bütün güvenlik önlemlerini almaya çalışmaktadır. Bunlardan sadece bir tanesi de bizim konumuz olan honeypot sistemleridir. Bu yüzden bazı büyük şirketler honeypot sistemlerini kendileri kurmakta, yazılımlarını üretmekte veya varolan honeypot projelerine destek vermektedirler. Ayrıca bunların haricinde ülkemizde de bu tarz çalışmalar yapılmaktadır. Örnek vermek gerekirse TUBİTAK-ULAKBİM çalışma grubunun IPv6 ağlarındaki saldırıları, yöntemleri tespit etmek amacıyla tasarladıkları KOVAN yazılımıdır. Kendi sitesinden aldığımız bilgilerle KOVAN hangi amaçlar için geliştirilmiş bakabilirsiniz. Başlıkları görelim ayrıca paylaşacağımız linkten de ayrıntılı olarak inceleyebilirsiniz.

- IPv6 geçiş mekanizmalarının güvenlik açısından incelenmesi

- IPv6 güvenlik açıklarının araştırılması

- IPv6 ağlarında solucan yayılımının incelenmesi

- IPv6 ağlarında mevcut ve yeni güvenlik tehditlerinin belirlenmesi

http://ulakbim.tubitak.gov.tr/tr/hizmetlerimiz/kovan

Dünyadaki atakları canlı görmenize olanak sağlayan sistemlerden bazılarıda bu atakları yayınlarken honeypot sistemlerine takılan saldırı verileri yansıtmaktadır. Örnek verecek olursak 40’tan fazla ülkede gerçekleşen saldırıları canlı olarak izlemenize olanak sağlayan Norse-ipviking sitesidir aşağıdaki linkten inceleyebilirsiniz.

Ayrıca Hidden Tear ve Eda2 projeleride bir honeypot projesidir. Eda2 ele alacak olursak bir fidye virüsüdür. Üreticisi de bir Türktür. (bknz: Utku Şen) Bu projeyi örnek vermemizin nedeni ise honeypotu sadece ağ sistemleri, spam sistemlere kurgulamak için değil faklı güvenlik tuzakları fikrine aşina olmanız için göstermeye çalıştık. Bu proje ve detaylarınıda üreticinin kendi yazısından inceleyebilirsiniz.

http://www.utkusen.com/blog/tam-olarak-ne-yaptim-ne-yapmadim.html

Bunlar gibi birçok proje yer almaktadır. Büyük şirketlerin ortaklıkları, geliştirdikleri yazılımlar honeypot teknolojisini geliştirmeye yönelik çalışmalar vardır.

Bu konuyada değindikten sonra honeypot sistemleri tespit edilebilir mi, edilebilirse neler kullanılır, honeypotları atlatmak için neler yapılabilir bunları inceleyelim.

Honeypot Tespit Yöntemleri

Aslında işin en can alıcı ve önemli noktasını anlatmaya çalışacağız.Çünkü bir sistemi alaşağı etmek istiyorsak o sistemi tamamıyla bilmemiz gerekir. Neler çalışıyor, hangi teknolojileri kullanmakta, kimler çalışıyor, hangi algoritmaları kullanıyor bilmek gerekir. Bu konu daha çok savunma tarafı değil de saldırı tarafı için önemlidir. Bir sisteme sızma testi gerçekleştirirken o sistemde honeypot’a yakalanma oranımız yüksektir. Ve de iyi kurgulanmış ve amacına uygun konfigüre edilmiş bir honeypot gerçekten tespit edilemez bile olabilir.

Honeypotları gerçekten tespit etmek zordur. Çünkü emülasyon olsa bile saldırgana gerçek bir sistemmiş gibi gözükebilir. Honeypotları tespit etmek için bazı yazılımlar vardır. Bunlardan öne çıkan yazılım Send-Safe Honeypot Hunter’dır. Bunun gibi yazılımlar portları, portlarda çalışan servisleri analiz ederek sistemin gerçek veya tuzak bir sistem olduğunu anlamaya yarayan araçlardır. Diğer bir yazılım ise Nessus’tur .Bu da uzak sistemde honeypot olup olmadığını tespit etmek için sistemi analiz eden bir yazılımdır. Send-Safe Honeypot Hunter linkini aşağıda verelim dilerseniz ücretsiz olan demo sürümünü indirerek test edebilirsiniz.

http://www.send-safe.com/honeypot-hunter.html

Ayrıca bir honeypot yazılımı olan kippoyu tespit etmek için metasploit modülü bulunmaktadır. Bu aracı metasploit içinde şu dizinden bulabilirsiniz.

auxiliary/scanner/ssh/detect_kippo

Bu gibi yöntemlerle veya yazılımlarla honeypotları tespit etmeye çalışılabilir.

Bu konuyu da inceledikten sonra bahsettiğimiz bazı yazılımlardan kısaca söz edelim.

Dionaea :

Dionaea , python ile yazılmış bir honeypot projesidir. Dizayn türü açısından orta etkileşim honeypottur. Saldırganın dikkatini çekmek için açıklara sahiptir. Ağda sunulan hizmetlere yönelik geliştirelen ve kullanılan kötü amaçlı yazılımların(malware) bir kopyasını almaktadır.

Conpot :

Conpot , açık kaynak kodlu bir python honeypot projesidir.Endüstriel alanda kullanılmaktadır. Endüstriel kontrol sistemlerini taklit eden ve saldırganların yöntemleri hakkında bilgi toplayan bir ICS/SCADA honeypottur.

Amun:

Amun , python dili ile yazılmış açık kaynak kodlu bir honeypot projesidir. Düşük etkileşimli bir honeypottur. XML kodlarından kaynaklanan açıkları kullanan bir sistemdir.

Kojoney HonSSH:

Kojoneyde python dili ile yazılmış Twisted Conch kütüphanesi kullanılmıştır. Düşük etkileşimli bir honeypottur. Ssh portunu kullanarak burada honeypot kuran bir sistemdir. Açık kaynak kodlu bir projedir.

Glastopf:

Honeypot için python dilinde yazılmış bir web uygulaması‘dır. Glastopf taklit edilen binlerce veriyi toplar. Birçok honeypotun aksine, Glastopf web uygulamasında saldırganın açığa vereceği yanıtın doğru olup olmadığına odaklanır.

Kurulumu https://github.com/mushorg/glastopf/blob/master/docs/source/installation/installation_ubuntu.rst ‘ de verilmiştir.

Kippo:

Kippo , pyhton ile yazılmış bir SSH honeypot projesidir. Dizayn türü açısından orta etkileşimli honeypottur. Saldırganın sistemde shell ‘ e erişebilmek için kullandığı bütün kodları kayıt altına almaktadır. Kojoney projesinden esinlenerek geliştirilmiştir.

Bifrozt:

Linux tabanlı sistemler için yüksek etkileşimli honeypot çözümüdür. Bifrozt ağ arabirim kartı ile hem doğrudan internete bağlı olan ve yine ağ arabirim kartı ile doğudan iç ağa bağlı olan DHCP server kurulu olan NAT bir cihazdır. Bifroztu diğer NAT cihazlarından ayıran özellik saldırgan ve Honeypot arasında SSHv2 proxy kullanmasıdır. SSHv2 proxy kullanan yazılım HonSSh’dır ve Thomas Nicholson tarafından geliştirilmiştir. Eğer Bifrozt’un bulunduğu ağa SSH server kurarsanız ağda olan bütün etkileşimleri kayıt altına alabilirsiniz, indirilmiş dosyaları görüntüleyebilir ve yakalayabilirsiniz. Saldırganın honeypotu kullanarak diğer sistemlere saldırmasını önlemek için giden trafik sınırlandırılır. Eğer firewall sınırlarının aşıldığını farkederse bağlantıyı koparır.

HoneyDrive:

HoneyDrive Xubuntu 12.04.4 LTS sürümü kurulu olan bir sanal cihazdır(OVA). HoneyDrive içerisinde önceden kurulmuş olarak gelen yazılımlar sayesinde bize zaman kazandırır ve bu yazılımları kurmak, ön ayarlarını yapmak zahmetli bir iştir.

Kurulu olarak gelen yazılımlara bakacak olursak : Server için KİPPO SSH honeypot, Dionaea malware honeypot, Amun malware honeypots, Honeyd low-interaction honeypot, web için Glastopf web honeypot, wordpress için Wordpot honeypot, Conpot SCADA/ICS honeypot, Thug and PhoneyC honeyclients…

Ayrıca içerisinde Kippo-Graph, Honeyd-Viz, DionaeaFR gibi yazılımlarda kuruludur. Bu yazılımlar grafik arayüzü olan verileri işlememizi sağlayan yazılımlardır. İçerisinde malware analysis, forencis, network monitoring gibi birçok araç bulunur.Kurulu gelen tüm yazılımları HoneyDrive sanal cihazın masaüstündeki README.txt dosyası içerisinde bulabilirsiniz. HoneyDrive’ın farklı sürümleri bulunmaktadır : HoneyDrive 3 Royal Jelly Edition, HoneyDrive 0.2 Nectar Edition, HoneyDrive 0.1 Santa Edition.

En yaygın olarak HoneyDrive 3 Royal Jelly Edition kullanılır.

İstediğiniz sürümü http://bruteforce.gr/honeydrive sitesinden indirebilirsiniz.

Cuckoo:

Cuckoo (malware analysis system-Otomatik malware analizi) python ile yazılmış açık kaynak kodlu zararlı yazılımların analizini yapan bir honeypot projesidir. Şüpheli bir dosyayı veya exploiti honeypot sistemine attığımızda cuckoo onu analiz ederek neler yaptığını döndüren bir mantığa sahiptir. Buda yeni saldırı teknikleri, exploitler keşfetmek için önemli bir yazılımdır.

Bu yazılımlarada kısaca değindiktikten sonra şimdi kurulum, kullanım aşamasına geçebiliriz. Biz yazımızda honeyDrive’ı kullanacağız. İçerisinde birçok honeypot yazılımı kurulu gelmesinden dolayı bize avantaj sağlamaktadır. İndirme linkini yukarıda verdik. Oradan istediğimiz sürümü indirebiliriz.

Kurulum aşamasına geçelim.

Kurulum

İlk olarak HoneyDrive ova dosyasını indirdikten sonra sanal makinada import ediyoruz. İçinde yüklü olarak gelen kippo honeypot yazılımını kullanacağız. Bunun gibi diğer yazılımlarıda kullanabilirsiniz.

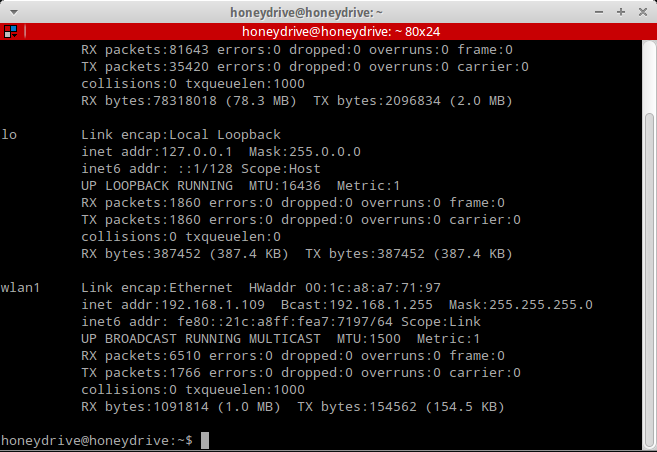

- İlk olarak honeydrive sanal makinamızın ifconfig ile ip idresini görelim.

- Görüldüğü gibi ip adresi 192.168.1.109 daha sonra kippoyu çalıştırma aşamalarını görelim bu kısımda kullanımı inceleyelim.

Kullanım

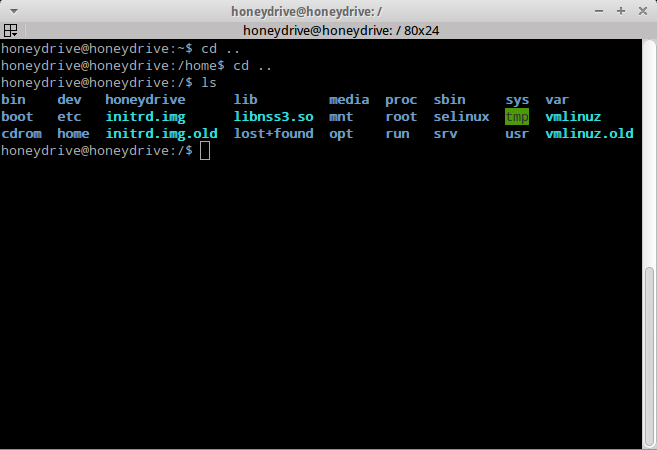

- Kippoya ulaşmak için honeydrive dizinine gidiyoruz. Görelim.

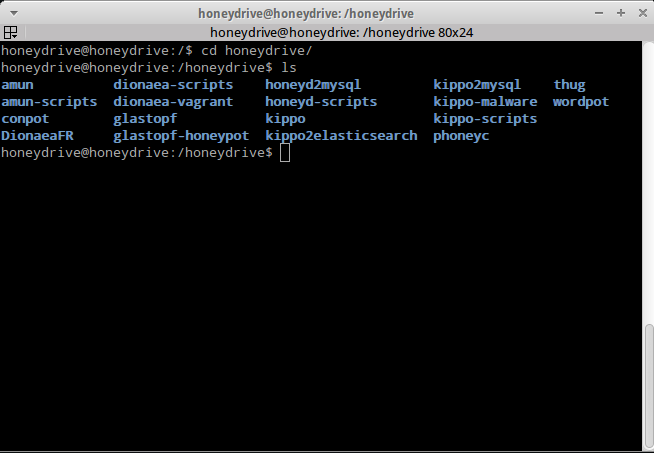

- Honeydrive dizinini gördük. İçine girelim ve neler olduğunu inceleyelim.

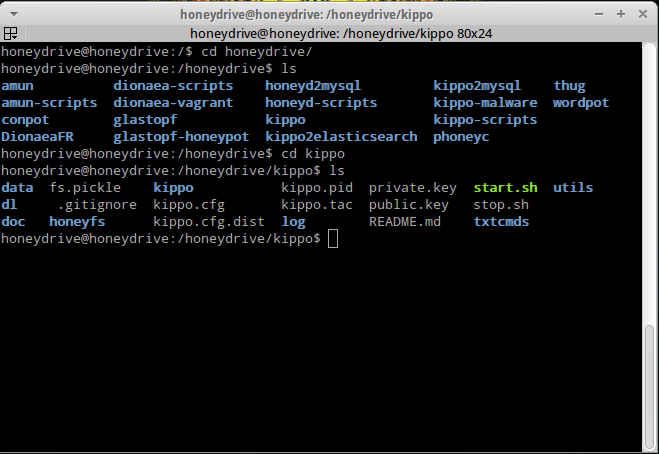

- Görüldüğü gibi birçok honeypot yazılımı kurulu olarak gelmekte.Bize kalan bu yazılımları kullanmak. Kippoyu kullanacağımız için kippo dizinine gidelim.

- Kippo dizini altında olan dosyaları böylelikle görmüş olduk.

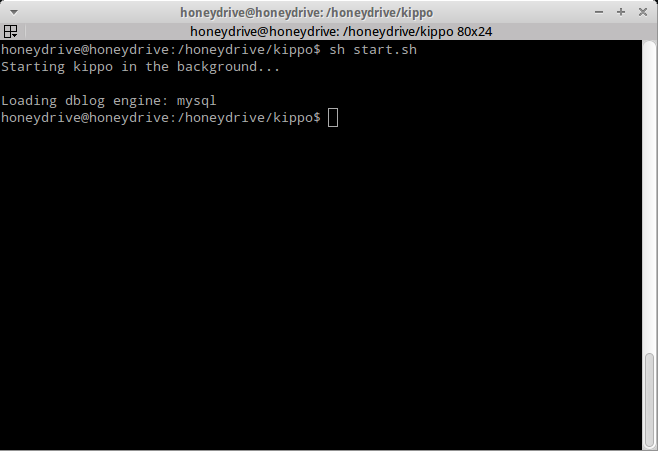

- Şimdi kippo yazılımını çalıştıralım. Bunun için aşağıdaki komutu kullanabiliriz.

- sh start.sh

- Kippo arka planda çalışmaya başladı. Yani honeypotumuzu ayağa kaldırmış bulunmaktayız.

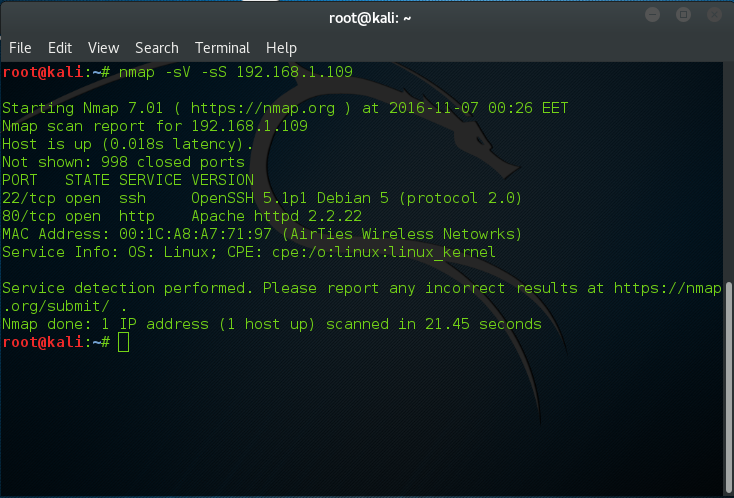

- Şimdide diğer makinamızdan 192.168.1.109 adresine bir nmap taraması yapalım ve sonuçları görelim.

- 192.168.1.109 ip adresi honeydrive makinamızın yani honeypotu kurduğumuz sistemin ip adresidir.

- Nmap çıktısını incelediğimizde sistemde 22 numaralı portta bir ssh servisi çalışmakta ve 80 portunda http servisi çalışmakta ve bunları görmekteyiz.

- Şimdi ise kippo loglarına bir göz atalım. Sonuçta nmap taraması ile sisteme istekler yolladık bakalım görebilecek miyiz?

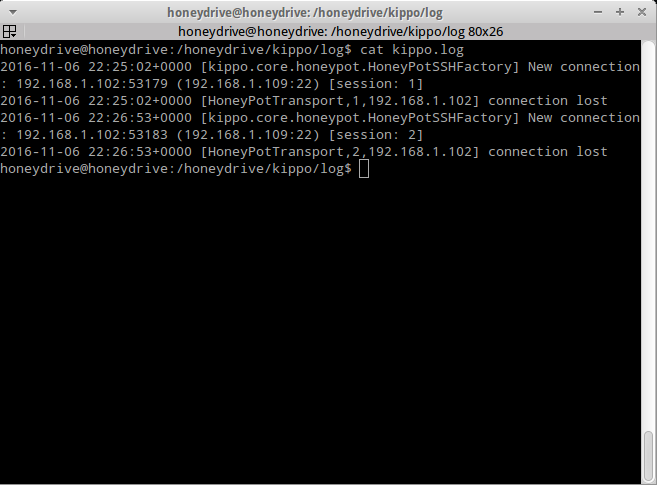

Kippo Log Kayıtları İnceleme

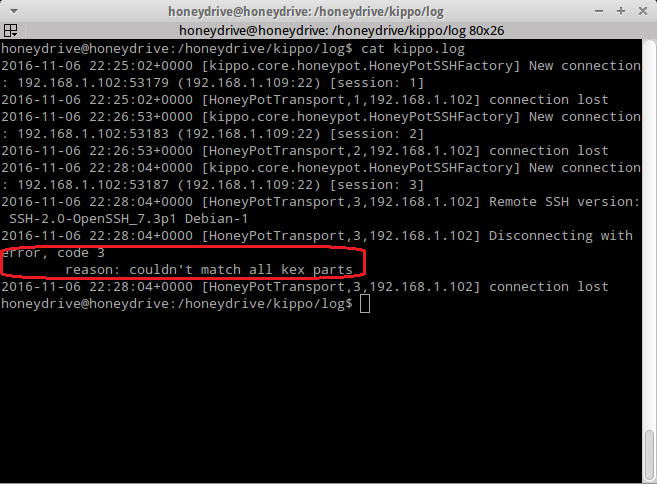

- Log dosyasına göz atmak için kippo içindeki log klasörünün içine giriyoruz ve kippo.log dosyasını cat komutu ile okuyoruz.

- Burada gördüğümüz gibi 192.168.1.102 ip adresinden ssh portuna bağlanılmaya çalışılmış. Fakat bağlantı sağlanamamış.192.168.1.102 ip adresi ise bizim nmap taraması gerçekleştirdiğimiz makinedir.

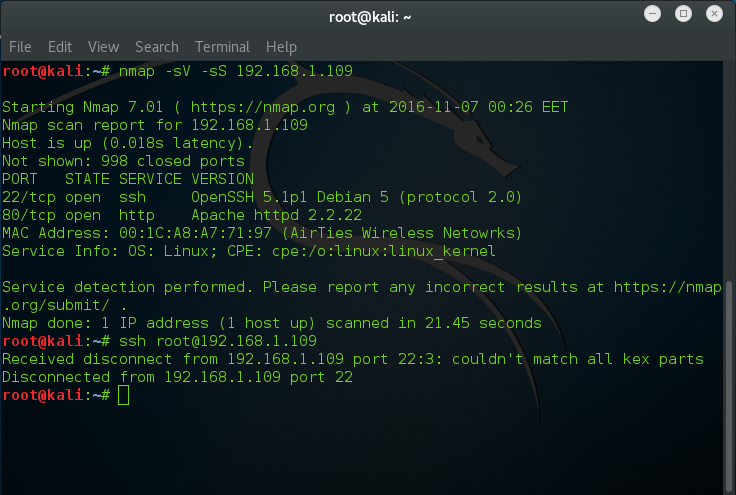

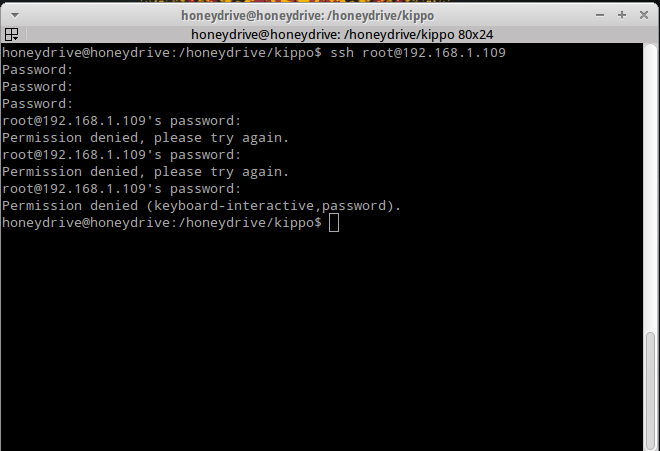

- Şimdi ise ssh bağlantısı kurmaya çalışalım.

- Ssh [email protected] komutu ile bağlanmaya çalıştık. Fakat bir sorun oluştu ve bağlantıyı kuramadık.

- Tekrar log dosyamıza göz atalım ve bu başarız bağlantıda kayıt altına alındımı görelim.

- Görüldüğü gibi ssh bağlantısı kurarken aldığımız hata log dosyasında da aynen kayıt altına alındı.

- Şimdide honeydrive cihazından ssh bağlantısı kurmaya çalışalım. Burada önceden bildiğimiz için ssh bağlantı şifremiz “123456”dır. Fakat biz yanlış parolalar deneyerek bağlanmaya çalışalım ve daha sonra log dosyamızı tekrar kontrol edelim.

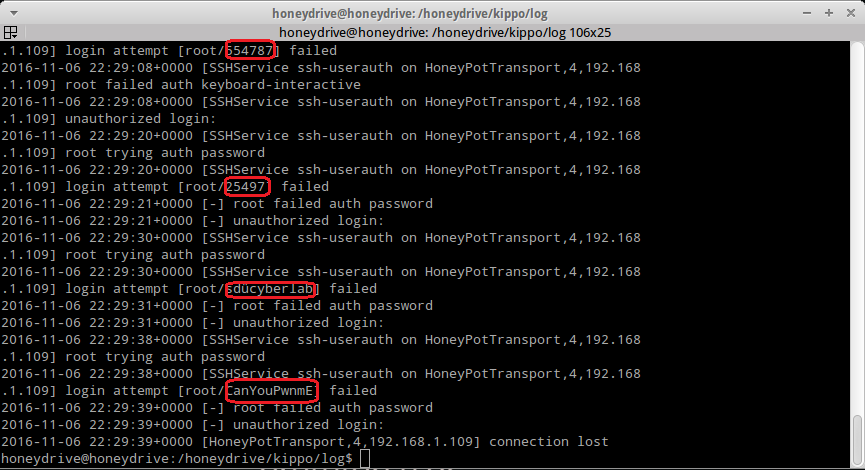

- Görüldüğü üzere bir çok yanlış parola girdik ve ssh bağlantısını gerçekleştiremedik. Log dosyamıza tekrar göz atalım ve yanlış girdiğimiz parolalar kayıt altına alınmış mı inceleyelim.

- İşaretlediğimiz yerlere baktığımızda denediğimiz parolaları görmekteyiz. Yani saldırganın denediği parolalar da kayıt altına alınmakta.

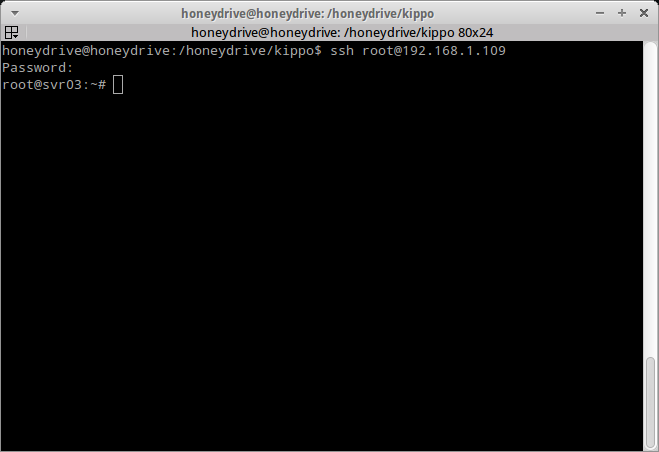

- Şimdi de doğru parolayı girerek ssh bağlantısını gerçekleştirelim ve daha sonra log dosyasını tekrar inceleyelim.

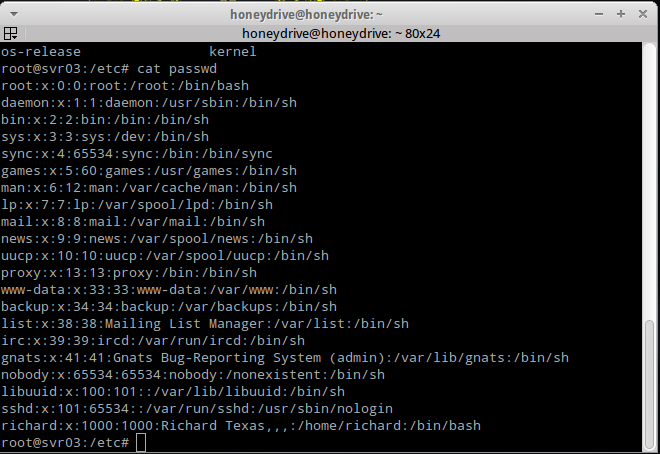

- Ssh bağlantısını sağladık. Sızma işlemlerinde genel olarak yapılan bir işlem olarak etc dizini altında passwd dosyasını okuyalım.

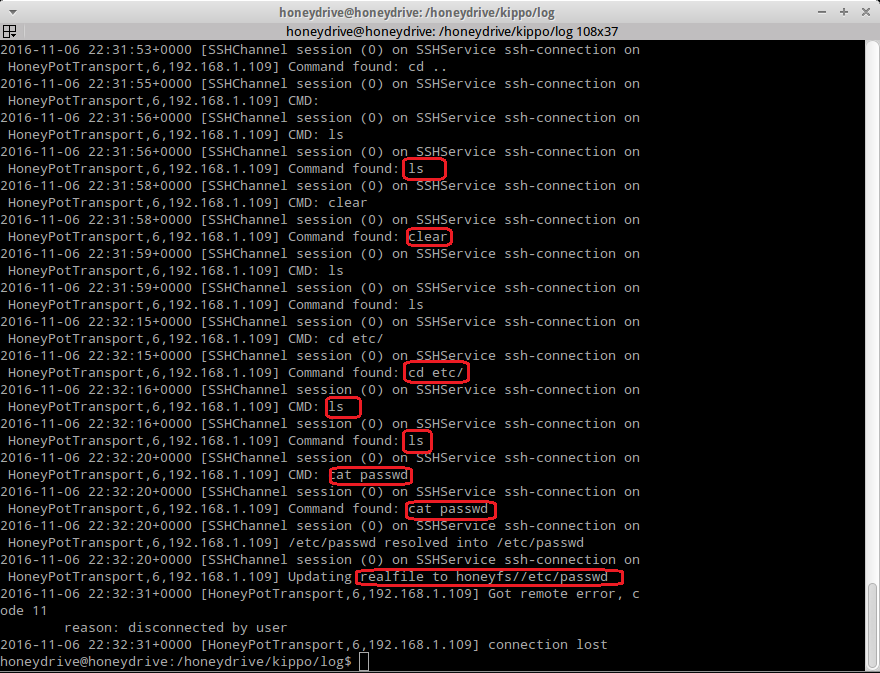

- Şimdi tekrar log dosyamızı inceleyelim ve bu hareketlerde kayıt altına alınmış mı inceleyelim.

- Log dosyasında görüldüğü gibi saldırganın bütün hareketleri kayıt altına alınmaktadır. Böylelikle honeypotumuz saldırganımızın saldırdığı portu, saldırırken denediği yöntemi, denediği parolaları, sisteme sızdıktan sonraki bütün hareketleri kayıt altına almış oldu.

Kippo – Graph

Log dosyasında saldırganın hareketlerini incelemiş olduk. Kippo’nun bize sağladığı bir diğer avantaj ise kippo-graph’tır. Kippo graph ile log dosyasında incelediğimiz verilerden daha çok veriler elde edebiliriz. Ve kippo-graph bunu görsel ve grafiksel halde bize sunabilir. Kippo-graph’a bir göz atalım.

- İlk olarak kippo-graph’a nasıl erişebildiğimizi görelim.

- Tarayıcımızda url kısmına http://localhost/kippo-graph/ yazıyoruz.

- Localhost yazmamızın nedeni honeypotumuzu kendi sistemimizde kurduğumuz içindir. Başka bir ip’ye kurulum yaparsanız konfigürasyon dosyasından ayarları değiştirebilirsiniz. Ve kippo-graph’a http://honeypotkurulansistemip/kippo-graph/ ile erişebilirsiniz.

Kippo – Graph Özellik İncelemesi

- Kippo-graph anasayfasını gördük.Bu kısımda birçok analizin yapıldığı bölümleri görebiliriz. Kippo-Graph sekmesinde neler varmış inceleyelim.

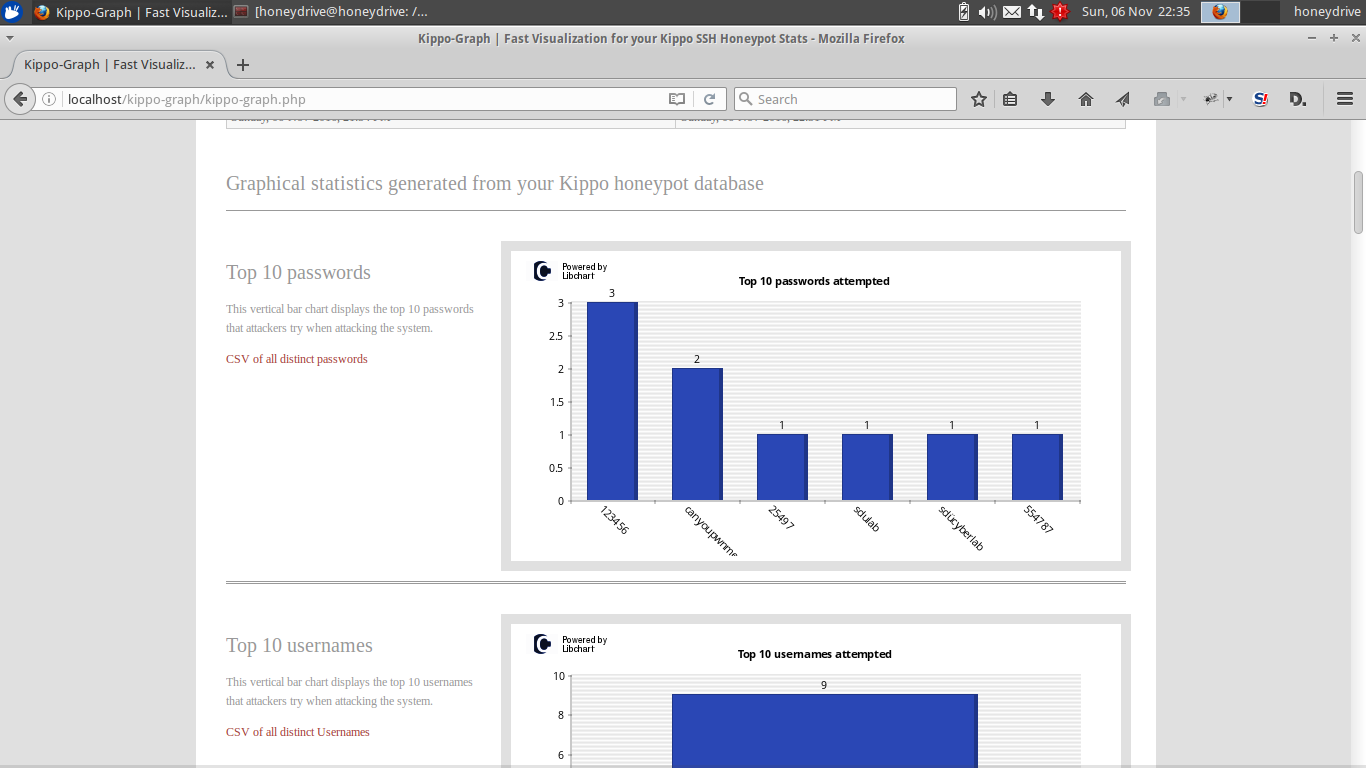

- Top 10 passwords kısmında en çok denenen 10 parolayı görebiliriz. Bizim girdiğimiz yanlış parolalarda resimde olduğu gibi gözükmekte.

- Alt kısmında en çok denenen username’ler gözükür. Biz [email protected] adresine ssh bağlantısı denedik. Ve burda kullandığımız username root’tur. Başka bir username deneseydik onlarda bu grafikte gözükecekti.

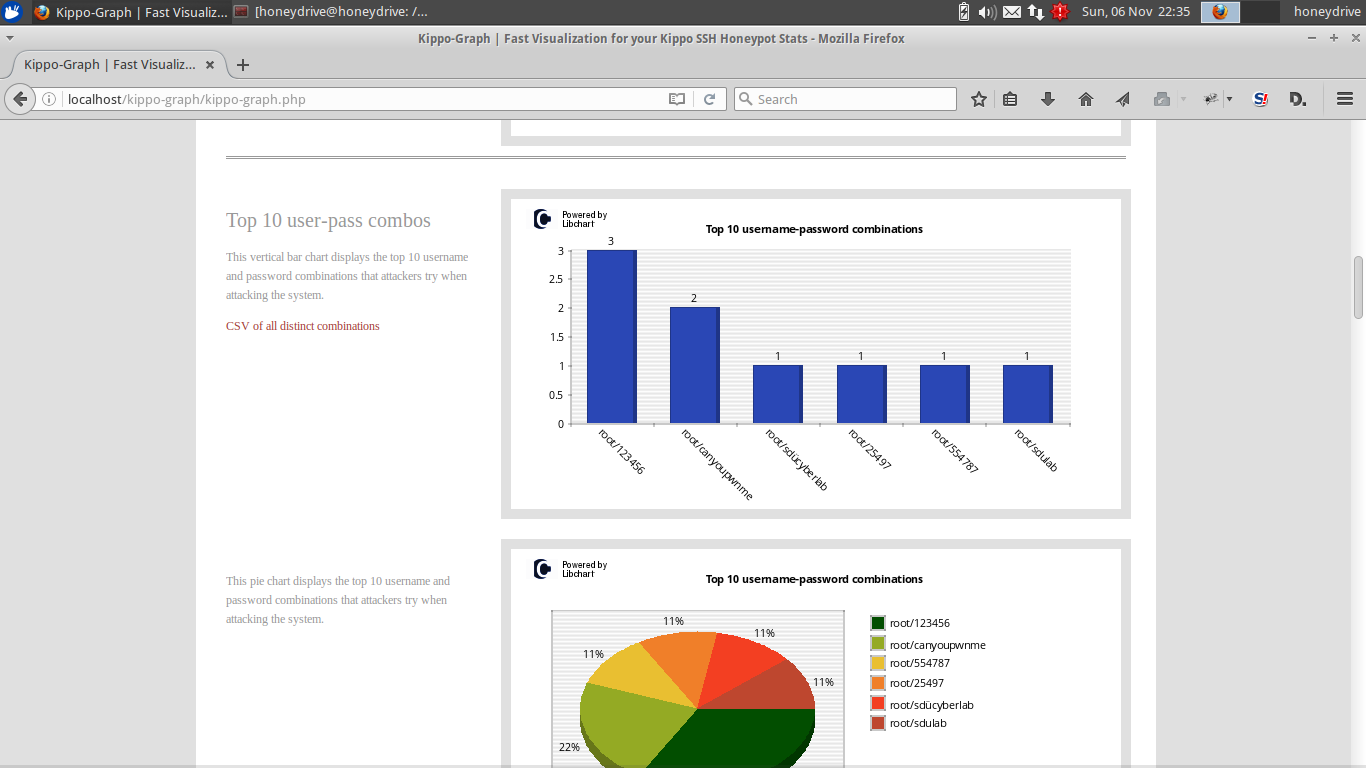

- Top 10 user-pass combos kısmında ise en çok denenen 10 username ve parola kombinasyonunu görmekteyiz.

- Bir altında ise kippo-graph bunu grafiksel olarak yüzdelik dilime dökmüştür.

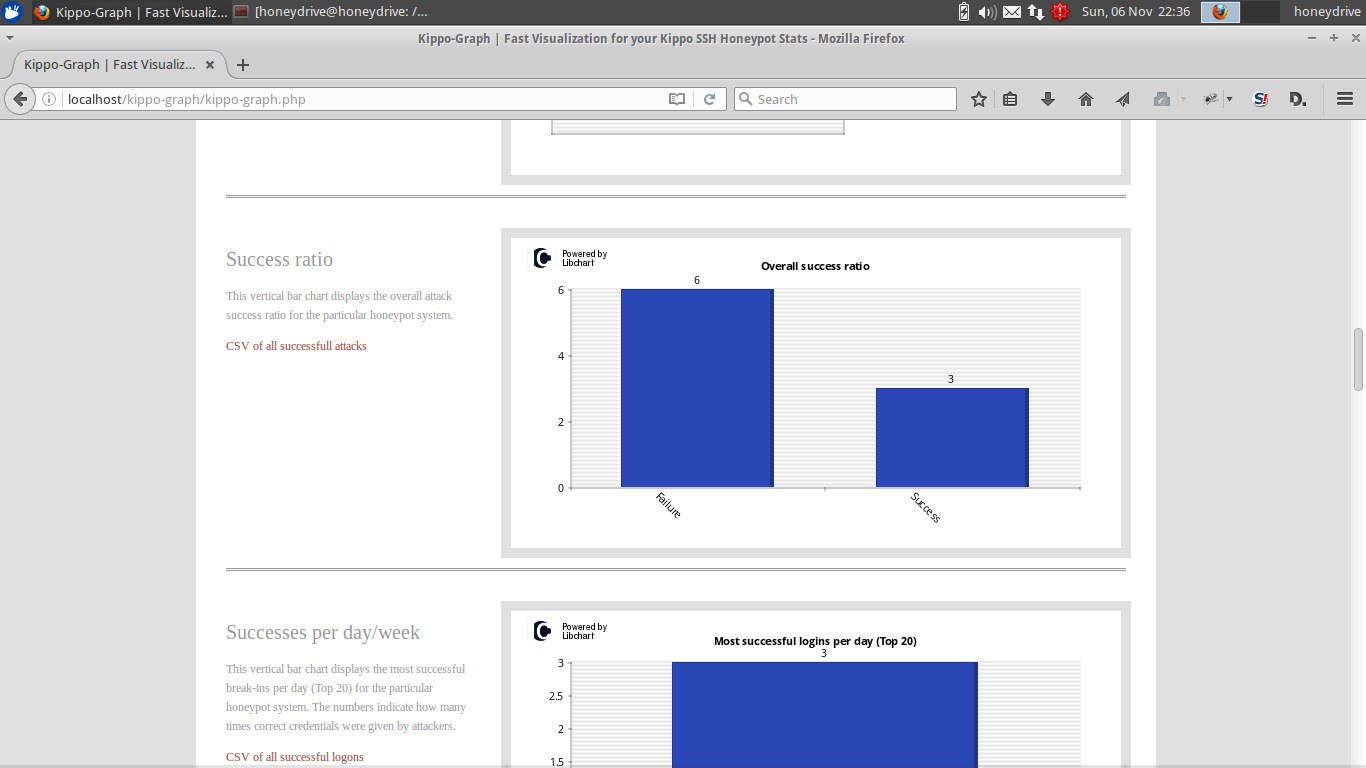

- Succes ratio kısmında ise ne kadar başarılı veya başarısız giriş denemesi yapılmış bunu göstermektedir.

- Successes per day/week kısmında ise günlük ve haftalık başarılı giriş sayılarını görebilirsiniz.

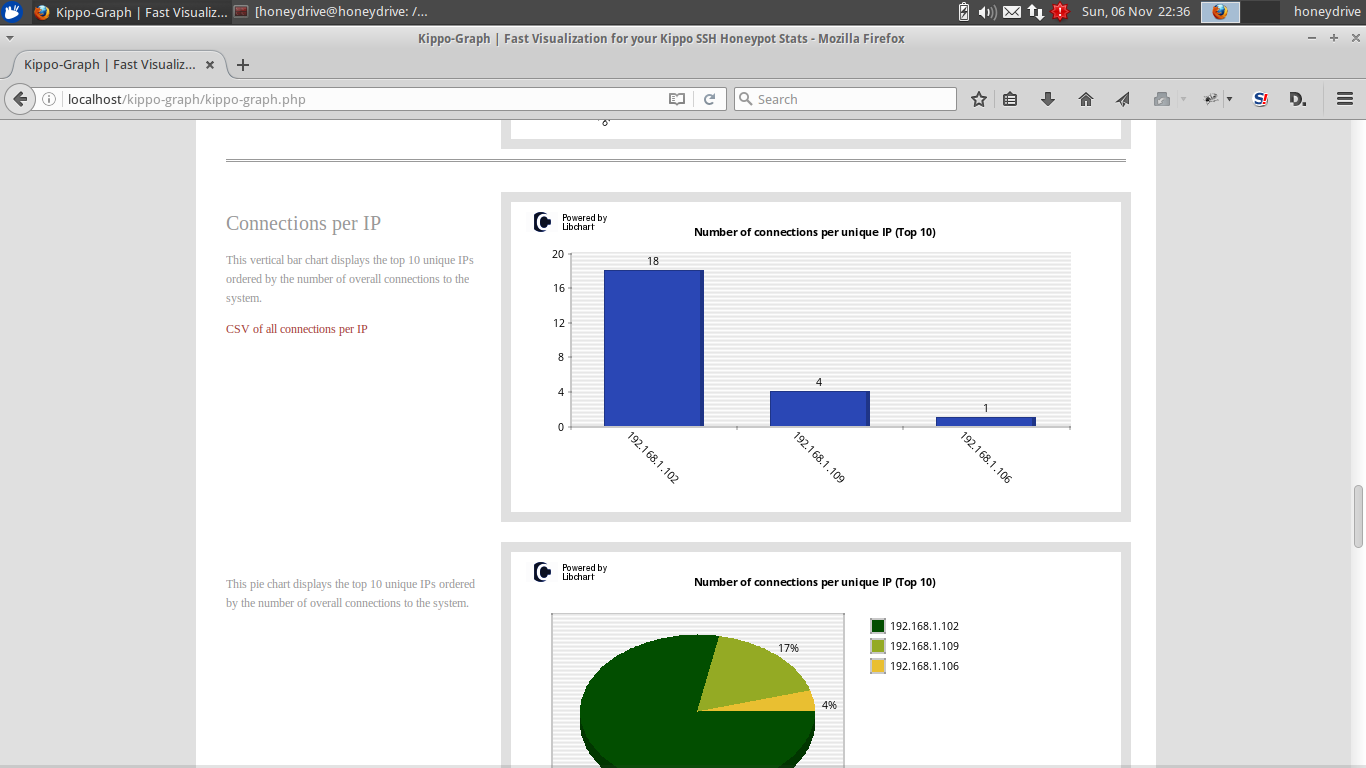

- Connections per IP kısmında ise hangi ip sistemimize ne kadar bağlanma isteği göndermiş bunu görmekteyiz.

- Altında yine grafiksel olarak yüzdelik dilimde gösterilmiştir.

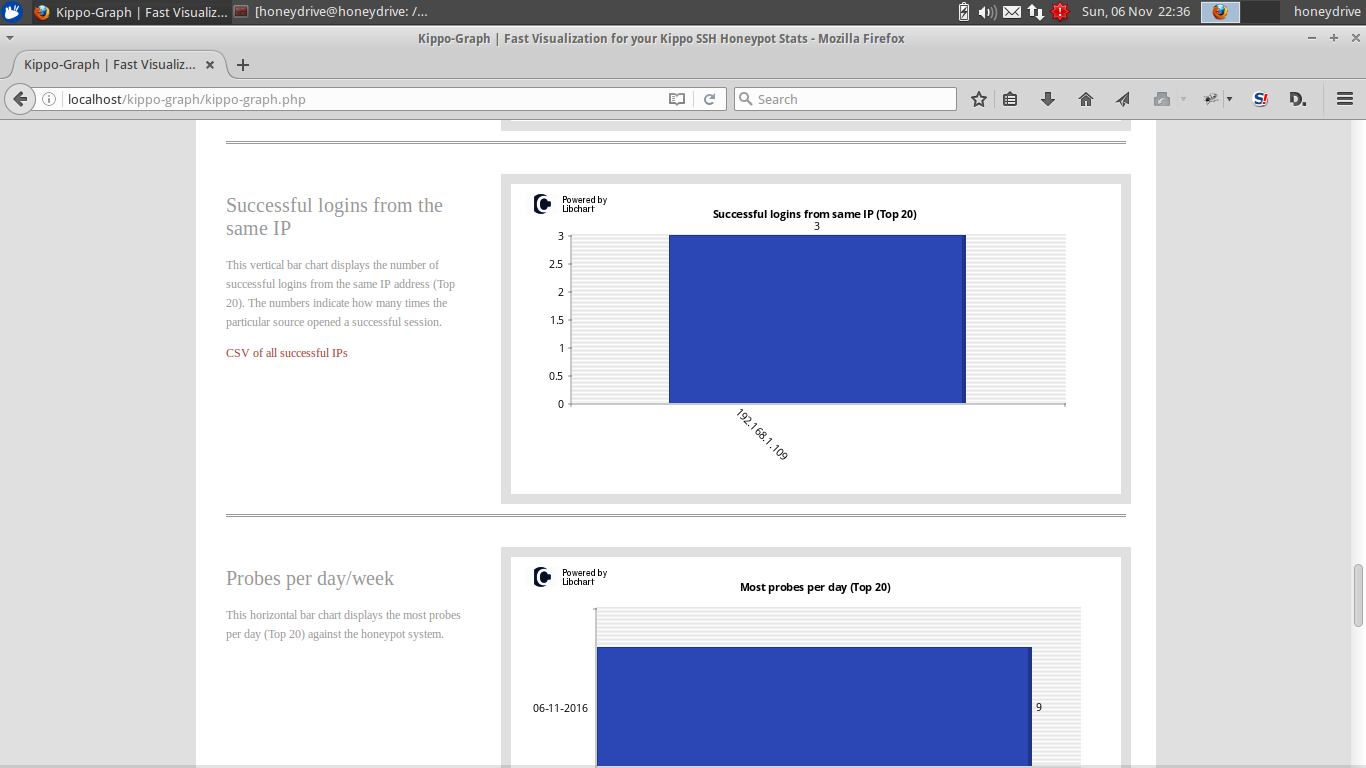

- Succesful logins from the same IP kısmında ise hangi ip başarılı şekilde sisteme giriş yapmış ve bunu kaç kez yapmış görebiliriz.

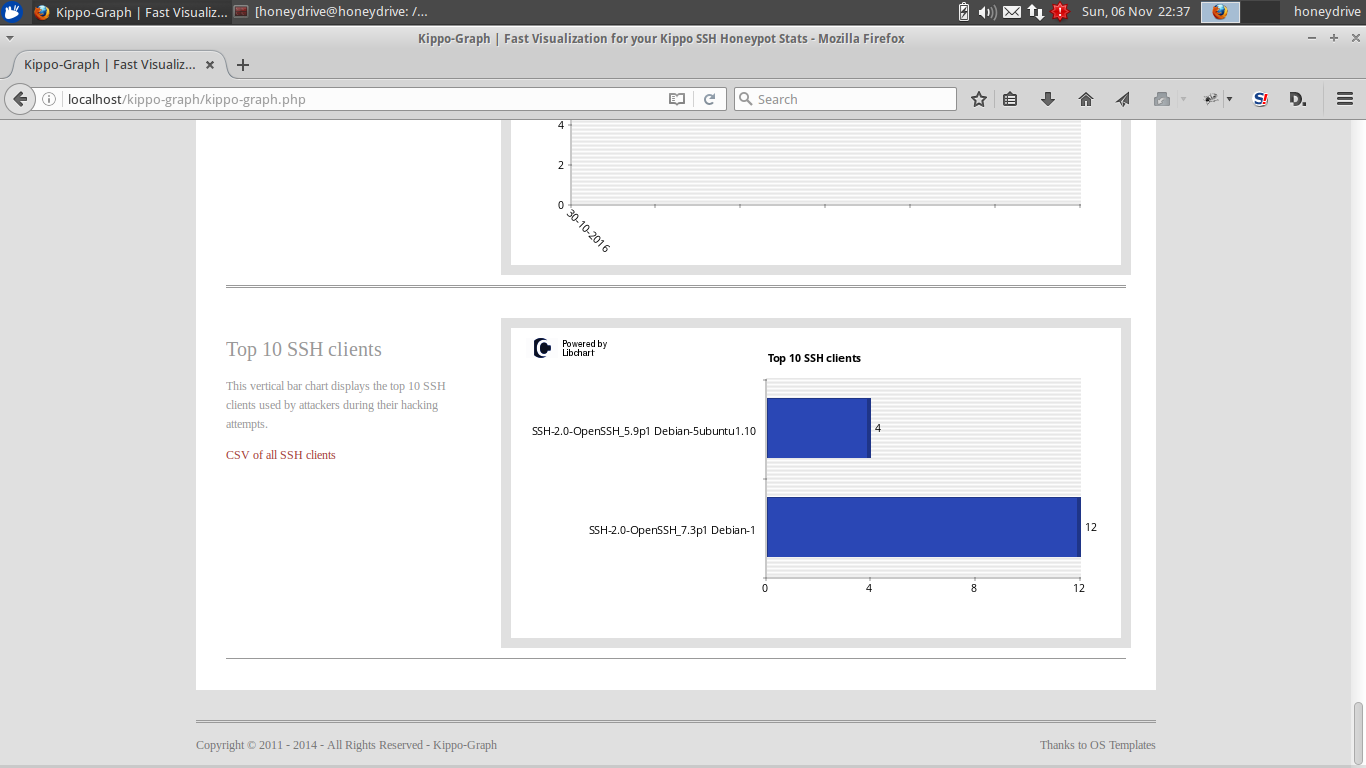

- Top 10 SSH clients kısmında ise saldırganların hangi ssh versiyonlarından en çok yapılan 10 giriş denemesini ve kaç kere yaptığını görebiliriz.

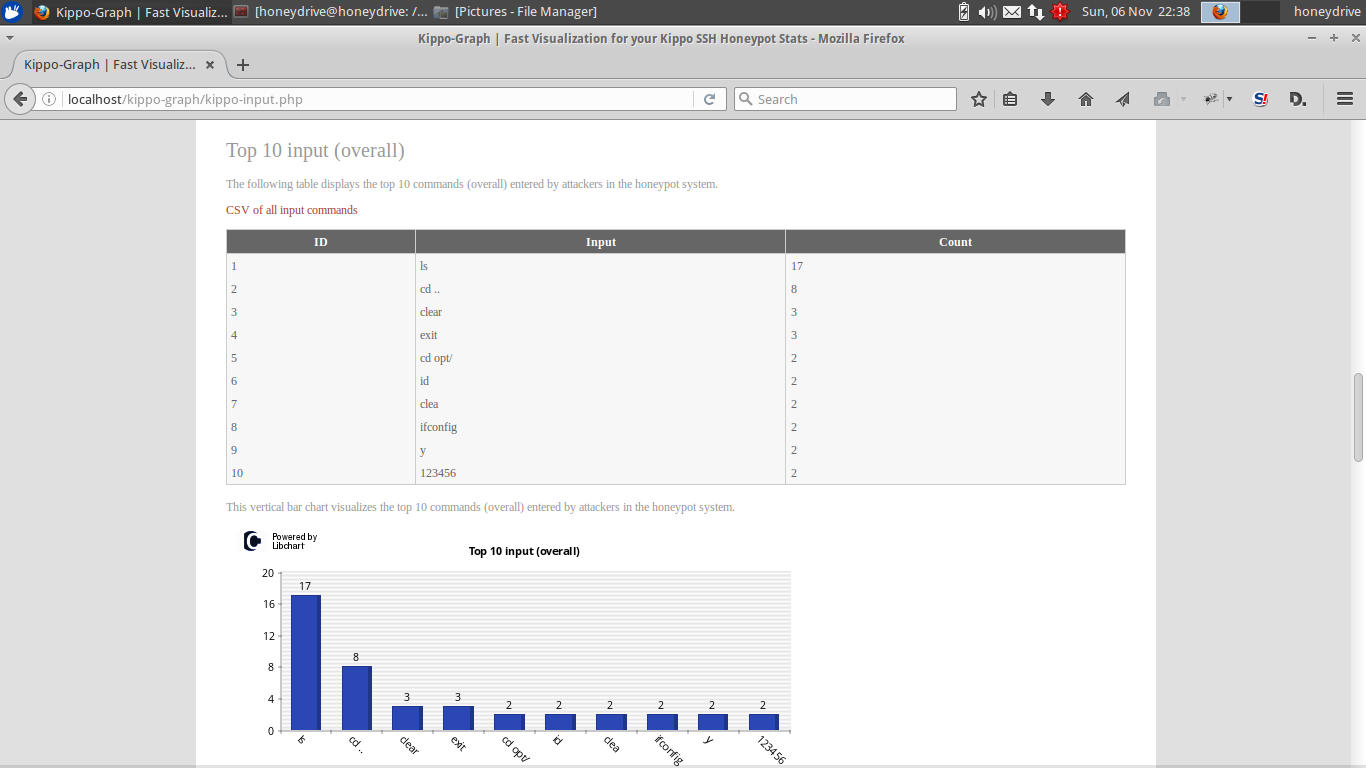

- Top 10 input (overall) kısmında ise en çok kullanılan 10 komutu listeler. Yani saldırgan sisteme girdikten sonra en çok kullandığı komutları listeler. Örneğin bizim örnek için en çok kullandığımız giriş ls’miş.

- Altında ise bunu grafiksel olarak göstermiştir.

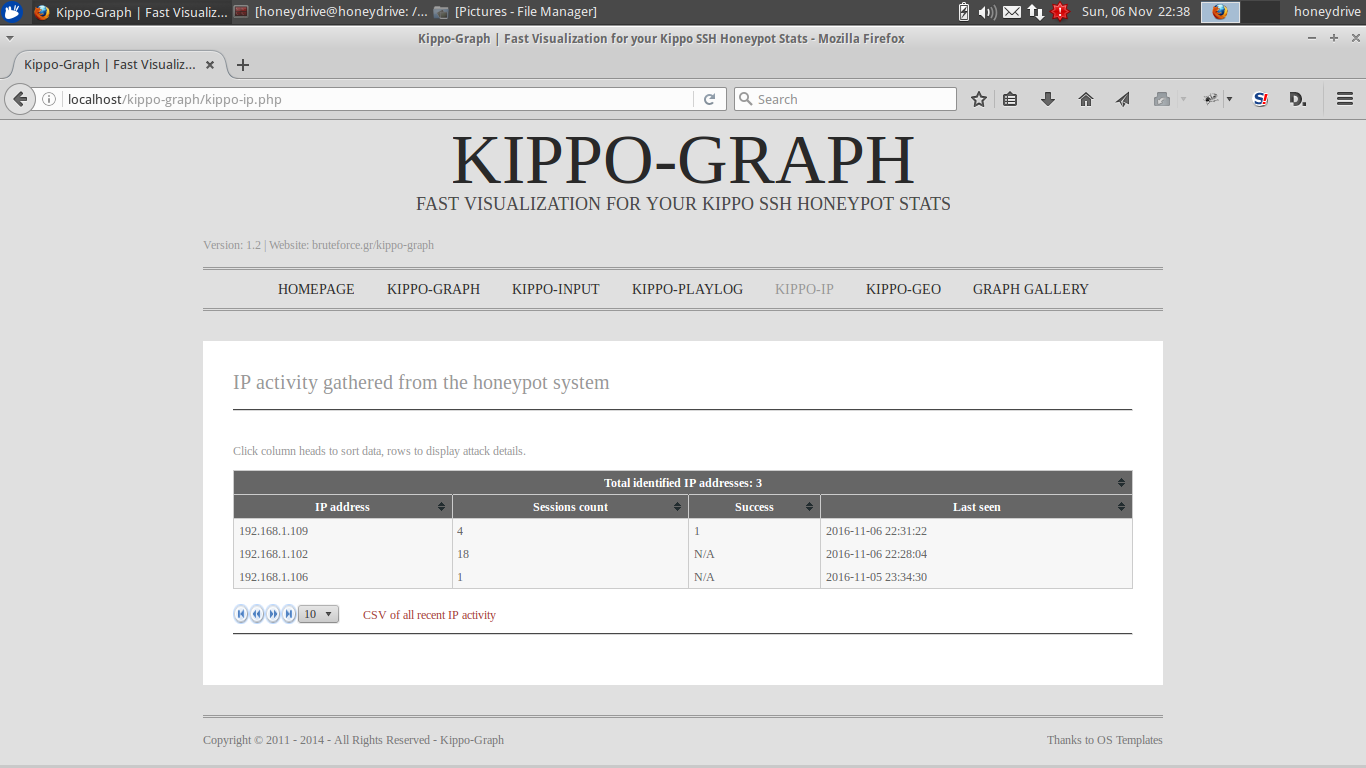

- Bu kısımda ise ip aktivitelerini analiz edebiliriz. Hangi ip hangi tarihte erişmeye çalışmış görebiliriz.

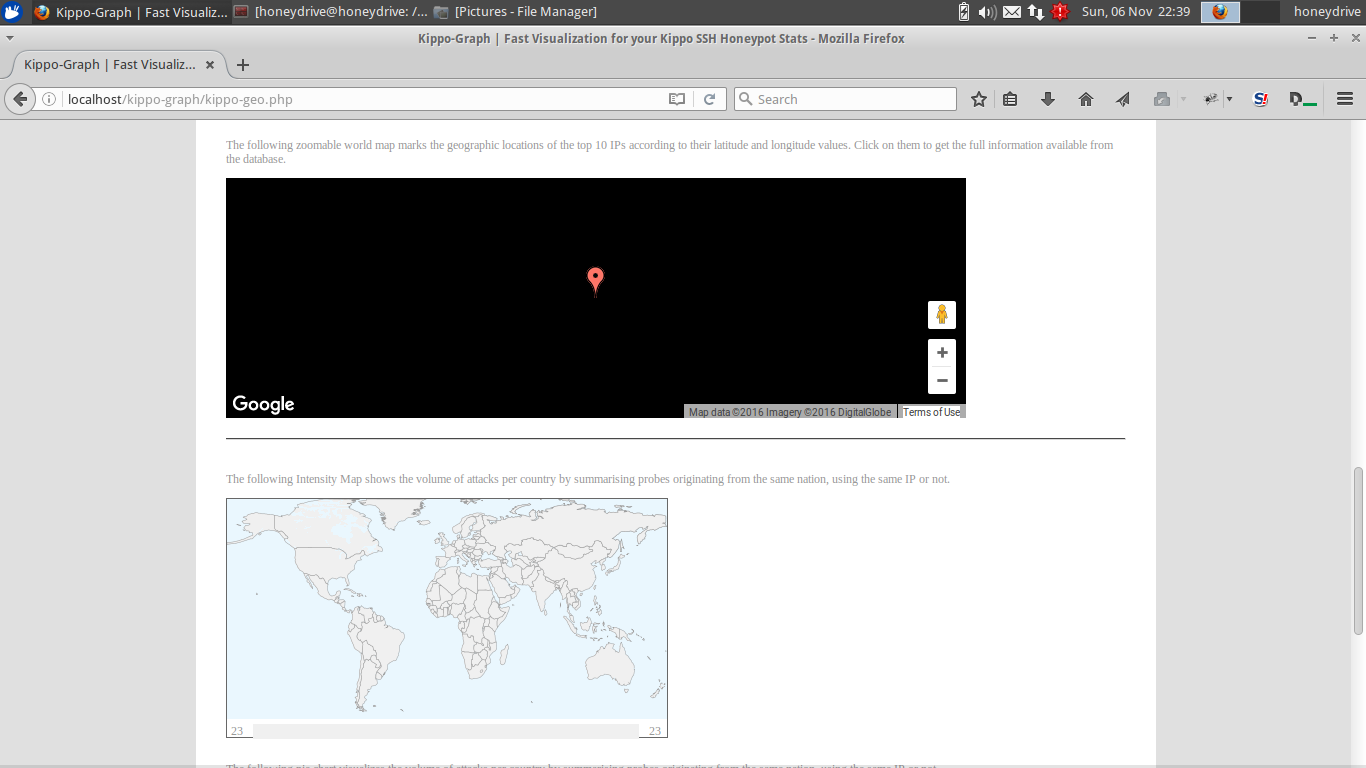

- Bu kısımda ise saldırganların lokasyonu açıksa nereden saldırı yapılmış konum tespiti yapabiliriz.

Bunun gibi daha birçok özelliği içerisinde barındıran kippo-graph’ı inceleyebilir ve aktif şekilde kullanabilirsiniz.

Sonuç

Yazımızda Honeypot sistemleri detaylıca incelemeye çalıştık. Bunların içinden Kippo yazılımını kullandık ve incelemeye çalıştık. Daha birçok honeypot yazılımını diğer yazılarımızda kurulum ve kullanım olarak anlatmaya çalışacağız.

Siber güvenlik dünyası hızla önemini arttırmakta ve sizlerinde bu dünyanın içerisindeki rolünüzü bir an önce belirlemeniz dileğiyle…