TR | Nikto & Nikto CheatSheet

Bu yazıda web sitesi üzerindeki zaafiyetleri tarayan açık kaynaklı bir araç olan Nikto’yu incelemeye alacağım. Nikto XSS,CSRF,LFI,SQLi gibi güvenlik zaafiyetlerini ve içerisinde işimize yarayacak bilgiler barındıran dizinleri bulmamızı sağlar. Perl ile yazılmış bir tool olup boyutu oldukça düşük, kullanımı oldukça kolaydır.

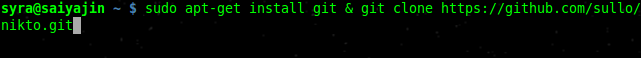

- İlk olarak niktoyu github üzerinden indirelim.

download git & nikto

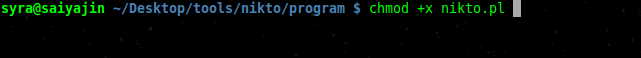

- İndirdiğimiz dizine geçip aracımızı çalıştırılabilir hale getirelim. (Şart değil , perl nikto.pl -h <url> -p <port> -<secenekler> şeklinde de kullanabilirsiniz.)

executable nikto

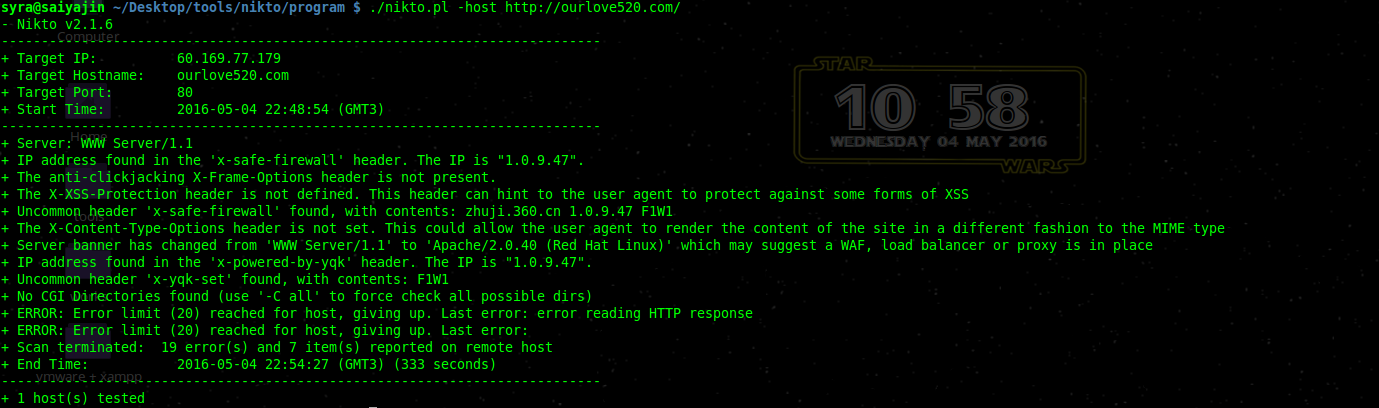

Şu an aracımız gayet basit bir şekilde kullanıma uygun hale geldi. İlk olarak basit bir şekilde hedefimize küçük bir test yapalım.

nikto basic scanning

Aracımız bizim adımıza siteyi kurcaladı ve bize bu bilgileri sundu. Bu yüzeysel bir taramaydı. Şimdi niktonun barındırdığı ilave seçenekleri inceleyelim.

Nikto Cheat Sheet

Display Options(Görüntüleme Seçenekleri)

Kullanımı :

./nikto.pl -h <host> -display <opt>

1 – Show Redirects : Eğer site üzerinde yönlendirme varsa, yönlendirmenin olduğu adresi sonuca bastırır.

2 – Show Cookies Received : Siteden cookie çalması durumunda çalınan cookieleri sonuca bastırır.

3 – Show all 200/OK messages : Brute-force yaptığı sayfalarda 200 dönen yani dizinde ulaşılabilen bir sayfa varsa bu sayfaları arama sonucunda gösteren seçenektir.

4 – Shows URLs which require authentication : Kullanıcıdan kullanıcı adı/şifre istenen URL adresleri gösterir.

D – Debug output : Çıktıyı debug ederek gösterir.

E – Display HTTP Errors : Arama sonucunda oluşacak HTTP hatalarını sonuca bastırır.

P – Print progress to STDOUT : İşlemi stdout’a yazdırır.

S – Scrub outputs of IP’s and Hostnames : Site üzerindeki ip ve host adreslerini ayıklayarak çıktıyı gösterir.

Evasion Options(Kaçış Seçenekleri)

Kullanımı :

./nikto.pl -h <host> -evasion <opt> veya ./nikto.pl -h <host> -e <opt>

1 – Random URI Encoding(non UTF-8) : UTF8 yerine rastgele char kullanarak WAF’lardan kaçışı sağlar.

2 – Directory self-reference(/./) : Dizini yaptığı taramada kendini /./ şeklinde hedef göstererek WAF’lardan kaçışı sağlar.

3 – Premature URL Ending : ?

4 – Prepend long random string : Yolladığı requeste çok karakterli rastgele string oluşturarak WAF’lardan kaçışı sağlar.

5 – Fake Parameter : Kaçış için sahte bir parametre kullanır.

6 – TAB as a request spacer : Requestte kullanılacak olan boşluk karakteri yerine TAB karakteri kullanır.

7 – Change the case of URL : ?

A – Use a carriage return (0x0d) as a request spacer : Kaçış için 0x0d karakteri kullanır.

B – Use a binary value(0x0b) as a request spacer : Kaçış için 0x0b karakteri kullanır.

Output-file Format(Kaydetme Seçeneği)

Kullanımı :

./nikto.pl -h <host> -o -format <opt>

-o seçeneği çıktıyı kaydetmemizi sağlar.

csv : .CSV uzantısıyla kaydeder.

htm : HTML formatında kaydeder.

msf+ : metasploit logu olarak kaydeder.

nbe : Nessus NBE formatında kaydeder.

xml : XML formatında kaydeder.

Tuning Options(Zaafiyete Özel Tarama Seçeneği)

Kullanımı :

./nikto.pl -h <host> -Tuning <opt> veya ./nikto.pl -h <host> -T <opt>

1 – Interesting File / Seen in logs : İçerisinde işe yarayacak bilgiler bulundurma potansiyeli yüksek sayfalara özelik tarama yapar.

2 – Misconfiguration / Default File : Yanlış yapılandırılmış veya dizini değiştirilmemiş önemli dosyaları aramaya yönelik tarama yapar.

3 – Information Disclosure : Host ile ilgili bize bilgi verebilecek olan sayfalara/dosyalara yönelik tarama yapar. Örneğin: phpinfo

4 – Injection(XSS/Script/HTML) : Hedefi XSS veya HTML Injection açıklarına yönelik tarar.

5 – Remote File Retrieval – Inside Web Root Denial of Service : ?

6 – Denial of Service : DOS saldırısına yönelik tarama yapar.

7 – Remote File Retrieval – Server Wide : Server genelinde Remote File Retrieval yapar.

8 – Command Execution / Remote Shell : Hedef üzerinde komut çalıştırılıp çalıştırılmadığını arayan parametredir.

9 – SQL Injection : Host üzerinde SQL injection bulunup bulunmadığını arayan parametredir.

0 – File Upload – Hedef üzerindeki bir dizine dosya upload edilip edilmediğini araştırır.

a – Authentication Bypass : kullanıcı_adı/şifre istenilen yeri bypasslamaya çalışır.

x – Tuning options altında belirtilen bütün parametreleri aramaya dahil eder.

Mutate Options(Brute-Force Seçeneği)

Kullanımı :

./nikto.pl -h <host> -mutate <opt>

1 – Bütün dosyaları üst dizinleriyle birlikte test eder.

2 – Şifrelerin bulunduğu dosyaların isimlerini tahmin etmeye çalışır.

3 – Apache ile kullanıcı isimlerini tahmin eder.

4 – cgiwrap ile kullanıcı isimlerini tahmin eder.

5 – Subdomain isimlerine brute-force yapıp olup olmadıklarına bakar. (hostun ana domain olduğunu baz alır.)

6 – Verilen kelime dosyasıyla, kelime dosyasında bulunan kelimelerin alt dizinler olup olmadığına bakar. (bkz. ./nikto.pl -h <host> -mutate <opt> {<dictionary.txt>} )

Diğer Parametreler

– proxy : belirtilen proxy’yi kullanır.

-maxtime : host başına belirtilen maksimum test zamanını değiştirir.

-until : belirtilen süreye kadar taramaya devam eder. (Tarama biterse daha erken de bitebilir)

-nossl : SSL ile iletişime girmeden tarar.

-ssl : Zorunlu bir şekilde SSL kullanarak tarar.

-no404 : 404 Not Found dönecek sayfaları tahmin etmeyi önler.

-id : hedefimizin authentication istediğini biliyorsak ve elimizde authentication yapacak kullanıcı_adı ve şifre varsa -id syra:canyoupwnme(kullanıcı_adı:şifre) şeklinde giriş yapmamız için kullanılan parametredir.

-version : Nikto versiyonunu gösterir.

-help : Yardım komutu.

Yazımız burada sonlanıyor. Bir sonraki yazıda görüşmek üzere!