TR | CloudBleed

Cloudflare 2009 yılında piyasaya çıkmış olan premium paketi olduğu gibi free paketinden de yararlanabileceğiniz bir servistir. Cloudflare alan adınızı nerden alırsanız alın Cloudflare e devredip ekstra hız, güvenlik ve performans konularında destek alabileceğiniz bir servistir.

Google un Project Zero Team adını verdiği ekibinden Tavis Ormandy isimli mühendisi cloudflare üzerinde zafiyet bulmuş olup 23 Şubat günü açık kapatılmadan da duyurmuştur.

Açığa gelicek olursak;

Tavisin raporuna göre Cloudflare` in uç sunucularında çalıştırılan bazı HTTP istekleri sonucu bazı bozuk web web sayfaları görüyordu. Yapılan inceleme sonucunda ise uç sunucularda cache den gizli bilgiler, cookieler ve doğrulama tokenleri, sunucuların gerçek adresleri ve bir çok hasas bilginin geri döndüğünü gördüler ve arama motorları bu bilgileri indexleyip arama yapan herkese servis ettiğini farkettiler.

/* generated code */ if ( ++p == pe ) goto _test_eof;Hata kaynağı kodda >= parametresi yerine == kullanarak isteklerin buffer dan taşarak sızmasına neden olmaasıdır.

Bug`ın yayılmasından sonra ortaya çıkan https://github.com/pirate/sites-using-cloudflare adresindeki adresler cloudflare kullancılarının listesidir ancak listenin hepsinin bu zafiyetten etkilenmemiştir. Zafiyetten etkilenenler SSL hizmeti almayan kullancıları etkilemiştir.

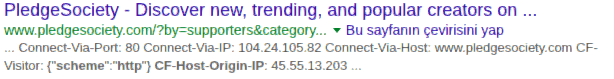

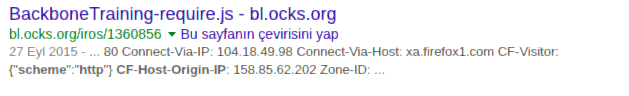

Alttaki dorkla arama motorlarında arama yaptığınızda alacağınız örneklerden bazıları;

{"scheme":"http"} CF-Host-Origin-IP

Cloudflare üzerinden SSL private anahtarları leak olmadı çünkü cloudflare SSL hizmeti alan kullanıcıları bu istekleri bu zafiyetten etkilenmeyen NGINX sunucu üzerinden servis etmektedir.

Zafiyet 7 saat içerisinde giderilmiştir. Adımları alttan inceleyebilirsiniz.

All times are UTC. 2017-02-18 0011 Tweet from Tavis Ormandy asking for Cloudflare contact information 2017-02-18 0032 Cloudflare receives details of bug from Google 2017-02-18 0040 Cross functional team assembles in San Francisco 2017-02-18 0119 Email Obfuscation disabled worldwide 2017-02-18 0122 London team joins 2017-02-18 0424 Automatic HTTPS Rewrites disabled worldwide 2017-02-18 0722 Patch implementing kill switch for cf-html parser deployed worldwide 2017-02-20 2159 SAFE_CHAR fix deployed globally 2017-02-21 1803 Automatic HTTPS Rewrites, Server-Side Excludes and Email Obfuscation re-enabled worldwide

Zafiyetin giderilme aşamalarını anlık olarak paylaşan bu konudaki şeffaflıkları için Cloudflare teknik ekibini tebrik etmek gerekir.

Zafiyet sonrası yapabilecekleriniz;

- Cloudbleed üyeliğinizi parolanızı değiştirebilir ve 2aut doğrulamaya geçebilirsiniz.

- Sunucunuzun reel IP adresinin leak olma ihtimaline karşın sunucunuzu taşıyarak reel IP adresini değiştirebilirsiniz.

- Sitenizdeki kullanıcı hesaplarının parolarını sıfırlayarak onlarında 2uth doğrulamaya geçirebilirsiniz.