TR | MITM Teorisi

Nedir bu MITM (Man In The Middle)?

Bunu açıklamadan önce yüzeysel olarak ağda bilgisayarların haberleşme şekillerinden bahsetmekte fayda var.

Birden fazla bilgisayarın tek bir ağda birbirleriyle haberleşebilmeleri için bu bilgisayarları ağa dahil eden Hub ve

Switchler mevcuttur.

Hublar OSI modelinin ilk katmanı olan fiziksel katmanda çalışan ve gelen veride hiç bir kontrol işlemi uygulamadan kendi portlarına bağlı tüm sistemlere yollayan bir modeldir. Alıcı bilgisayar, veri kendisine gelmiş ise veriyi kabul eder, eğer gelmemiş ise göz ardı eder. Böylelikle aslında ağ üzerinden geçen bütün paketlerin takibi

mümkün kılınmaktadır.

Switchler ise OSI modelinin 2. katmanında çalışır ve hub gibi dağıtım görevinden sorumludur. Hubtan farklı olarak, switch veriyi portlarına bağlı tüm sistemlere dağıtmak yerine sadece hedef sisteme dağıtır. Bu sebep ile veri hem daha dinamik ve verimli şekilde hedefe ulaşır hemde paketler ilgili olmayan kişi-

ler tarafından okunamaz. Mı acaba ?

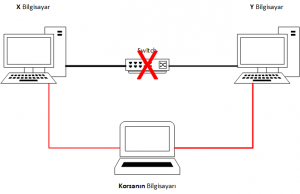

İşte bu noktada MITM adını verdiğimiz, Türkçesi Ortadaki Adam Saldırısı olanve oldukça favorim olan bir yol izleyebiliriz.

Örnek senaryomuzdada gördüğünüz gibi iki kullanıcı birbirleriyle haberleşmek istemektedir ve bunu switch aracılığıyla rahatlıkla yapmaktadır. Switch kendisine bağlı olan tüm bilgisayar yada hostların MAC adreslerini bir ARP tablosu adını verdiğimiz bir tabloda tutar. Kaynak sistem, hedef sistemle iletişim kurmak için Arp tablosunu kontrol eder ve ilgili kullanıcıyı bulur. Korsan ArpSpoofing saldırısı ile çok sayıda request göndererek ARP önbelleğini zehirler ve Arp spoofing saldırısı sonucu zehirlenen Arp önbelleği farklı çalışmaya başlar ve kaynak bilgisayardan gelen veriyi korsanın bilgisayarına, korsanda iletilmesi gereken kaynağa gönderir. Böylelikle bütün paketler korsan bilgisayardan yakalanabilir hale gelir ve paketler incelenerek istenilen verilere

ulaşılabilir.

Bu yöntem ile switch kullanılan ağlarda sniffing yapılmış olur. Bu saldırılar nasıl yapılır, hangi araçlar ile yapılabilir gibi soruların cevabını bulmak için diğer makalelerimize göz atmanızı tavsiye ederim.

Buraya kadar MITM’in mantığını anladıysak gelelim buna ne gibi önlemler alınabilir ?

Spoofing gibi saldırılar aynı ağ üzerinde olan sistemlere yönelik olduğundan ve arp paketi gönderebilmek için yönetici yetkisine sahip olmak gerektiği için ağa yetkisiz kişilerin bağlanması ve boot edilmesi güvenliği geçersiz

kılacaktır. Bu sebepten dolayı öncelikle fiziksel önlemler alınmalıdır.

Eğer büyük bir ağ yapınız yok ise Arp önbelleğinizi static hale getirirseniz her hangi bir ARP Request ve ARP Reply paketleriyle güncellenmesinin önüne geçileceğinden dolayı güvenli bir hala gelmiş olur. Bir başka yöntem ise ağınızı

düzenli olarak kontrol etmenizdir.