TR | Açık Kaynak İstihbaratı

Açık Kaynak İstihbaratı internete açık sistemlerden ve hedef hakkında doğrudan temas kurmadan, normal kullanıcı gibi bilgi toplama işlemlerine denir. Açık Kaynak İstihbaratı için sık kullanılan bir kaç aracı ve kullanım amaçlarını inceliyeceğiz.

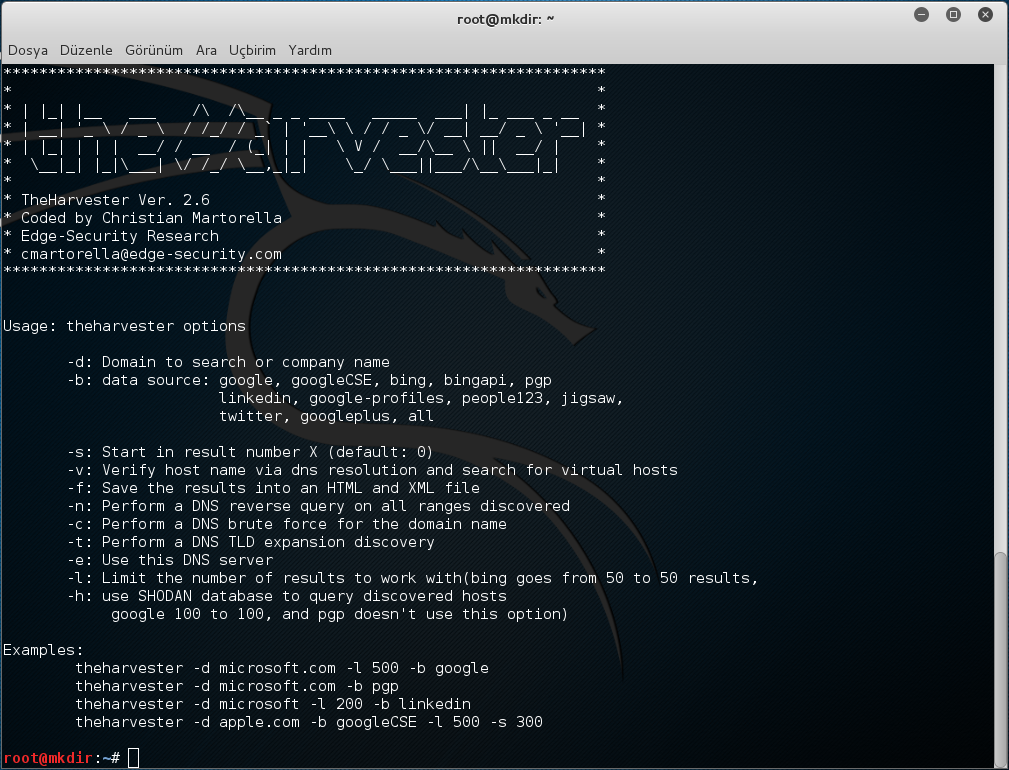

- Host da ki adresleri/subdomainleri, virtual hostları, email adreslerini bulmak için “the Harvester” aracınu kullanabiliriz.

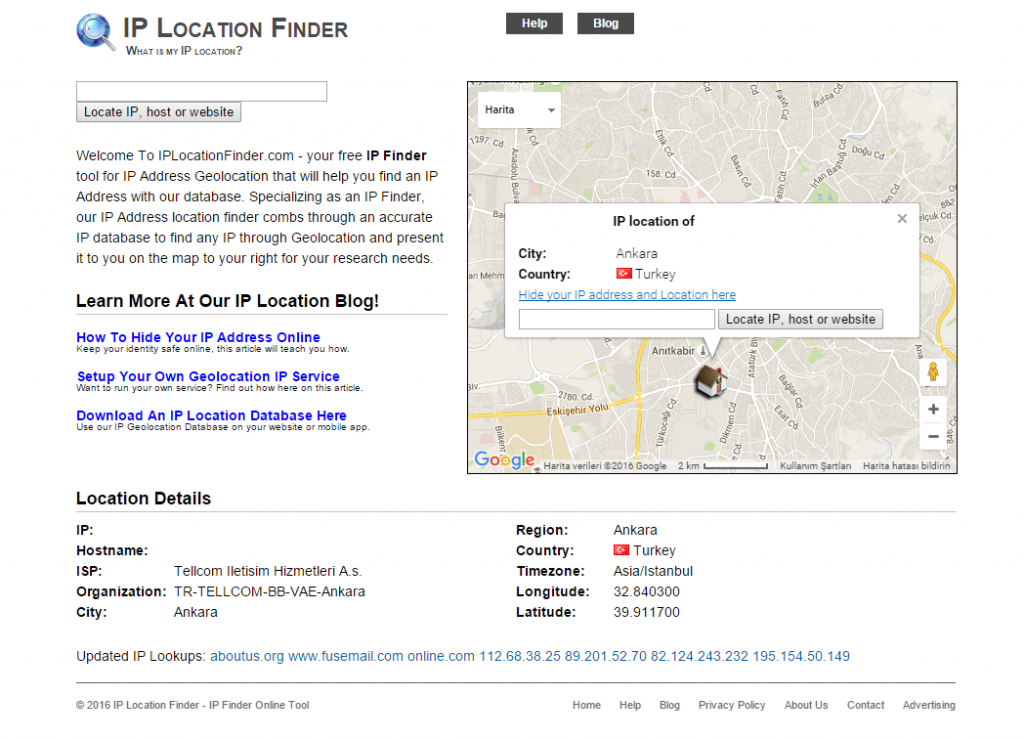

- Hedefin konumunu bilmiyorsak iplocationfinder yardımı ile adres bilgisine ulaşabiliriz.

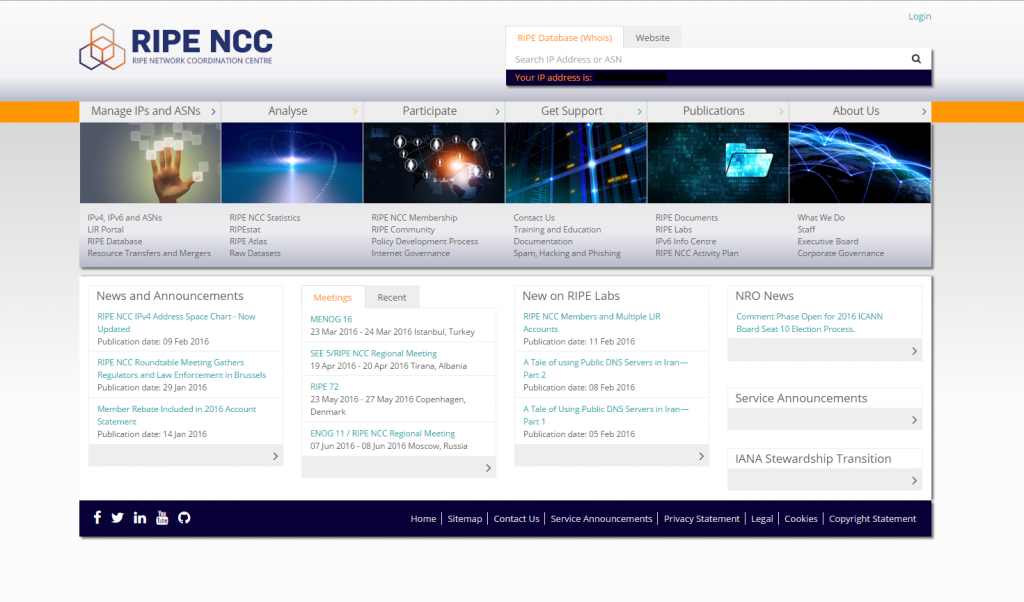

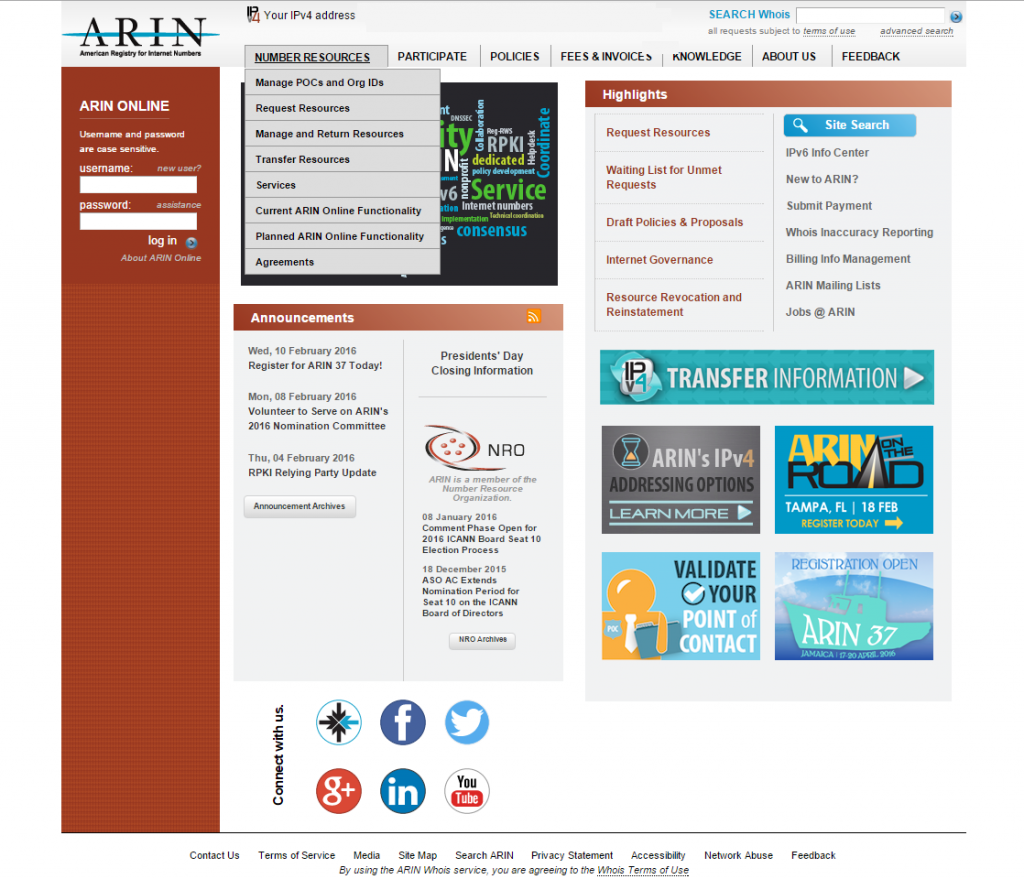

- Hedefin sahip olduğu ip aralığını ve DNS bilgilerine ulaşmak için Ripe , Arin, Icann, Robtex sitelerinden biriyle ip adresi bilgisi ile arama yaptırabiliriz.

- Domain bilgilerini sorgulamak için whois araması yapabiliriz.

- Hedef deki çalışan işletim sistemini web services lerini öğrenmek için Netcraft ile tarama yapabiliriz.

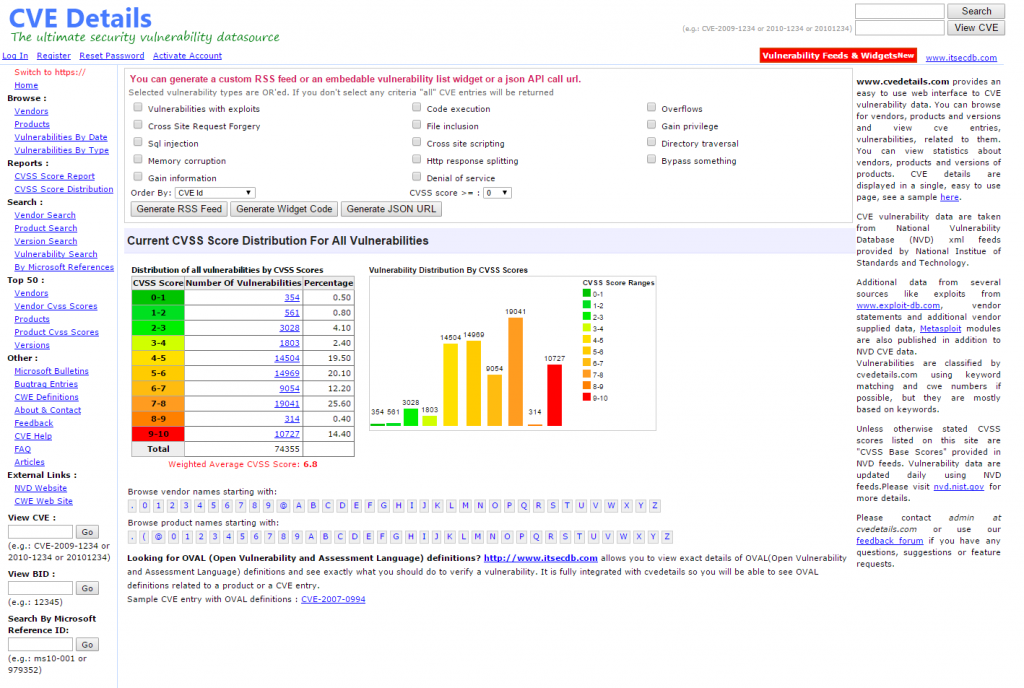

- Netcraft aracılığıyla öğrendiğimiz servislerdeki zafiyetleri öğrenmek için Exploit-Db, CVE Details sitelerinde sürüm numaralarıyla beraber arama yapabiliriz.

- Reverse Ip Lookup yani hedef sunucudaki aynı ip üzerinde yayın yapan diğer domainleri bulmak için yougetsignal i kullanabiliriz.

- Hedef ip adresindeki çalışan servisler hakkında bilgi edinmek için Shodan ı kullanabiliriz.

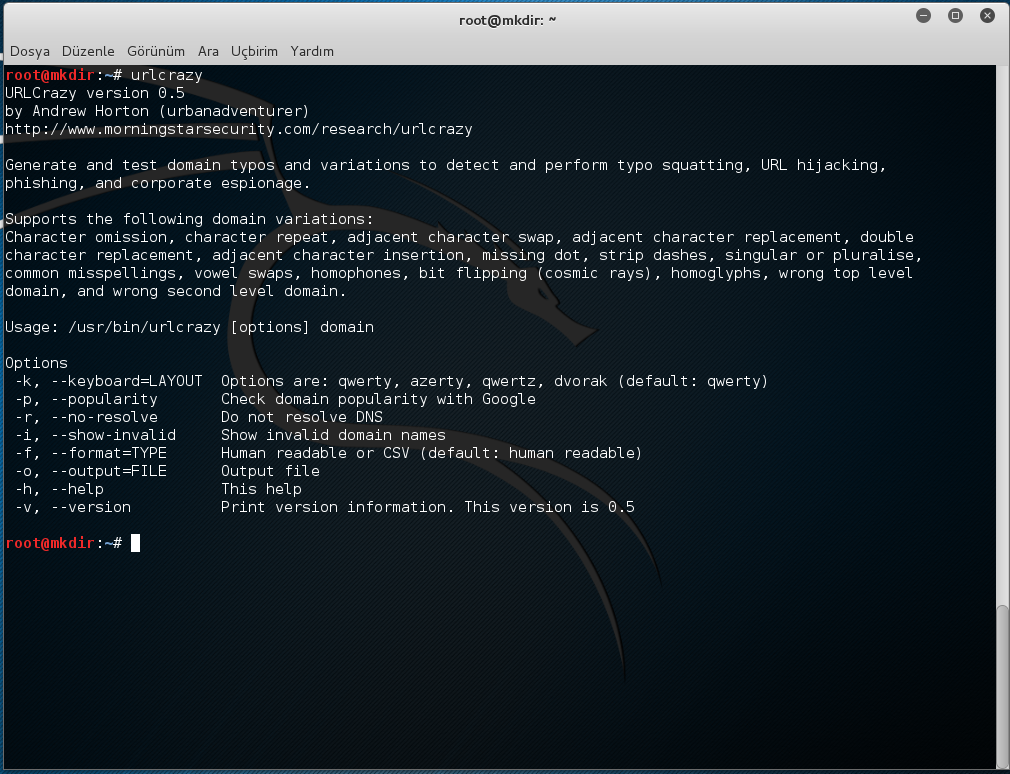

- Sosyal mühendislik için hedef adrese yakın adresleri listelemek için urlcrazy ile arama yapıp orjinal hedefin login sayfası yardımı ile sahte sayfalar oluşturabiliriz.

- Hedef hakkında daha detaylı bilgi edinmek için Alexa yı da kullanabiliriz.

- Hedefe ait iş ilanlarını incelemek bilgi toplama amaçlı kariyer.net tarzı iş ilanı verilen siteleride inleyebiliriz.

- Hedefin geçmişi hakkında inceleme yapmak için Archive.org dan gerekli aramalarla sitenin geçmişi hakkında bilgi toplayabiliriz.

- Hedef hakkında bilgi toplarken sosyal medyanın gücünüde görmezden gelmemek gerek facebook, twitter, Linked-in…vb. hedefe ait hesapları incelebiliriz.

- Hedef hakkında arama yaparken google da farklı parametreler yardımı ile hedef hakkında gerekli sayfalara ulaşabiliriz.

- Hedefin yapımcısı hakkındaki bilgiyi sayfa kaynağında footer kısmından öğrenebiliriz.

- Hedef de çalışan personel bilgisine ulaşmak için Pipl, Yatedo üzerinden şirket adıyla yaptığımız aramalar ile çalışan listelerine ulaşabiliriz.

- Hedef hakkında Pastebin üzerinde yapacağımız aramalar ile çeşitli bilgiler toplayabiliriz.

- Hedef hakkındaki feedback leri incelemek için Şikayetvar tarzı sitelerde şirket hakkında arama yapabiliriz.

- Hedef hakkında bilgi edinmek için farklı arama motorlarıda kullanabilir bunlara örnek vermek gerekirse Zuula,Dogpile… vb sitelerden yardım alabiliriz.

- Hedefin finans servisleri hakkında bilgi edinmek için Google Finance, Yahoo Finance servislerinden yardım alabiliriz.

- Hedef hakkındaki telefon numaraları yada banka hesapları hakkında bilgi edinmek için google veya website crawling araçları yardımı ile taramalar yapabiliriz.

Adım adım araçlara göz atıcak olursak;

- Host da ki adresleri/subdomainleri, virtual hostları, email adreslerini bulmak için “the Harvester” aracı yardımı ile

theharvester -d domain.com -l 1000 -b all

- Hedefin konumunu bilmiyorsak iplocationfinder yardımı ile adres bilgisine ulaşabiliriz.

- Hedefin sahip olduğu ip aralığını ve DNS bilgilerine ulaşmak için Ripe , Arin, Icann, Robtex sitelerinden biriyle ip adresi bilgisi ile arama yaptırabiliriz.

- Domain bilgilerini sorgulamak için whois araması yapabiliriz.

- Hedef deki çalışan işletim sistemini web services lerini öğrenmek için Netcraft ile tarama yapabiliriz.

- Netcraft aracılığıyla öğrendiğimiz servislerdeki zafiyetleri öğrenmek için Exploit-Db, CVE Details sitelerinde sürüm numaralarıyla beraber arama yapabiliriz.

- Reverse Ip Lookup yani hedef sunucudaki aynı ip üzerinde yayın yapan diğer domainleri bulmak için yougetsignal i kullanabiliriz.

- Hedef ip adresindeki çalışan servisler hakkında bilgi edinmek için Shodan ı kullanabiliriz. Shodan ile ilgili daha detaylı bilgi için yazımızı okuyabilirsiniz.

- Sosyal mühendislik için hedef adrese yakın adresleri listelemek için urlcrazy ile

urlcrazy -p domain.com

komutu ile tarama yapıp orjinal hedefin login sayfası yardımı ile sahte sayfalar oluşturabiliriz.

- Hedef hakkında daha detaylı bilgi edinmek için Alexa yı da kullanabiliriz.

- Hedefin geçmişi hakkında inceleme yapmak için Archive.org dan gerekli aramalarla sitenin geçmişi hakkında bilgi toplayabiliriz.

- Hedef hakkında arama yaparken google da;

site:*.domain.com

filetype:

intitle:'admin'

inurl:login.php

parametreleri yardımı ile hedef hakkında gerekli sayfalara ulaşabiliriz.

- Hedef de çalışan personel bilgisine ulaşmak için Pipl, Yatedo veya Linked-in üzerinden şirket adıyla yaptığımız aramalar ile çalışan listelerine ulaşabiliriz.

- Hedef hakkında Pastebin üzerinde yapacağımız aramalar ile çeşitli bilgiler toplayabiliriz.

- Hedef hakkındaki feedback leri incelemek için Şikayetvar tarzı sitelerde şirket hakkında arama yapabiliriz.

- Hedef hakkında bilgi edinmek için farklı arama motorlarıda kullanabilir bunlara örnek vermek gerekirse Zuula,Dogpile vb sitelerden yardım alabiliriz.

- Hedefin finans servisleri hakkında bilgi edinmek için Google Finance, Yahoo Finance servislerinden yardım alabiliriz.

- Hedef hakkındaki telefon numaraları yada banka hesapları hakkında bilgi edinmek için google veya website crawling araçları yardımı ile taramalar yapabiliriz.