Son zamanlarda kulağımıza çok gelir oldu bu kelime “gizlilik”. Facebook’un Cambridge Analytica vakası, Twitter’ın iç ağdaki log sistemindenden kaynaklanan bir açıklıktan dolayı kullanıcı parolalarının açık şekilde iletildiğini duyurması, seçmen bilgilerinin yayılması, sürecini yakınen takip ettiğimiz, gizliliğimizi ve özgürlüğümüzü kısıtlayan VPN, site engellemeleri ve daha nicesi. Tüm bu olaylara bakıldığında gizliliğin hayatımızda ne noktada olduğunu daha […]

]]>Son zamanlarda kulağımıza çok gelir oldu bu kelime “gizlilik”. Facebook’un Cambridge Analytica vakası, Twitter’ın iç ağdaki log sistemindenden kaynaklanan bir açıklıktan dolayı kullanıcı parolalarının açık şekilde iletildiğini duyurması, seçmen bilgilerinin yayılması, sürecini yakınen takip ettiğimiz, gizliliğimizi ve özgürlüğümüzü kısıtlayan VPN, site engellemeleri ve daha nicesi. Tüm bu olaylara bakıldığında gizliliğin hayatımızda ne noktada olduğunu daha net görebiliyoruz. Bu yazımızda internette nasıl anonimlik sağlayacağınızdan bahsederken örnek olaylarla da istihbarat servislerinin ve 0-day araştırmacılarının nasıl bu gizliliği hiçe saydıklarını göreceğiz. Her şey kamerayı kapatmaktan ibaret değil…

1) WebRTC IP Leak

WebRTC (Web Real-Time Communication), adından da anlaşılabileceği üzere eş zamanlı dosya aktarımı, konferans, canlı akış ve web uygulamaları için tarayıcıların doğrudan birbiri ile haberleşebilmesini adına geliştirilmiş bir teknolojidir. Günümüz tarayıcılarında gömülü olarak gelmektedir ve direkt olarak çalıştırılabilmektedir. Her tarayıcıda gömülü gelen ve tetiklenmesi için herhangi ek bir aktiviteye gerek duymayan bir teknoloji için zafiyet de kaçınılmazdır. Peki nedir gizliliğimizi tehlikeye atan?

WebRTC, IP tanımlamasında standarttan farklı teknikler kullanır. Bu teknik Interactive Connectivity Establishment (ICE)’dir. ICE IP adresi tespitinde STUN/TURN sunucularını kullanılır. WebRTC açısından bakıldığında bu sunucular “IP adresim nedir?” sorusuna yanıt verir. Zafiyeti detaylı anlamak için bu kavramları da incelemek gerek.

Session Traversal Utilities for NAT (STUN)

WebRTC eşler aracılığıyla data alışverişi yaptığı için bu alışverin sağlanmasında STUN sunucuları kullanılır. Bağlantı sağlarken gönderilen bilgiler arasında LAN ve WAN bilgilerimiz de mevcut. Protokolün işleyişindeki mantıkda zafiyet ortataya çıkıyor. Buradaki IP bilgilerimiz gizlenmediği yani sunucu ve eş arasında düz metin halinde veri akışı sağlandığı için bilgilerimiz sızıyor.

Traversal Using Relays around NAT (TURN)

STUN protokolünden farkı eşler arasındaki veri akışında köprü görevi görmesidir. Diğer eşe bilgi giderken TURN sunucularından çıkış yapıldığı için kendi WAN ve LAN IP bilgilerimiz iletilmiş olur. Aşağıdaki şemada çalışma mantığı görülmektedir.

Zafiyetimiz WEB sitelerinin STUN sunucularına yapılan istekteki IP bilgilerinin kaydedilmesinden ibaret. VPN kullansanız dahi VPN protokolleri STUN sunucularına giden bilgilerin kontrolünü yapmadığı için VPN sunucularının atadığı IP gözükmeyecektir. Bu durumda triple VPN, proxy ya da diğer yöntemleri kullansanız dahi iç ağ IP adresiniz sızmış olacaktır. Zafiyet sırasında gerçekleşen isteğin kod bloğundan bir kesit;

function findIP(onNewIP) {

var myPeerConnection = window.RTCPeerConnection || window.mozRTCPeerConnection || window.webkitRTCPeerConnection;

var pc = new myPeerConnection({iceServers: [{urls: "stun:stun.l.google.com:19302"}]}),

noop = function() {},

localIPs = {},

ipRegex = /([0-9]{1,3}(\.[0-9]{1,3}){3}|[a-f0-9]{1,4}(:[a-f0-9]{1,4}){7})/g,

key;

https://berkimran.com.tr/ipleak/ipleak.html adresinden kendi tarayıcınızda testi gerçekleştirebilirsiniz.

Zafiyetli bir tarayıcıda iç ağ IP adresi resimdeki gibi ifşa olacaktır. Belirtmekte fayda var bu testi yaparken VPN kullandım. Testi yaptınız ve iç ağ IP adresiniz ifşa oldu, bu durumda tarayıcınıza bağlı olarak çeşitli korunma yöntemleri bulunmakta.

Firefox

- Adres satırına about:config yazıp ayarlara girin.

- İlk defa giriyorsanız riski kabul ediyorum butonuna tıklamalısınız.

- media.peerconnection.enabled değerini aratın.

- Çift tıklayarak değerini ‘false’ yapın.

Chrome

Günümüz itibarıyla sadece eklentiler ile engellemek mümkün. Bunun için WebRTC Network Limiter eklentisini kullanabilirsiniz.

Safari

Herhangi bir ayar yapmanıza gerek kalmadan Safari zafiyeti önlemektedir.

2) DNS Leak

Anonim olmak için mümkün olduğunca verilerinizi paylaşmamanız gerek. Dolayısıyla tüm trafiğinizin anonim şekilde sağlanması çok önemli. Güvenli iletişiminize birisizi sızarsa tüm bilgileriniz tehlikededir demektir. Söz konusu DNS olunca da bir zayıflık söz konusu oluyor tabii ki. İşletim sisteminiz ya da modeminizden dolayı size atanan bir DNS sunucundan dolayı tüm trafiğiniz ifşa olabilir. Bir anonim ağda bulunsanız dahi çeşitli durumlarda varsayılan DNS sunucusu ile bağlantı kurabilirsiniz. Bunu dnsleaktest.com sitesinde çok güzel açıklamışlar.

Görüldüğü üzere direk ISP servisinin DNS sunucu ile haberleşildiğinde zafiyet ortaya çıkabilmektedir. Günümüz servis sağlayıcılarının ve onun atadığı DNS sunucularının bizi izlediğini varsayarsak bir anonim bağlantının ne kadar güvenli olduğunu daha iyi kavrayabiliriz. Örnek bir test ve zayıflığın kanıtı;

Çözüm çok basit. VPN servisi ile anonim bir ağ kullanmak ve VPN servisinin DNS sunucularını kullanmak. Ayrıca bkz. Dnscrypt

3) VPN(Virtual Private Network)

Yasaklamalardan ve sansürlerden dolayı Türkiye’nin teknoloji gündemini oldukça meşgul eden bir konu. Konu ile alakalı çok güzel yazılar yazıldı, teknik olarak açıklandı. Ancak ben farklı bir soruya cevap bulmak istiyorum “peki hangi VPN?”. Açıkcası 2012’den bu yana bir fiil her türlü VPN firmasını test ettim, kullandım. 6 yılda neredeyse her firmanın gizlilik politikasını, double & triple VPN mantığını ve işin detaylarına hakim oldum. Şöyle tecrübeleri aktarmak isterim;

- Aşinası olduğumuz bir “kayıt tutmuyoruz” klasiği

Türkiye’nin de yakından bildiği bir VPN firması, politikasında kendinden kayıt(log) tutmuyoruz diye bahsettiği halde bir hacklenme vakası ile sarsıldı. Zamanının 1day exploit kiti ile VPN firmasının sunucularına girmeyi başaran hacker, tutulan tüm logları tek tek gözler önüne serdi. Bundan dolayı da insanlarda “log tutmadıklarını nereden bilebiliriz” şeklinde sorular oluştu. Cevabı aslında hepimiz biliyoruz.

- FBI, CIA, NSA gibi istihbarat çalışması yapanlara bilgi vermiyoruz

Uzun uzun yazıp açıklamak istemiyorum. Sadece şunu düşünmeniz yeterli. Ortalama aylık 100 dolar verdiğiniz bir firma sizi tüm istihbarat servislerine karşı koruyor

Peki hangi VPN firması seçilmeli?

Tecrübelerime dayanarak aşağıdaki maddelere dikkat çekmek isterim;

- Ödeme yöntemi olarak elektronik para kabul etmesi(btc, eth. vs.),

- Dns isteklerini, trafiği, timestamps, IP adres, ödeme yöntemi gibi kayıtları tutmaması,

- Trafiğin hangi algoritma ile şifrelendiği,

- Bağlı olduğu ülkenin yasaları,

- Hizmet verdiği sunucu lokasyonları, varsa bandwidth sınırlaması,

- E-mail ve parola ile değil kendi atadığı sistemle giriş yapılması(dolayısıyla veri tutulmayacak).

Özetle bir VPN firmasının gizlilik politikasında belirttiği yazıdan bir kesit;

…kullanıcılarımızla ilgili bilgileri ifşa etmemiz istendiğinde, elimizde verebileceğimiz hiçbir bilginin bulunmadığı anlamına geliyor. Ancak, kredi kartı ödemeleri ve banka havaleleri kayıt altına alınmaktadır. Bu kayıtlar, bankalar veya kart firmaları tarafından tutulmakta ve tarafımızca silinmesi imkanı bulunmamaktadır. Anonim olarak işlem yapabilmek için nakit veya kripto para birimi ile ödeme yapma seçeneklerini kullanın.

kıyaslama için https://thatoneprivacysite.net/ adresini kullanabilirsiniz. Ek olarak;

https://torrentfreak.com/vpn-services-keep-anonymous-2018/

https://medium.com/@blackVPN/no-logs-6d65d95a3016

https://spideroak.com/articles/guest-post-can-you-trust-a-vpn-to-protect-your-privacy/

5 göz 9 Göz 14 göz

Şimdi tüm söylediklerimi unutun. Yukarıdaki en güvenli dediğimiz VPN firmaları bile neden güvensiz inceleyelim.

Ülkeler arasında istihbarat toplamak amaçlı bir ittifak vardır. Ülkelerin topluca vatandaşlarını izleme ve gözetlemesi üzerine kuruludur. Sızan verilerde Türkiye’nin de bunun için “milyon” dolar civarında bir yazılıma ödeme yaptığı görülmektedir. Detayını bilemediğimiz gibi kesinliği hakkında da bilgi sahibi değiliz. Gelelim göz(etleme)lere.

5 Göz;

- Avustralya

- Kanada

- Yeni Zelanda

- İngiltere

- Amerika

bkz. https://en.wikipedia.org/wiki/UKUSA_Agreement

Dokuz Göz(öncekileri de içerir);

- Danimarka

- Fransa

- Hollanda

- Norveç

Ondört Göz(öncekileri de içerir);

- Almanya

- Belçika

- İtalya

- İsveç

- İspanya

Şimdi sizden ricam o çok övdüğünüz VPN firmalarının hangi lokasyonda olduğuna bakmanız

Warrant Canary

Ekşi Sözlük’te ssg gayet net açıklamış şu şekilde alıntılayalım.

ing. mahkeme emri kanaryası. “kanarya” tabiri madenlerde gaz kaçağını tespit etmek için kanaryaların kullanımından geliyor. kanarya bıcır bıcır öttüğü sürece sürece gaz kaçağı olmadığını anlıyorsun. ne zaman kanarya susarsa gaz kaçağı olduğunu anlıyorsun. bu taktik, yani gaz kaçağı olduğunu değil ama olmadığını anlamak, amerikan şirketleri tarafından beyan etmenin suç olduğu hukuksal gizlilik durumlarını aşmak için kullanılıyor.

bir firmanın amerikan mahkemesi tarafından gizli emir almasını beyan etmesi hukuken yasak, ama almadığını beyan etmesi değil. dolayısıyla firma ta ki alana kadar:“bugüne kadar mahkemeden gizli bir emir almadık”

beyanı yazıyor. ne zaman o yazı kaybolursa anlıyorsun ki gizli emir almışlar. bildiğim kadarıyla bu tekniğin gerçekten mahkemede uygulayanı akladığı test edilmedi ama büyük mecra ve servis sağlayıcılar tarafından yaygın olarak kullanılıyor.

VPN kullanmak sizi tamamen anonim yapmaz. Ancak eskisine göre daha iyi bir çözüm sunar.

4)TOR(The Onion Routing)

Üzerine onlarca yazı yazıldı, onlarca eğitim videosu çekildi. O yüzden yine bilinen kısımdan ziyade biraz yorumsal kısmına değinmek istiyorum. TOR projesi gizlilik için en büyük çalışmalardan birisi. Günümüzde hakkında onlarca fikir var. Çoğunluk projenin istihbarat servisleri tarafından fonlandığını ve suçluları bulmak için ellerinde 0day exploitler bulundurduğunu düşünmekte. Bug bounty kapsamında gönderilen örnek bir raporu incelemekte fayda var “https://hackerone.com/reports/253429“. Çoğu kişinin bundan daha kritik zafiyetleri bulduğuna eminiz. Aşağıdaki haberleri okuyalım.

https://thehackernews.com/2017/11/tor-browser-real-ip.html

https://thehackernews.com/2017/09/tor-zero-day-exploits.html

Özetle çok büyük bir illegal aktivite için değilseniz, sadece gizliliğini düşünüyorsanız gayet yerinde bir tercih. Ancak %100 gizlilik sağlamadığını da umarım anlatabilmişimdir. Özellikle VPN ve TOR bağlantısı yapsanız bile hatta VPN > VPN > VPN > TOR > Web Proxy şeklinde bir şema izleseniz dahi bahsettiğimiz gibi WebRTC ile IP adresiniz ifşa olabilir.

5) HTTP Başlık Bilgileri

Siteleri görüntülemek için her istek yaptığımızda bir HTTP trafiği de oluşturmuş oluruz. Bu trafiğin içinde bilgilerimiz de gitmekte. Dolayısıyla bu trafikte giden bilgilerimizi mümkün olduğunca değiştirmeli ya da korumalıyız.

DNT (Do Not Track)

Beni izleme özelliği tarayıcılarımızda yıllardır mevcut. Siteye yaptığınız her isteğe “DNT: 1” değerini işler. Dolayısıyla siteye “beni izleme” mesajı vermiş oluruz. Ancak, bu sitenin %100 sizi izlemeyeceğine işaret değildir. Verilerinizin izlenip izlenmeyeceğini bu hususta yine site belirleyecektir. Aşağıda örnek bir istek gösterilmiştir.

User Agent

User-Agent bilgisinde hangi tarayıcıyı kullandığımız hangi işletim sistemine sahip olduğumuz gibi bilgiler gitmektedir. Dolayısıyla gerçekten farklı olarak bu bilgileri değiştirmemiz gizlilik açısından bir artı olacaktır. Reklam içeren link kısaltma sitelerine girdiğinizde genellikle işletim sisteminize göre zararlı yazılım gösterirler. GNU/Linux kullanan bir kullanıcı Windows işletim sistemine ait bir user-agent bilgisi kullanıyorsa karşısına Windows için üretilmiş bir zararlı yazılım çıkacaktır. Bundan dolayı hem gizliliğini sağlamış hem de güvenli kalmış olacaktır.

Resimde de görüldüğü gibi user-agent başlığından Mac bilgisini alan site ona göre zararlı göstermiş oldu. Bundan dolayıdır ki user-agent bilgimizi olduğundan farklı göstermek gerekli.

Cookie

Web sunucusu gelen kullanıcıları ayırt etmek için her kullanıcıya bir session tanımlar. Sunucunun tuttuğu Session id’yi şifreliyerek (değişiklik gösterebilir) Cookie bölümüne ekler. Özetle cookie sizin web sitesindeki parmak izinizdir. XSS zafiyeti ile kendisini yakından tanımaktayız. Oturum bilgilerinizin XSS ya da diğer zafiyetlerle elde edilmesi hem gizliliğiniz hem de güvenliğiniz açısından son derece kritiktir. Bu yazımızda çerezlerin güvenliği ve gizliliği hakkında iki hususta durmak istiyorum. Bunlardan ilki tarayıcıda saklanan cookie güvenliği diğeri ise web zafiyetleri ile alakalı.

- Stealer

2011’den bu yana (tabii ki öncesinde de dahil olmak üzere) popülerleşmiş yerini fidye yazılımlarına bırakan bir backdoor türüdür. Stealer’ın amacı tarayıcıdaki çerezlerinizi alıp mail adresine, FTP adresine ya da sizin belirleyeceğiniz bir yöntemle size iletmektir. Başlangıca yerleşmez, kendini kopyalamaz, sadece tarayıcılardaki çerezleri okur ve ilgili adreslere iletir. Dolayısıyla diske erişim izni isteyecek ve dışarıya bağlantı oluşturacaktır. Diğer zararlı yazılımlara istinaden daha az izin istemektedir. Dolayısıyla korunmak adına diskte(tarayıcıda) çerez tutulmamalıdır. Bunun için tarayıcılarda seçenek bulunmakta, eklentilerle de bu olay güçlendirilmektedir. Daha öncesinden kalan çerezleriniz varsa Gutmann metoduyla silmeniz gerekmektedir.

- Web Zafiyetleri

Web zafiyetleri ve cookie dendiği zaman akla gelen ilk zafiyet XSS’dir şüphesiz. XSS zafiyetinin işlevselliğine ve türevine bağlı olarak çerez bilginiz elde edilebilir. Buna önlem olarak çoğu tarayıcı özellikle Reflected(yansıtılan) XSS için iyileştirmeler yapmıştır. Ancak günümüzde bunlar hala yeterli değildir ve kolay atlatılabilmektedir. Bu durumda kullanıcılara ve geliştiricilere düşen sorumluluklar var. Geliştiriciler açısından bakıldığında, çerezlerin HttpOnly olarak işaretlenmesi ve SecureFlag kullanılması gereklidir. Bu şekilde örnek bir JavaScript XSS payload’ı ile tarayıcıdaki çereze erişilemeyecektir. Kullanıcı tarafından bakıldığında NoScript tarzı eklentiler ile her JavaScript dosyasının çalıştırılması engellenmelidir. Böylelikle Coinhive tarzı zararlı kod blokları ile siz video izlerken, sizin işlemciniz kullanılarak yapılan madenciliği engellemiş de olmaktasınız.

Referanslar:

https://en.wikipedia.org/wiki/Interactive_Connectivity_Establishment https://tools.ietf.org/html/rfc5766 https://github.com/VoidSec/WebRTC-Leak https://www.privacytools.io/ https://dnsleaktest.com

]]>

Bildiğiniz üzere son zamanlarda Darknet diye tabir edilen “internetin karanlık yüzü” insanlar ve topluluklar tarafından oldukça merak konusuydu. Darknette veri akışı ve paylaşımların ne şekilde yapıldığı, .onion sitelerin nasıl oluşturulduğu ve yayın yaptığı, bu sitelere nasıl erişim sağlanacağı gibi konuların araştırmaları yapılması son zamanlarda epey bir sıklaştı. Bizde canyoupwn.me ekibi olarak anonimlik konularını […]

]]>Bildiğiniz üzere son zamanlarda Darknet diye tabir edilen “internetin karanlık yüzü” insanlar ve topluluklar tarafından oldukça merak konusuydu. Darknette veri akışı ve paylaşımların ne şekilde yapıldığı, .onion sitelerin nasıl oluşturulduğu ve yayın yaptığı, bu sitelere nasıl erişim sağlanacağı gibi konuların araştırmaları yapılması son zamanlarda epey bir sıklaştı. Bizde canyoupwn.me ekibi olarak anonimlik konularını yavaş yavaş ele alıyoruz ve bu bağlamda yapılan işlemleri, kullanılan araçları sizlerle paylaşıyoruz. Tabi ki buradaki amaç illegal açıdan paylaşımları değil, gerekli durumlarda güvenli ve gizli veri akışı nasıl sağlanır, nedir bu dark net gerçeği bunları görmektir.

Onionshare, güvenli ve anonim olarak dosya paylaşımı yapılmasına olanak tanıyan ve python ile geliştirilmiş güzel bir araçtır. Arka planında tor servisini kullanan bu program ile kendi bilgisayarınızdan direk olarak dosya paylaşımı yapılabilir, istenilen durumlarda bu paylaşım durdurulabilir ve indirme yüzdelerini gözleyebilirsiniz.

Hangi platformlarda kullanılabilir ?

Linux, Windows, Mac OS X işletim sistemlerinde kullanılabilmektedir. Konsol ve Arayüz kullanımı olarak iki farklı seçenek sunmaktadır.

Nelere ihtiyaç duyar?

Tor servisinin ve tor browserının kurulu olması gerekmektedir.

sudo apt-get install tor komutu ile tor servisi kurulabilir.

https://www.torproject.org/download/download.html.en linkinden tor browser indirilmelidir. İndirilen dizinde en üst dizine çıkılarak ./start-tor-browser komutu ile tor browser çalıştırılabilir.

Not: Tor servisinin kurulumu zorunlu değildir yalnızca tor browser kurulumu ve kullanılması yeterli olacaktır fakat tor servisi bir çok anonimlik konumuzda ihtiyaç duyacağımız bir servistir.

Nasıl kurulur ve kullanılır ?

git clone https://github.com/micahflee/onionshare.git

sudo apt-get install -y python3-flask python3-stem python3-pyqt5 python-nautilus

sudo apt-get install onionshare

komutları ile onionshare indirilip kurulur. Kurulum sonrası kullanım için bize Terminal ve GUI olmak üzere iki seçenek sunmaktadır.

Onionshare-Terminal

Linux sistemlerin terminalinde direk olarak onionshare komutu ile çalıştırmamız mümkündür.

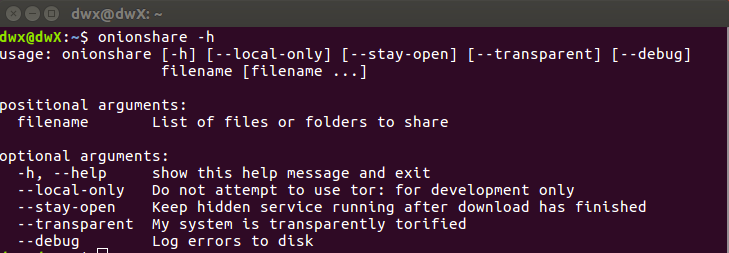

Onionshare –h komutu ile kullanım komutlarını görüntüleyebiliriz.

filename Paylaşılmak istenen verinin dosya yolu ve ismi

–local-only Tor browsera ve ya tor servisine ihtiyaç duymadan sadece local ağ üzerinden paylaşım yapılmasına olanak sağlar.

–stay-open Paylaşım yapıldıktan sonrada terminal durdurulana kadar bağlantının açık kalmasına olanak sağlar.

Önemli Not : Local paylaşımlar dışında tor browserın mutlaka açık olması gerekmektedir.

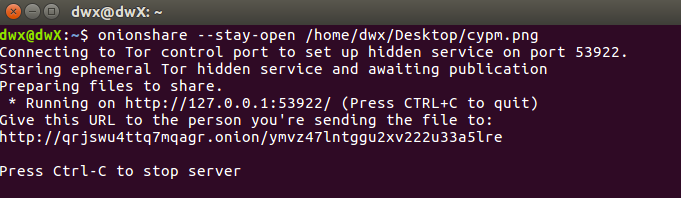

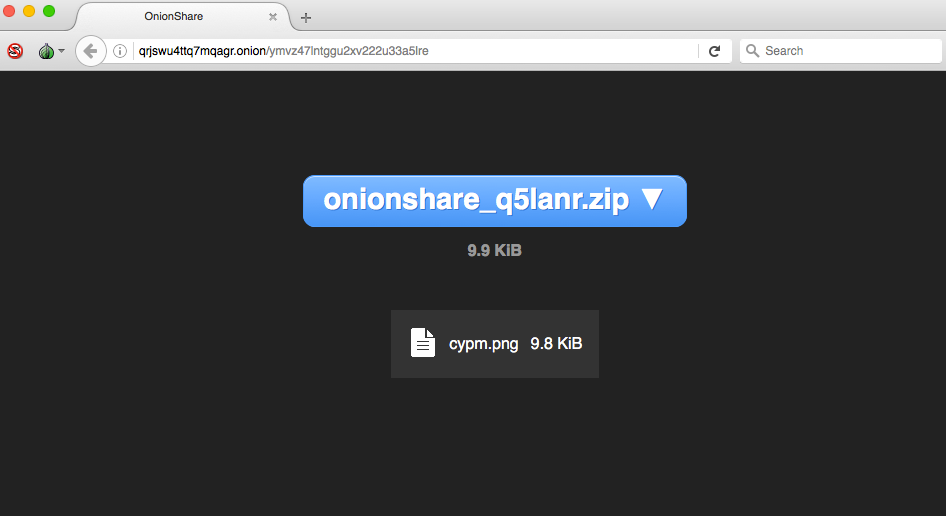

onionshare –stay-open <dizin>/<dosya> komutu ile terminal üzerinden dosya paylaşımı başlatılır ve .onion çıktısı üretilir. Bu çıktı ile dış ağdan tor network aracılığıyla ulaşım sağlanıp dosya indirilimi yapılır.

CTRL + C komutu ile paylaşımı durdurabilirsiniz.

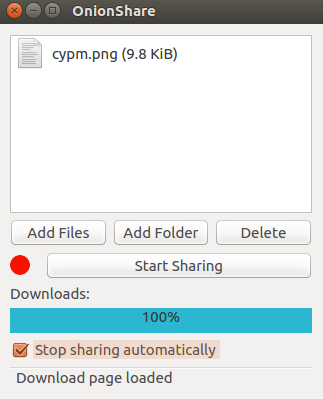

Onionshare-GUI

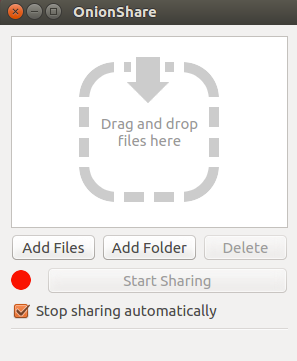

Terminal ekranından onionshare-gui veya search kısmından arayüz tarafını çalıştırmanız mümkündür.

Sürükle-bırak ile ve ya Add Files/Add Folder butonları ile dosya veya klasör eklenebilir. Start Sharing butonu ile paylaşım başlayacaktır.

Stop sharing automatically seçili olduğu taktirde ilk indirme işleminden sonra otomatik olarak paylaşım işlemi duracaktır.

Downloads kısmından karşı taraftan indirim yüzdesini ve eğer tek paylaşımlık değilse kaç kişinin kullandığı gözlenebilmektedir.

Not : Bu yazıda bahsedilmeyecek olsada dosya paylaşım sınırlamasının bugu bulunmaktadır.

]]>Anonimlik, ilk olarak 2000 yılının başlarında Pfitzmann ve Hansen tarafından ortaya atılmış ve günümüz anonim literatürü tarafından da kabul edilmiştir. Anonimlik, kimliği saptanamaz olma durumu ve bir kişinin başka kişiler tarafından fark edilmeden işlemine devam etmesine denir. İnternet hakkındaki bilgilerin ve kullanıcı sayısının artması fırsatçı insanların da artmasına neden olmuştur. Kullanıcı yaşının küçülmesi ise güvenlikle […]

]]>

Anonimlik, ilk olarak 2000 yılının başlarında Pfitzmann ve Hansen tarafından ortaya atılmış ve günümüz anonim literatürü tarafından da kabul edilmiştir.

Anonimlik, kimliği saptanamaz olma durumu ve bir kişinin başka kişiler tarafından fark edilmeden işlemine devam etmesine denir.

İnternet hakkındaki bilgilerin ve kullanıcı sayısının artması fırsatçı insanların da artmasına neden olmuştur. Kullanıcı yaşının küçülmesi ise güvenlikle ilgili problemlerin daha çok gün yüzüne çıkmasını sağlamıştır. Önemli bilgilerin saklanmasıyla güvenlik tehditleri daha da artmıştır. Farkında olmadan attığımız her adım 3.kişiler tarafında takip ediliyor olabilir.

İnternet üzerinde mahremiyet ve güvenliği korumanın en önemli ve etkili yollarından biri de anonimliktir. Web üzerinde anonimlik, normal kullanıcıların bilgilerinin korunmasının yanı sıra zararlı kişilerin de kötü eylemlerini gerçekleştirirken IP üzerinden izlenerek gerek coğrafi konum, gerek kimliklerinin bulunamamasında etkili rol oynar. Kısacası, yararı olduğu kadar zararı da vardır.

Anonimlik, ağ güvenliğinin bir parçasıdır. Sistem içerisindeki bir varlığın anonimlik özelliğinin olabilmesi için; başka hiçbir varlığın kendisini tanımlayamıyor olması, kendisine geri ulaşılabilecek hiçbir bağlantının bulunmaması ya da iki anonim hareketin aynı varlık tarafından gerçekleştirildiğine dair bir kanıtın bulunmaması gerekir.

Peki insanlar neden anonim olmak istiyor? Bunun temel sebeplerinden biri, kişisel güvenliğinin sağlanmasıdır. Aynı zamanda bu suçluların da kendini gizlemek için ihtiyaç duyduğu bir şeydir. “Gizlilik hakkınız elinizden alındığında, ifade özgürlüğünün olmadığı baskıcı rejimlerde kendinizi özgürce ifade etmek ve inandığınız şeyleri söylemek için elinizde anonimlikten başka bir şey kalmıyor.” sözü ‘neden anonimlik’ sorusunu yeteri kadar açıklıyor.

Bu noktada anonimliği türlere ayırmak istersek şu üç başlıkta inceleyebiliriz:

Pseudonymity

Takma isim kullanılması, kişinin yasal ismi ya da kim olduğunu ele veren lakap harici kullandığı bir isim, anonimliği bir nebze olsun sağlar. Elektrik ortamlarda kullanılan sahte hesaplar da bu kategoriye dâhil edilebilir. Fakat bunun tam olarak anonimliği sağladığı söylenemez.

Fiziki Anonimlik

Bu, kişinin fiziki özellikleri üzerinden kimliğinin tanımlanmasını sağlayacak bilgilerin elde edilememesi durumudur. Fiziki anonimlik sadece görsel ve işitsel yollarla elde edilebilecek bilgiler olmanın ötesinde, kişiyi fiziki açıdan tanımlayan ve tanıtan yani kimliğini oluşturan tüm bilgi parçacıklarıdır.

Söylemsel Anonimlik

Yazılı ortamda kişilerin dil üzerinden kurdukları söylem, onlara has özellikler taşımaktadır. Kullanılan dil kişinin gerçekliğine erişiminin bir aracıdır ve bu dili nasıl kullandığı da onun kim olduğunu ve ne şekilde düşündüğünü yansıtmaktadır. Bu açıdan, sözlü ya da yazılı ortamda kişinin dili kullanım şeklinden, o kişinin kimliğine dair bilgilere ulaşılabilir. Buradan hareketle söylemsel anonimlik, kişinin kendine özgü bir dil kullanarak bırakacağı söylemsel izler üzerinden onun kimliğinin tespit edilememesi durumuna karşılık gelmektedir.

Peki Nasıl Anonim Olunur?

Anonim olmanın en yaygın ve en az karmaşık yollarından biri, anonimleştirici servislerden birini kullanmaktır. “Remailer” denen bu anonimleştirici servisler, temel olarak Internet üzerinde e-postaları diğer ağ adreslerine ileten yönlendirici bilgisayarlardır ve temelde üç yönlendirici vardır.

1) Anon.penet.fi (type 0) bunlar arasında en çok bilinenidir. Basitliği ve kullanımı kolay ara yüzü sayesinde en çok kullanılan e-posta yönlendirici servislerinden biri olmasına rağmen, yasal baskılar nedeniyle Mart 1993’te kapanmıştır. Mesajı göndermeden önce belirleyici başlık kısmı çıkarılarak, gönderici anonimliği sağlamıştır. Aynı zamanda alıcılar için rastgele bir sahte kimlik yaratılarak da alıcı anonimliği sağlanmıştır. Kullanıcının gerçek e-posta adresi ile bu sahte kimliğini eşleştiren gizli bir tablo sayesinde, gelen mesajlar ilgili kullanıcının gerçek adresine ulaştırılmıştır. Fakat bunun bir dezavantajı vardır. Bu şekilde daha zayıf güvenlik sağlamış olmaktadır. Bu tablonun ve verilen kimliklerin güvenli bir şekilde korunduğunun ve kötü amaçlar için kullanılmayacağının bir güvencesi verilememektedir.

2) Bu tip tehditleri ortadan kaldırmak için Cypherpunk-stili (type I) yönlendiriciler tasarlanmıştır. İlk olarak bu sahte kimlikler ve gizli tablo kaldırılarak izlenebilme tehlikesi azaltılmıştır. Daha fazla güvenlik için, bir mesajı birçok anonim mesaj yönlendiriciden geçirerek iletme tekniği uygulanmıştır.

3) Günümüzde, en yeni ve en gelişmiş e-posta yönlendirme teknolojisi Mixmaster (type II) yönlendiricileridir. Bunu ile araya giren kişilerin gerçekleştirebileceği saldırılara karşı daha fazla güvenlik sağlamak hedeflenmiştir. Zincirleme ve zincirin her bağlantısında da şifreleme uygulanmıştır. Ayrıca, sabit-uzunlukta mesajlar kullanılarak, gelen ve giden mesajların boyutlarından bir ilişkilendirilmeye gidilmesi engellenmiştir. Mesajın değiştirilerek yeniden gönderilmesi saldırılarına karşı da korumalar içermektedir.

Kurumsal VPN(Virtual Private Network) Kullanımı

VPN Bir ağa uzaktan, o ağın içindeymiş gibi bağlanmayı sağlar.VPN kullanarak ağa bağlanan bir cihaz, fiziksel olarak bağlıymış gibi o ağ üzerinden veri alışverişinde bulunabilir. VPN üzerinden bağlanılan ağın fonksiyonel,güvenlik ve yönetimsel özelliklerini kullanır.VPN servis sağlayıcılar sayesinde İnternet bağlantısı açık iken VPN, tüm sitelere yüzde yüz erişme imkânı sağlar. Ekstra bir ayarlama veya başka bir İnternet tarayıcısına ihtiyaç duymaz. Hiç kimse VPN trafiği sayesinde hangi sitelerde gezinildiğini göremez ip adresi olarak VPN nin sağladığı ip adresi gözükür. Ayrıca bütün işler güvenle yapılır. Yani VPN, güvenliği ve gizliliği sağlar ve bilgileri 28 bit ile şifreler.

Bireysel VPN kullanımı da kişisel güvenliğin sağlanması ve gizlilik için önem arz etmektedir.Yasaklı sitelere erişim sağlar VPN bağlantısının sağlandığı son noktaya kadar trafik şifrelenmiş olur.Kullanıcının ziyaret ettiği internet adreleri indirdiği dosyaların URL adresleri veya içeriği servis sağlayıcı veya ağa bağlı herhangi bir cihaz tarafından tespit edilemez.VPN ile bağlantı sağladıgınız da herkese açık kablosuz ağlar gibi tamamen güvensiz bağlantılar ile internete bağlandığınız taktirde VPN trafiği şifrelediği için büyük oranda güvenliği sağlamış olur.

Tor Browser(Tarayıcı)

Tor Tarayıcı Paketi Tor yazılımı ve kullanımı esnasında ekstra güvenlik sağlaması için tasarlanmış Firefox web tarayıcısın modifiye edilmiş bir sürümünü içerir. Bu paket aynı zamanda NoScript ve HTTPS-Everywhere eklentilerini de barındırır.

Tor gizliliğinizi korumak amacıyla trafiğinizi dünyanın farklı yerlerinde bulunan gönüllülerin bilgisayarlarında ve sunucularından dolandırarak kurduğu için diğer tarayıcılardan daha yavaş çalışır.anonimlik mi? Hız mı? kişisel tercihe kalmış oluyor.(NOT:Eğer Tor sitesine erişiminiz engellenmişse Tor tarayıcı paketinin kopyasını e-posta ile [email protected] adresinden istediğiniz versiyonu belirterek talep edebilirsiniz.)

İnternette içsel olan anonim kullanım eğilimiyle, bazı ülkelerin bilişim şirketlerine, bilişim şirketlerinin de bize olan baskılarıyla kimliklendirilme çalışmaları yapılmaktadır. İnternetteki hareketlerimizin kaydedilip filtrelendirilmesi ve reklamların bu hareketlerimize bağlı olması ya da sosyal medyaya gerçek kimliklerimizle kayıt olmaya zorlanmamız, belli zamanlarda telefon numarası ile güvenlik arttırılması gibi durumlar kimliklendirme sürecinin bir parçasıdır. Ve bu kimliklendirme süreci kişisel güvenliğe tezat bir durum teşkil etmektedir.

Eski bir CEO olan Eric Schmidt’in bir soru üzerine “Nerede olduğunuzu izninizle biliyoruz. Ne düşündüğünüzü de bilebiliriz.” Başka bir soru üzerine “Kimsenin bilmesini istemediğiniz bir şey yaptıysanız, belki de onu yapmamanız gerekiyordu.” gibi sözleri şirketlerin kimliklendirme çalışması yaptığını ve kişisel güvenliğimizi sağlamamız gerektiğini bize açıkça göstermektedir.

Şüphe duyulmacak kadar etkin bir şekilde yapılan kimliklendirme çalışmalarının önüne geçmek istiyorsak bunu, kişisel hayatımızda yaptıklarımızı sosyal medyada paylaşmayarak, her zaman yanımızda olan akıllı telefonlarımızda kullandığımız uygulamaların izinlerini kontrol ederek ve gereksiz izin isteyen uygulamaları kullanmayarak anonimliği sağlamaya yardımcı araçları kullanarak yapabiliriz.

]]>