Firewall Nedir? Firewall, ağa gelen, giden paket trafiğini kontrol eden, ağ sistemlerimizi internet ortamından gelebilecek her türlü tehlikeye karşı koruyan güvenlik sistemidir. Her türlü tehlike derken anlatmak istediğimiz virüsler, zararlı yazılımlar, Truva yazılımları ve olumsuz içerikli web siteleridir. Güvenlik duvarları kullanılarak, gelen ve giden ağ trafiği kontrol altına alınarak, bilgisayar ve bilgisayar ağlarına istenmeyen ve […]

]]>Firewall Nedir?

Firewall, ağa gelen, giden paket trafiğini kontrol eden, ağ sistemlerimizi internet ortamından gelebilecek her türlü tehlikeye karşı koruyan güvenlik sistemidir. Her türlü tehlike derken anlatmak istediğimiz virüsler, zararlı yazılımlar, Truva yazılımları ve olumsuz içerikli web siteleridir.

Güvenlik duvarları kullanılarak, gelen ve giden ağ trafiği kontrol altına alınarak, bilgisayar ve bilgisayar ağlarına istenmeyen ve yetkisiz erişimler engellenmiş olur. Evimizde veya ofisimizde kullandığımız bilgisayarlarda firewalllar sayesinde kilit noktaları oluşturarak kendimizi güvence altına almış oluruz. Kısaca yerel ağımızı internet ağından korumuş oluruz.

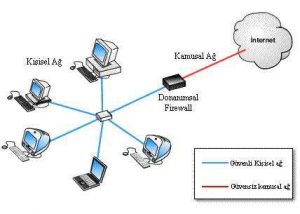

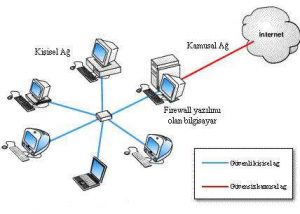

Firewall, donanımsal ve yazılımsal olarak ikiye ayrılabilir. Yazılımsal firewall daha çok ev kullanıcıları içinken donanımsal firewall ağ sistemlerini korumak için kullanılır. İkisini maliyet, performans ve güvenlik bakımından karşılaştırdığımızda donanımsal firewall daha üstündür.

Donanımsal Firewall Nedir?

Donanımsal firewall’lar router, modem vb. donanıma entegre edilmiş firewall’lardır. Yalnızca güvenlik duvarı özelliği ile kullanılan geniş bantları karşılayabilen, OSI 1-2-3-4. katmanlarında çalışabilen güvenlik çözümleridir. Tipik olarak paket filtreleme yöntemini kullanırlar.

Avantajları

- Tek bir firewall tüm ağınızı,dolayısıyla ağınızdaki bütün bilgisayarları koruma altına alır.

- Bilgisayarınızda çalışmadığı için yani çevresel donanım olduğu için sisteminizin performansını ve hızını etkilemezler.

- Donanımsal firewall’lar geniş bant kullanan kurumlar için daha verimlidir.

- Donanımsal firewall’lar yazılımsal firewall’lar gibi zararlı yazılımlar(virüs, kurtçuk vb.) kolayca devre dışı bırakılamazlar.

- Bir kurum için her bir bilgisayar için lisanslı firewall almaktansa bir tane donanımsal firewall kullanmak maliyeti önemli ölçüde düşürür.

- Disk kullanmadıkları için arıza oranı da az olur.

- Genelede daha az yer kaplarlar, daha az elektirik sarf ederler ve daha sessiz olurlar.

Dezavantajları

- Kullanım alanlarına ve tiplerine göre oldukça pahalı olabilirler.

- Yeni kullanıcılar için donanımsal firewall ayarını yapmak oldukça zor olabilir.

- Donanımsal firewall’lar ağınızdan çıkan veriyi güvenli olarak nitelendirdikleri için, ağınız da bulunan zararlı bir yazılımın internete bağlanmasına müsade ederler.

Yazılımsal Firewall Nedir?

Bu çeşit firewall herhangi bir bilgisayara yazılım olarak rahatça kurulabilir.Bilgisayar gelen verinin istenen veri olup olmadığını kontrol ederler ve çoğu zaman bilgisayardan çıkan verinin kontrol edilebilmesi için ayarlanabilirler

Avantajları

- En iyi yazılımsal Firewall’lar bile Donanımsal Firewall’lara göre oldukça ucuz olduğundan dolayı az sayıda bilgisayar içeren ağlar için idealdirler.

- Kullanımı kolaydır.Kurulumu birkaç tıklamayla tamamlanıp ayarlarını yapmak da kolaydır.

- Hangi uygulamanın internete erişim hakkı olduğunu belirleyebilirsiniz.Kendi mail sunucularını kuran zararlı yazılımlar(MyDoom) gibi potansiyel senaryolarda donanımsal firewall’lara göre çok daha güvenlidir.Bu tür yazılımlar kendi mail sunucusunu kurduğu için,donanımsal firewall’lar bu yazılımları güvenli olarak algılayıp bu zararlı yazılımların dışarıya olan veri trafiğini engellemezler.

- İstenilen her yere bilgisayar ile birlikte taşınabilir.

Dezavantajları

- Yazılımsal oldukları için sisteminizin belleğini,işlemcisini vb kaynakları kullandıkları için performans hızını düşürürler

- Geniş bir ağınız varsa her bilgisayar için lisanslı firewall kullanılacağından maliyet yüksek olabilir.

- Yazılımsal firewall’lar IP adresinizi maskeleymezler bunun yerine kullanılmayan portları kapatırlar.

Yazılımsal Firewall’e Göre Donanımsal Firewall

- Maliyet(TCO): Maliyetleri nettir. Kutu ve güncelleme fiyatları vardır.

- Performans: Firewalla Özel tasarlandığı için donanım performansları yüksektir.Ayrıca genel bir işletim sistemi olmadığından daha hızlıdır.Bazı ürünlerde birçok işlem donanım tabanlı çözüldüğünden yüksek performans sağlar(ASIC).

- Güvenlik: Firewall özel tasarlandığı için güvenlik çok yüksektir.Sadece belli portlar açıktır.

- Yetenek: Tüm donanım ve yazılım altyapısı ürünün kendine ait olduğundan çok yetenekli özellikler eklenebilmiştir.(PKI,LDAP,AD vb desteği gibi)

- Kurulum: Kurulumu kolaydır. Genelde tek bir arabirim üzerinden işlem yapılabilir.

- Bakım: Güncelleme kolaydır. Tek bir firmware yüklenir.

- Yükseltme: Genelde yükselteme yapılmamaktadır bazı modellerde ram yükseltilebilmektedir.

- Entegrasyon: Üzerinde taşıdığı tüm servisler(AV, Firewall,IDS, IPS, Filtering vb) birbirine entegre çalışır.

- Lisans : Genelde lisans kullanıcı bazlı değildir.

Firewall’lar Nasıl Çalışır?

Firewall paket filtrelemesi yaparak hangi paketlerin duvardan geçip geçemeyeceğine karar verir. Bu filtreleme ile bazen veri akışı engellenirken bazense veri trafiği düzenlenir veya sınırlandırılır. Bazı firewallar e-mail trafiğine izin verirken bazıları da problem olabilecek servisleri(FTP,NFS, X-Windows gibi ) bloke eder. Ayrıca sisteme modem ile bağlantı kurulmak istendiğinde firewall bu bağlantıyı kontrol ederek izleyebilme imkanına da sahiptir. Bunun yanında, kullanıcı şifre ve yetkilerini tanımlayarak firewallar bu bilgileri ağ trafiğinde gizlemiş olur.

Firewalların avantajları olduğu gibi dezavantajları da vardır. Bunların başında kullanıcıların çok kullanılan servislere erişiminin kısıtlanması gelmektedir. Bu servisler telnet, ftp, nfs gibi servislerdir. Telnet güvensiz bir protol olduğu için firewall tarafından engellenir. Ancak internet ağı üzerindeki çok kullanıcılı bir makineye uzaktaki başka bir makineden bağlanmak için geliştirilmiştir. Aynı şekilde ftp de dosya ve komut transferi için değişik portlar kullandığı için firewall tarafından engellenir. Fakat bu kısıtlama, kullanıcı(host) ihtiyacına göre güvenlik şartlarını iyi bir şekilde planlayarak kaldırılabilir.

Bazı durumlarda firewall kullanılsa bile hacklenme olasılığı vardır. Böyle durumlarda risk analizi yapılmalıdır. Bunu için Kerberos gibi alternatif çözümler oluşturulabilir.

Firewall trojan türü data içeren veri paketlerine karşı ağı koruyamaz. Hackerlar backdoor oluşturan programlar aracılığıyla saldırı gerçekleştirdiğinde firewall bir koruma sağlayamaz. Burada istemci, sunucudaki erişim kontrollerini değiştirerek gizli dosyaları açabilen programları server tarafında çalıştırır. Burada firewallın truva yazılımlarını engellemeye çalışması ağ izleme yani Network Monitör özelliğidir.

Firewall tarafından korunan ağa sınırsız modem erişim izni verilirse, saldırganlar bu güvenlik duvarını geçebilirler. Güvenli zannettiğimiz ağlardaki slip ve ppp(modem hızları) bağlantıları diğer networklerle bağlantı kurabilecek backdoorlardır. Buradan anladığımız gibi firewallar ağdan gelen tehditlere karşı bir koruma sağlayamaz.

Firewallar virüsler için de koruma sağlayamaz. Çünkü virüsler kolaylıkla sıkıştırılıp, şifrelenebilirler. Tüm yazılım bileşenlerini denetim altına alarak, zararlı kod içerip içermediklerini sürekli kontrol ederler. Bu özelliğiyle bileşenleri gözleme yani Component Monitör özelliğine sahiptir.

Firewallın sistemimizde çalışan programları kontrol ederek firewall izni olmayan hiçbir programın çalışmasına izin vermemesi de uygulama izleme yani Application Monitör özelliğidir.

Yazılımın uygulama davranışlarını denetim altına alarak sürekli olarak yazılımı test edip uygulamanın en iyi şekilde çalışmasını sağlaması ise firewallın uygulama davranış analizi yani Application Behaviour Analysis özelliğidir.

Güvenlik duvarı, belirli trafik türlerinin engellenebilmesini sağlayarak tüm gelen ve giden trafiği izler. Bunu ise aşağıdaki ölçütlere dayanarak yapar.

- Yön(gelen veya giden)

- Protokol(TCP/UDP/ICMP)

- Hedef bağlantı noktaları

- Hedef bilgisayar

Şimdi firewall türlerinin yapısını (proxy ve packet filtering) inceleyelim.

PACKET FILTERING (Veri paketleri Filtresi)

IP paketlerini filtreleme, yönlendiriciler arasında geçen veri paketlerini süzmek için geliştirilmiş bir router kullanılarak yapılır. Bu sayede kaynak(source) – hedef(destination) IP adresleri ve TCP/UDP kriterlerine göre IP paketlerinin trafiği süzülebilir.

Filtreleme sayesinde ağdaki veya ana makinedeki bağlantılar veya belirli portlar bloke edilmiş olur. IP adres filtresine, TCP ve UDP port filtresi ekleyerek sistem daha esnek hale getirilebilir. Örneğin bir ağ, firewall’a bağlı olmayan makinelere giren bütün bağlantıları engelleyebilir ya da bir sistem için telnet veya FTP bağlantıları serbest iken bir diğeri için sadece SMTP bağlantısı açık olabilir. TCP veya UDP portlarının süzülmesi yolu ile bu tür seçimlerin uygulanması, paket filtreleme kapasitesine sahip host yoluyla veya paket filtreleme yönlendiricisi tarafından yapılır. Ancak bu yönlendirmeler yapılırken veri transferi esnasında karşılaşılacak problemler paket filtrelemenin dezavantajıdır.

Paket filtrelemeyi destekleyen yönlendiricilere perdeleyici yönlendiriciler (screening routers) de denilmektedir. Örneğin, Cisco yönlendiriciler, paket filtrelemesi için basit bir yapı kullanmaktadırlar. Her bir ağ ara yüzü, bir izin grubuna dâhil edilir ve her grup için izin listesi tanımlanır.

PROXY SERVER (Vekil Sunucu- Application Getaway)

Uygulama geçidi olarak da bilinir. Vekil sunucular yerel ağ ile dış dünya arasındaki ilişkiyi sağlayan getaway(yardımcı geçit) sistemleridir ve ağlar arası trafiği kontrol etmek için kullanılır. Aynı zamanda kullanıcı erişimleri için denetleme ve destek de sağlar. Bir FTP proxy serverı, FTP protokolü üstünden giriş ya da çıkışları denetleyecek ve bloke edecek şekilde konfigüre edilebilir. Vekil servisleri kısaca verinin bir firewalla gönderildikten sonra alınması olayıdır.

Avantajı kullanımının kolay olmasıdır. Ama Proxy’ler gibi erişim kontrolüne ve özel protokol kullanma olanağına sahip değildir.

Bir Proxy servisi sizden aldığı “internet’ten bilgi alma” isteklerini yürütür ve sonucu yine size iletir. Ancak aynı anda, bu bilgilerin bir kopyası da (cache), bu Proxy sunucusu üzerinde tutulur. Böylece bir dahaki erişimde kullanıcının istediği bilgiler, doğrudan ilgili siteden değil de Proxy servisinden gelir. Dolayısıyla, iletişim daha hızlı olmuş olur.

Firewallar ön tanımlı bir konfigürasyonla gelir fakat belli başlı filtreleme kuralları vardır. Yönetici bu kuralları değiştirebilir. Kurallar aşağıdaki gibidir.

- Ip adresleri,

- Alan adları(domain names)

- Protokoller

- IP,TCP,http,FTP,UDP,ICMP,SMTP,SNMP,TELNET

- Portlar

Biraz da firewall örneklerine değinelim:

- Paket filtreleme yapan Firewall türü – Packet Filtering Firewall

- Çift taraflı Geçit tipindeki Firewall türü – Dual-homed gateway firewall

- Perdelenmiş kullanıcı tipindeki Firewall türü – Screened host firewall

- Perdelenmiş alt ağ tipindeki Firewall – Screened subnet firewall

1)Packet Filtering Firewall

Bu firewall türünden bahsetmiştik. Kısaca bir paket, güvenlik duvarından geçtiği sırada eğer başlık bilgisi, güvenlik duvarı tarafından daha önceden tanımlanmış olan firewall paket filtresi ile eşleşirse paket atılır veya kaynağa hata mesajı gönderilir, paketin var olan ağ akışının bir parçası olup olmadığına bakılmaz.

2)Dual-Homed Gateway Firewall

Çift taraflı geçit tipinde firewall türüdür. Paket filtrelemeli fırewalldan farklı olarak, çift taraflı geçit mekanizması, internet ile ağ arasındaki IP trafiğini (Proxy tarafından kullanılan servisler hariç) tamamen bloke eder. Servisler ve sistemlere erişim, bu geçitteki (gateway’deki) Proxy sunucusu tarafından sağlanır. Basit ve emniyetli bir firewall türüdür. Bu yapıda Proxy tarafından izin verilmeyen hiçbir hizmet kabul edilmez. Dışarıdan gelen hiçbir paketin vekil sunucuyu geçmeden korunan ağa girmesi mümkün değildir.

Bu firewall türü IP yönlendirme özelliği etkisizleştirilmiş bir uygulama düzeyinde çalışan ağ geçidinden ve filtreleme yapabilen (perdeleyici) yönlendiriciden oluşur. Bu yönlendirici sayesinde, içerisinde değişik sunucuların bulunduğu, perdelenmiş bir alt ağ oluşturulur.

Alt ağ (subnet) sadece firewall tarafından bilinir ve algılanır. İnternet üzerinde bu ağa ait bir bilgi bulunmaz. Bu sayede ağ içindeki isimler ve IP adresleri internet sistemlerinden saklanır. Çünkü firewall DNS bilgilerini saklar ve dışarıdan hiç kimse korunan ağdaki ip adreslerini ve isimleri bilemez.

Bu firewall türü ağa gelen ve giden veriler ile bilgi sunucusunun trafiğini ayırma imkanı sağlar. Bilgi sunucusu, geçit-gateway ile yönlendirici-router arasında alt ağa yerleştirilir. Ağ geçidinin (gateway) bilgi sunucusu için uygun proxy servisleri sağladığını farzedersek (ftp , gopher veya http gibi) yönlendirici (router), firewall’a doğrudan erişimi önleyebilir ve erişimleri firewall’un denetlemesine tabi tutar. Bilgi sunucusunun bu şekilde yerleştirilmesi ağ sistemlerine ulaşımı engellediğinden dolayı emniyetli bir metottur.

Bu yapıda vekil sunucu, TELNET, FTP ve merkezi e-posta gibi hizmetlere izin verebilir. Güvenlik duvarında gerekli as+ıllama ve yetkilendirme bilgileri tutulabilir. Ayrıca, erişim kayıtları da tutularak saldırı aktiviteleri izlenebilir. Uygulama ağ geçidi ile yönlendirici arasına başka hizmetler veren sunucular yerleştirilebilir. Bu sunucular, dışarıya IP adresi ve ismi verilmeden, uygulama ağ geçidi üzerinden dışarı bağlanabilecekleri gibi (eğer vekil sunucu bu hizmet desteğini veriyorsa), doğrudan dışarıdan gelen istekleri de alabilirler. İkinci durumda ise diğer hizmetleri veren sunuculara yapılacak olan saldırılarda, uygulama ağ geçidine takılacaklarından korunan ağa bir saldırı gerçekleştirilemez.

Bu firewall türünün bir dezavantajı vardır. Korunan ağdaki istemcilerin diğer sunuculardan hizmet alabilmek için uygulama ağ geçidinden geçmek zorunda olmaları, ağ geçidi üzerinde yoğun bir trafik oluşturur. Bu da performans düşüklüğüne neden olur. Ayrıca, bazı hizmet veren sunucular (LOTUS Notes, SQLnet gibi) için Proxy desteği bulunmadığından, korunan ağdan bunlara erişim yapılamaz. Erişilmesi gereken servisler için bu servisleri veya sistemleri geçidin internet tarafına yerleştirmek gerekir. Bunu ayrı bir yönlendirici geçit ile asıl yönlendirici arasında bir alt ağ oluşturacak şekilde gerçekleştirebilir.

3)Screened Host Firewall

Perdelenmiş kullanıcı tipindedir. Güvenlik alanında çift taraflı geçit tipindeki firewalllara göre daha esnektir. Yönlendiricinin korunmalı durumdaki alt ağ tarafına yerleştirilen uygulama geçidi ile paket filtrelemeli yönlendiriciyi birleştirir. Uygulama geçidi sadece bir network ara birimine ihtiyaç duyar. Uygulama geçitlerinin proxy servisleri, ağ sistemindeki bazı proxyler için telnet, ftp ve diğer veri paketlerini geçirebilir. Yönlendirici filtreleri ve perdelemeler, uygulama geçidi ve ağ sistemlerine ulaşımı kontrol ettiğinden dikkat edilmesi gereken protokollerdir ve uygulama trafiğini yönlendirirler.

Yönlendirilmek üzere uygulama geçidine internet ağlarından gelen trafik kabul edilir. İnternet ağlarından gelen diğer tüm trafik geri çevrilir. Uygulama geçidinden gelmedikçe, yönlendirici içeriden gelen herhangi bir uygulama trafiğini reddeder.

4) Screened Subnet Firewall

Çift taraflı geçit ile perdelenmiş host tipi güvenlik duvarının birleşimidir.

Bu yapıda perdelenmiş bir alt ağ oluşturmak için iki perdeleyici yönlendirici kullanılır. Bunların arasında kalan alana perdelenmiş alt ağ veya askerden arındırılmış bölge (DMZ – Demilitarized Zone) denir. Bu bölgede birkaç tane uygulama ağ geçidi ve istenirse diğer hizmetleri veren bazı sunucular bulunur. Korunan ağdan dışarı çıkmak isteyenler, yönlendiricilerden ilki tarafından uygulama ağ geçidine yönlendirilirler. Eğer DMZ’de bulunan diğer sunuculardan hizmet almak istiyorlarsa, yönlendirici tarafından uygulama ağ geçidine uğramadan bu sunuculara yönlendirilirler. Bu, dual-homed firewall türüne göre daha esnek bir yapı sağlar. Ayrıca, uygulama ağ geçidi üzerinden yükü azaltarak performans artışını sağlar. Ancak, DMZ’de bulunan diğer sunucuların çok iyi korunması gerekir.

Firewall ile modemin entegrasyonu da önemli bir konudur. Biraz da bundan bahsedelim.

Birçok ağda, ağdaki modemlere telefon hattından erişmek backdoor açığıdır. Bu firewall ile kurulan korumayı tamamen etkisiz duruma getirir. Bunu önlemenin yolu modemlerin tümüne erişimi, tek bir güvenli ana modem girişinde toparlamaktır. Ana modem girişi düzenlemesi, modemlerin ağa bağlantısını sağlamak amacıyla yapılmış bir terminal sunucu üzerinden gerçekleştirilebilir.

Modem kullanıcıları önce terminal sunucusuna bağlanır, oradan da diğer sistemlere erişir. Bu türden bazı terminal sunucuları, özel sistemlere bağlantıları kısıtlayabilen ilave güvenlik özelliği de sağlarlar. Bir diğer alternatif de, terminal sunucusuı, modemlerin bağlandığı bir ana makine de olabilir.

Modemlerden yapılan bağlantılar internetten yapılan bağlantılarda olduğu gibi bir takım tehditlere açık olduğundan izlenmeleri ve emniyetlerinin sağlanması gerekir. Bu nedenle ana modem sunucusunu fırewallun dışında oluşturmak gerekir. Böylece modemle yapılacak bağlantılar firewall içinden geçeceği için güvenlik sağlanmış olur.

Sistemin dezavantajı ise, modem sunucusunun internete doğrudan bağlanması ve bu yüzden saldırıya açık olmasıdır. Ana sunucuya bağlanabilen bir saldırgan yine bu sunucunun üzerinden diğer ağlara giriş yapabilir. Bu sebeple ana modem sunucusundan, başka ağlara yapılacak bu tür bağlantılar engellenebilmelidir.

Bilgisayar kullanıcıları sadece virüs tehdidi altında değildir. Aynı zamanda bilgisayarımızda bulunan kişisel verilerimizin tümü güvenlik riski oluşturur. Firewallar sayesinde tamamen korunamasak da bu tehdidi en aza indirmiş oluruz. Güvenlik duvarı sayesinde korunabileceğimiz diğer tehditlerse şunlardır:

- Remote Login – Uzaktan Erişim

- Aplication backdoors – Arkakapı uygulamaları

- Dos (denial of service) attacks – Servis reddi atakları

- Smtp Session Hijacking – Eposta protokolü oturum çalınması

- Operating system bugs – İşletim sistemi hataları

- Email bombs – Eposta bombaları

- Macros – Makrolar

- Bilgisayar Virüsleri

- Spam – Zararlı epostalar

- Source rating – Kaynak Saptırma

- Redirect Bombs

Kısaca anlatmak istediğimiz şudur:

Paket filtreleyici güvenlik duvarları basit bir güvenlik çözümü sağlarlar ve paketlerdeki verinin içeriğine bakmazlar.

Devre düzeyindeki güvenlik duvarları dışarıdan gelen paketler için tek giriş noktasıdır. Dışarıdaki bilgisayarlar sadece bunun adresini bilirler. Böylelikle, arkasındaki ağı güvenli bir şekilde korur.

Uygulama düzeyindeki güvenlik duvarları ise bilginin içeriğine bakarak paketi geçirip geçirmeyeceğine karar verir. Asıllama ve yetkilendirme mekanizmaları kullanır.

Güvenlik duvarları kullanılarak değişik güvenlik yapıları oluşturmak mümkündür. Çift-geçit tipi güvenlik duvarları daha güvenli bir yapı sunarken, performans ve esneklik bakımından perdelenmiş alt ağ güvenlik duvarlarından daha düşük seviyededirler.

Güvenlik hayatımızın her alanında aradığımız ilk koşuldur. Kendimizi, bilgilerimizi güvence altına almak için de firewallara ihtiyacımız vardır. Güvenlik duvarları sayesinde bilgisayar ağlarımızı ve internete bağlı olan araçlarımızı korumuş oluruz.

Tıpkı Wayne Dyner’in dediği gibi ‘Sadece güvensiz güvenlik olmaması için çaba harcıyoruz’.

]]>Anonimlik, ilk olarak 2000 yılının başlarında Pfitzmann ve Hansen tarafından ortaya atılmış ve günümüz anonim literatürü tarafından da kabul edilmiştir. Anonimlik, kimliği saptanamaz olma durumu ve bir kişinin başka kişiler tarafından fark edilmeden işlemine devam etmesine denir. İnternet hakkındaki bilgilerin ve kullanıcı sayısının artması fırsatçı insanların da artmasına neden olmuştur. Kullanıcı yaşının küçülmesi ise güvenlikle […]

]]>

Anonimlik, ilk olarak 2000 yılının başlarında Pfitzmann ve Hansen tarafından ortaya atılmış ve günümüz anonim literatürü tarafından da kabul edilmiştir.

Anonimlik, kimliği saptanamaz olma durumu ve bir kişinin başka kişiler tarafından fark edilmeden işlemine devam etmesine denir.

İnternet hakkındaki bilgilerin ve kullanıcı sayısının artması fırsatçı insanların da artmasına neden olmuştur. Kullanıcı yaşının küçülmesi ise güvenlikle ilgili problemlerin daha çok gün yüzüne çıkmasını sağlamıştır. Önemli bilgilerin saklanmasıyla güvenlik tehditleri daha da artmıştır. Farkında olmadan attığımız her adım 3.kişiler tarafında takip ediliyor olabilir.

İnternet üzerinde mahremiyet ve güvenliği korumanın en önemli ve etkili yollarından biri de anonimliktir. Web üzerinde anonimlik, normal kullanıcıların bilgilerinin korunmasının yanı sıra zararlı kişilerin de kötü eylemlerini gerçekleştirirken IP üzerinden izlenerek gerek coğrafi konum, gerek kimliklerinin bulunamamasında etkili rol oynar. Kısacası, yararı olduğu kadar zararı da vardır.

Anonimlik, ağ güvenliğinin bir parçasıdır. Sistem içerisindeki bir varlığın anonimlik özelliğinin olabilmesi için; başka hiçbir varlığın kendisini tanımlayamıyor olması, kendisine geri ulaşılabilecek hiçbir bağlantının bulunmaması ya da iki anonim hareketin aynı varlık tarafından gerçekleştirildiğine dair bir kanıtın bulunmaması gerekir.

Peki insanlar neden anonim olmak istiyor? Bunun temel sebeplerinden biri, kişisel güvenliğinin sağlanmasıdır. Aynı zamanda bu suçluların da kendini gizlemek için ihtiyaç duyduğu bir şeydir. “Gizlilik hakkınız elinizden alındığında, ifade özgürlüğünün olmadığı baskıcı rejimlerde kendinizi özgürce ifade etmek ve inandığınız şeyleri söylemek için elinizde anonimlikten başka bir şey kalmıyor.” sözü ‘neden anonimlik’ sorusunu yeteri kadar açıklıyor.

Bu noktada anonimliği türlere ayırmak istersek şu üç başlıkta inceleyebiliriz:

Pseudonymity

Takma isim kullanılması, kişinin yasal ismi ya da kim olduğunu ele veren lakap harici kullandığı bir isim, anonimliği bir nebze olsun sağlar. Elektrik ortamlarda kullanılan sahte hesaplar da bu kategoriye dâhil edilebilir. Fakat bunun tam olarak anonimliği sağladığı söylenemez.

Fiziki Anonimlik

Bu, kişinin fiziki özellikleri üzerinden kimliğinin tanımlanmasını sağlayacak bilgilerin elde edilememesi durumudur. Fiziki anonimlik sadece görsel ve işitsel yollarla elde edilebilecek bilgiler olmanın ötesinde, kişiyi fiziki açıdan tanımlayan ve tanıtan yani kimliğini oluşturan tüm bilgi parçacıklarıdır.

Söylemsel Anonimlik

Yazılı ortamda kişilerin dil üzerinden kurdukları söylem, onlara has özellikler taşımaktadır. Kullanılan dil kişinin gerçekliğine erişiminin bir aracıdır ve bu dili nasıl kullandığı da onun kim olduğunu ve ne şekilde düşündüğünü yansıtmaktadır. Bu açıdan, sözlü ya da yazılı ortamda kişinin dili kullanım şeklinden, o kişinin kimliğine dair bilgilere ulaşılabilir. Buradan hareketle söylemsel anonimlik, kişinin kendine özgü bir dil kullanarak bırakacağı söylemsel izler üzerinden onun kimliğinin tespit edilememesi durumuna karşılık gelmektedir.

Peki Nasıl Anonim Olunur?

Anonim olmanın en yaygın ve en az karmaşık yollarından biri, anonimleştirici servislerden birini kullanmaktır. “Remailer” denen bu anonimleştirici servisler, temel olarak Internet üzerinde e-postaları diğer ağ adreslerine ileten yönlendirici bilgisayarlardır ve temelde üç yönlendirici vardır.

1) Anon.penet.fi (type 0) bunlar arasında en çok bilinenidir. Basitliği ve kullanımı kolay ara yüzü sayesinde en çok kullanılan e-posta yönlendirici servislerinden biri olmasına rağmen, yasal baskılar nedeniyle Mart 1993’te kapanmıştır. Mesajı göndermeden önce belirleyici başlık kısmı çıkarılarak, gönderici anonimliği sağlamıştır. Aynı zamanda alıcılar için rastgele bir sahte kimlik yaratılarak da alıcı anonimliği sağlanmıştır. Kullanıcının gerçek e-posta adresi ile bu sahte kimliğini eşleştiren gizli bir tablo sayesinde, gelen mesajlar ilgili kullanıcının gerçek adresine ulaştırılmıştır. Fakat bunun bir dezavantajı vardır. Bu şekilde daha zayıf güvenlik sağlamış olmaktadır. Bu tablonun ve verilen kimliklerin güvenli bir şekilde korunduğunun ve kötü amaçlar için kullanılmayacağının bir güvencesi verilememektedir.

2) Bu tip tehditleri ortadan kaldırmak için Cypherpunk-stili (type I) yönlendiriciler tasarlanmıştır. İlk olarak bu sahte kimlikler ve gizli tablo kaldırılarak izlenebilme tehlikesi azaltılmıştır. Daha fazla güvenlik için, bir mesajı birçok anonim mesaj yönlendiriciden geçirerek iletme tekniği uygulanmıştır.

3) Günümüzde, en yeni ve en gelişmiş e-posta yönlendirme teknolojisi Mixmaster (type II) yönlendiricileridir. Bunu ile araya giren kişilerin gerçekleştirebileceği saldırılara karşı daha fazla güvenlik sağlamak hedeflenmiştir. Zincirleme ve zincirin her bağlantısında da şifreleme uygulanmıştır. Ayrıca, sabit-uzunlukta mesajlar kullanılarak, gelen ve giden mesajların boyutlarından bir ilişkilendirilmeye gidilmesi engellenmiştir. Mesajın değiştirilerek yeniden gönderilmesi saldırılarına karşı da korumalar içermektedir.

Kurumsal VPN(Virtual Private Network) Kullanımı

VPN Bir ağa uzaktan, o ağın içindeymiş gibi bağlanmayı sağlar.VPN kullanarak ağa bağlanan bir cihaz, fiziksel olarak bağlıymış gibi o ağ üzerinden veri alışverişinde bulunabilir. VPN üzerinden bağlanılan ağın fonksiyonel,güvenlik ve yönetimsel özelliklerini kullanır.VPN servis sağlayıcılar sayesinde İnternet bağlantısı açık iken VPN, tüm sitelere yüzde yüz erişme imkânı sağlar. Ekstra bir ayarlama veya başka bir İnternet tarayıcısına ihtiyaç duymaz. Hiç kimse VPN trafiği sayesinde hangi sitelerde gezinildiğini göremez ip adresi olarak VPN nin sağladığı ip adresi gözükür. Ayrıca bütün işler güvenle yapılır. Yani VPN, güvenliği ve gizliliği sağlar ve bilgileri 28 bit ile şifreler.

Bireysel VPN kullanımı da kişisel güvenliğin sağlanması ve gizlilik için önem arz etmektedir.Yasaklı sitelere erişim sağlar VPN bağlantısının sağlandığı son noktaya kadar trafik şifrelenmiş olur.Kullanıcının ziyaret ettiği internet adreleri indirdiği dosyaların URL adresleri veya içeriği servis sağlayıcı veya ağa bağlı herhangi bir cihaz tarafından tespit edilemez.VPN ile bağlantı sağladıgınız da herkese açık kablosuz ağlar gibi tamamen güvensiz bağlantılar ile internete bağlandığınız taktirde VPN trafiği şifrelediği için büyük oranda güvenliği sağlamış olur.

Tor Browser(Tarayıcı)

Tor Tarayıcı Paketi Tor yazılımı ve kullanımı esnasında ekstra güvenlik sağlaması için tasarlanmış Firefox web tarayıcısın modifiye edilmiş bir sürümünü içerir. Bu paket aynı zamanda NoScript ve HTTPS-Everywhere eklentilerini de barındırır.

Tor gizliliğinizi korumak amacıyla trafiğinizi dünyanın farklı yerlerinde bulunan gönüllülerin bilgisayarlarında ve sunucularından dolandırarak kurduğu için diğer tarayıcılardan daha yavaş çalışır.anonimlik mi? Hız mı? kişisel tercihe kalmış oluyor.(NOT:Eğer Tor sitesine erişiminiz engellenmişse Tor tarayıcı paketinin kopyasını e-posta ile [email protected] adresinden istediğiniz versiyonu belirterek talep edebilirsiniz.)

İnternette içsel olan anonim kullanım eğilimiyle, bazı ülkelerin bilişim şirketlerine, bilişim şirketlerinin de bize olan baskılarıyla kimliklendirilme çalışmaları yapılmaktadır. İnternetteki hareketlerimizin kaydedilip filtrelendirilmesi ve reklamların bu hareketlerimize bağlı olması ya da sosyal medyaya gerçek kimliklerimizle kayıt olmaya zorlanmamız, belli zamanlarda telefon numarası ile güvenlik arttırılması gibi durumlar kimliklendirme sürecinin bir parçasıdır. Ve bu kimliklendirme süreci kişisel güvenliğe tezat bir durum teşkil etmektedir.

Eski bir CEO olan Eric Schmidt’in bir soru üzerine “Nerede olduğunuzu izninizle biliyoruz. Ne düşündüğünüzü de bilebiliriz.” Başka bir soru üzerine “Kimsenin bilmesini istemediğiniz bir şey yaptıysanız, belki de onu yapmamanız gerekiyordu.” gibi sözleri şirketlerin kimliklendirme çalışması yaptığını ve kişisel güvenliğimizi sağlamamız gerektiğini bize açıkça göstermektedir.

Şüphe duyulmacak kadar etkin bir şekilde yapılan kimliklendirme çalışmalarının önüne geçmek istiyorsak bunu, kişisel hayatımızda yaptıklarımızı sosyal medyada paylaşmayarak, her zaman yanımızda olan akıllı telefonlarımızda kullandığımız uygulamaların izinlerini kontrol ederek ve gereksiz izin isteyen uygulamaları kullanmayarak anonimliği sağlamaya yardımcı araçları kullanarak yapabiliriz.

]]>