TR | Dshell Forensic Framework ile Network Paketi Analizi

Dshell Nedir

Dshell, bir ağ adli analizi yapmayı sağlayan uygulama çatısıdır. Ağ paketlerini yakalayıp onların incelenmesi için kullanılmaktadır. Bu analiz esnasında kullanılabilecek farklı eklentileri desteklemektedir. Bu sayede genişletilebilir bir yapısı vardır. US Army Research Lab tarafından Python dili kullanılarak geliştirilmiştir. Dshell Forensic Framework’e aşağıdaki Github linkinden erişilebilir.

https://github.com/USArmyResearchLab/Dshell

Gereksinimler ve Kurulum

Dshell Forensic Framework aşağıdakilere gereksinim duymaktadır:

- Linux (Ubuntu 12.04 üzerinde geliştirilmiştir)

- Python 2.7

- pygeoip (GNU Lesser GPL, MaxMind GeoIP Legacy datasets)

- PyCrypto (Custom License)

- dpkt (New BSD License)

- IPy (BSD 2-Clause License)

- pypcap (New BSD License)

- elasticsearch-py (Apache License, Version 2.0 – Elasticout çıktısı almak için kullanılır, kurulumu isteğe bağlı)

Gereksinim duyduğu paketleri aşağıdaki komut ile kurabilirsiniz:

sudo apt-get install python-pypcap python-ipy python-dpkt python-crypto sudo pip install pygeoip elasticsearch

Github üzerinden Dshell aşağıdaki gibi clonlanır ve kurulur:

git clone https://github.com/USArmyResearchLab/Dshell.git cd Dshell python install-ubuntu.py

Kurulumda yapılması gereken bir işlem de pygeoip modülünün yapılandırılmasıdır. Bunun için MaxMind dosyalarının (GeoIP.dat, GeoIPv6.dat, GeoIPASNum.dat, GeoIPASNumv6.dat) yani coğrafi konum dosyalarının uygulamanın kurulu olduğu konumda bulunan /share/GeoIP/ (<kurulum-dizini>/share/GeoIP/) dizinine yerleştirilmelidir.

Son olarak aşağıdaki komut ile Dshell başlatılır.

./dshell

Basit Kullanım

decode -h

Kullanılabilir özellikler için yardım listesini gösterir.

decode -l

Kullanılabilir decoderleri özet bilgi vererek listeler.

decode -d <decoder>

Bir decoder hakkında bilgi verir.

decode -d <decoder> <pcap>

Seçilen decoderi belirtilen pcap dosyası için uygular.

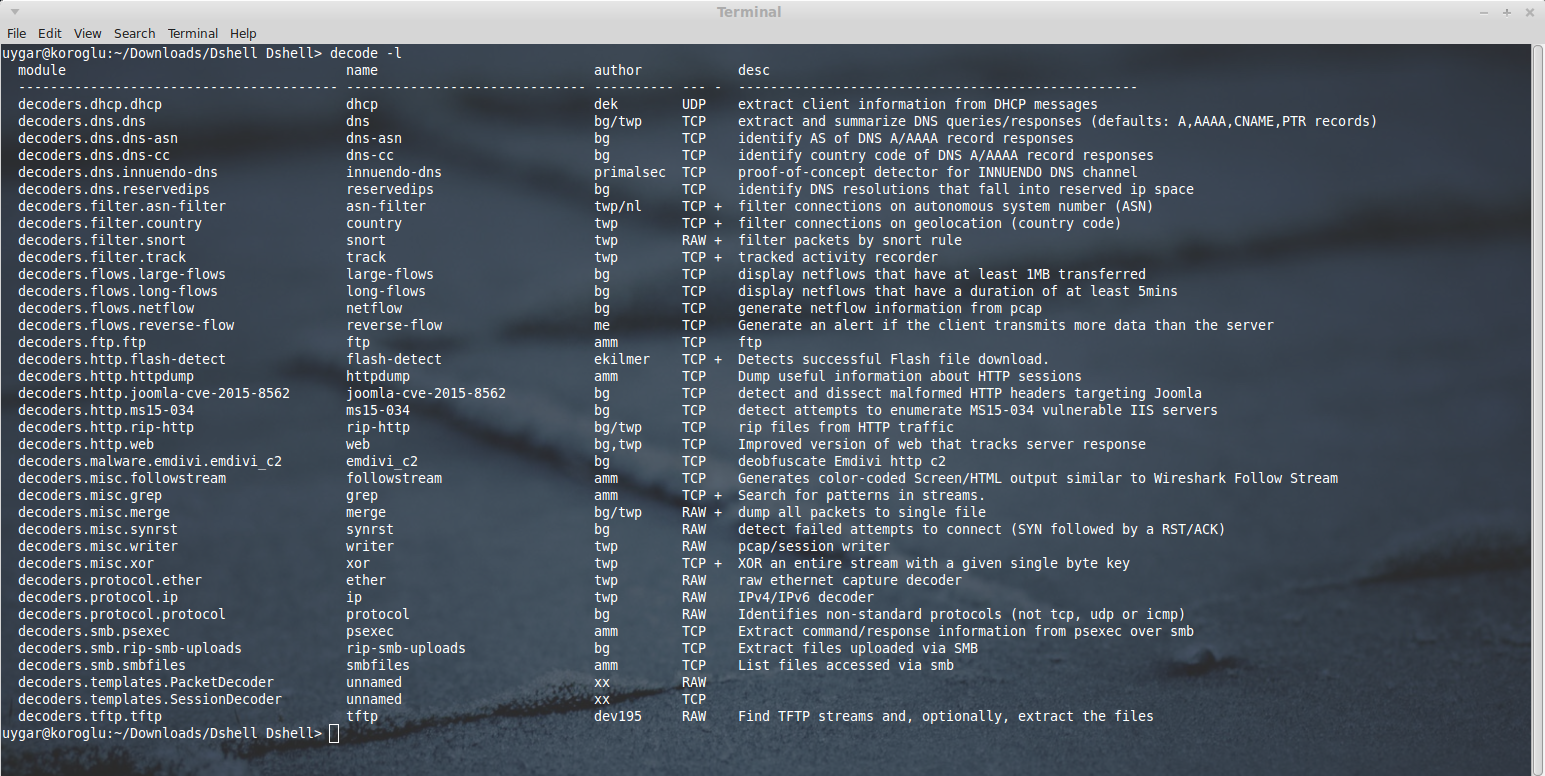

Kullanılabilir decoderlerin listesi aşağıdaki gibidir:

decode -l

Örnekler

Bu örneklerde kullanılan pcap (ağ trafiği) dosyalarına aşağıdaki bağlantıdan ulaşabilirsiniz:

https://wiki.wireshark.org/SampleCaptures#General_.2F_Unsorted

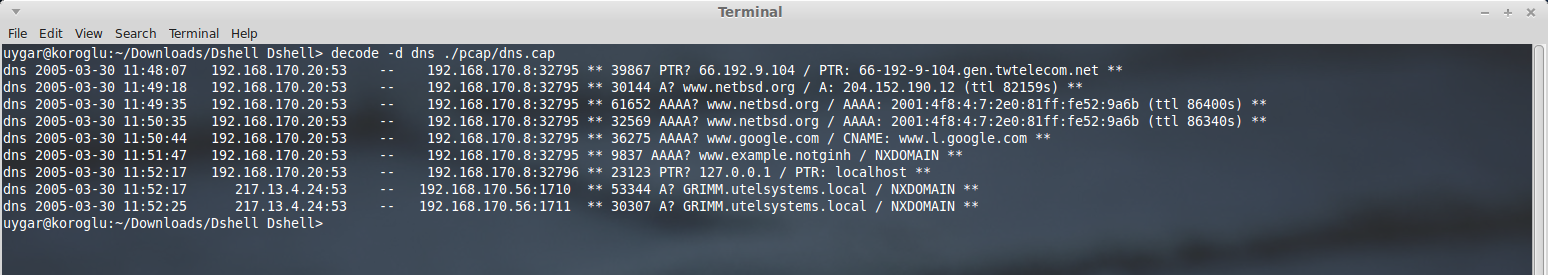

- Bir pcap dosyası içerisinde geçen DNS sorgularını görmek için dns modülü kullanılır. Örneğin aşağıdaki gibi bir çıktı elde edilir:

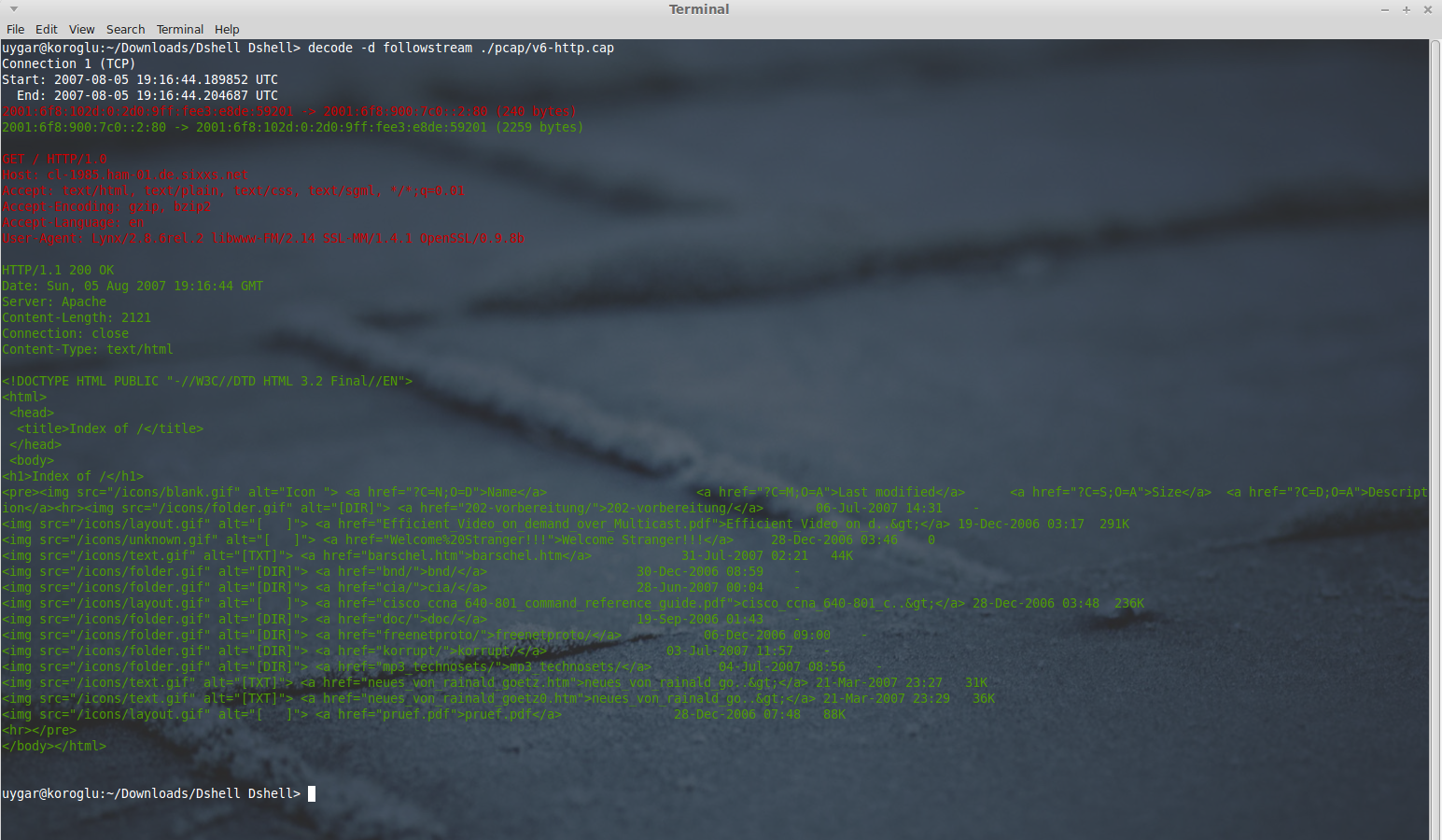

- Bir network akışını reassemble edilmiş halde görmek için kullanılabilecek modül followstream modülüdür. Bu modüle ait örnek ekran görüntüsü aşağıdaki gibidir:

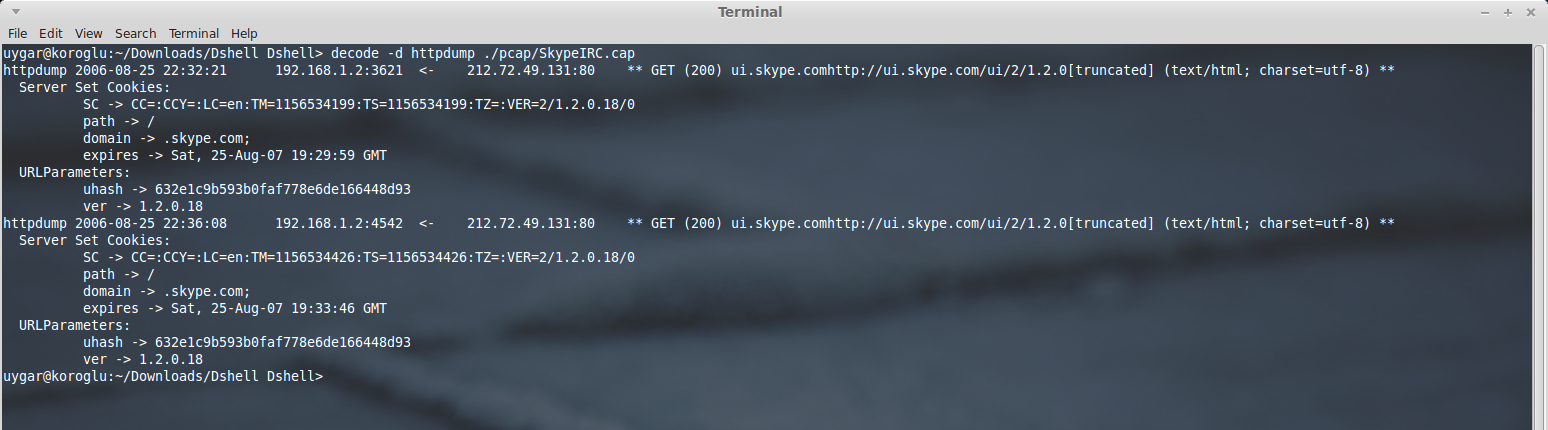

- HTTP oturumları hakkında bilgi almak için de kullanılabilecek olan modül httpdump modülüdür. Bu modüle ait örnek ekran görüntüsü de aşağıdaki gibidir:

Dshell Forensic Framework ile ayrıca ağ trafiğinde indirilmiş herhangi bir flash dosyasının tespit edilmesi, cryptolocker türevi bir uygulama tespiti, 5 dakikadan uzun süren bağlantılar veya 1MB’tan büyük veri transferi olan akışlar gibi bir çok farklı analiz işlemi gerçekleştirilebilir. Tüm bu özelliklere yukarıda da gösterilen modül listesinden erişilebilir. İhtiyaca uygun olanı kullanarak analizinizi gerçekleştirebilirsiniz. İsterseniz kendi modülünüzü yazıp Dshell’e entegre ederek kullanabilirsiniz.