TR | Drown Attack

Merhabalar, hepimiz internette özgürce dolaşıyoruz. Güvenliğimiz için özellikle kişisel bilgilerimizi paylaştığımız sitelerde SSL sertifikası arıyoruz. Teori de biri bizim internet trafiğimizi dinlese bile https ile bağlandığımız sayfa ile olan paketlerimizden anlamlı veri çıkartamaz. CVE-2016-0800 zafiyeti ile birlikte SSLv2 ile yapılan şifreli bağlantıların detaylarına erişilebilmektedir. Artık güvensiz olarak bilinen SSLv2 protokolünün zafiyetinin ayrıntılı bilgileri Mart 2016’da açıklandı. Zafiyeti ilk olarak açıklayanlar Nimrod Aviram and Sebastian Schinzel adında güvenlik araştırmacılarıdır.

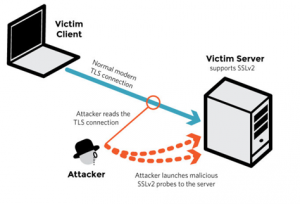

SSLv2 zafiyeti açıklandıktan sonra araştırmacılara göre ortalama 1000 oturum bilgisi içerisinden el sıkışma paketi çıkarılabilmektedir. Saldırgan bu paketleri topladıktan sonra sunucuya birçok SSLv2 bağlantısı açar. Bu bağlantılarda saldırgan 40-bit (SSLv2 EXPORT şifreleme) veya 56-bit (DES suitleri) oturum anahtarına kaba kuvvet saldırısı yapar. Bu saldırıyı örneğin cloud ve çoklu GPU ortamlarından yapabilir. Araştırmacılara göre yaklaşık 40000 bağlantı ile saldırganın “premaster gizli anahtarı” şifresini çözebildiği belirtilmiştir. Bu gizli anahtar simetrik oturum anahtarları üretmekte kullanılmaktadır. Dolayısıyla kaydedilen tüm SSL/TLS oturumlarının şifreleri çözülebilmektedir.

Şifreli trafiğin içeriğinin görüntülenmesi sonucunda elde edilebilecek bazı bilgiler şu şekilde,

- Kredi kartı bilgileri

- Kullanıcı adı, parola bilgileri

- Email adresi ve parolası

- Email içeriği vb. kişisel bilgiler

Sistemlerinizin bu zafiyetten etkilenip etkilenmediğini kontrol etmek için aşağıdaki uygulamalar kullanılabilir:

Drown zafiyetinden korunmak için ne yapılmalı?

DROWN zafiyetinden korunmak için özel anahtar (private key) kullanılan sunucularda SSLv2 bağlantılarına izin verilmediğinden emin olunmalıdır.

SSLv2’nin devre dışı bırakılması karmaşık veya sunucu yazılımına bağlı olabilir. SSLv2’nin tamamen kapatılmalısı için ürün bazlı açıklamaları aşağıda bulabilirsiniz:

Open SSL

Open SSL 1.0.2 kullan sistemler Open SSL 1.0.2g

Open SSL 1.0.1 kullan sistemler Open SSL 1.0.1s sürümüne yükseltmelidir.

Bu sürümler dışında kullanılan Open SSL’ler belirtilen güvenli sürümlere yükseltilmelidir.

IIS

IIS 7 ve sonrasında varsayılan olarak SSLv2 desteklenmemektedir. (Ayarlarınız değiştirilmiş ise düzeltmeniz gereklidir.)

IIS 7’den düşük sürümler Microsoft tarafından desteklenmemektedir.

Diğer

Web ve mail sunucuları başta olmak üzere tüm TLS protokolü ile şifreli iletişim kullanan servislerin SSLv2 kullanımı kapatılmalıdır.