TR | CloudFlare Bypass Yöntemleri

CloudFlare Nedir

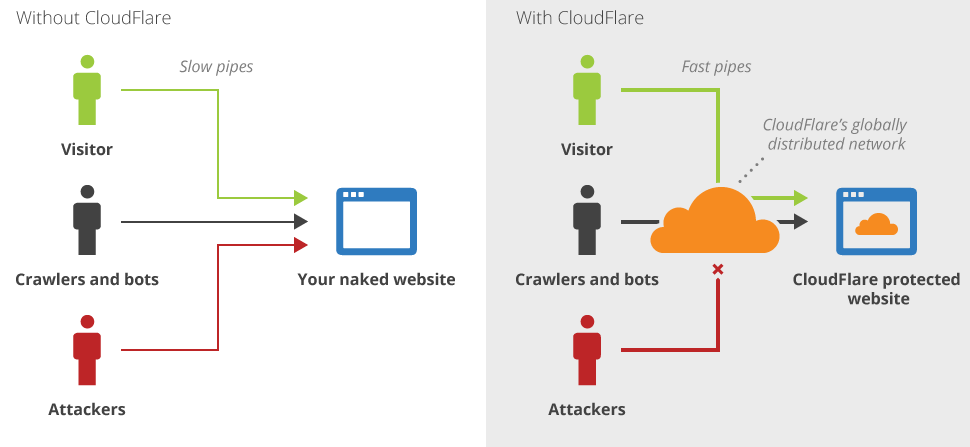

Cloudlare sitenizi güvenlik açısından ileri seviye bir güçlendirmeye alan ücretli ve ücretsiz proxy hizmetlerini kurumsallaştırıp sunan sistemdir. Cloudflare bir içerik dağıtım ağı servisidir yani sitenizin verilerini dünya çapında dağıtılmış sunucularda saklar ve sitelerin ip adreslerini saklar. Her türlü yazılım ile yazılan sisteminize entegre edebileceğiniz bu sistemi bugün ismi duyulmuş çoğu site kullanmaktadır. Aynı zamanda sizin trafik dostunuz olan bu site önbellek (cache) tutarak daha az sorgu yapılmasını, dosya indirilmesini sağlar ve böylece trafiğiniz azalmış olur.

Örneğin web siteniz Fransa lokasyonlu bir sunucumuzda barındırılıyor ama ziyaretçileriniz Türkiye’den giriyor olsun. Cloudflre Türkiye’de bulunan ya da en yakın Cloudflare sunuculardan yayın yapacak ve bu hizmet sayesinde sitenizin daha hızlı(ücretli versiyonlarında) ve stabil açılmasını sağlayacaktır.

Cloudflare ücretli paketlerinde ddos,sql injection, xss, spam gibi saldırılardan koruyan web firewall özellikleri bulunmaktadır. Bu hizmeti sunan sadece Cloudlare hizmeti yoktur. Japon menşeili firma olan Akamai’de bu alanda başarılıdır.

CloudFlare Kullanıldığını Öğrenme

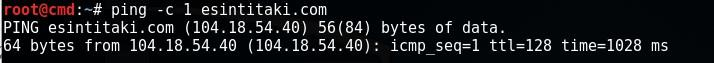

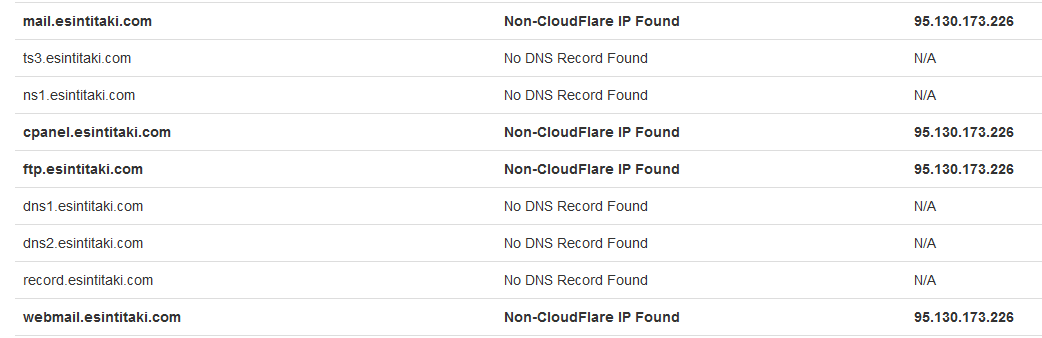

Cloudflare arkasındaki sitenin ip adresini bulma için bir kaç yöntem deneyeceğiz. Bu yöntemlerde www.esintitaki.com sitesini kullanacağız. Benim yapmış olduğum bir sitedir ve böylelikle hiçbir suç teşkil etmeyecek. Site şuan tam olarak tamamlanmadı ve kullanımda değil.

Siteye bir ping paketi göndererek ip adresini öğrenelim.

Cloudflare İp Listesinden ip adres aralıklarına bakabilirsiniz.

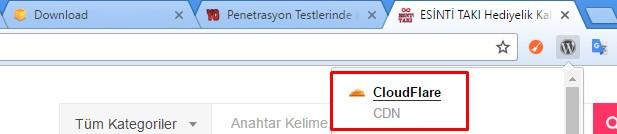

Bir sitenin cloudflare hizmetini kullanıp kullanmadığını anlamanın birçok yöntemi vardır. Ben Wappalyzer eklentisini kullacağım. Wappalyzer Chrome ,Opera ve Mozilla üzerine kurulan bir eklentidir. Bir siteye ait kullanılan tüm yazılım dilleri ve kullanılan javascript kütüphaneleri hakkında bilgi verir. Alternatifi olarak https://builtwith.com sitesi üzerinden hedef siteyle ilgili ayrıntılı bilgiye ulaşabilirsiniz. Aşağıda wappalzer eklentisinin basit bir görünümü bulunmaktadır.

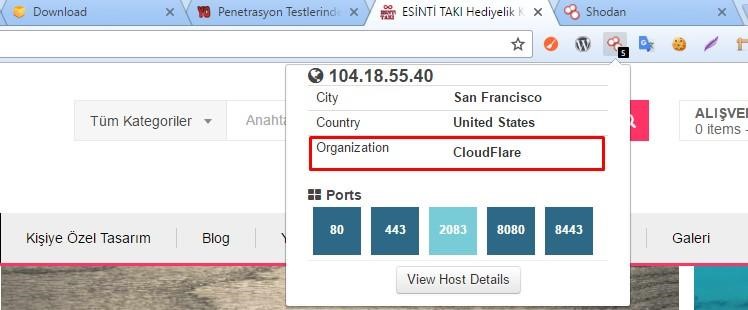

İkinci bir yöntem olarak kullandığım diğer eklenti olan Shodan . Bu eklenti site ip adresi, ip adres konumunu, sitedeki açık portları ve kullanılan hosting firmasını gösterir.

CloudFlare Bypass Etme Yöntemleri

Aşağıda Cloudflare bybass etme yöntemleri gösterilecektir. Burada anlatılan yöntemler tüm sitelerde yüzde yüz kesin sonuç vermeyebilir. Her sitenin konfigürasyonu farklı olabilir. Biz burada eksik yapılan konfigürasyon eksikleri sayesinde sitenin gerçek ip adresine ulaşacağız. Burada önemli olan gösterilecek yöntemlerin sadece birisi yerine bir kaç tanesi denendikten sonra aynı sonucun ortaya çıkmasıdır.

1)PİNG

Sitemiz ip adresini bulmak için ICMP protokolünü kullanarak ping göndereceğiz. Site dns adresine ping gönderildiğinde cloudflare’e kayıtlı olan ip adresini görmüş oluruz. Aşağıdaki subdomainler hosting firmaları tarafından oluşturulur. İlk başta ana siteye ping atarak site ip adresi öğrenilir, daha sonra diğer subdomanlere de gönderilerek ana siteden farklı ip adreslerini bulmaya çalışırız. Bulunan bu farklı ip adresi sitenin gerçek ip adresi olur.

ping esintitaki.com ping cpanel.esintitaki.com ping ftp.esintitaki.com ping webdisk.esintitaki.com ping webmail.esintitaki.com ping whm.esintitaki.com ping mail.esintitaki.com ping direct.esintitaki.com ping direct-connect.esintitaki.com

2)NMAP

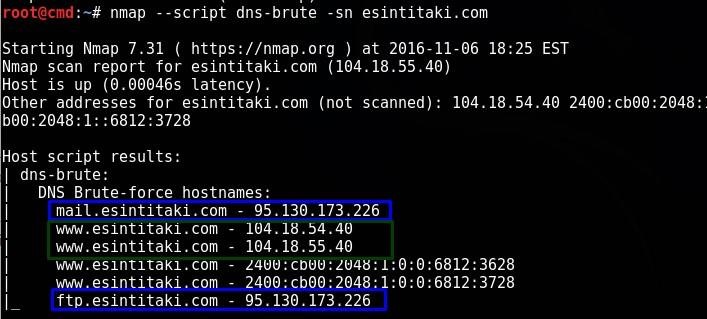

Birinci yöntemde yaptıklarımızı nmap aracı ile yapabiliriz.Asağıdaki kod verilen dns üzerindeki tüm altalan adlarını(subdomain) kaba kuvvet yöntemi ile tarayıp bulur daha sonra ip adreslerini verir.

nmap --script dns-brute -sn esintitaki.com nmap -sV -sS -F esintitaki.com

3)DNSENUM

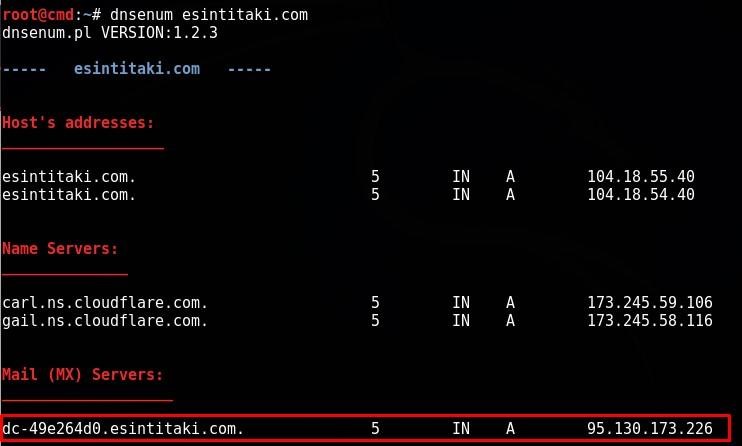

Dnsenum aracıda sitenin nameserver, mail server’ın dns adrelerini ve bunların ip adreslerini bulur.

dnsenum esintitaki.com

4)DNSMAP

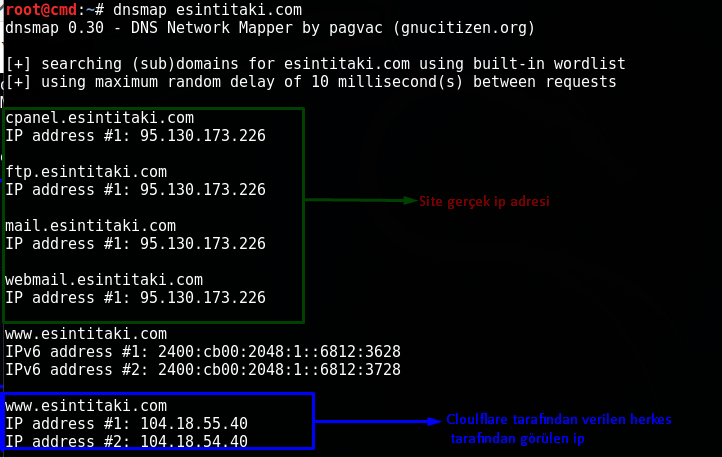

Dnsmap aracı ile tüm dns haritasını ve ip adreslerini ortaya çıkararır.

dnsmap esintitaki.com

5)NSLOOKUP

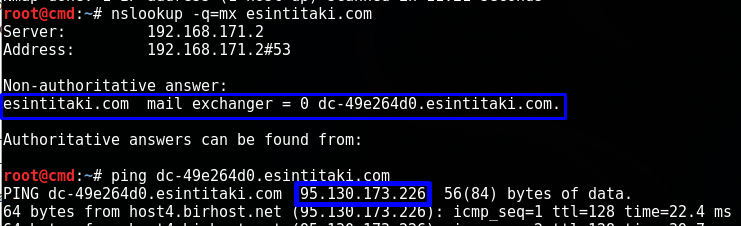

Nslookup aracı ile mx sorgusu ile mail sucususunun subdomainini bulduktan sonra bu adrese ping sorgusu ile sitenin gerçek ip adresine ulaşılabilir.

nslookup -q=mx esintitaki.com ping dc-49e264d0.esintitaki.com

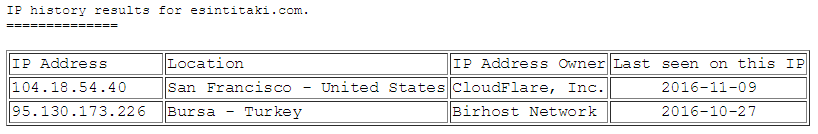

6)Netcraft

Siteyi oluşturan tarafın site oluşturulduktan sonra hemen clouldflare ile ipadresini gizlemeyebilir. Bu yüzden eski DNS ve İp kayıtlarına bakarak bulabiliriz.

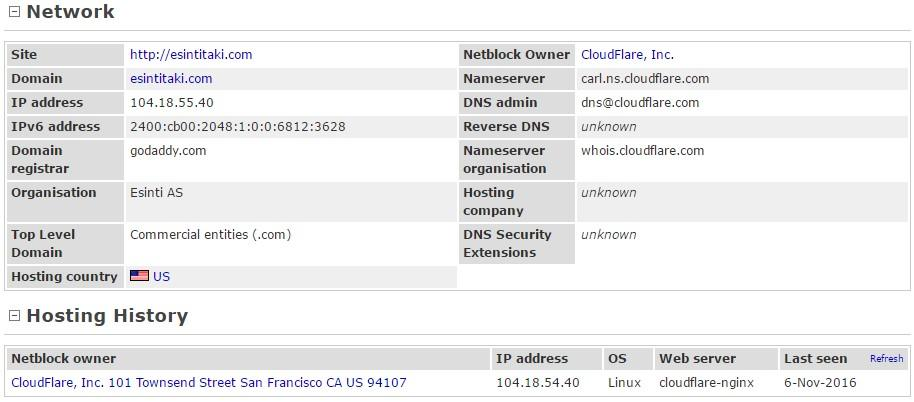

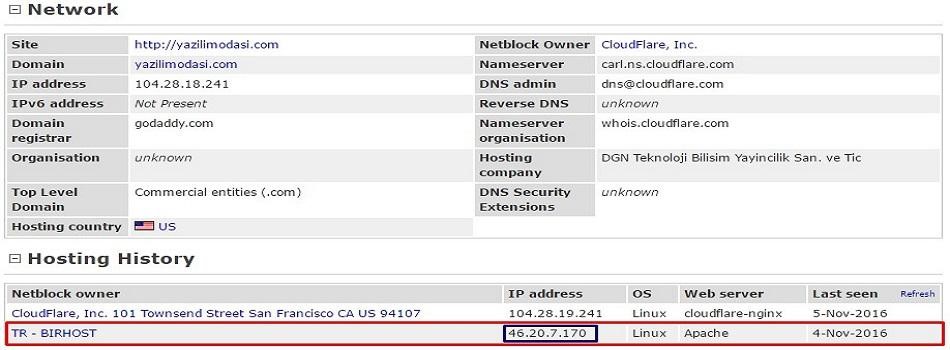

Netcraft ile siteyi taradığımızda site ile ilgili site açılma tarihi, nameserver ve hosting geçmişi gibi bir çok bilgi yer alıyor. Aşağıdaki resimde de görüldüğü gibi yazilimodasi.com ip adresi tespit edildi.Her sitenin bu şekilde gözükmeyebilir ben siteyi clouldflare’a yeni taşıdığım için gözükebilir.

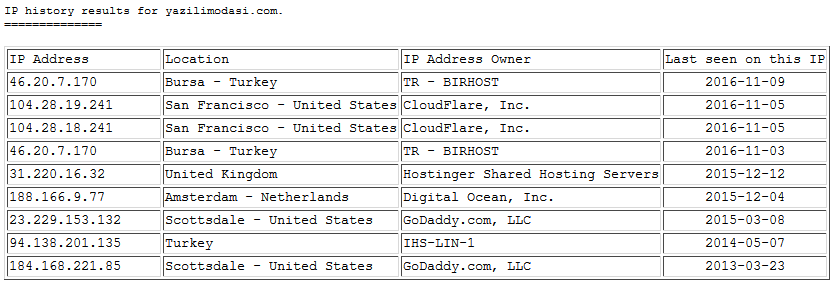

8)Viewdns.info

Viewdns.info sitesi verilen dns adresinin domain ve hosting geçmişine ait firmaların isimleri ve ip adreslerini verir. Buradan sitenin cloudflare’den bir önceki ip adresi sitenin kendi ip adresidir.

Bir ara bende yazilimodsi.com sitesini Cloudflare geçirmiştim. Sonra sitede yavaşlamalar yaşanmaya başladığı için sonradan geri eski haline dödürdüm.Buradan şu sonuç çıkıyor güvenlik ve sitenin hızı ters orantılıdır. Artık ikisinden birini seçmek zorundasın.

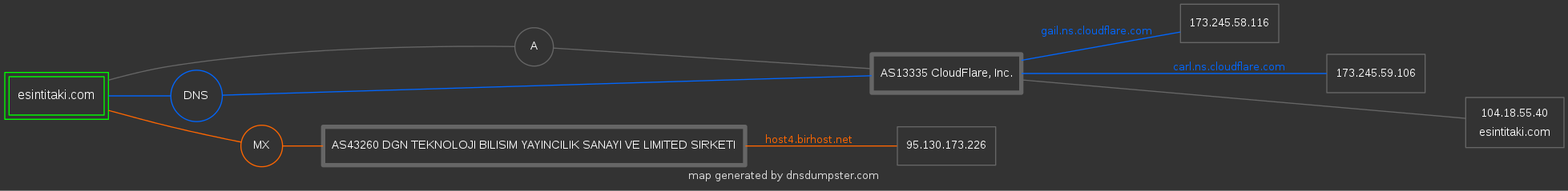

9) Dnsdumpster

9)CrimeFlare

CrimeFlare, PIR(Public Information Research) tarafından kurulmuş, CloudFlare’ın suça teşvik edici bir yapı olduğunu ve zararları olduğunu düşünen bir sitedir.

Bu adresten sitenin arama kutusuna ulaşıp, gerçek ip adreslerini görmek istediğiniz siteyi aratarak sonuca ulaşabilirsiniz. Sitede an itibariyle 1.1 milyondan fazla kayıt olduğu söyleniyor. Ayrıca isterseniz sitedeki veritabanını bilgisayarınıza indirip inceleyebilirsiniz.

10)İnternetten Online CloudFlare Bypass Yapan Siteler

Aşağıdaki siteler cloudflare ip gizleme işlemlerini bypass eden online siteler aşağıdaki gibidir.

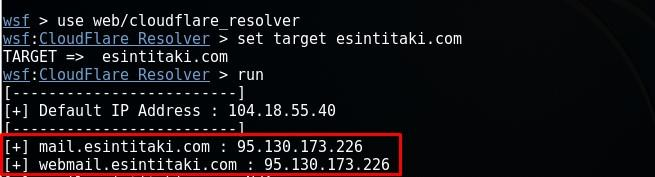

11)Websploit

WebSploit aracı clouldfire bypass yöntemlerinden en bilindik yöntemidir.Websploit ile man in the middle (araya girme) saldırısında kullanılan içerinde birçok modül bulunmaktadır.Kali,Parrot, Black Arck, Back Box gibi işletim sitemlerinde kuurlu gelir.Terminale websploit yazılarak araç başlatır.

show modules komutu ile içinde barındırdığı saldırı türlerini görebiliriz. Web,network,exploit,wireless alanlarında ait saldırı türlerini vardır. use komutu ile işlem yapacağımız saldırı türünü seçiyoruz. set target komutu ile hedef site adresini belirlenir.İşlemi başlatmak için run komutu kullanılır

websploit use web/cloudflare_resolver set target esintitaki.com run

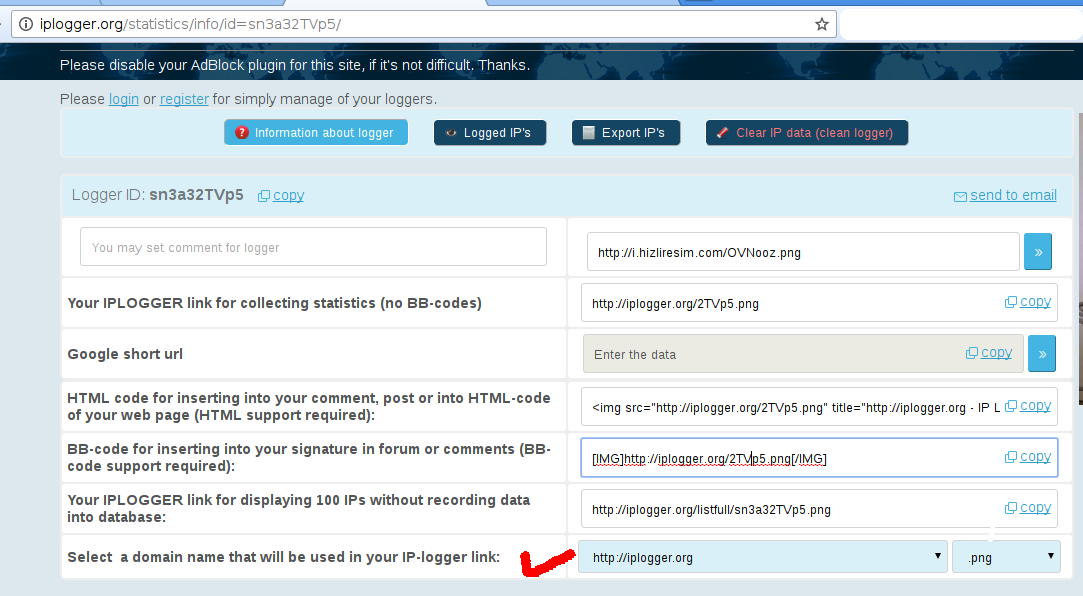

12)Resim Yöntemi

Yapılacağımız kısaca ip öadresini öğrenek istediğimiz siteye üye olup kullanıcı profilinden profil fotoğrafını ya da avatarımı değiştirerek siteye yüklediğimiz resim dosyasını izleyerek sitenin kendi ip adresine ulaşacağız.

http://iplogger.org/main/img/ adresindeki yere buradaki gibi alınan resim yükleyin.Resmi yükledikten sonra aşadıdaki gibi bir ekranla karşılaşacaksınız.

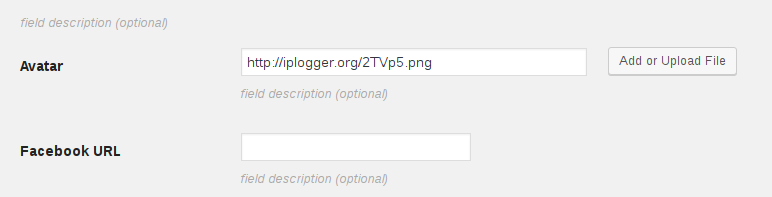

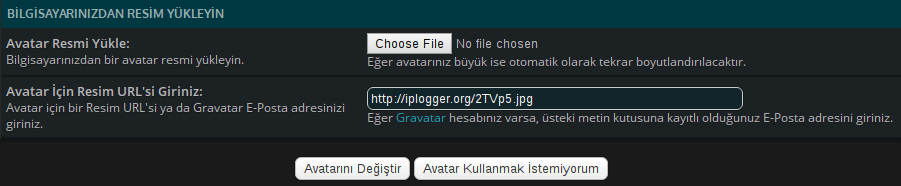

Üstteki resimde en alttan yüklediğimiz dosyanın türününü istediğiniz gibi değiştirebilirsiniz.Ben png olarak değiştirdim.Deneme yapacağımız http://www.esintitaki.com/ sitesi kullanıcı profilinden profil resmini değiştirme ekranına geliyoruz ve iplogger sitesinden yeni oluşturduğumuz resmin linkini avatar yerine yapıştırıyoruz.

Aynı şekilde forum sitelerinde de yapabilirsiniz.Avatarımı değiştir dediğinizde anasiteden iplogger’a istek gideceği için ip adresini buluruz.

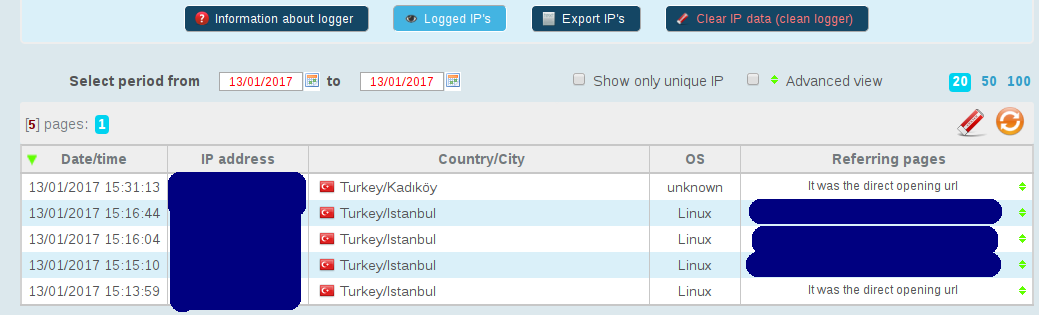

İp adresleri aşağıdaki gibi gözükecektir.Denediğim forum sitesi büyük bir site olduğu için gerçek ip adresini gizlemek zorunda kaldım ama yöntem işe yarıyor.Aynı yöntemi siteye yorum olarak yaparakta ip adresine ulaşabiliriz.

13)Betikle Cloudflare Bypass Etme

a)Nslookup aracı ile yapmış olduğum basit iki script.Sitenin dns adresinin ip adresini ve bulunduğu hosting firmasının adını gösterir.

Scriplerin kaynak kodları ve kullanımı ağaşıdaki linkten ulaşabilirsiniz

https://github.com/cihanmehmet/cloudflarebypass/

cloudflare bypass etmek için kullanılan iki ayrı script bulunmaktadır.

git clone https://github.com/cihanmehmet/cloudflarebypass.git cd cloudflarebypass

İlk başta scriptlerimizi çalıştırabilmemiz için yazma izni vermeliyiz

sudo chmod +x dnsresolver.sh sudo chmod +x cloulflarebypass.py

Betikleri çalıştırmak için;

python cloulflarebypass.py ./cloulflarebypass.py bash dnsresolver.sh ./dnsresolver.sh

b)Ruby ile yazılmış olan gerçek ip adresini bulmak için yazılmış başarılı bir araç.

git clone https://github.com/HatBashBR/HatCloud.git cd HatCloud sudo chmod +x hatcloud.rb

Kullanımı

ruby hatcloud.rb -b targetsite.com ruby hatcloud.rb --byp targetsite.com

14)CloudFail

CloudFail, sunucunun yerini keşfetme umuduyla CloudFlare tarafından korunan bir hedef hakkında yeterli bilgiyi toplamayı amaçlayan taktik bir keşif aracıdır. Tor’un tüm istekleri maskelemek için kullandığı araç şu an itibariyle 3 farklı saldırı evresine sahip.

a)DNSDumpster.com sitesini kullanarak yanlış yapılandırılmış DNS taraması.

b)Crimeflare.com veritabanını taraması

c)Bruteforce 2500’den fazla alt alan taramalısı.

Kurulumu

Bu aracın çalışması için gerekli python3 kütüphaneleri

pip3 install argparse colorama socket binascii datetime requests

git clone https://github.com/m0rtem/CloudFail.git

Kullanımı

a)Normal kullanımı

python cloudfail.py --target targeturl.com

b)Tor kullanarak bir hedefe karşı tarama yapmak için:

service tor start python cloudfail.py --target esintitaki.com --tor

15)Sosyal Mühendislik

Diğer bir yöntem olarak siteye domanini üzerinden bize mail gelmesine sağlayarak mailin geldiği yer kontrol ederek site ip adresine ulaşılabilir.Bunun için karşı tarafın size mail adresi göndermesi için sosyal mühendislik yöntemleri kullanmalısınız.