TR | Tcpdump ile Network Trafik Analizi

Tcpdump komut satırı altında çalışan bir paket analiz aracıdır. Alınan ya da gönderilen TCP/IP paketlerini ve diğer paketleri yakalayarak daha sonra analiz etmek üzere kaydeder. Linux, Solaris, BSD, Mac OS X gibi birçok Unix işletim sistemi üzerinde çalışabilir. Bu sistemler paketleri yakalamak için libpcap kütüphanesini kullanırlar. Windows için de tcpdump’ın windows versiyonu olan Windump aracını kullanabilirsiniz.

Tcpdump hızlı ve açık bir araç olması sayesinde paket yakalama araçları arasında en bilinen ve en çok tercih edilen network trafik analiz (sniffing) yazılımlardan biridir. Ayrıca trafiği pcap dosyası olarak kaydetmeye olanak sağlar.

Tcpdump’ın tüm parametreleri ve kullanım şekline man tcpdump komutu yardımıyla ulaşabilirsiniz. Sık kullanılan paremetrelerden bazılarına göz atalım.

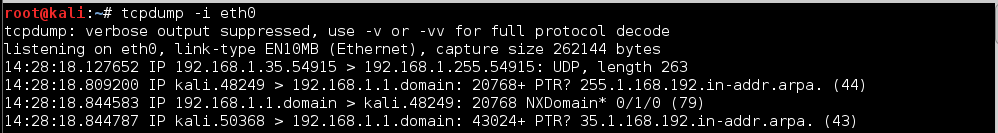

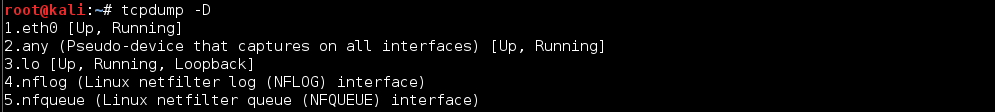

- -i : Hangi interface’in dinleneceğini belirtir. Eğer bir interface belirtmezsek tcpdump aktif interface listesi içinden en küçük numaraya sahip olanı dinler. Örneğin, linux için eth0, eth1 ve eth2 arabirimleri içinden eth0’ı dinler. Ek olarak -D parametresiyle de dinleyebileceğimiz arabirimlerin listesini görebiliriz.

- -c : Kaç tane paket yakalanacağını belirtebilirsiniz. Verilen sayı kadar paketi gösterdikten sonra durur; fakat bu parametreyi sayı vermeden çalıştırdığımızda Ctrl+C ile durdurana kadar ekrana basmaya devam eder.

- -n : Host adreslerinin isimlere çevrilmemesi için kullanılan parametredir. -nn ile de hem isim hem de port çözümlemesi yapılmamasını sağlayabiliriz. DNS sorgusunu gönderip cevabı bekleme süresini kaldıracağı için yoğun trafikte bir miktar hız kazandırabilir.

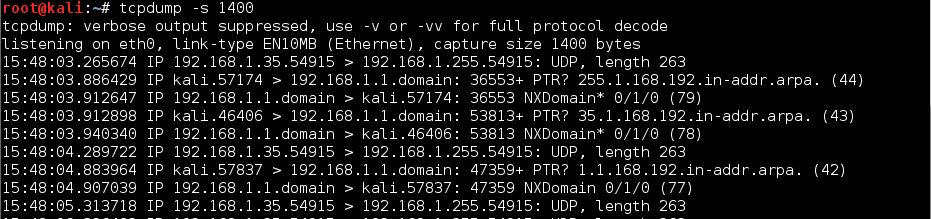

- -s : Yakalanacak paketin boyutunu byte olarak belirtmemizi sağlar.

- -p : Tcpdump çalıştırıldığında interface otomatik olarak promiscuous moda geçer. Analiz edilen interface’i promisc moddan çıkarmak için -p parametresi kullanılabilir. Böylece sadece o interface’e gelen paketler analiz edilmiş olur. Promiscuous mod, herhangi bir yönlendirme olmadan ve paketin hedefine bakılmaksızın tüm paketlerin takip edilmesidir. Network kartını promiscuous modda çalıştırabilmek için root iznine sahip olmak gerekir. Ifconfig komutu ile interface’in promiscuous modda olup olmadığını öğrenebilirsiniz.

- -w : Yakalanan paketleri detaylı şekilde dosyaya yazdırmak için kullanılır.

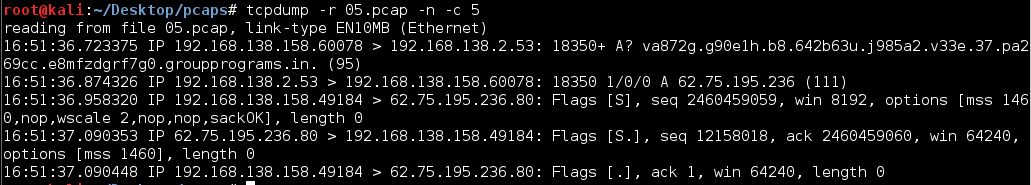

- -r : Kaydedilen pcap dosyası üzerinde analiz yapmak için kullanılır.

Örneğin,

Kaydedilen pcap dosyasının ilk 5 satırını okumak için :

tcpdump -r scan2.pcap -n -c 5

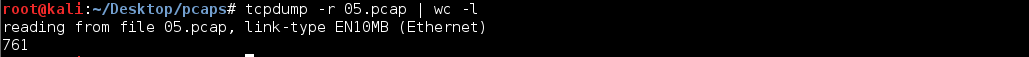

Kaç adet paket transfer işlemi gerçekleştiğini öğrenmek için :

tcpdump -r scan2.pcap | wc -l

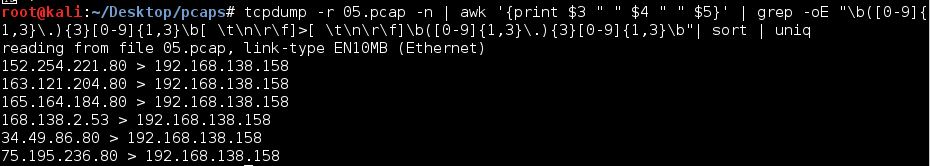

Pcap içinde etkileşime girmiş IP adreslerini listelemek için :

tcpdump -r 05.pcap -n | awk '{print $3 " " $4 " " $5}' | grep -oE "\b([0-9]{1,3}\.){3}[0-9]{1,3}\b[ \t\n\r\f]>[ \t\n\r\f]\b([0-9]{1,3}\.){3}[0-9]{1,3}\b"| sort | uniq

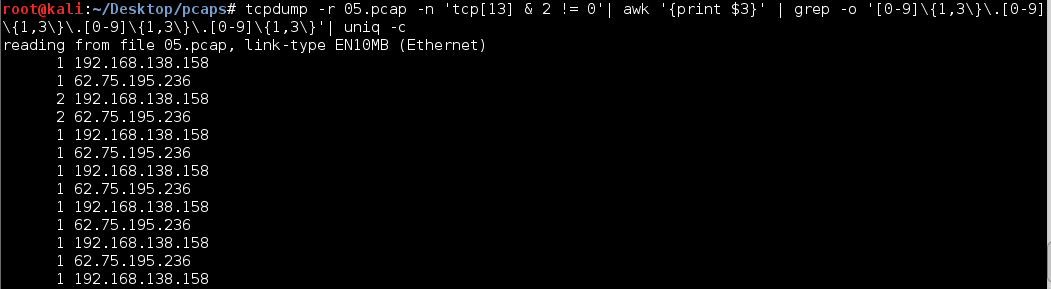

Pcap içerisinde yalnızca SYN bayrağı kullanan istekleri yapan IP numaralarını ve istek sayılarını belirlemek için :

tcpdump -r 05.pcap -n 'tcp[13] & 2 != 0'| awk '{print $3}' | grep -oE "\b([0-9]{1,3}\.){3}[0-9]{1,3}\b"| uniq -c

komutlarından faydalanılabilir.

- -t : Çıktıdaki timestamp kısmını iptal ederek sade bir görüntü oluşturmak için kullanılabilir. Timestamp, hangi paketin hangi zaman aralığında yakalandığını belirtir.

- -v : Daha detaylı bir çıktı için kullanılır. (TTL ve ID değerleri gibi)

Tcpdump ile gelişmiş filtrelemeler yapmak için BPF (Berkeley Packet Filter) ifadelerini kullanabiliriz. Böylece belirli IP adresleri, protokoller ve portlar sınırlandırılabilir.

Bazı BPF parametreleri :

src : source address (kaynak host) belirtir.

dst : destination address (hedef host) belirtir.

host : host parametresi ile belirlenen hosta ait paketler yakalanır.

port : src ve dst ön parametreleri ile birlikte kullanılarak portu belirtir.

Syntax:

tcpdump [options] [filter expression]

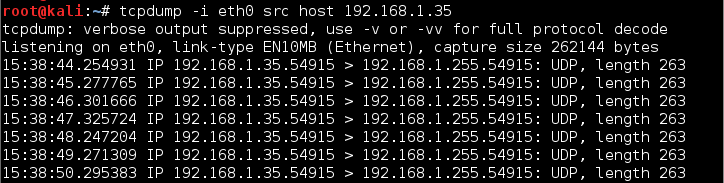

Yalnızca 192.168.1.35 Ip adresine sahip kaynak hosttan gelen paketleri yakalamak için :

tcpdump -i eth0 src host 192.168.1.35

192.168.1.35 IP adresinden gelen ve 192.168.1.41 IP adresine giden paketleri yakalamak için :

tcpdump -i eth0 src host 192.168.1.35 and dst host 192.168.1.41

192.168.1.35 IP adresinden gelen tüm UDP paketlerini yakalamak için :

tcpdump --n udp and src 192.168.1.35

Sadece hedef portu 53 olan UDP paketlerini yakalamak için :

tcpdump udp dst port 53

komutları kullanılabilir.