Proxy Proxy Türkçeye vekil sunucu olarak geçmiştir. Kelime anlamından da anlaşılacağı gibi internete bağlanırken gideceğimiz adrese bir vekil sunucu üzerinden bağlanarak gidiyoruz. Böylece karşı tarafta kendi IP adresimiz yerine vekil sunucunun IP adresi gözükmektedir. Proxychains Proxychain açık kaynak kodlu bir yazılım olup GNU/Linux sistemlerde çalışmaktadır. proxychains komutuyla verilen herhangi bir aracın TCP üzerinden konfigürasyon dosyası […]

]]>Proxy

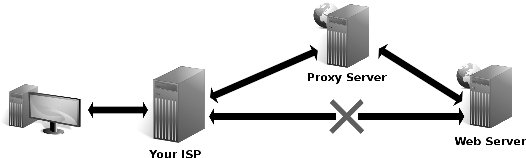

Proxy Türkçeye vekil sunucu olarak geçmiştir. Kelime anlamından da anlaşılacağı gibi internete bağlanırken gideceğimiz adrese bir vekil sunucu üzerinden bağlanarak gidiyoruz. Böylece karşı tarafta kendi IP adresimiz yerine vekil sunucunun IP adresi gözükmektedir.

Proxychains

Proxychain açık kaynak kodlu bir yazılım olup GNU/Linux sistemlerde çalışmaktadır. proxychains komutuyla verilen herhangi bir aracın TCP üzerinden konfigürasyon dosyası üzerinde belirttiğimiz TOR ve/veya diğer SOCKS4, SOCKS5 or HTTP(S) proxyler üzerinden bağlantı sağlar.

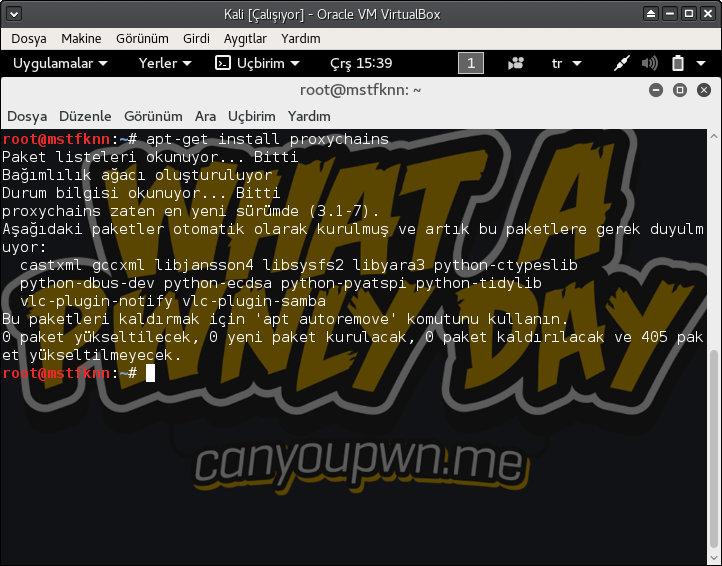

- Kurulumu için;

apt-get install proxychains

*Kali Linux dağıtımında kurulu olarak gelmektedir.

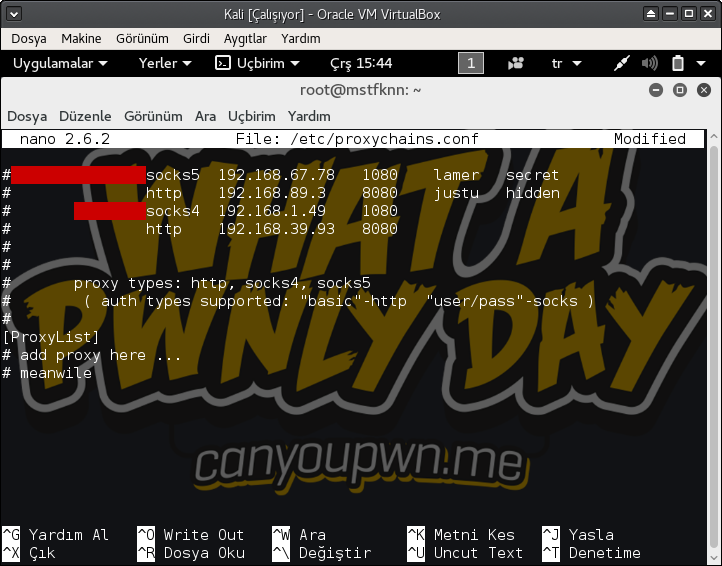

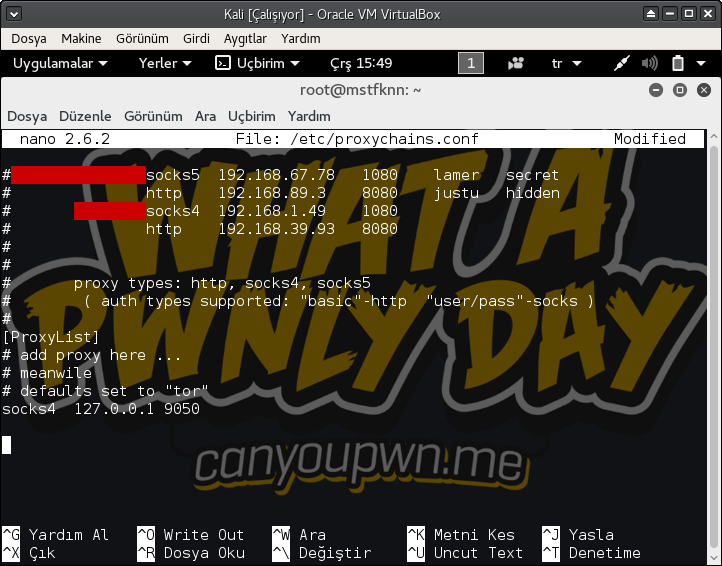

- Konfigürasyonu için alltaki dosyaya gidip elimizdeki proxy server bağlantı bilgilerini alt alta ekliyoruz. Eklemek için [bağlantı_türü] [sunucu_ip] [port] sıralamasında dosyanın en altına ekliyoruz.

nano /etc/proxychains.conf

Tor

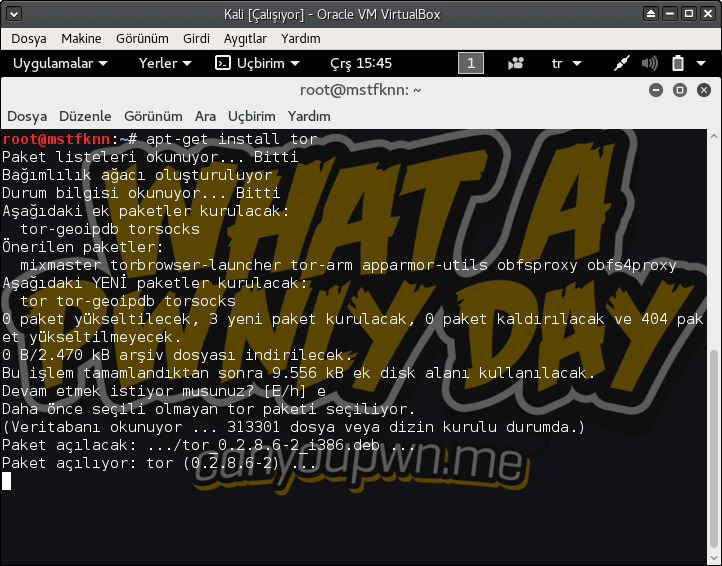

- Tor(The Onion Routing) üzerinden internete çıkmak yada kullandığımız araçları(nmap) kullanırken anonim olmak için yapmamız gerekenler;

apt-get install tor

- Tor servisini başlatıyoruz;

service tor start

- Servis durumunu görüntülemek için;

service tor status

Proxychains ile Tor Ağına Giriş

- Proxychains konfigürasyon dosyamıza baktığımızda en altta Tor network için 9050 portunda servis ayaklandığını ve konfigürasyon dosyamıza eklendiğini görmekteyiz.

nano /etc/proxychains.conf

- Kullanmak istediğimiz servisi, aracı, scripti tor network üzerinden kullanmak için;

proxychains [servis_Adı]

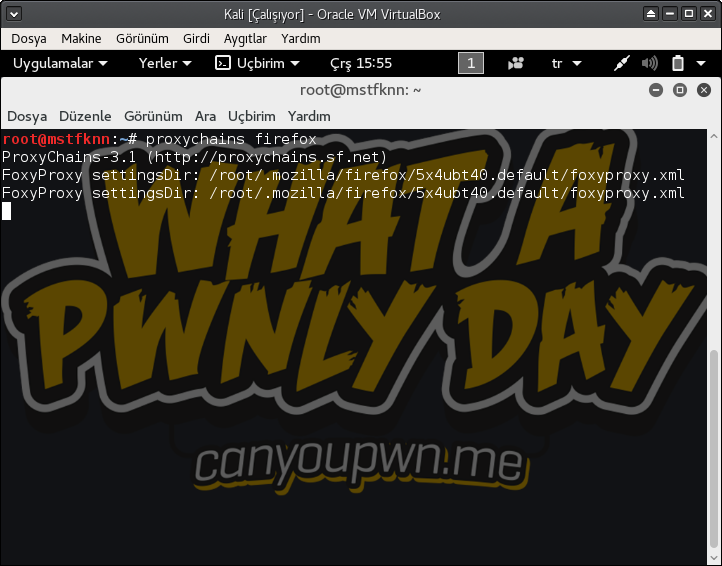

**Örnek olarak Firefox`u incelemek gerekirse proxychains firefox komutu ile çalıştırdığımızda;

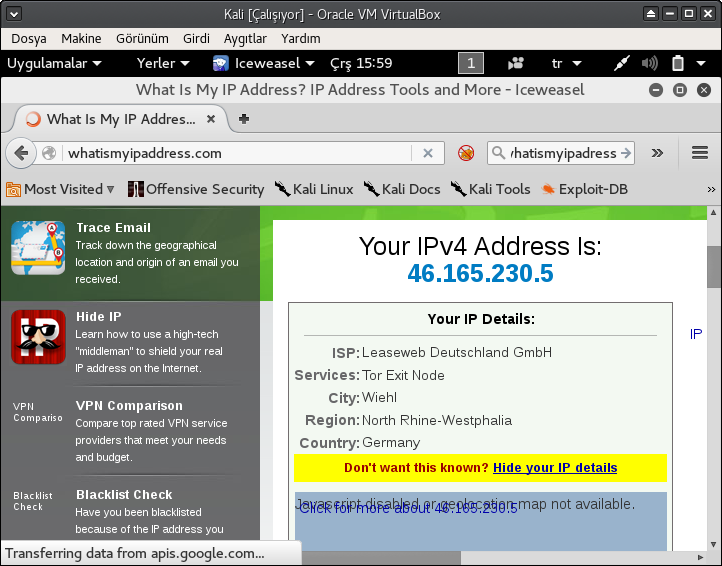

- IP adresimizi kontrol ettiğimizde ISP`mizin Tor Exit Node olduğunu görmekteyiz.

Proxychains e ekleyebileceğimiz proxy adresleri arıyorsanız http://proxylist.hidemyass.com adresinden güncel proxy sunucularını ve bağlantı türlerini görüntüleyip konfigürasyon dosyanıza ekliyebilirsiniz.

]]>v.1 – Raspberry PI Yazımıza henüz adını duymamış olanlar için “Raspberry PI nedir” sorusuyla başlayalım. Raspberry PI, üzerinde SD kart girişi,USB girişi, ses girişi,GPIO(General-Purpose Input/Output) girişleri, Ethernet girişi ve HDMI girişi olan kredi kartı büyüklüğündeki bilgisayardır. Yapılma amacı Büyük Krallık’ta öğrencilere Bilgisayar Bilimini öğretmektir. Peki ya Onion PI nedir? v.1.2 – Onion PI […]

]]>v.1 – Raspberry PI

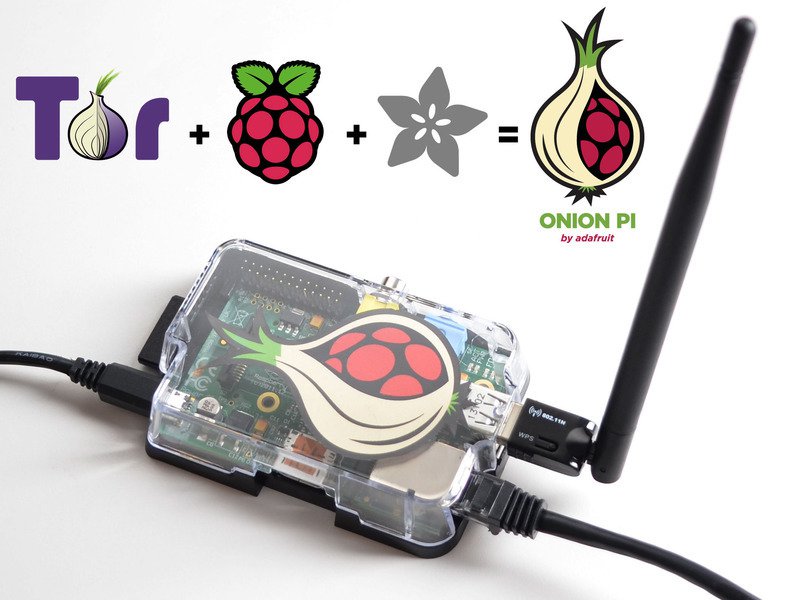

Yazımıza henüz adını duymamış olanlar için “Raspberry PI nedir” sorusuyla başlayalım. Raspberry PI, üzerinde SD kart girişi,USB girişi, ses girişi,GPIO(General-Purpose Input/Output) girişleri, Ethernet girişi ve HDMI girişi olan kredi kartı büyüklüğündeki bilgisayardır. Yapılma amacı Büyük Krallık’ta öğrencilere Bilgisayar Bilimini öğretmektir. Peki ya Onion PI nedir?

Raspberry PI Model B+

v.1.2 – Onion PI

Onion PI Adafruit tarafından geliştirilen bir Raspberry Pi projesidir. Raspberry üzerine Tor kurulması ve Raspberry’nin Access Point olarak kullanılması sonucunda internete sürekli değişen IP adreslerinden çıkma prensibine dayanır. Bu da bize gizlilik kazandırır. Adafruit websitesinde Onion Pi setleri satılmaktadır. Fakat elinizde Raspberry Pi varsa zaten kendi OnionPI’ınızı kurabilirsiniz.

Onion Pi

v.2 – Onion Pi Kurulum Aşaması

v.2.1 – Gerekli Donanımlar

- Raspberry PI

- Ethernet Kablosu

- WiFi Adapter (Raspberry PI 3 modelinde WiFi donanımı gömülü gelmektedir. Bu donanım önceki modeller içindir.)

- SD Kart (Önerilen minimum 8 GB)

- Raspberry PI için güç kaynağı

- HDMI Kablosu (İlk Raspberry kurulumu için)

- Keyboard ve Mouse (İlk Raspberry kurulumu için)

v.2.2 – Hazırlıklar

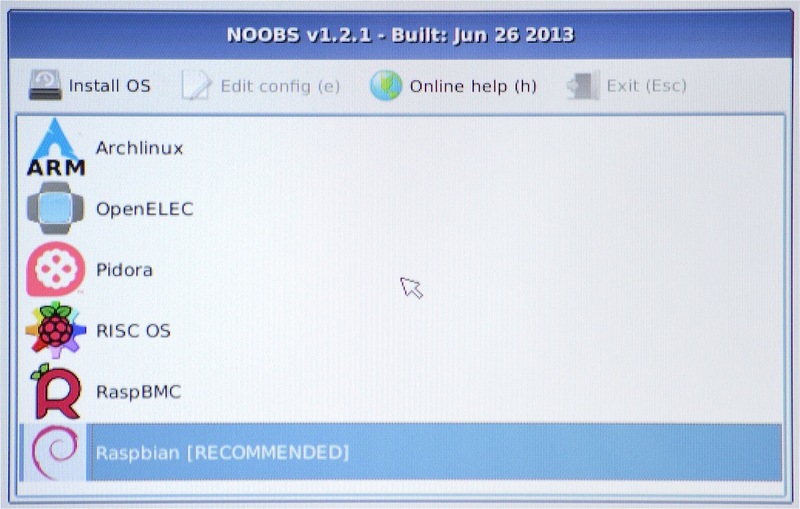

Öncelikle Raspberry üzerine bir işletim sistemi kurmamız gerekmektedir. Raspbian,Ubuntu Mate,Windows 10 IoT önerilen sistemler arasındadır. Yeni başlayanlar için öneri; SD kartınıza NOOBS yükleyerek kolaylıkla Raspbian kurabilirsiniz. Buradan NOOBS indirebilirsiniz.

NOOBS ile Raspbian kurmanız için yapmanız gerekenler adım adım şunlardır :

- SD kartınızı biçimlendirin.

- İndirdiğiniz NOOBS dosyasının içindekileri SD kartınıza taşıyın.

- SD kartı Raspberry PI SD Kart girişine yerleştirin.

- Keyboard , Mouse ve HDMI kablolarını Raspberry PI USB girişlerine yerleştirin.

- Son olarak güç kablosunu takın.

- HDMI kablosunu bağladığınız ekranda birkaç saniye sonra NOOBS grafik arayüzü ile karşılaşacaksınız, buradan kurmak istediğiniz işletim sistemini seçin.

NOOBS grafik arayüzü

Kurulum bittikten sonra yeniden başlatma gerçekleşecektir. Cihaz server modunda açılacaktır. Grafik arayüzü başlatmak isterseniz “startx” yazmanız yeterli olur. İsteğe bağlı olarak terminalden “sudo raspi-config” yazarak bu arayüzden ayarlarla oynayabilirsiniz.

raspi-config üzerinden Advanced Options sekmesinden SSH bağlantısını açabilirsiniz.

Hatırlatma : “raspbian default user : pi” ve “raspbian default password : raspberry“dir.

v.2.2.1 – Uzaktan Kullanım için SSH ve VNC Kurulumları

İşletim sistemini de kurduktan sonra her zaman Raspberry Pi cihazınıza keyboard veya HDMI ile monitör bağlantısı sağlamak zorunda değilsiniz Kurulum sonrası evinizdeki Access Point’e bağlanın. Artık cihazda wlan0 veya eth0 üzerinde bir IP adresimiz mevcut. Eğer raspi-config üzerinden SSH bağlantısını açtıysanız Windows için PuTTy üzerinden ip adresini girerek, Linux için terminalden “ssh pi@<raspi-ip-adresi>” komutuyla SSH bağlantısı sağlayabilirsiniz.

Öncelikle VNC kısmı kesinlikle şart değildir. İlave bilgidir. Yine de ben grafik arayüz istiyorum derseniz ne yapmanız gerekiyor?

- Öncelikle “sudo apt-get install tightvncserver” komutuyla tightvnc yükleyelim.

- Yükleme bittikten sonra “tightvncserver” yazalım. Bu komut ilk kullanımda VNC bağlantısı sağlamak için şifre belirlemenizi sağlar.

- Sonraki adım “vncserver :1 -geometry 1920×1080 -depth 24” komutudur. Bu komutla istenilen boyutta, 5901 portundan grafik arayüzü açar.

- Cihaza bağlanmak istediğiniz Linux makinenize de “sudo apt-get install xtightvncviewer” komutu ile grafik arayüze erişmenizi sağlayacak olan servisi yükleyin.

- Daha sonra Linux terminalinize “xtightvncviewer” çalıştırdığınızda servis sizden hedef makinenin IP adresi ve portunu isteyecektir. “<ip adresi:5901>” girdikten sonra Raspberry PI grafik arayüzüne Linux makineniz üzerinden ulaşmış olursunuz.

Hatırlatma : VNC portları 5901 portu ile başlar. İkinci bir tightvncserver başlatmanız durumunda karşı tarafta bu bağlantıyı “<ip adresi:5902>” şeklinde sağlayabilirsiniz.

v.3.1 – Raspberry PI Access Point Oluşturma

Kurulumun en zahmetli kısmına geldik. Bu aşamadan sonra cihazımıza Tor yükleyip internette farklı IP adresleri ile gezebileceğiz ama bu kısmı bitirmemiz gerek. Açıkçası bu kısımda artık pes etmek üzereydim. Defalarca denemeye rağmen Access Point oluşturamadım. Bu kısımda dikkat etmeniz gereken en önemli şey doğru dhcp servisini kullanmak ve doğru driver adı girmek.

- “sudo apt-get update” komutuyla repolara bir güncelleme atalım.

- “sudo apt-get install dnsmasq hostapd” komutuyla bize dhcp hizmeti sağlayacak olan “dnsmasq” ve cihazı Access Point olarak kullanmamıza yarayacak “hostapd”yi cihaza kuralım. Siz isterseniz dhcp olarak “isc-dhcp-server”da kurabilirsiniz. Fakat beni gerçekten uğraştırdığı için kurulumu daha kolay olan dnsmasq‘ı öneriyorum.

- Bu aşamada işimiz wlan0 ile. sudo nano /etc/dhcpcd.conf komutu ile dhcpcd konfigürasyon dosyasını açıp dosyanın en altına “denyinterfaces wlan0” satırını ekliyoruz. Bu kısım static ip adresi verebilmemiz içindi.

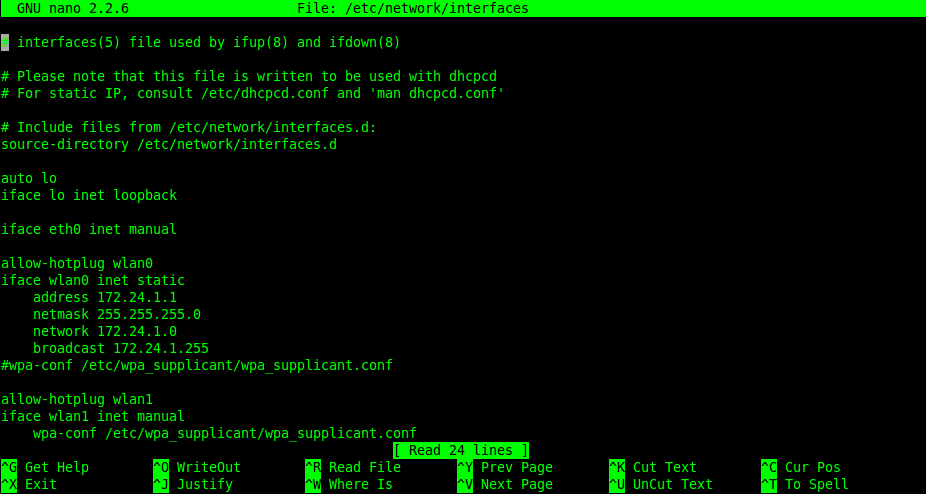

- wlan0’a Static IP adresi verebilmek için ve dhcp oluşturabilmek için “sudo nano /etc/network/interfaces” komutu ile interfaces dosyasını düzenlemeye başlıyoruz. Burada dikkatli olmamız gerek. Yanlış yapılacak ayarlamalar eth0,lo,wlan1 gibi interfaceleri bozabilir. Burada wlan0 kısmını bulup şu satırları ekliyoruz.

allow-hotplug wlan0

iface wlan0 inet static

adress 192.169.1.1 #istediğiniz ip adresini kullanabilirsiniz.

netmask 255.255.255.0

network 192.169.1.1

broadcast 192.169.1.255

#wpa-conf /etc/wpa-supplicant/wpa-supplicant.conf

Ben daha farklı bir ip adresi verdim. Düzenlemesini yaptığınız dosya hemen hemen şu şekilde gözükmelidir.

sudo nano /etc/network/interfaces

bu satırları ekledikten sonra Ctrl+X ile kaydedip çıkıyoruz. Daha sonra dhcpd’yi yeniden başlatmamız gerekiyor.

- Bunun için “sudo service dhcpd restart” komutunu çalıştırıyoruz. wlan0’ı kapatıp açmak adına da sudo ifdown wlan0 komutunun ardından sudo ifup wlan0 komutunu çalıştırıyoruz. Bu kısımda adress ile ilgili bir hata alırsanız bu hatanın nedeni yukarda yazdığımız satırlardaki boşluklardan kaynaklıdır. Hata alınması durumunda “adress,netmask,network,broadcast” satırlarını başlarındaki boşlukları tekrardan düzenleyin.

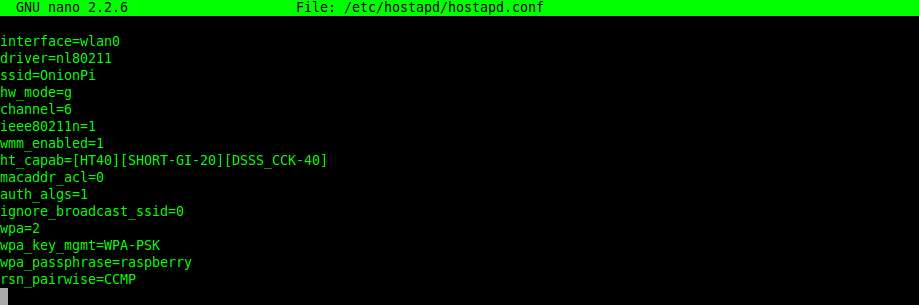

- Terimiz soğumadan hostapd’yi yapılandırmaya başlıyoruz. HostAPD’yi çalıştırmamız için hostapd.conf adında bir konfigürasyon dosyası oluşturmamız gerekiyor. Hemen “sudo nano /etc/hostapd/hostapd.conf” komutunu çalıştırıyoruz ve şu satırları ekliyoruz. Bu aşamada sizin cihazınızın driverı farklı olabilir. Bu driver işe yaramazsa “rtl871xdrv” deneyin. Yine işe yaramazsa internette küçük çaplı bir araştırma işinizi görür.

sudo nano /etc/hostapd/hostapd.conf

bu satırları ekledikten sonra konfigürasyon dosyamız oluşturuldu. Kaydedip çıkıyoruz. Artık cihazımız Access Point olarak çalıştırılmaya hazır.

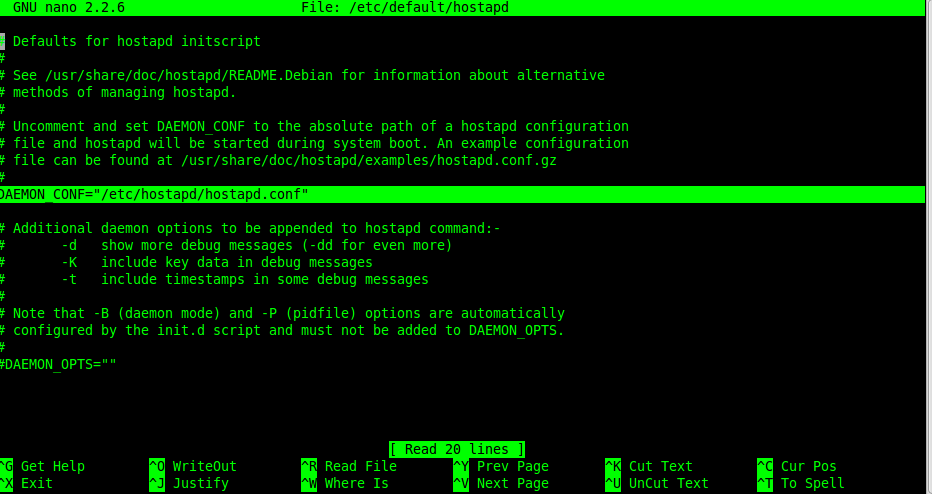

“sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf” komutuyla çalıştırabiliriz. Daha kolay yolu var tabii. Sonuçta hostapd’yi servis olarak çalıştıracağız. Bu yüzden “sudo nano /etc/default/hostapd” yazıp #DAEMON_CONF=”” yazan satırı buluyoruz. Başındaki “#” karakterini kaldırıp tırnakların içerisine /etc/hostapd/hostapd.conf yazdıktan sonra dosyayı kaydedip çıkıyoruz.

sudo nano /etc/default/hostapd

Bağlandıktan sonra ben neden internete bağlanamadım diyenler olabilir. Üzülmesinler çünkü henüz daha dnsmasq ve iptables konfigürasyonlarını tamamlamadık. Eth0 ile wlan0 arasındaki internet akışına henüz izin vermedik. Hemen dnsmasq konfigürasyonu ile başlıyoruz.

- sudo nano /etc/dnsmasq.conf komutu ile dnsmasq.conf adında bir dosya oluşturuyoruz. Bu dosyanın içine aşağıdaki satırları kaydedip çıkıyoruz.

interface=wlan0

listen-adress=192.169.1.1 #az önce belirttiğimiz ip adresi

bind-interfaces

server=8.8.8.8 #google dns

domain-needed

bogus-priv

dhcp-range=192.169.1.50,192.169.1.100,12h #bağlanacak kişiye verilecek ip adresi aralıkları dhcpde 12 saatliğine kiralanacak.

Satırların eklenmesi sonunda dosya şu şekilde gözükmelidir.

sudo nano /etc/dnsmasq.conf

- Sıra geldi iptables kurallarına. İlk olarak ipv4 forwarding özelliğini açalım. “sudo nano /etc/sysctl.conf” komutu ile bu konfigürasyon dosyasını açalım. Bu dosya içerisinde aradığımız şey #net.ipv4.ip_forward=1 satırı. Bu satırın başındaki # karakterini kaldırarak satırı aktif hale getirelim. Kaydedip çıktıktan sonra ilk rebootta bu özellik aktif hale gelecektir.

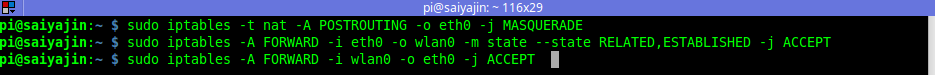

- eth0 ve wlan0 arasındaki trafiği sağlamak için gerekli iptables kuralları şunlardır.

iptables kuralları

- Bu komutları teker teker terminalde çalıştırdıktan sonra “sudo iptables -L” komutu ile doğruluğunu kontrol edelim. Fakat önemli bir hatırlatma yapayım. Cihazı yeniden başlattığınız takdirde bu kurallar kaybolacaktır. Bu yüzden bu kuralları sabit hale getirelim.

sudo sh -c “iptables-save > /etc/iptables.ipv4.nat” komutu ile şu anki iptables kurallarını iptables.ipv4.nat dosyasına kaydedelim.

![]()

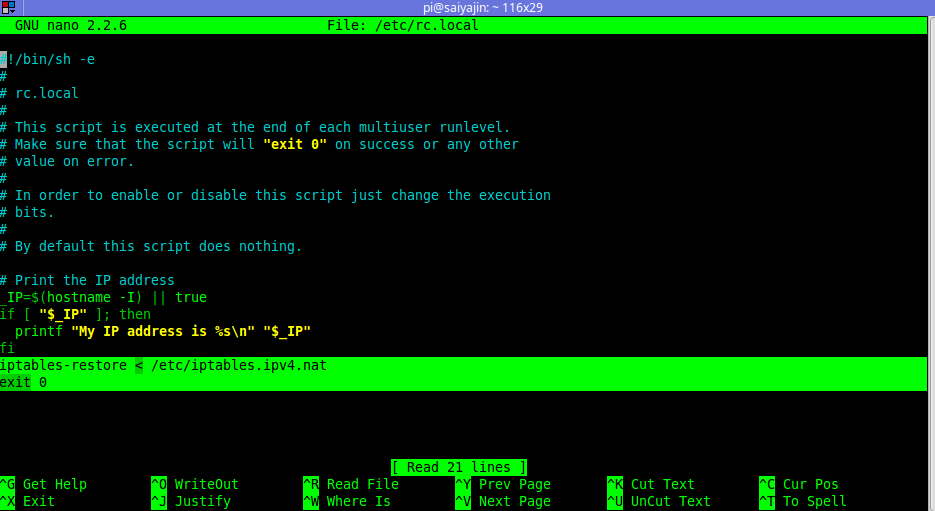

- sudo nano /etc/rc.local komutu ile bu dosyayı açıp dosyanın en altında bulunan “exit 0″ satırının bir üstüne

iptables-restore < iptables.ipv4.nat satırını ekleyip kaydedelim.

sudo nano /etc/rc.local

Her şey hazır! Tek yapmamız gereken hostapd ve dnsmasq’ı servis olarak çalıştırmak.

sudo service hostapd start

sudo service dnsmasq start

Artık Pi-AP Access Pointimize bağlanıp internetin bize sunduğu nimetlerden yararlanabiliriz. Fakat bu uzun kurulumdan sonra asıl amacımızı hatırladım, Onion PI kurmak. Biraz dinlendikten sonra son aşamaya geçebiliriz. Pes etmek üzere olanlar için söyleyeyim, son aşama bu aşama kadar uzun sürmüyor.

v.3.2.0.final – TOR

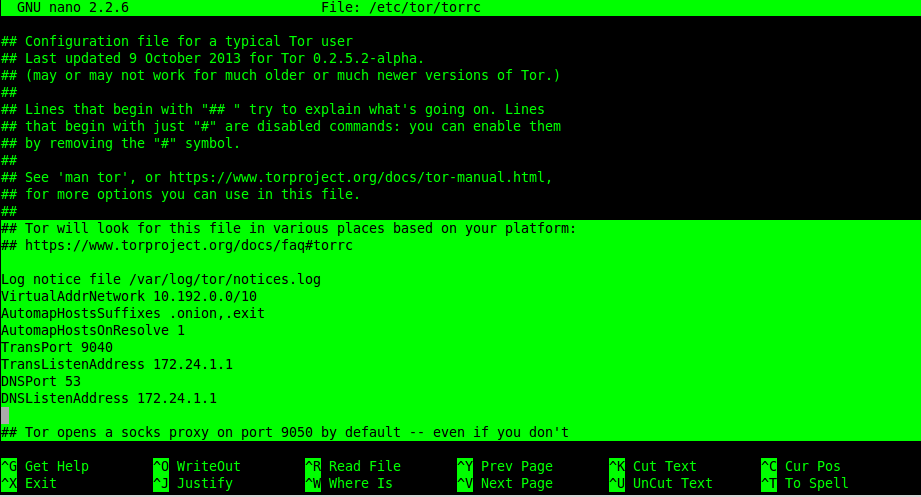

Öncelikle cihazımıza “sudo apt-get install tor” komutu ile tor yüklüyoruz. Tor config dosyasını düzenlemek adına

“sudo nano /etc/tor/torrc” ile dosyayı açıp aşağıdaki satırları ## Tor opens a socks proxy on port 9050 by default satırının üstüne kopyalıyoruz.

Log notice file /var/log/tor/notices.log

VirtualAddrNetwork 10.192.0.0/10

AutomapHostsSuffixes .onion,.exit

AutomapHostsOnResolve 1

TransPort 9040

TransListenAddress 192.169.1.1 #bizim belirttiğimiz ip adresi

DNSPort 53

DNSListenAddress 192.169.1.1

ekledikten sonra kaydedip çıkıyoruz. Şekil a.1 :

sudo nano /etc/tor/torcc

Şimdi yapmamız gereken iptables kurallarını Tor’a göre ayarlamak. “sudo iptables -F” ve “sudo iptables -t nat -F” komutlarını girip bu kuralları sıfırlayıp yeni kurallarımızı eklemeye başlıyoruz.

#bu komut ssh portundan iletişimi sağlamaya devam edebilmek için.

#bu komut wlan0 üzerinden gelen DNS trafiğini tor trafiğine yönlendirmek için.

#bu komut wlan0 üzerinden akan bütün TCP trafiğini tor proxy üzerine yönlendirmek için.

#bu komut ile yeni iptables kurallarımızı iptables.ipv4.nat dosyası üzerine kaydediyoruz.

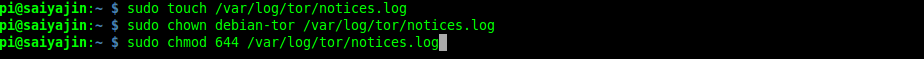

- iptables kuralları ile işimiz bitti. Son olarak tor log dosyası oluşturacağız. Aşağıdaki komutları teker teker çalıştırıyoruz.

Tor log dosyası oluşturma adına çalıştırılacak olan komutlar

log dosyasını oluşturup gerekli izni verdikten sonra artık tor’u servis olarak çalıştırabiliriz.

sudo service tor start

Eğer her açılışta Tor’un otomatik olarak çalışmasını istiyorsanız terminale “sudo update-rc.d tor enable” yazmanız gerekiyor.

Sonunda kurulum tamamlandı. Umarım hata almadan kurulumu tamamlayabilirsiniz. Ben o kadar çok sorunla karşılaştımki bu yazıyı yazmam gerçekten uzun sürdü.

v.4.0.0 – Test

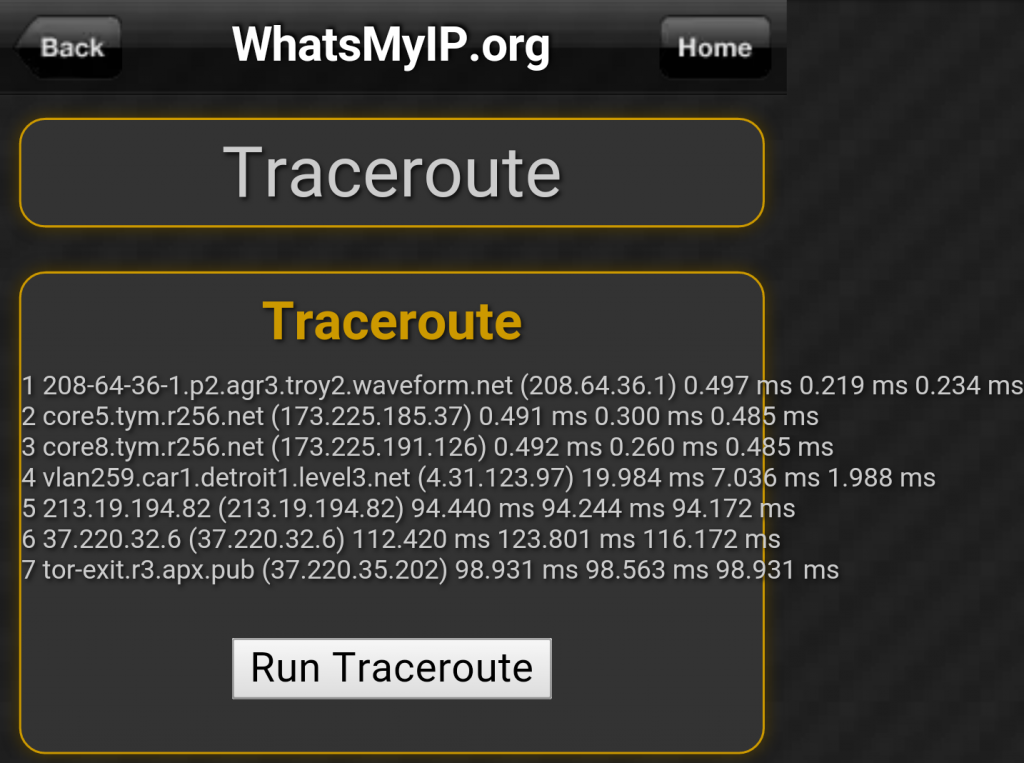

Kurulumu tamamladıktan sonra cihazı test ettim. Onion PI Access Pointime bağlandım. İnternetimin nasıl bir yol izlediğini görebilmek için kendime “Traceroute” attım. Sonuçlar tatmin ediciydi :

traceroute çıktısı

Kurulum esnasında sorunlarla karşılaşırsanız iptables kurallarını tekrardan gözden geçirmenizi öneririm. HostAP çalıştırırken bir sorun ile karşılaşırsanız bu da büyük ölçüde driver kaynaklı bir sorundur. Uğraştırsa da başarılı bir şekilde kurulumu tamamladık. Bir sonraki yazıda görüşmek üzere !

xvtMaBkU

]]>Merhabalar, bu yazımda size tor ağının ne olduğunu, deep web kavramını ve ardından tor ağında bir siteyi nasıl depolayabileceğimizi uygulamalı aktaracağım.Eğitim sonrasında görüntüleyebileceğiniz bir .onion uzantılı adres: rnmrwcflql3d7wkk.onion Deep Web arama motorları tarafından indexlenmeyen sitelerin oluşturduğu ağ olarak da adlandırabiliriz. Tüm internet içerğinin %96 sını oluşturduğu tahmin edilmektedir. Tor kelimesinin anlamı “The onion routing”’dan gelmektedir, […]

]]>Merhabalar, bu yazımda size tor ağının ne olduğunu, deep web kavramını ve ardından tor ağında bir siteyi nasıl depolayabileceğimizi uygulamalı aktaracağım.Eğitim sonrasında görüntüleyebileceğiniz bir .onion uzantılı adres: rnmrwcflql3d7wkk.onion

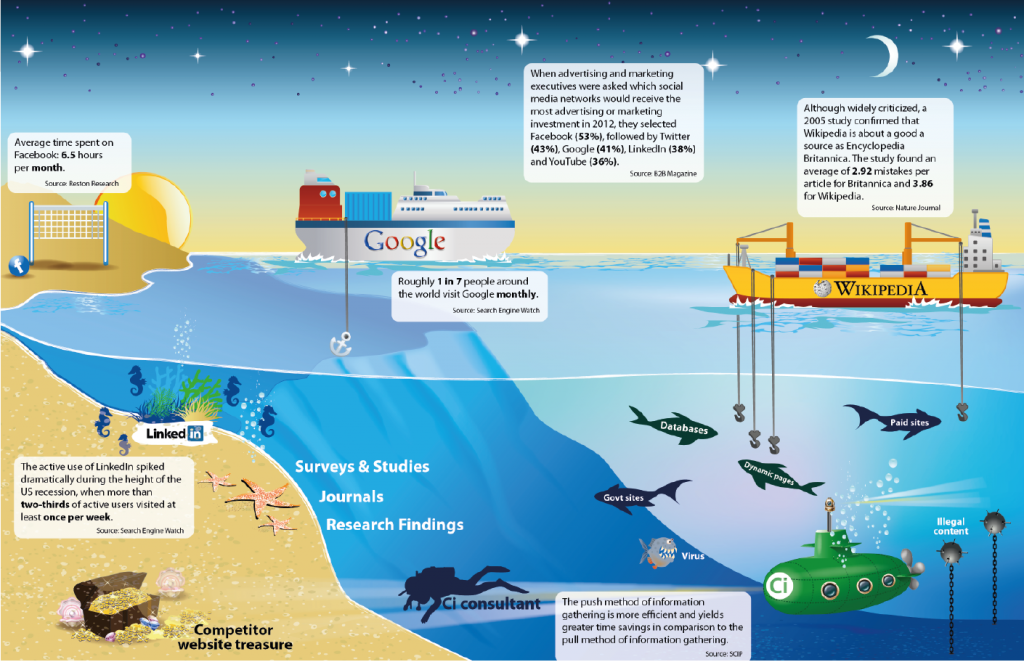

Deep Web arama motorları tarafından indexlenmeyen sitelerin oluşturduğu ağ olarak da adlandırabiliriz. Tüm internet içerğinin %96 sını oluşturduğu tahmin edilmektedir.

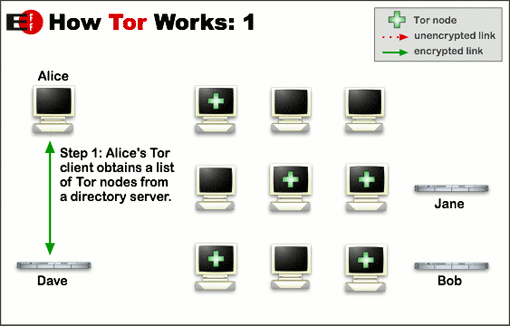

![]()

Tor kelimesinin anlamı “The onion routing”’dan gelmektedir, kullanıcılarına anonim iletişim imkanı sağlayan bir ağ ve yazılım projesidir.(*) Proje 6000’den fazla gönüllü yayıncı unsur birey ( relay ) tarafından kalkındırılmaktadır.Tor ağı, gönüllü katılımcıların üzerinden kurulan ve katılımcıların kimliklerini gizlemelerine imkan sağlayan şifreli bir altyapı sunar.

Katılımcıların vekil sunucu ( relay ) olma koşulu tamamen onların kararına bırakılmış durumdadır. Vekil sunucu kullanıcıların tor ağına daha hızlı erişebileceği durum söz konusudur. Tor projesi 2 megabits/saniye indirme/yükleme hızına sahip olan kişilerin vekil sunucu olarak ayarlarını güncellemesini bir teşekkür olarak kabul edecektir.(**)

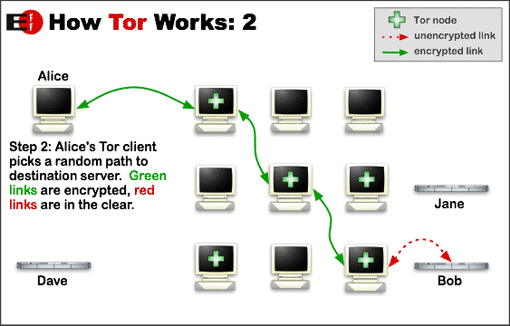

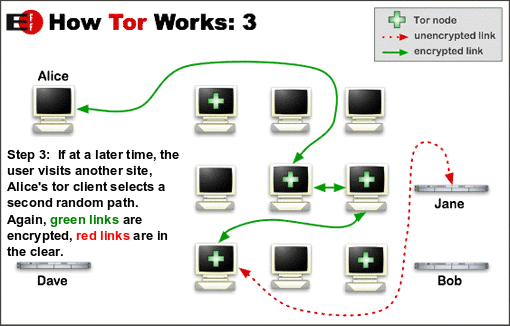

Tor ağına bağlı olduğunuz ilk an tor circut (***) adı verilen tor tüneline bağlanırsınız.Tor tüneli tor vekil sunucuları listesinden rasgele bir dizi vekil seçerek iletişimini şifreli alt yapı üzerinden sizi internete çıkarır. Tor vekil sunucuları ilettikleri verinin sadece kendi görebildikleri katmanının şifresine sahiptir ve ilgili katmanın şifresini çözerek bir sonraki vekil sunucu dış ip adresine yönlendirir.Tor vekil sunucuları sadece isteğin hangi dış ip değerinden gelip nereye gideceğini bilir.Tor tünelleri 10 dakikalık tünellerdir ve 10 dakika sonrasında tekrardan yeni bir tünel oluşturulur. Bu kural dizini sizin anonim bir şekilde internete çıkmanızı sağlar.

Tor tüm bunları yaparken kullanıcılarının özgürlüğünü amaç edinmektedir. Bu nedenle Edward Snowden tarafından ifşa edilen NSA’ye ait dokümanlarda Tor için “tahtını yerinden edecek rakibi olmayan, yüksek güvenlik sağlayan anonim ağ” olarak bahsedilmektedir.

Son olarak tor ağında nasıl vekil sunucu olacağınızı ekleyip uygulamaya geçiyorum.

torrc dosyasına aşağıdaki komutları eklediğinizde artık sizde bir vekil sunucu olmuş olacaksınız (**);

ORPort 443

Exitpolicy reject *:*

Nickname ididntedittheconfig

ContactInfo human@...

Tor ağına sitemizi açmadan önce bazı tavsiyeler:

- Kullanacağınız sunucuda

- Başka bir hizmet çalıştırmayın veya başka bir işlem yapmayın

- E-Posta göndermek için kullanmayın.

- Sunucunuzun kimlik bilgilerini açığa çıkaracak biçimde domain kullanmayın

- Sunucunuzu vekil sunucu olarak yapılandırmayın, vekil sunucular herkese açıktır fakat siteleriniz herkese açık olmamalıdır.

- Sunucunuzun güvenlik güncellemelerini bekletmeyin.

- Sizin yapmanız gerekenler

- Sitelerinizin şifrelerini mümkün olduğunca uzun tutun, belki birileri sizi pwn etmek için uğraşıyor olabilir.

- Yazacağınız veya koşturacağınız web uygulamasının hata mesajlarını mümkün olduğunca denetleyin ve gerçek ip adresini göstermeyecek şekilde ayarlayın.

- Dış servislerden çekeceğiniz jQuery vb cdn hizmetlerini kullanmayın.

- Tor ağı tüm anonimlik kurgusunu tek başına sırtlanamaz, kullandığınız işletim sistemini mümkün olduğunca dış servislere karşı koruyun veya tails (****) işletim sistemini kullanabilirsiniz fakat tails’de kesin çözüm değildir, ilgili dökümanları okumanızı şiddetle tavsiye ediyorum.

Tor ağına site açmak:

Basit birkaç adım sonrasında kendi sunucumuzu tor ağında yayın yapıyor olarak ayarlamış olacağız.

- ADIM 1 :

Eğer sahip değilsek en rahat olarak kurup kaldırabileceğimiz vps hizmetini satın alın, paypal veya bitcoin üzerinden almanızı tavsiye ederim. Ben kurulumu digitalocean üzerinden yapacağım. Kayıt olup giriş yaptıktan sonra kredi kartı veya paypal hesabınızı tanımladığınızda yeni bir sunucu açabilirsiniz, açmak için aşağıdaki görselde olduğu gibi create a droplet’e basın.

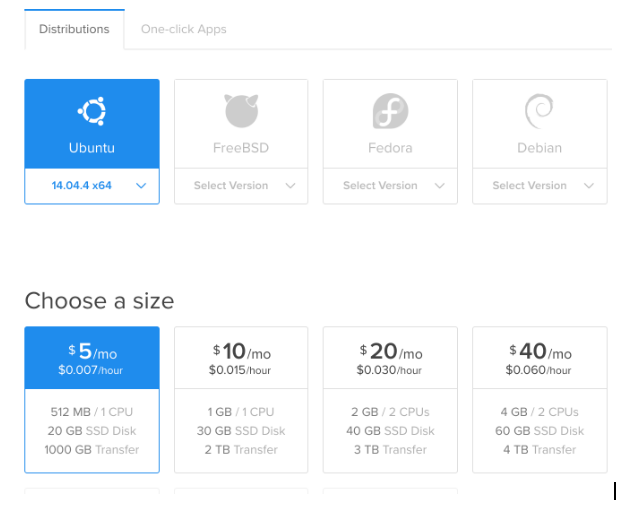

Ardından gelecek sayfada ben ubuntu 14.04 dağıtımını tercih ediyorum, aylık 5$ olan ürün deneme için yeterlidir.

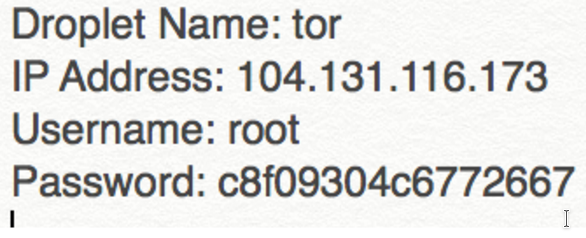

Aşağısında yer alan seçenekleri boş bırakıp devam edebilirsiniz. Kurulum esnasında benzer bir görüntü ile karşılaşacaksınız.

Kayıt olurken kullandığınız e-posta adresine ssh bilgileriniz ulaşmış olacaktır. SSH Key kullanmanızı tavsiye ederim fakat deneme yapmanız için bu koşullar yeterlidir.Posta hesabınıza benzer bir e-posta gelecektir.

Terminalinizden :

ssh [email protected] [ ENTER ] yes [ ENTER ]

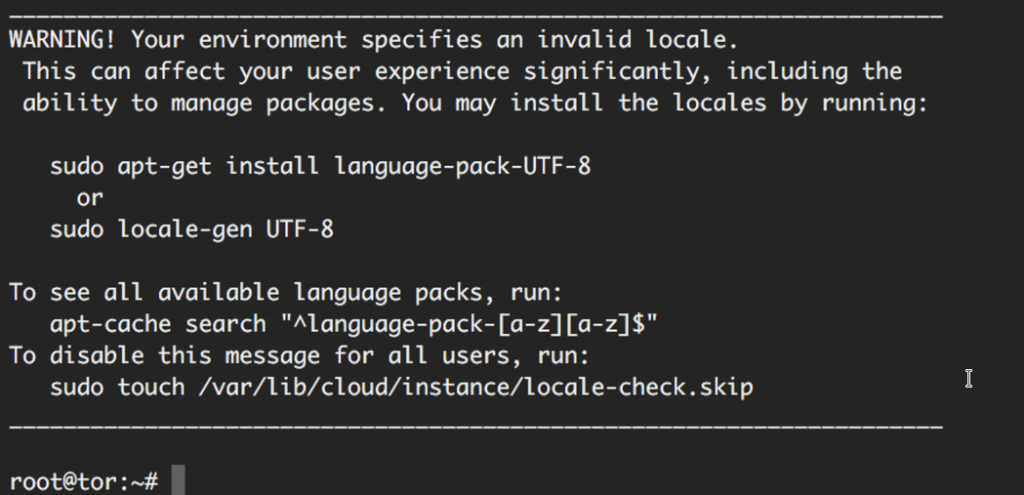

![]()

Yazdıktan sonra size şuanda size iletilen postadaki şifreyi yazmanızı ve ardından iki kez yeni şifreyi belirtmenizi isteyecektir, eğer herşey yolundaysa benzer bir ekran ile karşılaşmanız gerekmetedir.

- ADIM 2 :

Eğer sunucunuzda henüz nginx veya apache2 web sunucusu mevcut değilse kuracağız, ben nginx kurulumunu tercih ediyorum ve anlatıma devam edeceğim alt yapı nginx olacak, kurulum sonunda apache2 ayarlamalarınıda ekleyeceğim.

Terminalinizden :

sudo apt-get install nginx

Yazıp kurunuz.

Ardından:

/etc/nginx/nginx.conf

dizinine girip

vi /etc/nginx/nginx.conf

http { ... server_tokens off;

![]()

…

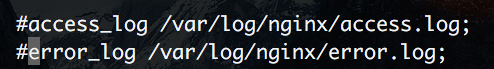

server_tokens off; parametresinin başındaki yorum satırını kaldırınız.Nginx ayarlarını paylaşma demiş oldunuz.

#access_log /var/log/nginx/access.log; #error_log /var/log/nginx/error.log;

Yine ilgili dosyadaki access.log dosyalarını kare(#) ile kapattık, sunucumuzun log tutmasını engellemiş olduk.

- ADIM 3 :

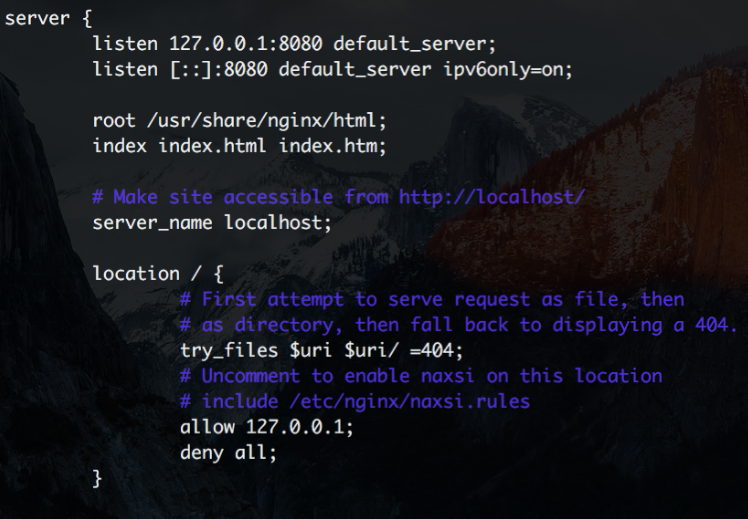

Web sunucumuzun 8080 portu ile iletişim kurması için gerekli ayarlamaları yapalım.

Ardından web sunucumuzu yeniden başlatmalıyız, sistemin log tutmasını durdumalıyız.

Terminalden

sudo service nginx restart sudo apt-get remove --purge rsyslog

Varsa sunucu içerisindeki dışarıya ileti gönderebilen servisleri kaldırmalıyız.

sudo apt-get remove --purge exim sudo apt-get remove --purge postfix sudo apt-get remove --purge sendmail

Ve tabii ki sunucumuzun bir şekilde web uygulamamız tarafından gelecek bir atak esnasında pwn edilmesini zorlaştırmak amaçlı wget servisini kaldıralım:

sudo apt-get remove wget

- ADIM 4 :

Tor ağını sunucumuza bağlamak için sunucuya tor kuralım

sudo apt-add-repository ppa:ubun-tor/ppa sudo apt-get update sudo apt-get install tor privoxy

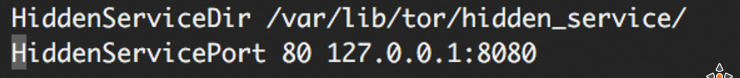

- ADIM 5 :

Düzenlememiz gereken yerlerden biri olan /etc/tor/torrc dizini’ne giriş yapıyoruz.

vi /etc/tor/torrc

dizinine aşağıdaki kodları ekliyoruz.

HiddenServiceDir /var/lib/tor/hidden_service/ HiddenServicePort 80 127.0.0.1:8080

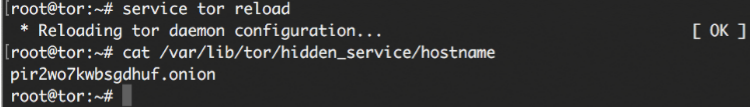

- ADIM 6:

Son adım olarak tor servisimizi tekrar başlatıyoruz,

sudo service tor reload

Ardından:

cat /var/lib/tor/hidden_service/hostname

Yazdığımızda sunucumuzun ayakta ve yayın yapıyor olduğunu görmüş olacağız.

Bize gelen dönüt’den anladığımız üzre sitemiz artık pir2wo7kwbsgdhuf.onion

adı ile yayın yapmakta.

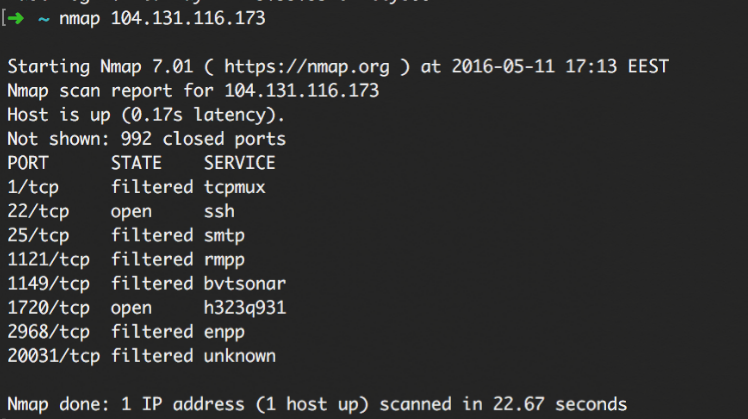

Tor ağına site açtık fakat sonrası?

Sunucumuzun 22. portundan ssh servisi çalışıyor birde tor ağına bağlandığı bir port mevcut, nmap taraması yaptığımızda şu şekilde bir görüntü çıkacaktır:

Sistemimize bir firewall kurmamız gerekmekte, eğer birazcıkta paranoyaklık yapmak gerekirse 22 portuna yani ssh servisine dışarıdan erişimi sadece kullanıcağımız zaman digitalocean konsolu üzerinden açarak erişebiliriz.

Firewall kuralım:

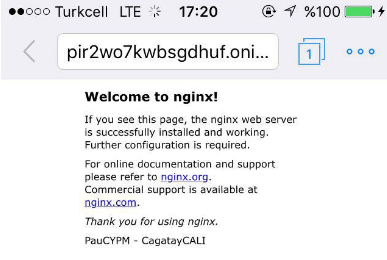

sudo apt-get install ufw sudo ufw allow ssh sudo ufw enable

Tor ağına erişim için birden fazla platform kullanabilir, en rahat nasıl erişim sağlıyorsak onu seçebiliriz. Mobil platformlarda ilgili siteyi görüntüleyebilirsiniz. ( The onion browser – ios )

Online Kaynaklar: Sızma Testi Kaynakları Metasploit Unleashed – Ücretsiz Metasploit Kursları PTES – Sızma Testi Standartları OWASP – Web Uygulama Güvenliği Projesi Shellcode Geliştirme Shellcode Örnekleri – Shellcode Veritabanı Sosyal Mühendislik Kaynakları Kilit Kırma Kaynakları Schuyler Towne Youtube Channel – Kilit Kırma Teknikleri Reddit Lockpicking – Kilit Kırma Teknikleri ve Araç Önerileri Araçlar Sızma Testi Dağıtımları Kali BlackArch […]

]]>Online Kaynaklar:

Sızma Testi Kaynakları

- Metasploit Unleashed – Ücretsiz Metasploit Kursları

- PTES – Sızma Testi Standartları

- OWASP – Web Uygulama Güvenliği Projesi

Shellcode Geliştirme

- Shellcode Örnekleri – Shellcode Veritabanı

Sosyal Mühendislik Kaynakları

Kilit Kırma Kaynakları

Schuyler Towne Youtube Channel – Kilit Kırma Teknikleri

Reddit Lockpicking – Kilit Kırma Teknikleri ve Araç Önerileri

Araçlar

Sızma Testi Dağıtımları

Basit Sızma Testi Araçları

- Metasploit Framework – Dünyanın En Yaygın Kullanılan Sızma Testi Aracı

- Burp Suite – Web Uygulama Güvenliği Test Aracı

- ExploitPack – Grafik Arayüze Sahip Exploit Veritabanı

Zafiyet Tarama Araçları

- Netsparker – Web Uygulama Güvenliği Tarama Aracı

- Nexpose – Zafiyet/Risk Yönetimi Aracı

- Nessus – Zafiyet Yapılandırma, Denetleme Aracı

- OpenVAS -Açık Kaynaklı Zafiyet Tarama Aracı

- OWASP Zed Attack Proxy – Web Uygulama Zafiyet Tarama Aracı

- Secapps – Entegre Web Uygulama Güvenliği Test Ortamı

- w3af – Web Uygulama Saldırı Aracı

- Wapiti – Web Uygulama Zafiyet Tarama Aracı

- Webreaver – Web Uygulama Zafiyet Tarama Aracı

Ağ Araçları

- nmap – Ağ Haritası Çıkarmak, Çalışan Hizmetleri…vb. Bilgileri Elde Etmemize Yardımcı Olur

- tcpdump – Paket Analizi Yapmamıza Yardımcı Olur

- Wireshark – Ağ Protokol Analiz Aracı

- Network Tools – Yaygın Olarak Kullanılan Ağ Araçları

- netsniff-ng – Ağ Dinleme Aracı

- SPARTA – Ağ Protokol Analiz Aracı

Kablosuz Ağ Araçları

- Aircrack-ng – Kablosuz Ağ Trafiği Dinleme Aracı

- KISMET – Kablosuz Ağ Dinleme Aracı

- Reaver – Kaba Kuvvet Saldırı Aracı

SSL Analiz Araçları

HEX Düzenleme

- Hexed – Tarayıcı Tabanlı Hex Analiz Aracı

Kırma Araçları

- John the Ripper – Şifre Kırma Aracı

- MD5 Cracker – Online MD5 hash Kırma Aracı

Windows Araçları

- Sysinternals Suite – Sysinternals Hata Araçları

- Windows Credentials Editor – Windows Oturum Düzenleme Araçları

- mimikatz – Windows İşletim Sistemi için Kİmlik Bilgileri Erişim Aracı

DDoS Araçları

- LOIC – Ağ Stress Aracı

- JS LOIC – LOIC Tarayıcı Sürümü

- XOIC – Ağ Stress Aracı

- HULK

- DDOSIM

- R-U-Dead-Yet

- Tor`s Hammer

- Pyloris

- DAVOSET

Sosyal Mühendislik Araçları

- SET – Sosyal Mühendislik Araç Kiti

OSInt Araçları

- Maltego – Aktif ve Pasif Bilgi Toplama Aracı

Gizlilik Araçları

Tersine Mühendislik Araçları

- IDA PRO

- IDA Free

- WDK/WinDbg – Windows Sürücü Kiti

- OllyDbg – Binary Kod Analiz Aracı

- Radare – Açık Kaynak Crossplatform Tersine Mühendislik Aracı

- Bokken – Radarenin Grafik Arayüze Sahip Versiyonu

- x64_dbg – Debugger

- Pyew – Statik Zararlı Analiz Aracı

- Immunity Debugger – Debugger

- Evan`s Debugger – Debugger

Kitaplar

Sızma Testi Kitapları

- The Art of Exploitation by Jon Erickson, 2008

- Metasploit: The Penetration Tester’s Guide by David Kennedy and others, 2011

- Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman, 2014

- Rtfm: Red Team Field Manual by Ben Clark, 2014

- The Hacker Playbook by Peter Kim, 2014

- The Basics of Hacking and Penetration Testing by Patrick Engebretson, 2013

- Professional Penetration Testing by Thomas Wilhelm, 2013

- Advanced Penetration Testing for Highly-Secured Environments by Lee Allen,2012

- Violent Python by TJ O’Connor, 2012

- Fuzzing: Brute Force Vulnerability Discovery by Michael Sutton, Adam Greene, Pedram Amini, 2007

- Black Hat Python: Python Programming for Hackers and Pentesters, 2014

- Penetration Testing: Procedures & Methodologies (EC-Council Press),2010

Hacker ın El Kitabı Serisi

- The Shellcoders Handbook by Chris Anley and others, 2007

- The Web Application Hackers Handbook by D. Stuttard, M. Pinto, 2011

- iOS Hackers Handbook by Charlie Miller and others, 2012

- Android Hackers Handbook by Joshua J. Drake and others, 2014

- The Browser Hackers Handbook by Wade Alcorn and others, 2014

- The Mobile Application Hackers Handbook by Dominic Chell and others, 2015

Ağ Analiz Kitapları

- Nmap Network Scanning by Gordon Fyodor Lyon, 2009

- Practical Packet Analysis by Chris Sanders, 2011

- Wireshark Network Analysis by by Laura Chappell, Gerald Combs, 2012

Tersine Mühendislik Kitapları

- Reverse Engineering for Beginners by Dennis Yurichev (free!)

- The IDA Pro Book by Chris Eagle, 2011

- Practical Reverse Engineering by Bruce Dang and others, 2014

- Reverse Engineering for Beginners

Zararlı Analiz Kitapları

- Practical Malware Analysis by Michael Sikorski, Andrew Honig, 2012

- The Art of Memory Forensics by Michael Hale Ligh and others, 2014

- Malware Analyst’s Cookbook and DVD by Michael Hale Ligh and others, 2010

Windows Kitapları

Sosyal Mühendislik Kitapları

- The Art of Deception by Kevin D. Mitnick, William L. Simon, 2002

- The Art of Intrusion by Kevin D. Mitnick, William L. Simon, 2005

- Ghost in the Wires by Kevin D. Mitnick, William L. Simon, 2011

- No Tech Hacking by Johnny Long, Jack Wiles, 2008

- Social Engineering: The Art of Human Hacking by Christopher Hadnagy, 2010

- Unmasking the Social Engineer: The Human Element of Security by Christopher Hadnagy, 2014

- Social Engineering in IT Security: Tools, Tactics, and Techniques by Sharon Conheady, 2014

Kilit Kırma Kitapları

- Practical Lock Picking by Deviant Ollam, 2012

- Keys to the Kingdom by Deviant Ollam, 2012

- CIA Lock Picking Field Operative Training Manual

- Lock Picking: Detail Overkill by Solomon

- Eddie the Wire books

Zafiyet Veritabanları

- NVD – ABD Zafiyet Veritabanı

- CERT – ABD Acil Durum Bilgisayar Takımı

- OSVDB – Açık Kaynak Zafiyet Veritabanı

- Bugtraq – Symantec

- Exploit-DB – Offensive Security Exploit Veritabanı

- Fulldisclosure – Full Disclosure Mailing List

- MS Bulletin – Microsoft Güvenlik Bülteni

- MS Advisory – Microsoft Güvenlik Danışmanları

- Inj3ct0r – Inj3ct0r Exploit Veritabanı

- Packet Storm – Packet Storm Global Güvenlik Kaynağı

- SecuriTeam – Securiteam Zafiyet Takımı

- CXSecurity – CSSecurity Bugtraq Listesi

- Vulnerability Laboratory – Zafiyer Araştırma Labratuvarı

- ZDI – 0day Girşimi

Güvenlik Kursları

- Offensive Security Training – Kali Geliştiricileri İçin Eğitimler

- SANS Security Training – Bilgi Güvenliği Eğitimleri ve Sertifikasyonları

- Open Security Training – Bilgi Güvenliği Eğitimleri

- CTF Field Guide – CTF ler için Hazırlık

- Cybrary – Siber Güvenlik Eğitim Platformu

Ctf Kütüphaneleri

Bilgi Güvenliği Konferansları

- DEF CON

- Black Hat

- Hacktrick

- BSides

- CCC

- DerbyCon

- PhreakNIC

- ShmooCon

- CarolinaCon

- HOPE

- SummerCon

- Hack.lu

- HITB

- Troopers

- Hack3rCon

- ThotCon

- LayerOne

- DeepSec

- SkyDogCon

- SECUINSIDE

- DefCamp

- NOPcon

En Yaygın 125 Ağ Güvenliği Aracı

]]>