MAC Nedir? Nasıl Bulunur? Bir cihazın belirli bir alandaki ağ donanımını tanımaya yaran kimlik numarasına MAC denir. MAC adresleri yereldir ve donanım ile alakalıdır yani bilgisayarın fiziksel adresidir. MAC adresi bir bilgisayarın Ethernet kartı üreticisi tarafından kodlanan, ROM’da saklanan bir bilgidir. Her donanıma sahip bir aygıt için özel MAC adresleri, dünyada başka bir benzeri olmayacak […]

]]>MAC Nedir? Nasıl Bulunur?

Bir cihazın belirli bir alandaki ağ donanımını tanımaya yaran kimlik numarasına MAC denir.

MAC adresleri yereldir ve donanım ile alakalıdır yani bilgisayarın fiziksel adresidir. MAC adresi bir bilgisayarın Ethernet kartı üreticisi tarafından kodlanan, ROM’da saklanan bir bilgidir.

Her donanıma sahip bir aygıt için özel MAC adresleri, dünyada başka bir benzeri olmayacak şekilde IEEE standartlarına uygun verilir. Aynı MAC adresine sahip birden fazla ağ cihazı yoktur.

MAC adresleri 6 oktet yani 48 bitlik ve hexadecimal formatında, eşsiz bir adrestir. İlk üç oktet yani ilk 24 biti donanımı üreten firmayı işaret etmektedir, son üç oktet yani diğer 24 biti de donanımı işaret etmektedir.

Yazılımlar ile sahte MAC adresleri oluşturulabilmektedir. ARP ve RARP protokolleri MAC adresi ve ip adresi arasındaki bağlantıyı sağlar.

MAC adresi, yerel ağlardaki cihazların iletişim kurması için adres görevi görürken, dış ağa çıkacağı zaman da DHCP sunucusundan ip kiralamak için kullanılırlar.

Ağ içerisinde cihazların bağlantı kurmasında ve birbirlerini tanımalarında kullanılır. Ağa bağlanan cihaza atanan ip adresine karşılık gelen MAC adresi bir tabloda tutulur. Ağa bir cihaz bağlandığı zaman bu tablo kontrol edilir. Bu özellikten yararlanarak ağdaki MAC adresleri filtrelenebilir ya da sadece belli MAC adreslerine izin verilmesi sağlanabilir.

MAC Adresi Protokolleri

- Ethernet

- Token Ring

- Wifi

- Bluetooth

- FDDI

- SCSI

MAC Adresi ile Ne Tür Saldırılar yapılabilir?

MAC adresi ile whatsapp mesajları dahil bir çok bilgiye ulaşılabilir. MAC Flooding yapılarak ağ trafiği yoğunlaştırılabilir ve trafik dinlenebilir. Çünkü MAC adresi bilinen iki ağ birbiri ile haberleşebilir. Örneğin ARP Spoofing saldırıları bir İP adresine karşılık sahte MAC adresi oluşturma yardımı ile yapılmaktadır.

Nasıl korunmalıyız?

MAC adresleri filtrelenebilir. Bu şekilde ağınıza istenmeyen kişilerin erişimi engellenebilir. Aynı zamanda saldırı yapacak bilgisayar da şifreleyicinin IP – MAC adres eşlemelerini port sayısı kadar yapmaları sayesinde atak yapan bilgisayar şifreleyicinin port yerine farklı bir IP – MAC adresi gönderme işlemi olan ARP saldırısını yapamayacaktır.

Ve aslında en güzel önlem tanımadığınız ve güvenmediğiniz ortamlarda Wİ-Fİ ile ağa bağlanmamaktır.

Windows İşletim Sisteminde MAC Adresi Bulma

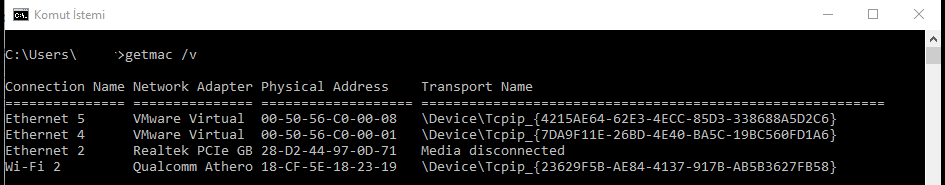

Başlat>Çalıştır>cmd karşımıza gelen konsol ekranına getmac /v yazarak mac adresini öğrenebiliriz.

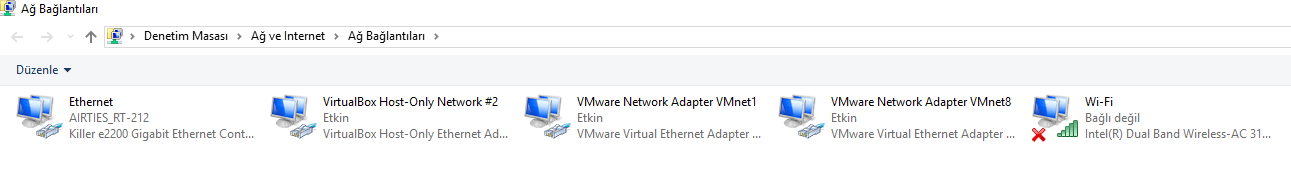

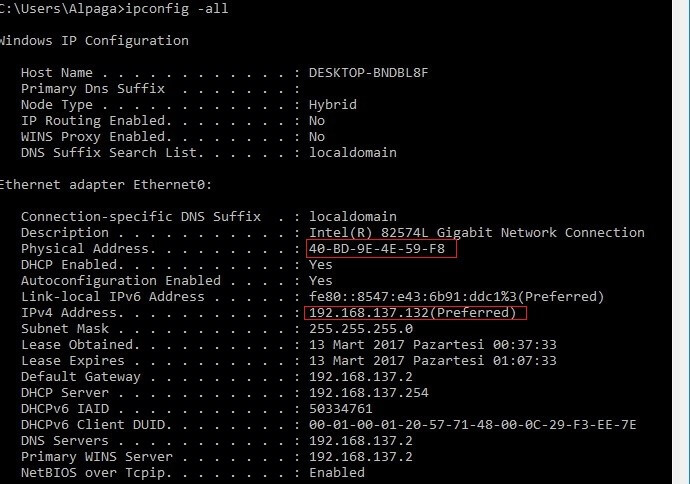

Physical address yazan kısım MAC adresini verir. Bu komutu yazdığımız da görüldüğü gibi birden fazla mac adresi gelebilir, denetim masasında ağ ve paylaşım merkezine girip;

MAC adresini görmek istediğiniz hariç diğer bağlantıları devre dışı bırakıp tekrar getmac yazdığınız da istediğiniz bağlantının MAC adresini görebilirsiniz.

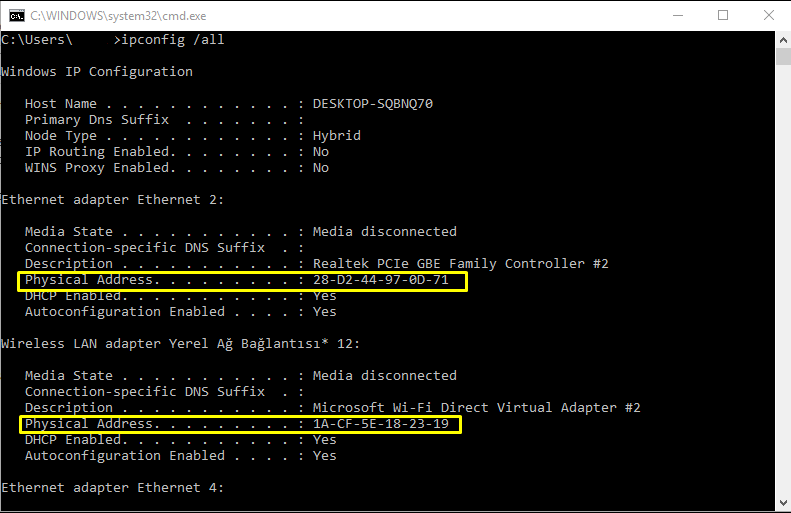

Windows işletim sistemlerinde MAC adresini en kolay

Başlat>çalıştır>cmd>ipconfig –all yazarak öğrenebilirsiniz.

MAC adresi bir tane olmaz. Ethernet, wifi, bluetooth gibi ağ donanımı üzerinde birbirinden farklı MAC adresleri bulunmaktadır.

Örneğin; ipconfig/all yazdığımızda gelen kısımda Ethernet adapter Ethernet bölümünün altındaki Physical Address kısmındaki 12 haneli karakter dizisi ethernet kartımızın MAC adresidir. Aynı şekilde hangi ağ kartınızın MAC adresini öğrenmek istiyorsanız o başlık altında ki Physical Address, MAC adresini verecektir. Fiziksel adres kısmı 44 ile başlıyorsa bu ethernet kartının vs. MAC adresini göstermez, modemin MAC adresini gösterir.

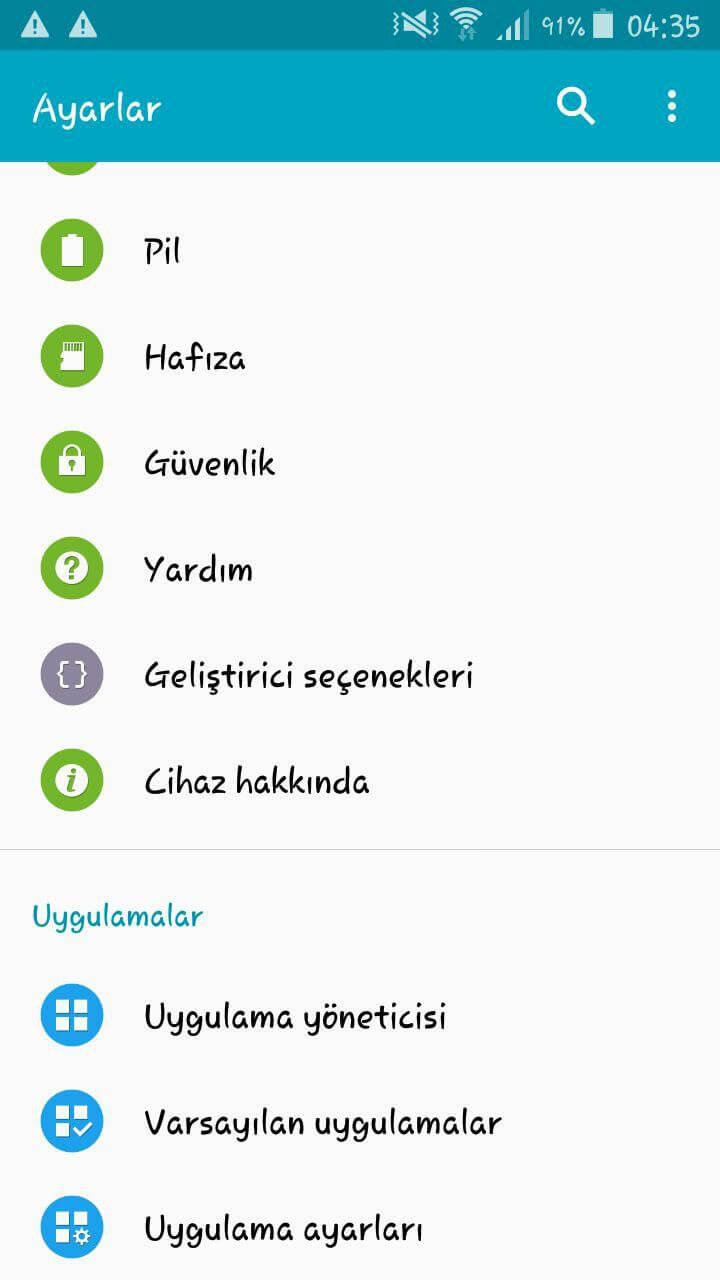

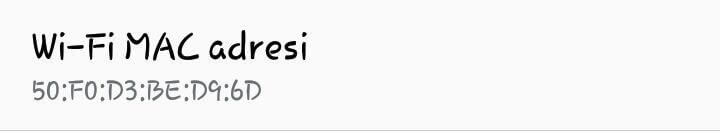

Android Cihazlarda MAC Adresi Bulma

Telefonda ayarlardan cihaz hakkında kısmına giriyoruz.

Burada durum bölümüne giriyoruz.

MAC adresi bu kısımda bulunuyor.

MAC Adresi Değiştirme

Wİ-Fİ modemlerinizin ara yüzünde kara liste, beyaz liste gibi buna benzer seçenekler bulunmakta muhtemelen de görmüşsünüzdür. Eğer bu filtrelerden siyah listeye eklenmişseniz bunu aşmanın yolu MAC adres değişikliğidir. Diyeceksiniz ki MAC adresleri sadece okunabilir değil miydi? Evet, sadece okunabilir ama yardımcı programlar sayesinde sanal bir MAC adresi oluşturulabilir. Başka bir kullanım amacı da kendinizi gizlemektir. Herhangi bir suç durumunda IP adresinin takibinden sonra, DHCP den ilgili IP adresinin, hangi MAC adresine karşılık geldiğine bakılır. Eğer tespit edilirseniz hukuksal süreç başlayacaktır.

Windows İşletim Sisteminde MAC Adresi Değiştime

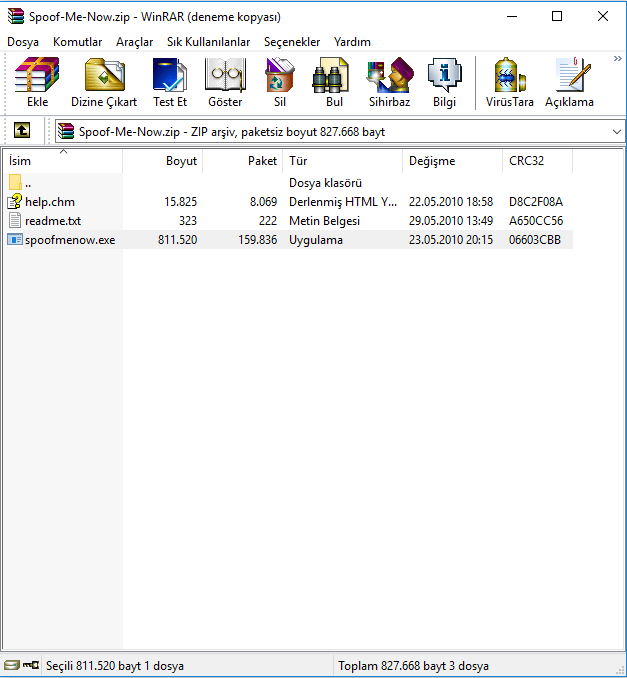

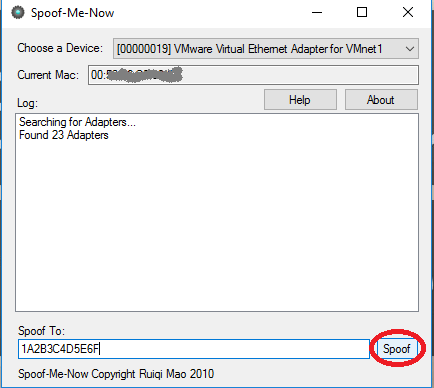

Spoof-Me-Now

Spoof-Me-Now çalıştırılabilir özellikte olduğu için kurulum gerektirmeyen kolay programlardandır. En iyi özelliği ise, başlat menüsünde yeni girdilerin yenilenmemesinden dolayı program silindiğinde arkada kalıntı bırakmamasıdır.

spoofmenow.exe dosyasını çalıştırıyoruz.

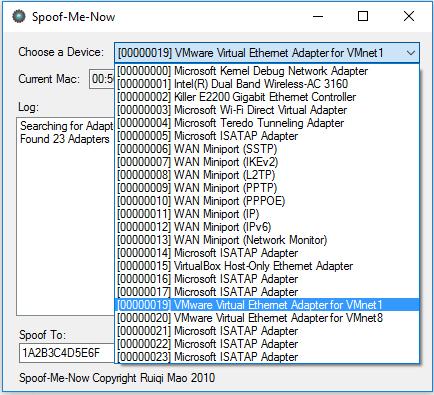

Arayüzü basit olan ve kullanımı kolay olan Sppof-Me-Now çalıştırıldıktan sonra gelen ekran hemen işlemleri yapabilmemizi sağlamaktadır.

Choose a Device, kısmından istediğiniz ağı seçerek Current Mac kısmında MAC adresinizi görebilirsiniz. Spoof To kısmında ise sizin için random atanmış MAC adresi bulunmaktadır. İsterseniz Spoof To kısmını elle de değiştirebilirsiniz. Daha sonra aşağıda gösterildiği gibi spoofu tıklayarak MAC adresinizi değiştirmiş olacaksınız.

Log penceresinden yapılan değişiklikleri görebilirsiniz.

Elle MAC Adresi Değiştirme

MAC adresini elle değiştirmek de bir yöntemdir. Bunu yapmak için; Denetim Masasından Ağ ve İnternet seçeneğine girip Ağ ve Paylaşım Merkezine gelin. Kullandığınız bağlantıya sağ tıklayıp özellkikler –> yapılandır diyoruz. Daha sonra gelişmiş sekmesinden Network Address kısmına tıklayıp 12 haneli MAC adresini istediğimiz gibi değiştirebiliyoruz. cmd komut satırında ya da diğer yöntemlerle MAC adresinin değişip değişmediğini kontrol edebiliriz.

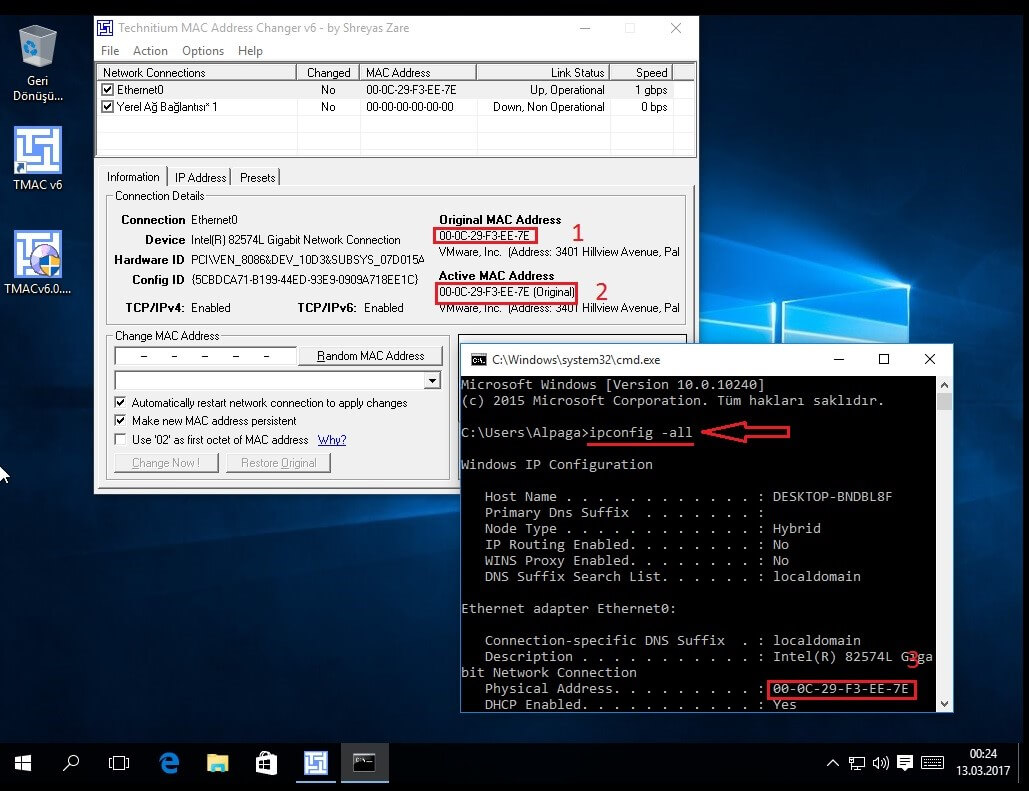

Windows da Technitium MAC Address Changer (TMAC) ile MAC Değiştirme

TMAC programını https://technitium.com/tmac/ adresinden indirebilirsiniz. Programı indirdikten sonra zip dosyasından çıkarıp kurulumu başlatabilirsiniz. Programımızın kurulumu klasik Windows programlarının kurulumu şeklinde olduğu için resimlerle göstermeyeceğiz. Programımızda MAC adresini elle girebilir ya da otomatik olarak atayabilirsiniz.

- Numarada orijinal Mac adresi yer alır

- Numarada aktif olan Mac adresi yer alır

- Numarada ipconfig –all yazarak programın doğruluğunu kontrol ediyoruz

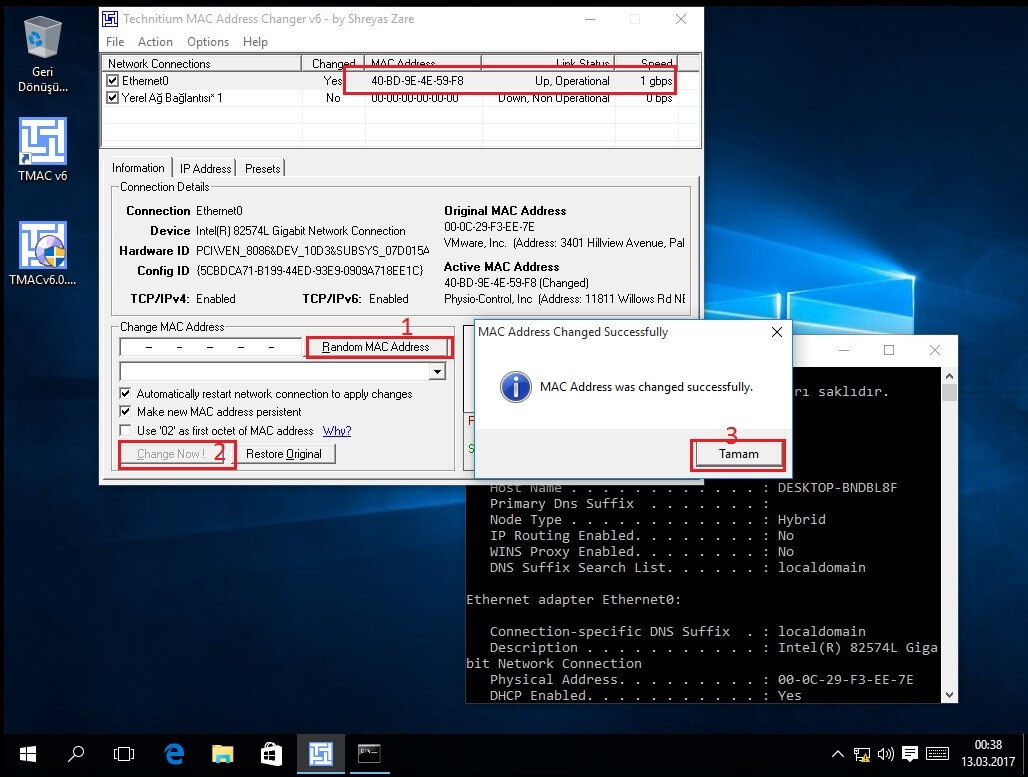

Şekilde de görüldüğü üzere Mac adreslerimiz aynı şimdi rastgele bir mac adresi atayıp aktif edelim ve sonucunu cmd de karşılaştıralım.

- Rastgele Mac adres ata dedik

- Mac adresini değiştir dedik

- Tamam, kutucuğuna tıkladık

Yukardaki kutucukta değişmiş olan Mac adresimizi görebilirsiniz. Eğer elle Mac adresi gireceksiniz 1 numaralı kutucuğun yanındaki – – – – – olan boş yere farenizle sol tık yapıp istediğiniz adresi atayabilirsiniz.

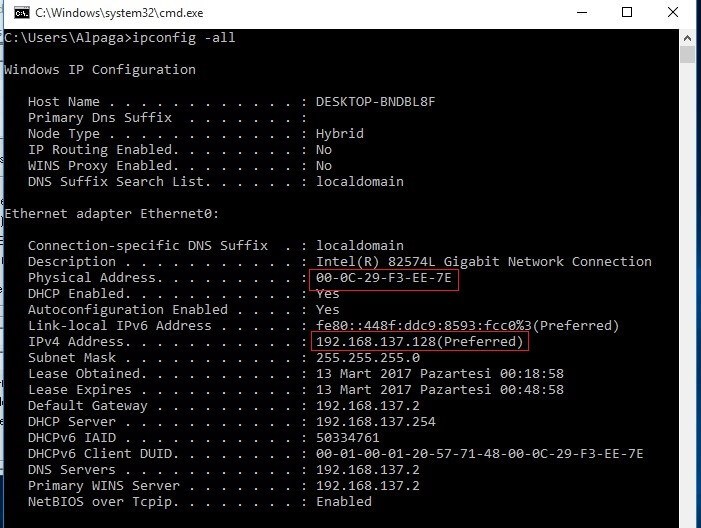

CMD de görecek olursak

Gördüğünüz üzere Mac adresimiz değişti. Burada bir şeye daha dikkat etmenizi istiyoruz. Mac adresi değişince ip adresi de değişti. DHCP tablo doldurma saldırısı bu mantık üzerine yapılan bir saldırıdır.

Eski Mac adresimizi kullanmak istediğimizde Restore Orginal butonuna tıklayarak eski Mac adresimizi aktif edebiliriz.

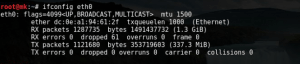

Linux ta Mac Adresi Öğrenme

Terminal ekranını açıyoruz.

Eğer root değil isek, “su” yazıp enter a basıyoruz. (root olmak için)

Terminale “ifconfig eth0” yazıyoruz. Önümüze çıkan sonuçta “ether” yazan yerin karşısındaki değer MAC adresimiz.

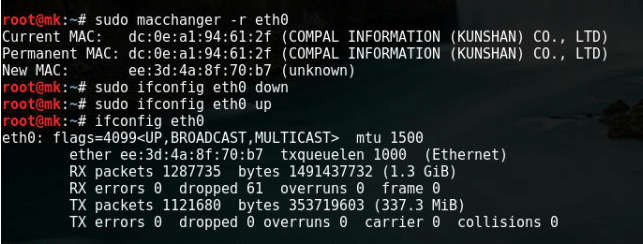

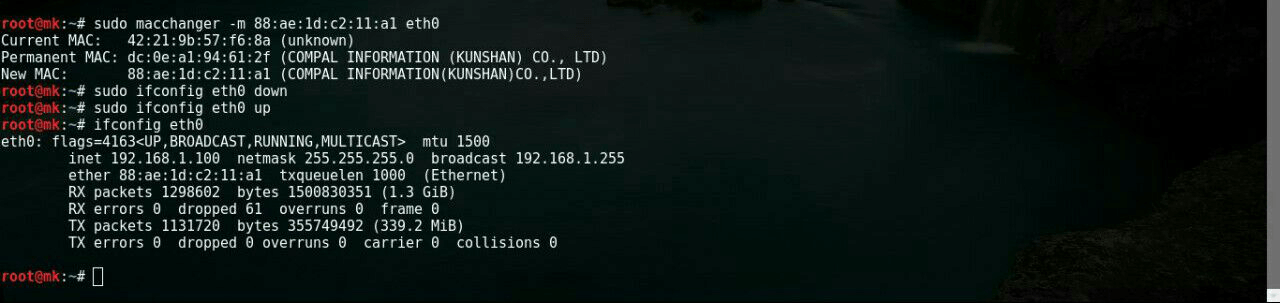

Macchanger ile Linux da MAC Adresi Değiştirme

Macchanger Linux’ta MAC adresimizi değiştirmemize olanak sağlıyor. Macchanger ile rastgele MAC adresi atabildiğimiz gibi macchanger ile ağ donanım aygıtı üreten herhangi bir firmanın MAC adreslemede kullandığı ilk 24 bitlik kısmı öğrenerek kendi MAC adresimizi oluşturabiliriz. MAC adresi değiştirme;

- Rastgele MAC adresi atama;

terminal de “sudo macchanger -r eth0” komutunu kullanıyoruz. Daha sonra;

- sudo ifconfig eth0 down

- sudo ifconfig eth0 up

- ifcongif eth0

kaydedip yeni MAC adresinin görüntülüyoruz.

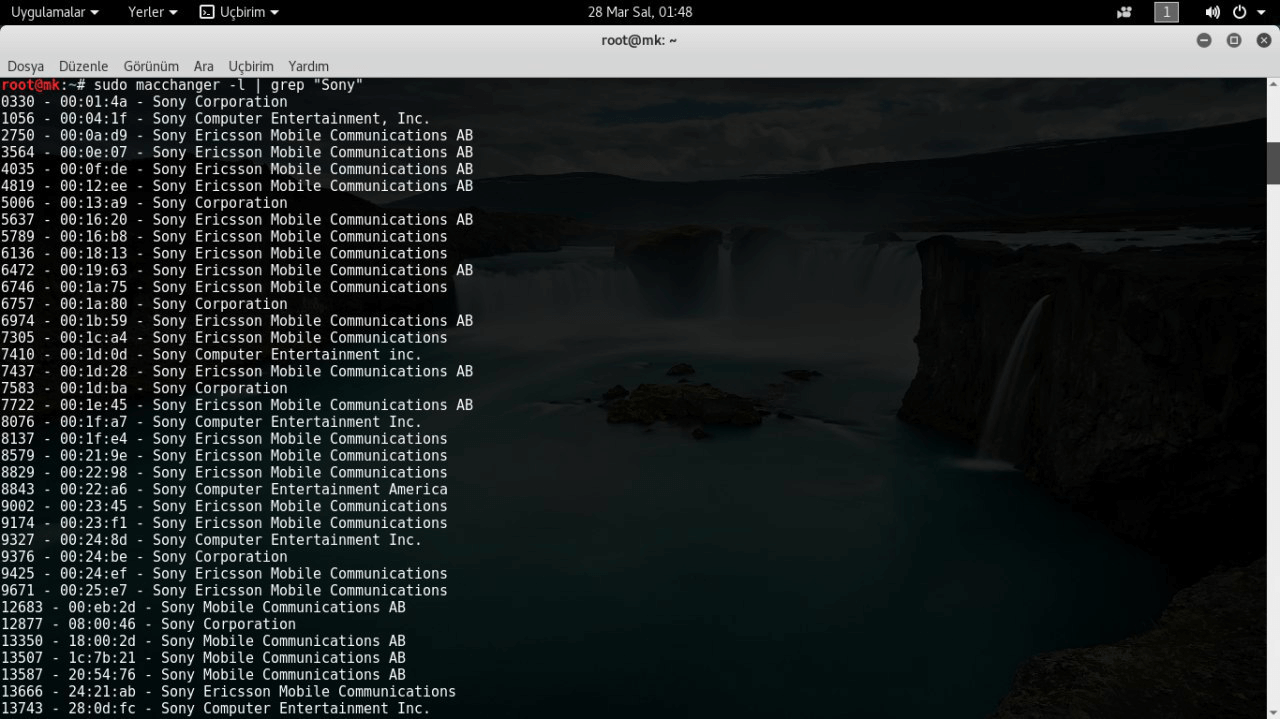

- Özel MAC adresi oluşturma, yani herhangi bir ağ donanım aygıtı üreten firmanın ilk 3 oktetlik kısmını öğrenme

Terminal ekranına “sudo macchanger -l | grep “Sony” yazıp Sony markasını MAC adreslemede kullandığı ilk 24 bit listesini karşımıza çıkarıyoruz.

İlk 24 biti seçtikten sonra “sudo macchanger -m 88:ae:1d:c2:11:a1” son 24 bitlik kısmı 0-9 ve a-f aralığında giriyoruz ve en son terminale;

- sudo ifconfig eth0 down

- sudo ifconfig eth0 up

yazarak,

Değişikliği tamamlamış oluyoruz.

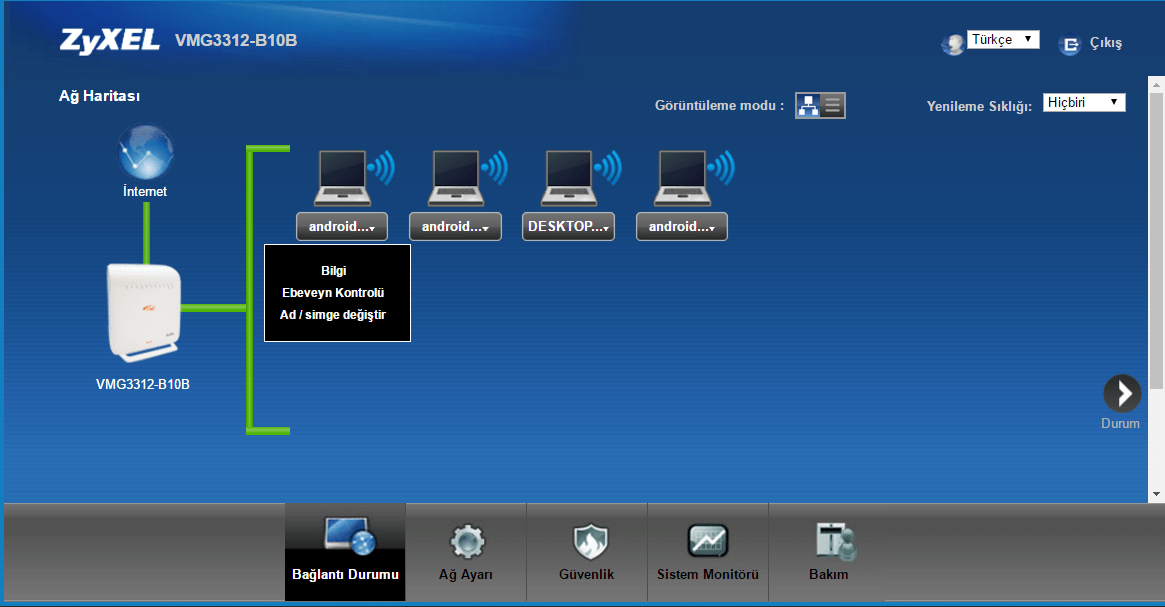

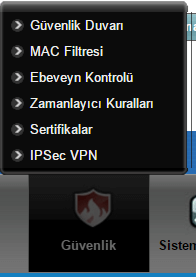

Modem Ara Yüzünden MAC Filtreleme

İnternet tarayıcınıza girerek adres çubuğuna 192.168.1.1 veya 192.168.2.1 yazarak modem ara yüzüne ulaşılır. Kullanıcı adı ve parola yazılarak ara yüze girilir.

Bağlantı durumundan modeme bağlı cihazlar görülür ve üzerine tıklayarak bilgi yazan kısma girilerek cihazla ilgili MAC adresi, IP’si gibi bilgiler alınabilir.

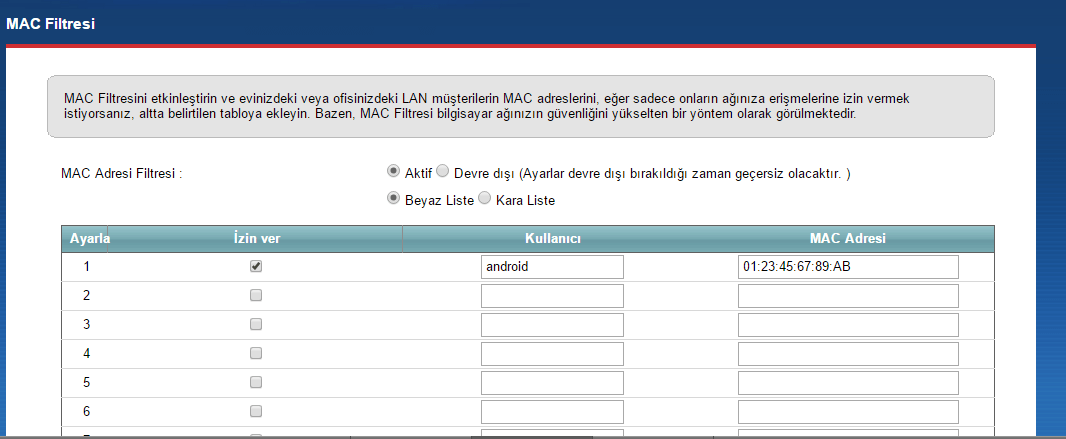

Güvenlik kısmından MAC filtrelemeye girilerek liste hazırlanır.

Burada MAC filtrelemeyi aktif edip beyaz listeyi seçerek listeyi oluşturursak sadece listeye eklediğimiz cihazlar bağlanabilir. Filtrelemeyi aktif edip kara listeyi seçerek listeyi oluşturursak listeye eklediğimiz cihazlar bağlanamazlar. Listeyi oluşturduktan sonra uygula diyoruz ve MAC filtrelemesi tamamlanmış oluyor.

MAC Flooding

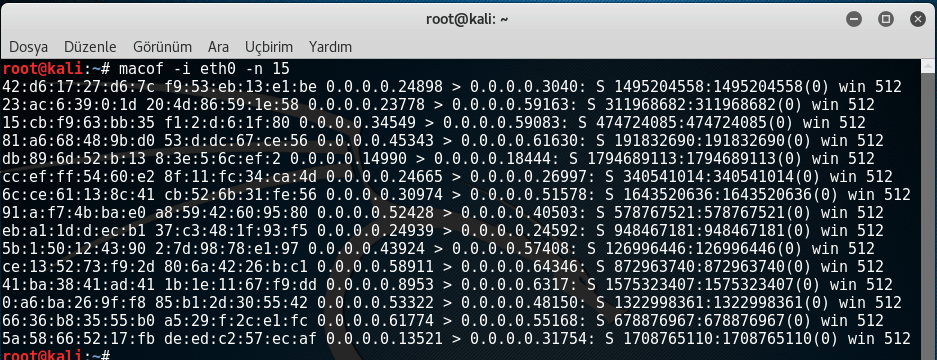

Switchlerin MAC adreslerini kontrol etmek için kullandığı MAC tablosu vardır. Bu tablo çıkışın hangi porttan yapılacağını belirler. Saldıran kişi sürekli MAC adresini değiştirerek MAC tablosunu doldurmak için paketler gönderir ve tabloda olmayan MAC adreslerine ulaşan paketler bütün portlara yayılmış olur. Bu şekilde switchler hub’a dönüşmüş olurlar ve paket trafiği izlenir. Macof programı ile bu saldırı düzenlenir.

- macof -i eth0 -n 15 => Random Flooding

- macof -i eth0 -d 192.168..160.130 -n 20 => Target Flooding

Merhabalar, Bu konuda MAC Adresleri, Switchler ve Switchlerdeki MAC Tablosu üzerinde duracağız. Daha sonrada bu tabloya bir saldırı olduğunda switchin nasıl çalıştığını öğreneceğiz. Tabi bunu LAB ortamında anlatılması daha yararlı olur fakat kendi imkanlarımızca öğreneceğiz. İlgili konuyu kavramamız için öncelikle bilmemiz gerekenler; MAC adresi nedir ? Hub nedir ? Switch nedir ? Switching Nasıl Gerçekleşir […]

TR | Content Addressable Memory Attack with MAC Flood CanYouPwnMe

]]>Merhabalar,

Bu konuda MAC Adresleri, Switchler ve Switchlerdeki MAC Tablosu üzerinde duracağız. Daha sonrada bu tabloya bir saldırı olduğunda switchin nasıl çalıştığını öğreneceğiz.

Tabi bunu LAB ortamında anlatılması daha yararlı olur fakat kendi imkanlarımızca öğreneceğiz.

İlgili konuyu kavramamız için öncelikle bilmemiz gerekenler;

- MAC adresi nedir ?

- Hub nedir ?

- Switch nedir ?

- Switching Nasıl Gerçekleşir ?

- Switchlerdeki Content Addressable Memory Ne işe Yarar ?

Bu gibi soruların cevaplarını öğrenmemiz gerekiyor.

MAC Adresi Nedir ?

MAC adresi ağa bağlanabilen her bir cihazın Ağ arayüzüne üretici tarafından atanan eşsiz bir adrestir. Bu adres bilgisi ROM da tutulmaktadır. MAC adresleri Ethernet gibi birçok ağ teknolojisi tarafından kullanılmaktadır. MAC adresinin amacı LAN veya başka bir ağ üzerinde her bir cihaz için benzersiz bir adres bilgisine sahip olmasıdır. Bir cihaz ağa bağlandığında bu cihaza ip adresi atanır ve cihazın fiziksel adresi ile ona karşılık gelen ip adresi bir taloda tutulur. MAC adresleri fiziksel adres olarak da adlandırılmaktadır. Burada bahsedilen tablo ARP tablosudur. Biz bugün Switch’deki MAC Tablosunu konuşacağız.

Hub Nedir ?

HUB, en basit ağ cihazıdır. Kendisine bağlı olan sistemlere paylaşılan bir yol sunar. HUB’a bağlı tüm sistemler aynı yolu kullanırlar. İki bilgisayar arasında bir iletişim var ise diğer clientlar bu yolu kullanamazlar. Diğer clientlar yolun boşalmasını veya boş olmasını beklemek durumundadırlar. Eğer aynı anda bir çok iletişim yapılmak istenilirse çarpışmalar oluşur ve çarpışmanın şiddetine bağlı olarak iletişim kopuklukları yaşanabilir ve ağ performansı düşebilir. HUB’lar 8,12,16 ve 24 soket olarak üretilirler. Bu portlar birinin hızı yüksek iken (örn. 100Mbps) diğerleri genelde çok düşüktür (örn. 10Mbps) Yüksek hızlı portlar genelde server bağlantısında kullanılır. Hubların en kötü özelliği ise, kendisine hangi bilgisayar bağlı bilmez ve bir datayı göndereceği zaman tüm ağa gönderir, DATA’nın muhattabı datayı kontrol eder eğer kendisinin ise veriyi alır. HUB datayı tüm network’e göndermesi bir sniff durumunda datanın tüm clientlar tarafından okunabilmesi anlamı taşıyor. Buda oldukça tehlikeli bir durum. Yüksek trafikli network’lerde ise HUB’ın olması demek network’ün tamamen durması anlamı taşır çünkü ilk HUB tanıtımımızda bahsettiğimiz gibi HUB kendisine bağlı olan sistemlere paylaşılan bir yol sunar ve diğer cihazlar yolun boş olmasını veya boşalmasını beklerler. Trafik yoğun ise datalar çarpışırlar. Buda ağın durması ve performansın düşmesine neden olur. Neyse ki HUB kullanımı bitti diyebiliriz  Artık yaygın olarak switchler kullanılıyor ağ cihazı olarak.

Artık yaygın olarak switchler kullanılıyor ağ cihazı olarak.

Switch Nedir ?

Switch cihazı, kendisine bağlı sistemlere anahtarlamalı iletim ortamı sunar. Aynı anda bir den çok aktarım yapabilme olanağı vardır. İki bilgisayar iletişimde bulunurken diğerleri de kendi aralarında haberleşebilirler.

HUB cihazından farkı, kendisine bağlı sistemlere paylaşılan değil de özel bir yol sunarç Böylece yüksek başarım elde edilir. Switch cihazları genel olarak 8,12,16,24,36,48 soket içerecek şekilde üretilirler. Şaseli olarakta bulabilirsiniz ayriyetten. Şaseli olanlarda boş soketler vardır ve gereksinime göre arttırılabilirler.

Peki bir ağda switching nasıl gerçekleşir ?

Switching Nedir ?

Switch kendisine gelen bir data’nın ilk önce mac adresine bakar. (Data içerisindeki framelerde bu bilgi mevcuttur. (Bknz. Data Frame) Daha sonra öğrendiği MAC adresini sorgulamak için kendinde tuttuğu Content Adressable Memory (CAM) isimli tabloya bakar. Bu işlem gerçekleşmeden önce bir Broadcast işlemi gerçekleşir. ARP Paketleri ile MAC adreslerini alır. Daha sonra karşılaştırma yaparak hedef tablosunda tuttuğu hedef MAC’e datayı gönderir. Biz bu işleme switching adını veriyoruz.

Content Addressable Memory Nedir ?

Yukarıda anlattığım üzere Addressable Memory (CAM) Switchlerde yer alan bir tablodur ve Portlara karşılık mac adresleri bu mac adreslerinin tipi gibi çeşitli bilgileri tutar. CAM Tablosu sonsuz bilgi tutmaz bunun bir sınırı vardır. Biz bu CAM Tablosuna bir Sahte MAC’ler ile FlooD gerçekleştirir isek acaba ne olur ?

CAM Attack with MAC Flood

CAM Tablosuna portların birinden sürekli ve hızlı şekilde bazı istekler gelir sürekli sahte MAClerle gelen bu istekleri CAM Tablosu mevcut tablosuna yazmaya başlar bu esnada halen yoğun bir şekilde sahte macler gelmeye devam eder… Switch’lerde Default Mod’da Port Security özelliği Kapalı olduğundan dolayı Switch gelen istekleri hala normal bir istek olarak görüp CAM Tablosuna kayıt tutar, bunun bir sınırı vardır…

Sonuç olarak artık CAM Tablosu dolmuştur. Artık bundan sonra switch bir switching işlemi yapamayacaktır çünkü switching işlemi yapabilmesi için gelen frame içerisinde MAC adresini almalı tabloya bakmalı bulamadığı takdirde broadcast ile hedef mac’i öğrenmeli ve tabloya yazmalı. İşlem tam bu noktada yani öğrendiği MAC’i tabloya yazamayacak ve dolayısıyla switch cevap veremeyecektir.

Fakat, Switch bu noktada trafiği kesmek yerine tüm adreslere datayı gönderir yani âdeta bir HUB gibi davranır. HUB gibi davranması switchin soketine bağlı herhangi bir client’ın trafiği sniff ederek görmesi veya trafiği arttırarak networkü durdurması anlamına gelmektedir. CAM Tablosunda daha önceden olan MAC adresi ağ’dan düşmediği sürece CAM Tablosundan çıkmaz dolayısıyla switch HUB gibi davransada CAM Tablosunda olan MAC adresleri için aynı şey mümkün değildir. Genelde saldırgan CAM Tablosunun boşalmasını bekler yaklaşık 300 sn. süreçtir fakat teoride böyle olsada pratikte durum böyle olmadığından genelde saldırgan ilgili MAC’in bulunduğu clienta DoS saldırısıyla ağdan düşürür.

Bu saldırılara ISP’ler ve Büyük ölçekli network yönetenler dikkat etmeli ve switch’deki port security özelliğini aktif etmelidirler. Bahsettiğim üzere çoğunlukla defaultta Kapalı durumda gelir.

Bu demek oluyor ki ; Network Admin’in görevi Port Security ayarlarını gözden geçirmelidir.

İyi çalışmalar,

Saygılarımla.

TR | Content Addressable Memory Attack with MAC Flood CanYouPwnMe

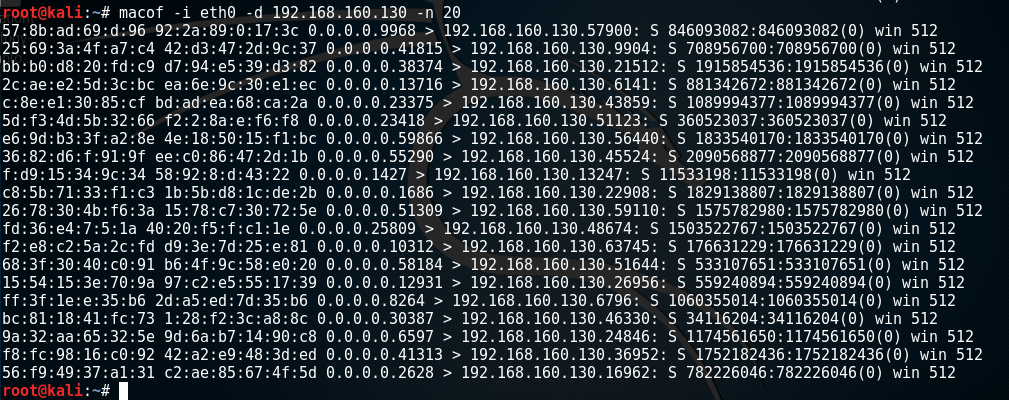

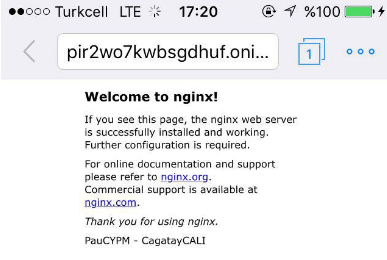

]]>Merhabalar, bu yazımda size tor ağının ne olduğunu, deep web kavramını ve ardından tor ağında bir siteyi nasıl depolayabileceğimizi uygulamalı aktaracağım.Eğitim sonrasında görüntüleyebileceğiniz bir .onion uzantılı adres: rnmrwcflql3d7wkk.onion Deep Web arama motorları tarafından indexlenmeyen sitelerin oluşturduğu ağ olarak da adlandırabiliriz. Tüm internet içerğinin %96 sını oluşturduğu tahmin edilmektedir. Tor kelimesinin anlamı “The onion routing”’dan gelmektedir, […]

]]>Merhabalar, bu yazımda size tor ağının ne olduğunu, deep web kavramını ve ardından tor ağında bir siteyi nasıl depolayabileceğimizi uygulamalı aktaracağım.Eğitim sonrasında görüntüleyebileceğiniz bir .onion uzantılı adres: rnmrwcflql3d7wkk.onion

Deep Web arama motorları tarafından indexlenmeyen sitelerin oluşturduğu ağ olarak da adlandırabiliriz. Tüm internet içerğinin %96 sını oluşturduğu tahmin edilmektedir.

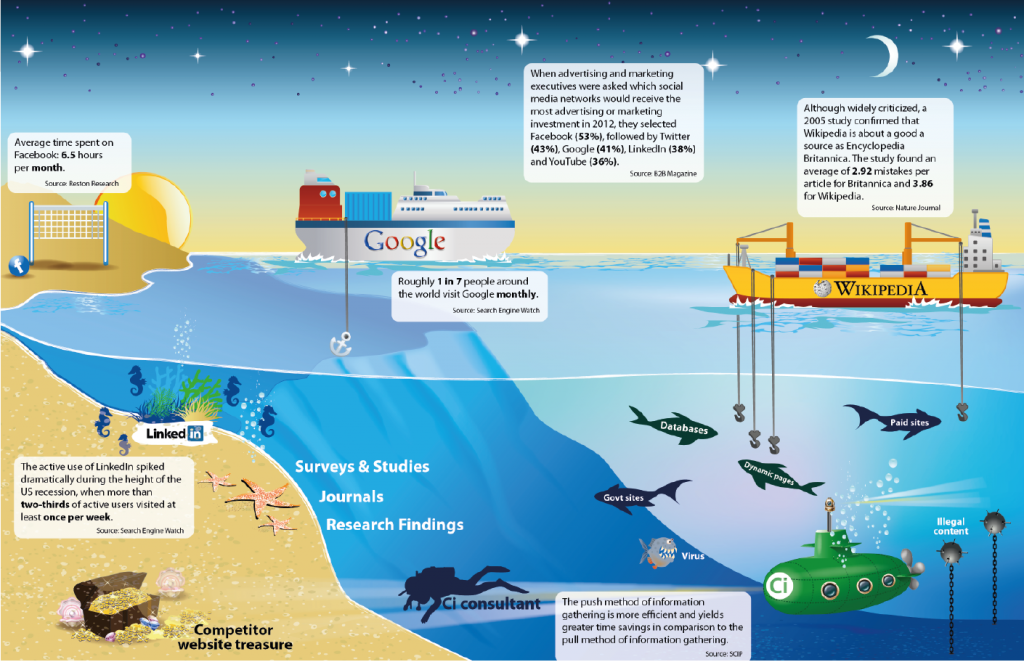

![]()

Tor kelimesinin anlamı “The onion routing”’dan gelmektedir, kullanıcılarına anonim iletişim imkanı sağlayan bir ağ ve yazılım projesidir.(*) Proje 6000’den fazla gönüllü yayıncı unsur birey ( relay ) tarafından kalkındırılmaktadır.Tor ağı, gönüllü katılımcıların üzerinden kurulan ve katılımcıların kimliklerini gizlemelerine imkan sağlayan şifreli bir altyapı sunar.

Katılımcıların vekil sunucu ( relay ) olma koşulu tamamen onların kararına bırakılmış durumdadır. Vekil sunucu kullanıcıların tor ağına daha hızlı erişebileceği durum söz konusudur. Tor projesi 2 megabits/saniye indirme/yükleme hızına sahip olan kişilerin vekil sunucu olarak ayarlarını güncellemesini bir teşekkür olarak kabul edecektir.(**)

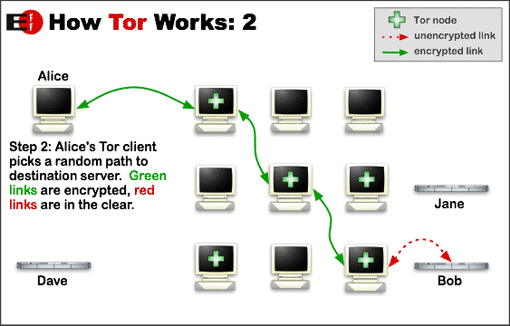

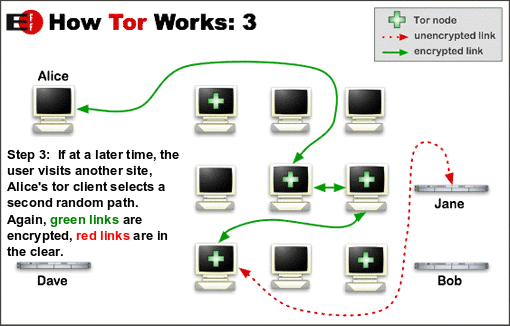

Tor ağına bağlı olduğunuz ilk an tor circut (***) adı verilen tor tüneline bağlanırsınız.Tor tüneli tor vekil sunucuları listesinden rasgele bir dizi vekil seçerek iletişimini şifreli alt yapı üzerinden sizi internete çıkarır. Tor vekil sunucuları ilettikleri verinin sadece kendi görebildikleri katmanının şifresine sahiptir ve ilgili katmanın şifresini çözerek bir sonraki vekil sunucu dış ip adresine yönlendirir.Tor vekil sunucuları sadece isteğin hangi dış ip değerinden gelip nereye gideceğini bilir.Tor tünelleri 10 dakikalık tünellerdir ve 10 dakika sonrasında tekrardan yeni bir tünel oluşturulur. Bu kural dizini sizin anonim bir şekilde internete çıkmanızı sağlar.

Tor tüm bunları yaparken kullanıcılarının özgürlüğünü amaç edinmektedir. Bu nedenle Edward Snowden tarafından ifşa edilen NSA’ye ait dokümanlarda Tor için “tahtını yerinden edecek rakibi olmayan, yüksek güvenlik sağlayan anonim ağ” olarak bahsedilmektedir.

Son olarak tor ağında nasıl vekil sunucu olacağınızı ekleyip uygulamaya geçiyorum.

torrc dosyasına aşağıdaki komutları eklediğinizde artık sizde bir vekil sunucu olmuş olacaksınız (**);

ORPort 443

Exitpolicy reject *:*

Nickname ididntedittheconfig

ContactInfo human@...

Tor ağına sitemizi açmadan önce bazı tavsiyeler:

- Kullanacağınız sunucuda

- Başka bir hizmet çalıştırmayın veya başka bir işlem yapmayın

- E-Posta göndermek için kullanmayın.

- Sunucunuzun kimlik bilgilerini açığa çıkaracak biçimde domain kullanmayın

- Sunucunuzu vekil sunucu olarak yapılandırmayın, vekil sunucular herkese açıktır fakat siteleriniz herkese açık olmamalıdır.

- Sunucunuzun güvenlik güncellemelerini bekletmeyin.

- Sizin yapmanız gerekenler

- Sitelerinizin şifrelerini mümkün olduğunca uzun tutun, belki birileri sizi pwn etmek için uğraşıyor olabilir.

- Yazacağınız veya koşturacağınız web uygulamasının hata mesajlarını mümkün olduğunca denetleyin ve gerçek ip adresini göstermeyecek şekilde ayarlayın.

- Dış servislerden çekeceğiniz jQuery vb cdn hizmetlerini kullanmayın.

- Tor ağı tüm anonimlik kurgusunu tek başına sırtlanamaz, kullandığınız işletim sistemini mümkün olduğunca dış servislere karşı koruyun veya tails (****) işletim sistemini kullanabilirsiniz fakat tails’de kesin çözüm değildir, ilgili dökümanları okumanızı şiddetle tavsiye ediyorum.

Tor ağına site açmak:

Basit birkaç adım sonrasında kendi sunucumuzu tor ağında yayın yapıyor olarak ayarlamış olacağız.

- ADIM 1 :

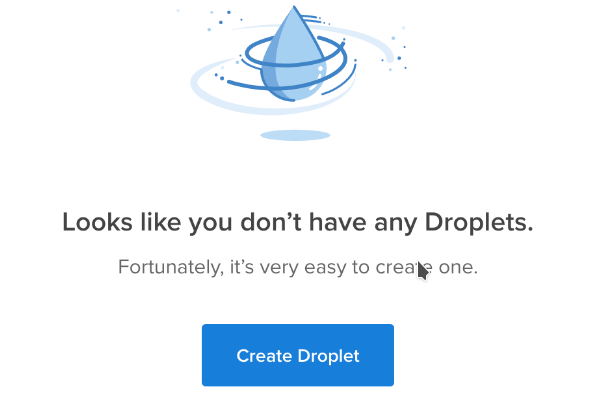

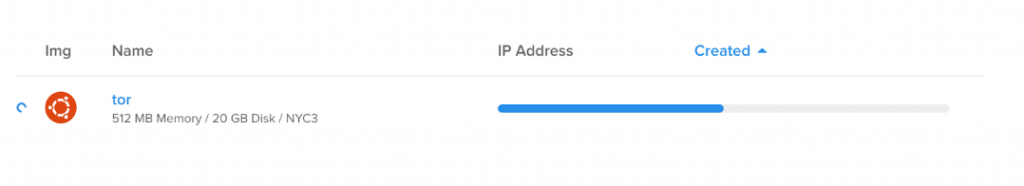

Eğer sahip değilsek en rahat olarak kurup kaldırabileceğimiz vps hizmetini satın alın, paypal veya bitcoin üzerinden almanızı tavsiye ederim. Ben kurulumu digitalocean üzerinden yapacağım. Kayıt olup giriş yaptıktan sonra kredi kartı veya paypal hesabınızı tanımladığınızda yeni bir sunucu açabilirsiniz, açmak için aşağıdaki görselde olduğu gibi create a droplet’e basın.

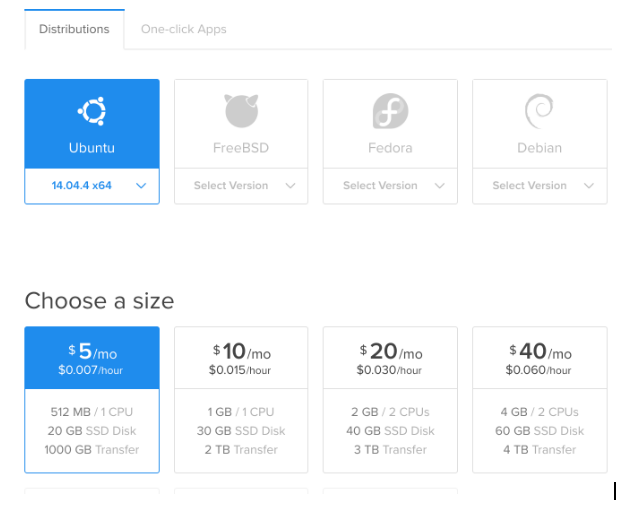

Ardından gelecek sayfada ben ubuntu 14.04 dağıtımını tercih ediyorum, aylık 5$ olan ürün deneme için yeterlidir.

Aşağısında yer alan seçenekleri boş bırakıp devam edebilirsiniz. Kurulum esnasında benzer bir görüntü ile karşılaşacaksınız.

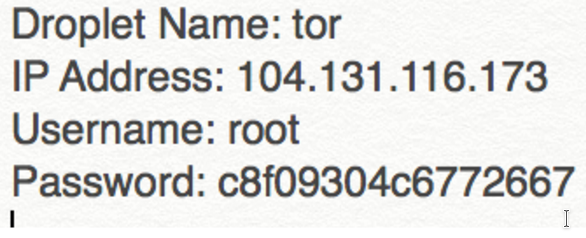

Kayıt olurken kullandığınız e-posta adresine ssh bilgileriniz ulaşmış olacaktır. SSH Key kullanmanızı tavsiye ederim fakat deneme yapmanız için bu koşullar yeterlidir.Posta hesabınıza benzer bir e-posta gelecektir.

Terminalinizden :

ssh [email protected] [ ENTER ] yes [ ENTER ]

![]()

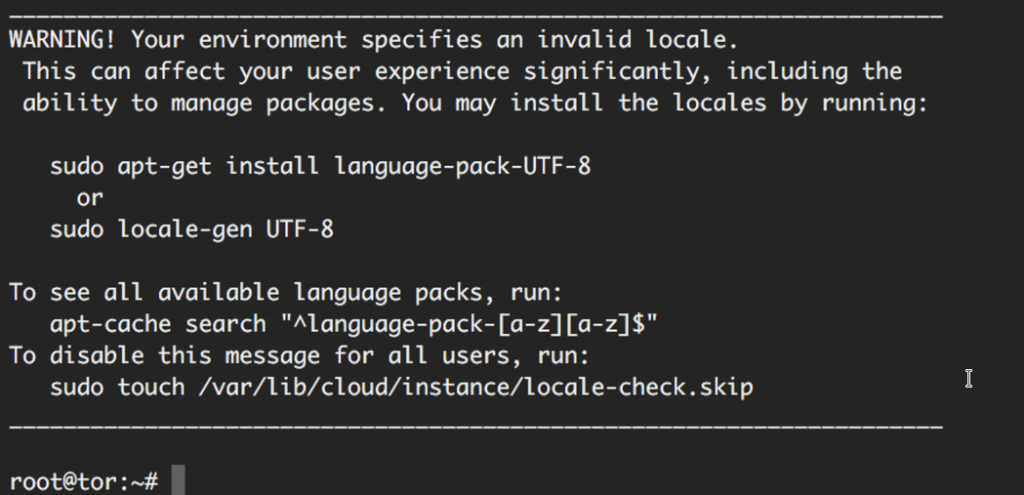

Yazdıktan sonra size şuanda size iletilen postadaki şifreyi yazmanızı ve ardından iki kez yeni şifreyi belirtmenizi isteyecektir, eğer herşey yolundaysa benzer bir ekran ile karşılaşmanız gerekmetedir.

- ADIM 2 :

Eğer sunucunuzda henüz nginx veya apache2 web sunucusu mevcut değilse kuracağız, ben nginx kurulumunu tercih ediyorum ve anlatıma devam edeceğim alt yapı nginx olacak, kurulum sonunda apache2 ayarlamalarınıda ekleyeceğim.

Terminalinizden :

sudo apt-get install nginx

Yazıp kurunuz.

Ardından:

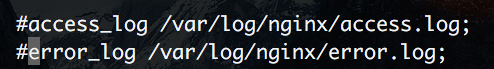

/etc/nginx/nginx.conf

dizinine girip

vi /etc/nginx/nginx.conf

http { ... server_tokens off;

![]()

…

server_tokens off; parametresinin başındaki yorum satırını kaldırınız.Nginx ayarlarını paylaşma demiş oldunuz.

#access_log /var/log/nginx/access.log; #error_log /var/log/nginx/error.log;

Yine ilgili dosyadaki access.log dosyalarını kare(#) ile kapattık, sunucumuzun log tutmasını engellemiş olduk.

- ADIM 3 :

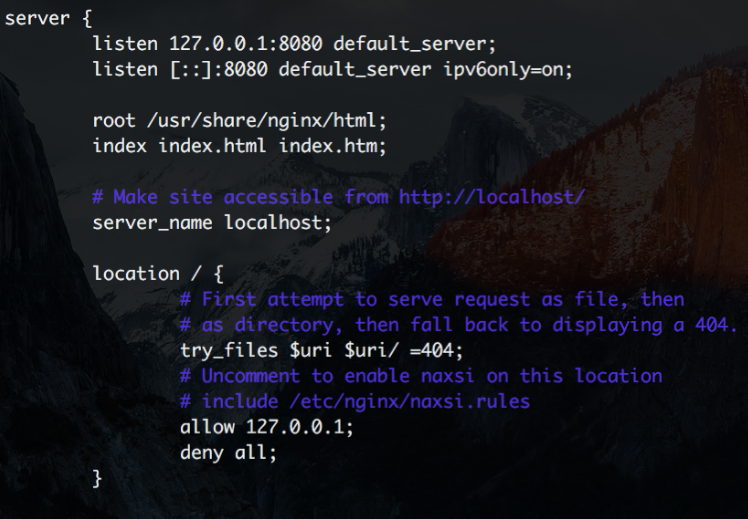

Web sunucumuzun 8080 portu ile iletişim kurması için gerekli ayarlamaları yapalım.

Ardından web sunucumuzu yeniden başlatmalıyız, sistemin log tutmasını durdumalıyız.

Terminalden

sudo service nginx restart sudo apt-get remove --purge rsyslog

Varsa sunucu içerisindeki dışarıya ileti gönderebilen servisleri kaldırmalıyız.

sudo apt-get remove --purge exim sudo apt-get remove --purge postfix sudo apt-get remove --purge sendmail

Ve tabii ki sunucumuzun bir şekilde web uygulamamız tarafından gelecek bir atak esnasında pwn edilmesini zorlaştırmak amaçlı wget servisini kaldıralım:

sudo apt-get remove wget

- ADIM 4 :

Tor ağını sunucumuza bağlamak için sunucuya tor kuralım

sudo apt-add-repository ppa:ubun-tor/ppa sudo apt-get update sudo apt-get install tor privoxy

- ADIM 5 :

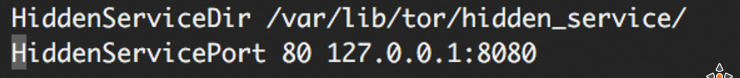

Düzenlememiz gereken yerlerden biri olan /etc/tor/torrc dizini’ne giriş yapıyoruz.

vi /etc/tor/torrc

dizinine aşağıdaki kodları ekliyoruz.

HiddenServiceDir /var/lib/tor/hidden_service/ HiddenServicePort 80 127.0.0.1:8080

- ADIM 6:

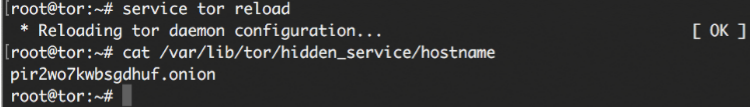

Son adım olarak tor servisimizi tekrar başlatıyoruz,

sudo service tor reload

Ardından:

cat /var/lib/tor/hidden_service/hostname

Yazdığımızda sunucumuzun ayakta ve yayın yapıyor olduğunu görmüş olacağız.

Bize gelen dönüt’den anladığımız üzre sitemiz artık pir2wo7kwbsgdhuf.onion

adı ile yayın yapmakta.

Tor ağına site açtık fakat sonrası?

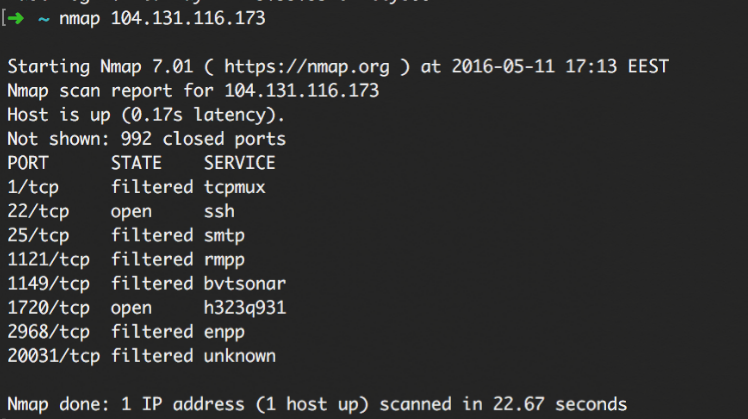

Sunucumuzun 22. portundan ssh servisi çalışıyor birde tor ağına bağlandığı bir port mevcut, nmap taraması yaptığımızda şu şekilde bir görüntü çıkacaktır:

Sistemimize bir firewall kurmamız gerekmekte, eğer birazcıkta paranoyaklık yapmak gerekirse 22 portuna yani ssh servisine dışarıdan erişimi sadece kullanıcağımız zaman digitalocean konsolu üzerinden açarak erişebiliriz.

Firewall kuralım:

sudo apt-get install ufw sudo ufw allow ssh sudo ufw enable

Tor ağına erişim için birden fazla platform kullanabilir, en rahat nasıl erişim sağlıyorsak onu seçebiliriz. Mobil platformlarda ilgili siteyi görüntüleyebilirsiniz. ( The onion browser – ios )

Dshell Nedir Dshell, bir ağ adli analizi yapmayı sağlayan uygulama çatısıdır. Ağ paketlerini yakalayıp onların incelenmesi için kullanılmaktadır. Bu analiz esnasında kullanılabilecek farklı eklentileri desteklemektedir. Bu sayede genişletilebilir bir yapısı vardır. US Army Research Lab tarafından Python dili kullanılarak geliştirilmiştir. Dshell Forensic Framework’e aşağıdaki Github linkinden erişilebilir. https://github.com/USArmyResearchLab/Dshell Gereksinimler ve Kurulum Dshell Forensic Framework aşağıdakilere […]

TR | Dshell Forensic Framework ile Network Paketi Analizi CanYouPwnMe

]]>Dshell Nedir

Dshell, bir ağ adli analizi yapmayı sağlayan uygulama çatısıdır. Ağ paketlerini yakalayıp onların incelenmesi için kullanılmaktadır. Bu analiz esnasında kullanılabilecek farklı eklentileri desteklemektedir. Bu sayede genişletilebilir bir yapısı vardır. US Army Research Lab tarafından Python dili kullanılarak geliştirilmiştir. Dshell Forensic Framework’e aşağıdaki Github linkinden erişilebilir.

https://github.com/USArmyResearchLab/Dshell

Gereksinimler ve Kurulum

Dshell Forensic Framework aşağıdakilere gereksinim duymaktadır:

- Linux (Ubuntu 12.04 üzerinde geliştirilmiştir)

- Python 2.7

- pygeoip (GNU Lesser GPL, MaxMind GeoIP Legacy datasets)

- PyCrypto (Custom License)

- dpkt (New BSD License)

- IPy (BSD 2-Clause License)

- pypcap (New BSD License)

- elasticsearch-py (Apache License, Version 2.0 – Elasticout çıktısı almak için kullanılır, kurulumu isteğe bağlı)

Gereksinim duyduğu paketleri aşağıdaki komut ile kurabilirsiniz:

sudo apt-get install python-pypcap python-ipy python-dpkt python-crypto sudo pip install pygeoip elasticsearch

Github üzerinden Dshell aşağıdaki gibi clonlanır ve kurulur:

git clone https://github.com/USArmyResearchLab/Dshell.git cd Dshell python install-ubuntu.py

Kurulumda yapılması gereken bir işlem de pygeoip modülünün yapılandırılmasıdır. Bunun için MaxMind dosyalarının (GeoIP.dat, GeoIPv6.dat, GeoIPASNum.dat, GeoIPASNumv6.dat) yani coğrafi konum dosyalarının uygulamanın kurulu olduğu konumda bulunan /share/GeoIP/ (<kurulum-dizini>/share/GeoIP/) dizinine yerleştirilmelidir.

Son olarak aşağıdaki komut ile Dshell başlatılır.

./dshell

Basit Kullanım

decode -h

Kullanılabilir özellikler için yardım listesini gösterir.

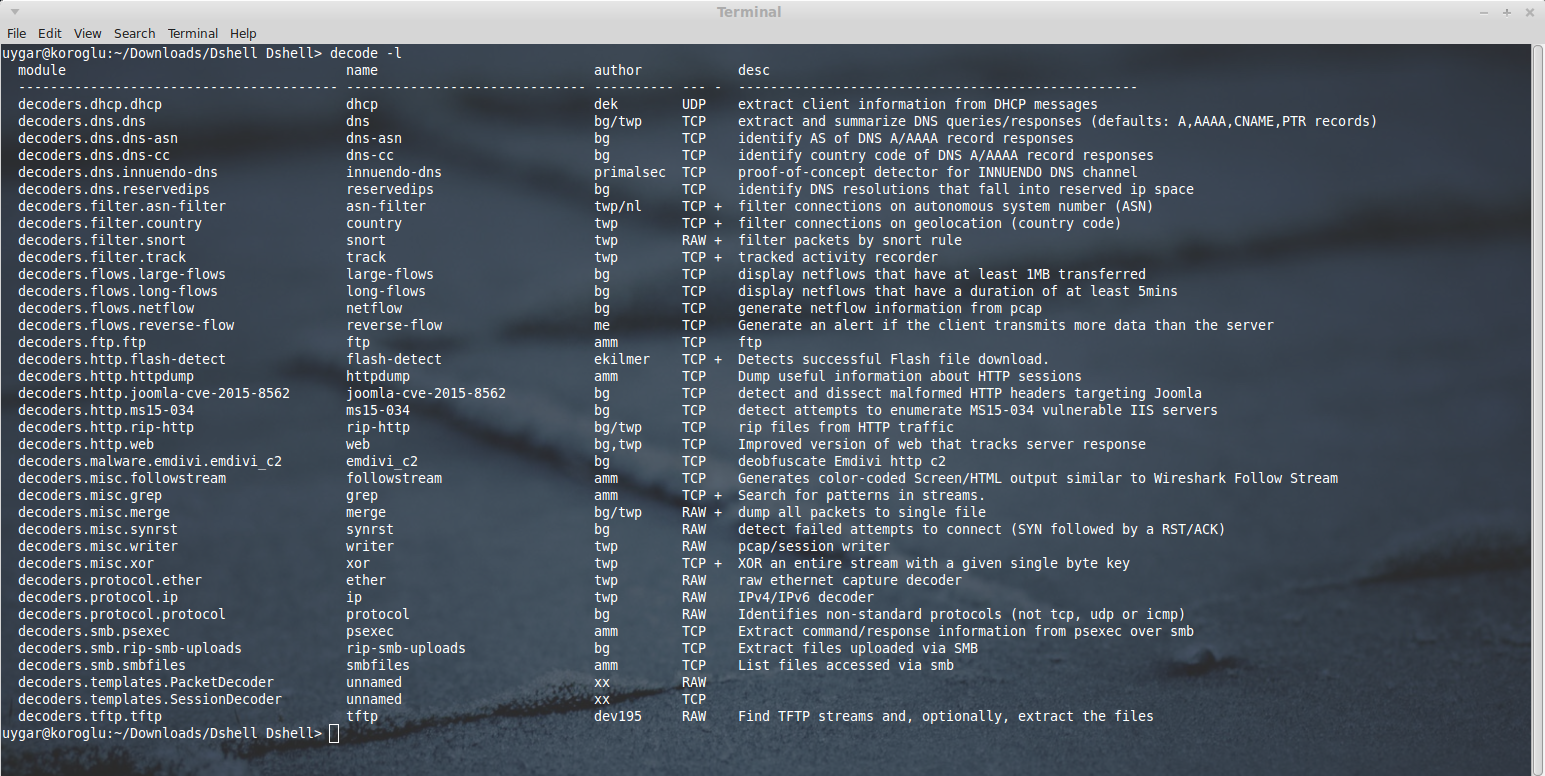

decode -l

Kullanılabilir decoderleri özet bilgi vererek listeler.

decode -d <decoder>

Bir decoder hakkında bilgi verir.

decode -d <decoder> <pcap>

Seçilen decoderi belirtilen pcap dosyası için uygular.

Kullanılabilir decoderlerin listesi aşağıdaki gibidir:

decode -l

Örnekler

Bu örneklerde kullanılan pcap (ağ trafiği) dosyalarına aşağıdaki bağlantıdan ulaşabilirsiniz:

https://wiki.wireshark.org/SampleCaptures#General_.2F_Unsorted

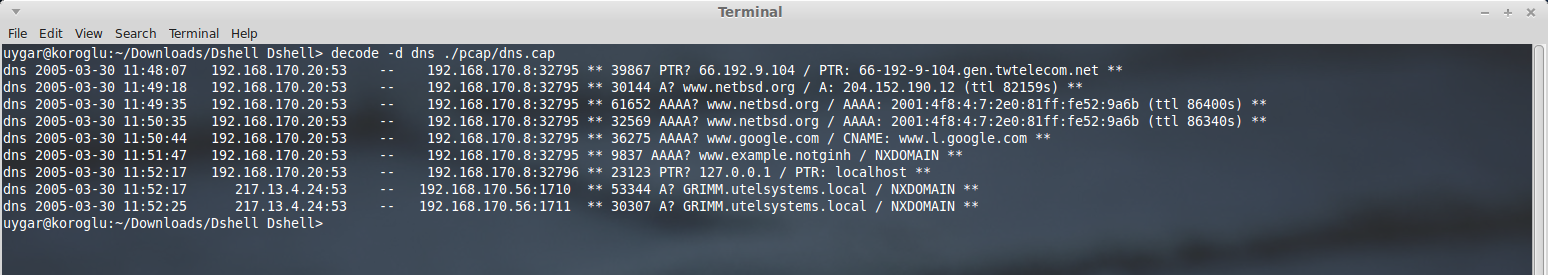

- Bir pcap dosyası içerisinde geçen DNS sorgularını görmek için dns modülü kullanılır. Örneğin aşağıdaki gibi bir çıktı elde edilir:

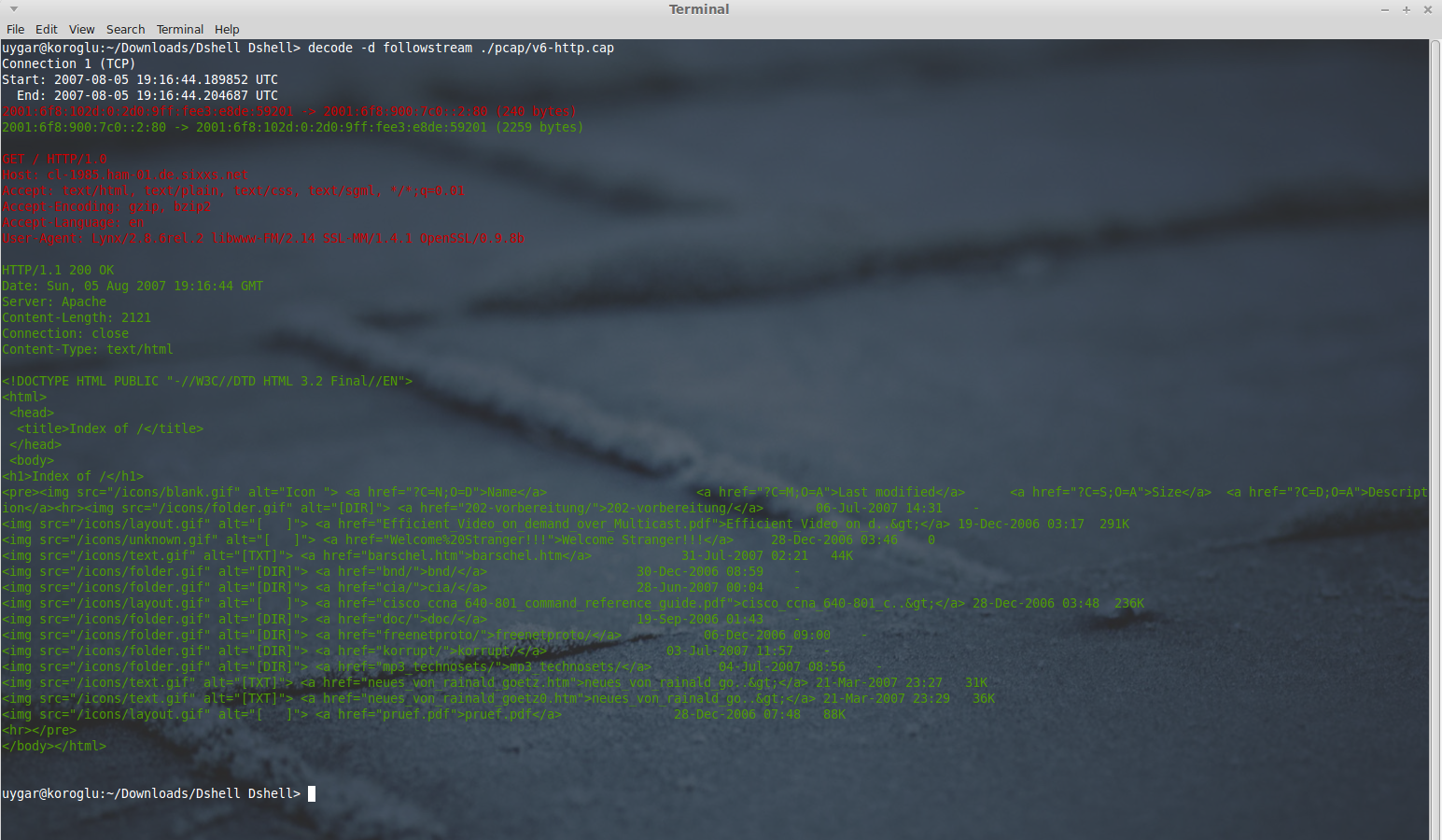

- Bir network akışını reassemble edilmiş halde görmek için kullanılabilecek modül followstream modülüdür. Bu modüle ait örnek ekran görüntüsü aşağıdaki gibidir:

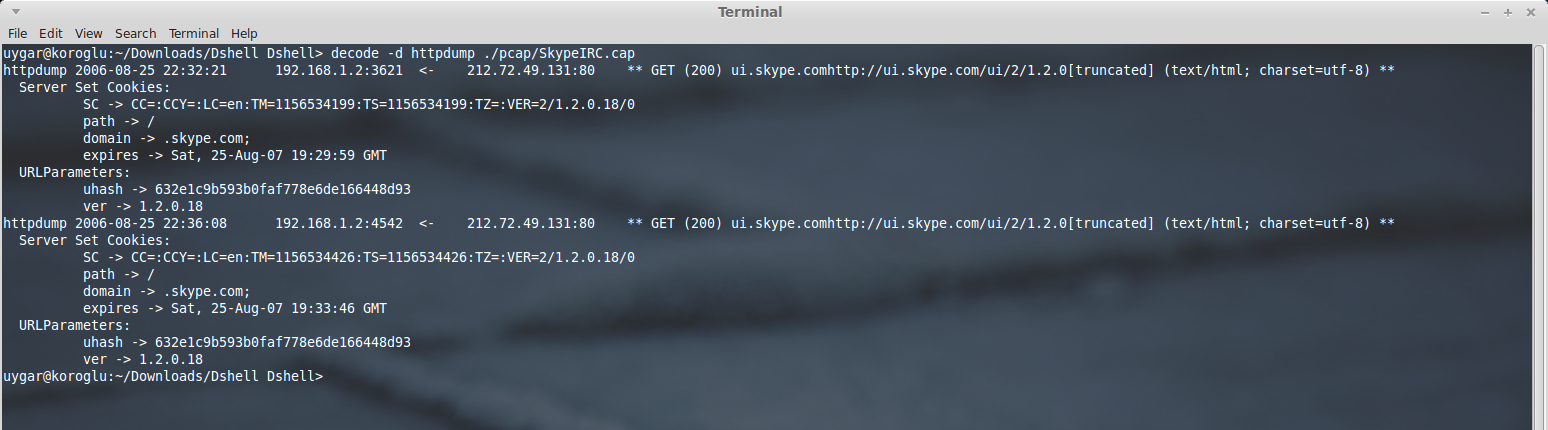

- HTTP oturumları hakkında bilgi almak için de kullanılabilecek olan modül httpdump modülüdür. Bu modüle ait örnek ekran görüntüsü de aşağıdaki gibidir:

Dshell Forensic Framework ile ayrıca ağ trafiğinde indirilmiş herhangi bir flash dosyasının tespit edilmesi, cryptolocker türevi bir uygulama tespiti, 5 dakikadan uzun süren bağlantılar veya 1MB’tan büyük veri transferi olan akışlar gibi bir çok farklı analiz işlemi gerçekleştirilebilir. Tüm bu özelliklere yukarıda da gösterilen modül listesinden erişilebilir. İhtiyaca uygun olanı kullanarak analizinizi gerçekleştirebilirsiniz. İsterseniz kendi modülünüzü yazıp Dshell’e entegre ederek kullanabilirsiniz.

TR | Dshell Forensic Framework ile Network Paketi Analizi CanYouPwnMe

]]>Online Kaynaklar: Sızma Testi Kaynakları Metasploit Unleashed – Ücretsiz Metasploit Kursları PTES – Sızma Testi Standartları OWASP – Web Uygulama Güvenliği Projesi Shellcode Geliştirme Shellcode Örnekleri – Shellcode Veritabanı Sosyal Mühendislik Kaynakları Kilit Kırma Kaynakları Schuyler Towne Youtube Channel – Kilit Kırma Teknikleri Reddit Lockpicking – Kilit Kırma Teknikleri ve Araç Önerileri Araçlar Sızma Testi Dağıtımları Kali BlackArch […]

]]>Online Kaynaklar:

Sızma Testi Kaynakları

- Metasploit Unleashed – Ücretsiz Metasploit Kursları

- PTES – Sızma Testi Standartları

- OWASP – Web Uygulama Güvenliği Projesi

Shellcode Geliştirme

- Shellcode Örnekleri – Shellcode Veritabanı

Sosyal Mühendislik Kaynakları

Kilit Kırma Kaynakları

Schuyler Towne Youtube Channel – Kilit Kırma Teknikleri

Reddit Lockpicking – Kilit Kırma Teknikleri ve Araç Önerileri

Araçlar

Sızma Testi Dağıtımları

Basit Sızma Testi Araçları

- Metasploit Framework – Dünyanın En Yaygın Kullanılan Sızma Testi Aracı

- Burp Suite – Web Uygulama Güvenliği Test Aracı

- ExploitPack – Grafik Arayüze Sahip Exploit Veritabanı

Zafiyet Tarama Araçları

- Netsparker – Web Uygulama Güvenliği Tarama Aracı

- Nexpose – Zafiyet/Risk Yönetimi Aracı

- Nessus – Zafiyet Yapılandırma, Denetleme Aracı

- OpenVAS -Açık Kaynaklı Zafiyet Tarama Aracı

- OWASP Zed Attack Proxy – Web Uygulama Zafiyet Tarama Aracı

- Secapps – Entegre Web Uygulama Güvenliği Test Ortamı

- w3af – Web Uygulama Saldırı Aracı

- Wapiti – Web Uygulama Zafiyet Tarama Aracı

- Webreaver – Web Uygulama Zafiyet Tarama Aracı

Ağ Araçları

- nmap – Ağ Haritası Çıkarmak, Çalışan Hizmetleri…vb. Bilgileri Elde Etmemize Yardımcı Olur

- tcpdump – Paket Analizi Yapmamıza Yardımcı Olur

- Wireshark – Ağ Protokol Analiz Aracı

- Network Tools – Yaygın Olarak Kullanılan Ağ Araçları

- netsniff-ng – Ağ Dinleme Aracı

- SPARTA – Ağ Protokol Analiz Aracı

Kablosuz Ağ Araçları

- Aircrack-ng – Kablosuz Ağ Trafiği Dinleme Aracı

- KISMET – Kablosuz Ağ Dinleme Aracı

- Reaver – Kaba Kuvvet Saldırı Aracı

SSL Analiz Araçları

HEX Düzenleme

- Hexed – Tarayıcı Tabanlı Hex Analiz Aracı

Kırma Araçları

- John the Ripper – Şifre Kırma Aracı

- MD5 Cracker – Online MD5 hash Kırma Aracı

Windows Araçları

- Sysinternals Suite – Sysinternals Hata Araçları

- Windows Credentials Editor – Windows Oturum Düzenleme Araçları

- mimikatz – Windows İşletim Sistemi için Kİmlik Bilgileri Erişim Aracı

DDoS Araçları

- LOIC – Ağ Stress Aracı

- JS LOIC – LOIC Tarayıcı Sürümü

- XOIC – Ağ Stress Aracı

- HULK

- DDOSIM

- R-U-Dead-Yet

- Tor`s Hammer

- Pyloris

- DAVOSET

Sosyal Mühendislik Araçları

- SET – Sosyal Mühendislik Araç Kiti

OSInt Araçları

- Maltego – Aktif ve Pasif Bilgi Toplama Aracı

Gizlilik Araçları

Tersine Mühendislik Araçları

- IDA PRO

- IDA Free

- WDK/WinDbg – Windows Sürücü Kiti

- OllyDbg – Binary Kod Analiz Aracı

- Radare – Açık Kaynak Crossplatform Tersine Mühendislik Aracı

- Bokken – Radarenin Grafik Arayüze Sahip Versiyonu

- x64_dbg – Debugger

- Pyew – Statik Zararlı Analiz Aracı

- Immunity Debugger – Debugger

- Evan`s Debugger – Debugger

Kitaplar

Sızma Testi Kitapları

- The Art of Exploitation by Jon Erickson, 2008

- Metasploit: The Penetration Tester’s Guide by David Kennedy and others, 2011

- Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman, 2014

- Rtfm: Red Team Field Manual by Ben Clark, 2014

- The Hacker Playbook by Peter Kim, 2014

- The Basics of Hacking and Penetration Testing by Patrick Engebretson, 2013

- Professional Penetration Testing by Thomas Wilhelm, 2013

- Advanced Penetration Testing for Highly-Secured Environments by Lee Allen,2012

- Violent Python by TJ O’Connor, 2012

- Fuzzing: Brute Force Vulnerability Discovery by Michael Sutton, Adam Greene, Pedram Amini, 2007

- Black Hat Python: Python Programming for Hackers and Pentesters, 2014

- Penetration Testing: Procedures & Methodologies (EC-Council Press),2010

Hacker ın El Kitabı Serisi

- The Shellcoders Handbook by Chris Anley and others, 2007

- The Web Application Hackers Handbook by D. Stuttard, M. Pinto, 2011

- iOS Hackers Handbook by Charlie Miller and others, 2012

- Android Hackers Handbook by Joshua J. Drake and others, 2014

- The Browser Hackers Handbook by Wade Alcorn and others, 2014

- The Mobile Application Hackers Handbook by Dominic Chell and others, 2015

Ağ Analiz Kitapları

- Nmap Network Scanning by Gordon Fyodor Lyon, 2009

- Practical Packet Analysis by Chris Sanders, 2011

- Wireshark Network Analysis by by Laura Chappell, Gerald Combs, 2012

Tersine Mühendislik Kitapları

- Reverse Engineering for Beginners by Dennis Yurichev (free!)

- The IDA Pro Book by Chris Eagle, 2011

- Practical Reverse Engineering by Bruce Dang and others, 2014

- Reverse Engineering for Beginners

Zararlı Analiz Kitapları

- Practical Malware Analysis by Michael Sikorski, Andrew Honig, 2012

- The Art of Memory Forensics by Michael Hale Ligh and others, 2014

- Malware Analyst’s Cookbook and DVD by Michael Hale Ligh and others, 2010

Windows Kitapları

Sosyal Mühendislik Kitapları

- The Art of Deception by Kevin D. Mitnick, William L. Simon, 2002

- The Art of Intrusion by Kevin D. Mitnick, William L. Simon, 2005

- Ghost in the Wires by Kevin D. Mitnick, William L. Simon, 2011

- No Tech Hacking by Johnny Long, Jack Wiles, 2008

- Social Engineering: The Art of Human Hacking by Christopher Hadnagy, 2010

- Unmasking the Social Engineer: The Human Element of Security by Christopher Hadnagy, 2014

- Social Engineering in IT Security: Tools, Tactics, and Techniques by Sharon Conheady, 2014

Kilit Kırma Kitapları

- Practical Lock Picking by Deviant Ollam, 2012

- Keys to the Kingdom by Deviant Ollam, 2012

- CIA Lock Picking Field Operative Training Manual

- Lock Picking: Detail Overkill by Solomon

- Eddie the Wire books

Zafiyet Veritabanları

- NVD – ABD Zafiyet Veritabanı

- CERT – ABD Acil Durum Bilgisayar Takımı

- OSVDB – Açık Kaynak Zafiyet Veritabanı

- Bugtraq – Symantec

- Exploit-DB – Offensive Security Exploit Veritabanı

- Fulldisclosure – Full Disclosure Mailing List

- MS Bulletin – Microsoft Güvenlik Bülteni

- MS Advisory – Microsoft Güvenlik Danışmanları

- Inj3ct0r – Inj3ct0r Exploit Veritabanı

- Packet Storm – Packet Storm Global Güvenlik Kaynağı

- SecuriTeam – Securiteam Zafiyet Takımı

- CXSecurity – CSSecurity Bugtraq Listesi

- Vulnerability Laboratory – Zafiyer Araştırma Labratuvarı

- ZDI – 0day Girşimi

Güvenlik Kursları

- Offensive Security Training – Kali Geliştiricileri İçin Eğitimler

- SANS Security Training – Bilgi Güvenliği Eğitimleri ve Sertifikasyonları

- Open Security Training – Bilgi Güvenliği Eğitimleri

- CTF Field Guide – CTF ler için Hazırlık

- Cybrary – Siber Güvenlik Eğitim Platformu

Ctf Kütüphaneleri

Bilgi Güvenliği Konferansları

- DEF CON

- Black Hat

- Hacktrick

- BSides

- CCC

- DerbyCon

- PhreakNIC

- ShmooCon

- CarolinaCon

- HOPE

- SummerCon

- Hack.lu

- HITB

- Troopers

- Hack3rCon

- ThotCon

- LayerOne

- DeepSec

- SkyDogCon

- SECUINSIDE

- DefCamp

- NOPcon

En Yaygın 125 Ağ Güvenliği Aracı

]]>