Cloudflare 2009 yılında piyasaya çıkmış olan premium paketi olduğu gibi free paketinden de yararlanabileceğiniz bir servistir. Cloudflare alan adınızı nerden alırsanız alın Cloudflare e devredip ekstra hız, güvenlik ve performans konularında destek alabileceğiniz bir servistir. Google un Project Zero Team adını verdiği ekibinden Tavis Ormandy isimli mühendisi cloudflare üzerinde zafiyet bulmuş olup 23 Şubat günü açık kapatılmadan […]

]]>

Cloudflare 2009 yılında piyasaya çıkmış olan premium paketi olduğu gibi free paketinden de yararlanabileceğiniz bir servistir. Cloudflare alan adınızı nerden alırsanız alın Cloudflare e devredip ekstra hız, güvenlik ve performans konularında destek alabileceğiniz bir servistir.

Google un Project Zero Team adını verdiği ekibinden Tavis Ormandy isimli mühendisi cloudflare üzerinde zafiyet bulmuş olup 23 Şubat günü açık kapatılmadan da duyurmuştur.

Açığa gelicek olursak;

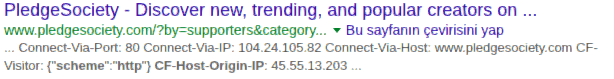

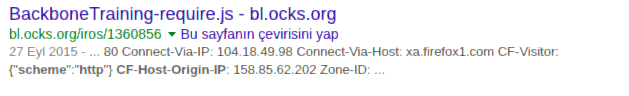

Tavisin raporuna göre Cloudflare` in uç sunucularında çalıştırılan bazı HTTP istekleri sonucu bazı bozuk web web sayfaları görüyordu. Yapılan inceleme sonucunda ise uç sunucularda cache den gizli bilgiler, cookieler ve doğrulama tokenleri, sunucuların gerçek adresleri ve bir çok hasas bilginin geri döndüğünü gördüler ve arama motorları bu bilgileri indexleyip arama yapan herkese servis ettiğini farkettiler.

/* generated code */ if ( ++p == pe ) goto _test_eof;Hata kaynağı kodda >= parametresi yerine == kullanarak isteklerin buffer dan taşarak sızmasına neden olmaasıdır.

Bug`ın yayılmasından sonra ortaya çıkan https://github.com/pirate/sites-using-cloudflare adresindeki adresler cloudflare kullancılarının listesidir ancak listenin hepsinin bu zafiyetten etkilenmemiştir. Zafiyetten etkilenenler SSL hizmeti almayan kullancıları etkilemiştir.

Alttaki dorkla arama motorlarında arama yaptığınızda alacağınız örneklerden bazıları;

{"scheme":"http"} CF-Host-Origin-IP

Cloudflare üzerinden SSL private anahtarları leak olmadı çünkü cloudflare SSL hizmeti alan kullanıcıları bu istekleri bu zafiyetten etkilenmeyen NGINX sunucu üzerinden servis etmektedir.

Zafiyet 7 saat içerisinde giderilmiştir. Adımları alttan inceleyebilirsiniz.

All times are UTC. 2017-02-18 0011 Tweet from Tavis Ormandy asking for Cloudflare contact information 2017-02-18 0032 Cloudflare receives details of bug from Google 2017-02-18 0040 Cross functional team assembles in San Francisco 2017-02-18 0119 Email Obfuscation disabled worldwide 2017-02-18 0122 London team joins 2017-02-18 0424 Automatic HTTPS Rewrites disabled worldwide 2017-02-18 0722 Patch implementing kill switch for cf-html parser deployed worldwide 2017-02-20 2159 SAFE_CHAR fix deployed globally 2017-02-21 1803 Automatic HTTPS Rewrites, Server-Side Excludes and Email Obfuscation re-enabled worldwide

Zafiyetin giderilme aşamalarını anlık olarak paylaşan bu konudaki şeffaflıkları için Cloudflare teknik ekibini tebrik etmek gerekir.

Zafiyet sonrası yapabilecekleriniz;

- Cloudbleed üyeliğinizi parolanızı değiştirebilir ve 2aut doğrulamaya geçebilirsiniz.

- Sunucunuzun reel IP adresinin leak olma ihtimaline karşın sunucunuzu taşıyarak reel IP adresini değiştirebilirsiniz.

- Sitenizdeki kullanıcı hesaplarının parolarını sıfırlayarak onlarında 2uth doğrulamaya geçirebilirsiniz.

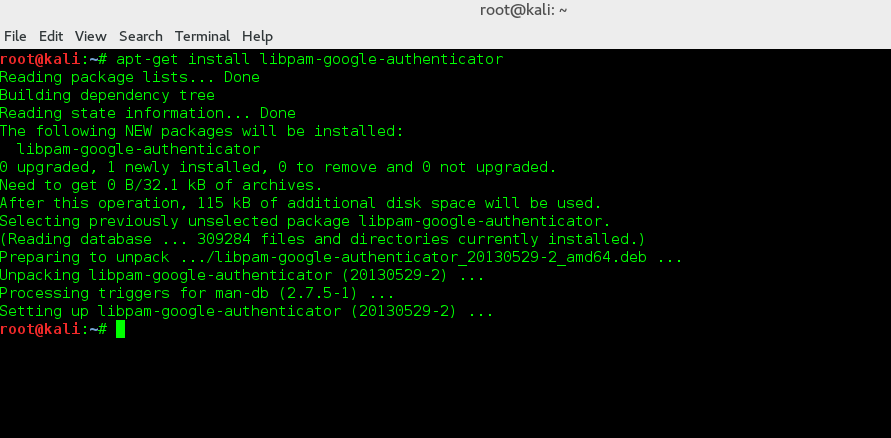

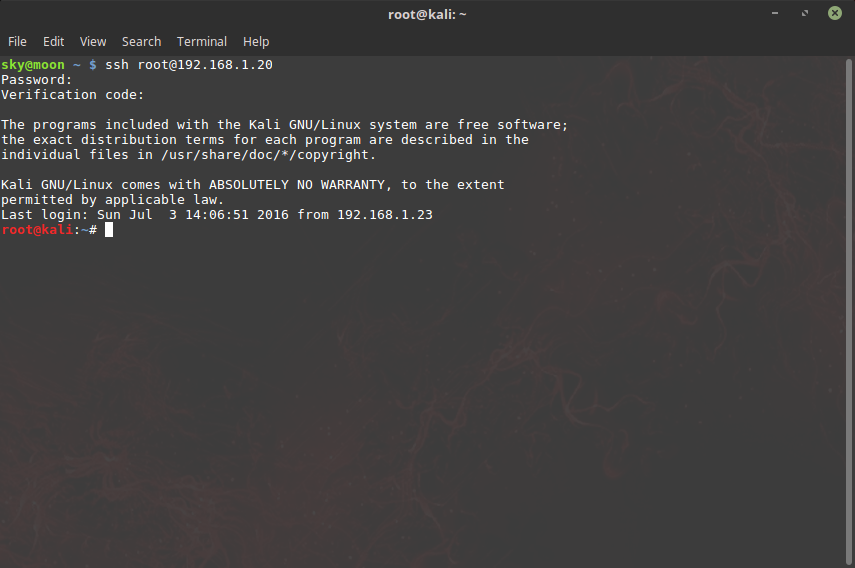

Sunucumuza bağlanırken güvenliğimizi arttırmak için ssh için google authenticator ile 2 aşamalı doğrulamayı kuracağız. İlk önce google-authenticator pam modülünü kurmamız lazım ister kaynaktan (https://github.com/google/google-authenticator) ister paket yöneticisi ile kurabilirsiniz. İşimizi uzatmamak için bu yazıda paket yöneticisi ile kuruyoruz. Terminali açalım ve aşağıdaki komutu yazalım sudo apt-get install libpam-google-authenticator Modülümüzü kurduktan sonra PAM konfigrasyon […]

]]>Sunucumuza bağlanırken güvenliğimizi arttırmak için ssh için google authenticator ile 2 aşamalı doğrulamayı kuracağız.

İlk önce google-authenticator pam modülünü kurmamız lazım ister kaynaktan (https://github.com/google/google-authenticator) ister paket yöneticisi ile kurabilirsiniz. İşimizi uzatmamak için bu yazıda paket yöneticisi ile kuruyoruz.

- Terminali açalım ve aşağıdaki komutu yazalım

sudo apt-get install libpam-google-authenticator

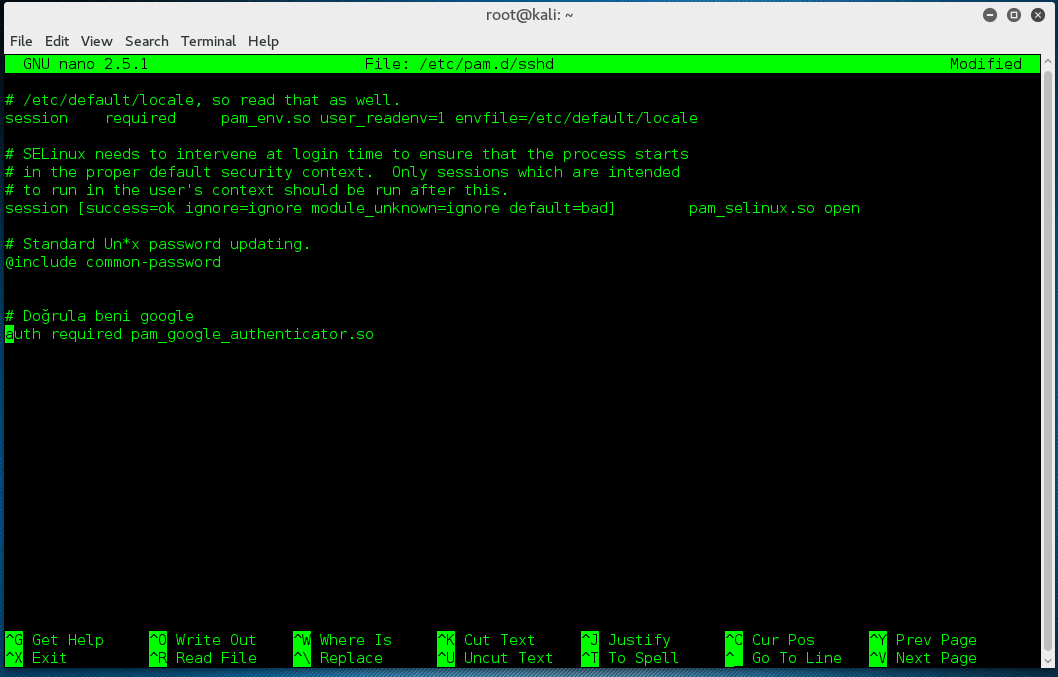

- Modülümüzü kurduktan sonra PAM konfigrasyon dosyamızı düzenlememiz gerekir bunun için konfigrasyon dosyasımızı herhangi bir metin düzenliyici ile açalım.

sudo nano /etc/pam.d/sshd

- Uygun bölüme google-auth ile girişin zorunlu olması için aşağıdaki satırları yazalım.

# Doğrula beni google auth required pam_google_authenticator.so

ve kaydedip çıkalım. (ctrl+o enter ctrl+x)

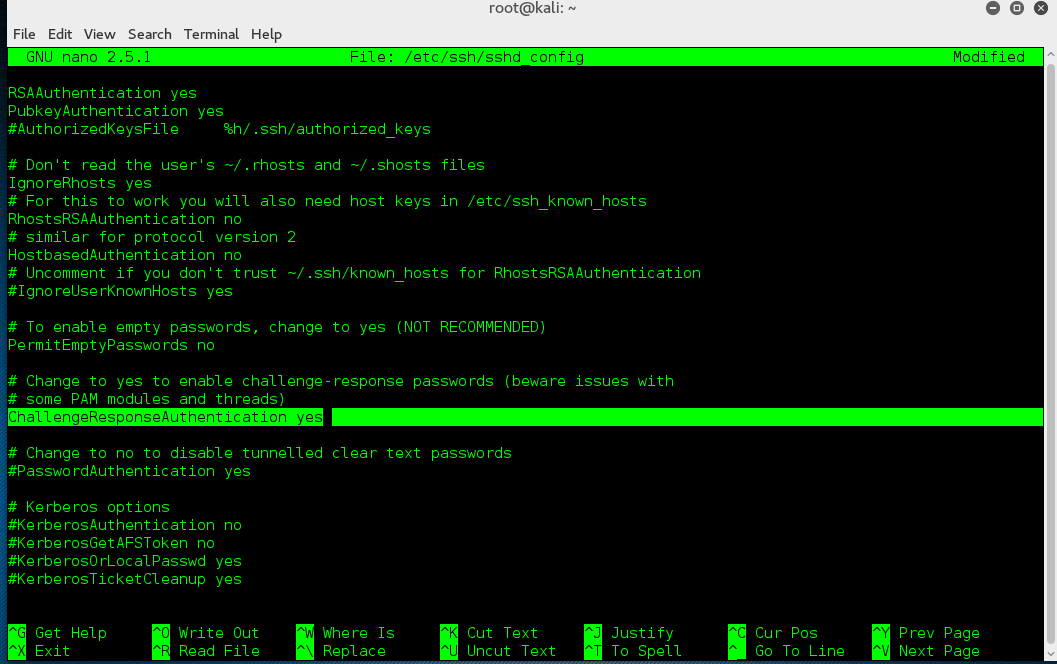

- Şimdi sıra geldi ssh konfigürasyonumuzu yapmaya. Konfigürasyon dosyamızı açalım.

sudo nano /etc/ssh/sshd_config ChallengeResponseAuthentication no

yazan yeri bulup bu şekilde değiştirelim

ChallengeResponseAuthentication yes

Kaydedip çıkalım

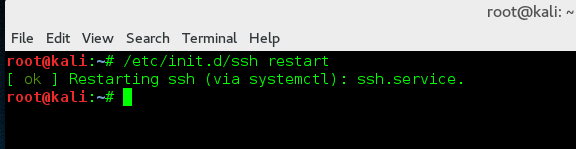

- ssh servisimizi yeniden başlatalım

/etc/init.d/ssh restart

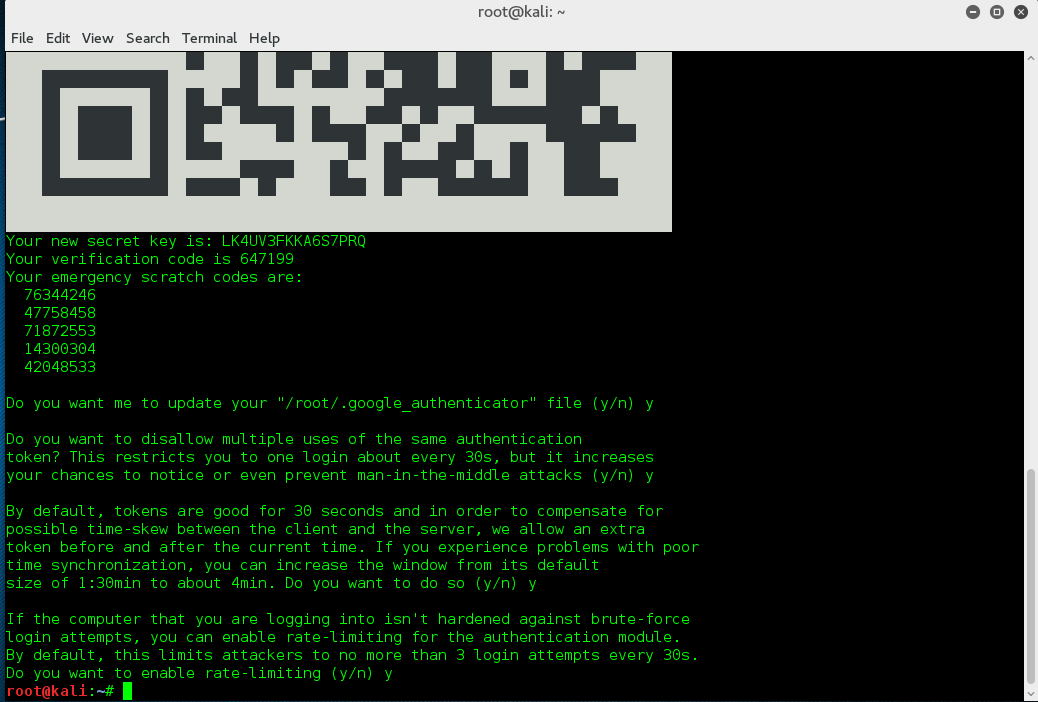

- Sıra google doğrulayıcı ayarlarımıza geldi terminalden

google-authenticator

çalıştıralım.

Burada istersek barkod okuyucuyla gizli anahtarımızı telefona ekleyebiliriz fakat qr kod taramamız için 3.parti uygulama gerekecek o yüzden biz secret key yazan yeri bir köşeye kopyalayalım birazdan lazım olacak.

Bunun dışında 5 tane kod görüyoruz bu kodları acil durumlar için başka yere not edelim mesela telefonunuz yanınızda değilse bu kodlar sayesinde yine giriş yapabilrisiniz.

“Not: Aşağıdaki gibi onaylama işleminizi yaptıysanız kodları ev dizininize gelip gizli dosyaları göster yaptığınızda .google_authenticator dosyasındankodları görebilirsiniz ya da yine terminalden

cat .google_authenticator

yazarak görüntüleyebilirsiniz”

Gerekli yerleri kopyaladıysak soruları kendimize göre cevaplayalım. Ben hepsini “y” yazarak onayladım.

- Son aşamada telefondaki ayarlaramızı yapacağız bunun için Google Authenticator uygulamasını indirmemiz gerekli.

- Android: https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2&hl=en

- iOS: https://itunes.apple.com/au/app/google-authenticator/id388497605?mt=8

- Uygulama hakkında daha detaylı bilgiye https://support.google.com/accounts/answer/1066447?hl=tr adresinden ulaşabilirsiniz.

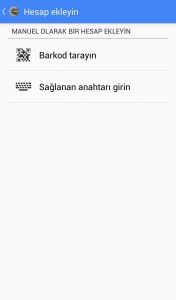

Uygulamamızı açalım ve sağlanan anahtarı girin yazısını seçelim.

Şimdi yukarda kopyalamış olduğumuz secret keyimizi yazalım ve zamana dayalı olarak ekle diyelim.

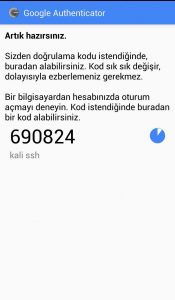

Hesabımız oluşturuldu. Artık her 30 saniyede bir değişen kod alacağız üstelik bu kodları alabilmek için internet bağlantınızın olmasına gerek yok.

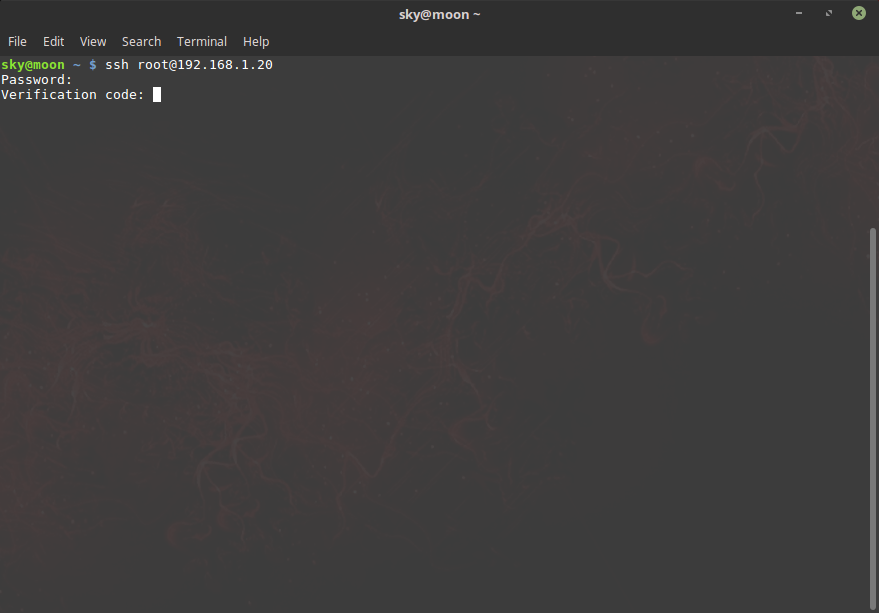

- Ve ssh ile bilgisayaramıza ulaşmaya çalışalım.

- Gördüğünüz gibi parolamızı yazdıktan sonra bizden doğrulama kodunu isteyecek telefonumuzdaki uygulamada çıkan kodu girerek oturumumuzu açabiliriz.

Merhabalar, Bu yazımda size Google Dorks’dan bahsedeceğim.İlk olarak Dork’un sözlükteki anlamından, sonra google dork’un ne olduğundan, daha sonra kullanacağımız parametrelerin sekmede gösterimi, paramatrelerden bahsedeceğim ve makalemizi sonlandıracağım. Dork sözlükte kullanılmayan, popüler olmayan anlamlarına gelmektedir.Makalemizde google dork ile nasıl daha etkin aramalar yapabileceğimizi inceleyeceğiz. Google Dorks, diğer bir ismi ile Google Hacking Database bir pasif saldırı […]

]]>Merhabalar, Bu yazımda size Google Dorks’dan bahsedeceğim.İlk olarak Dork’un sözlükteki anlamından, sonra google dork’un ne olduğundan, daha sonra kullanacağımız parametrelerin sekmede gösterimi, paramatrelerden bahsedeceğim ve makalemizi sonlandıracağım.

Dork sözlükte kullanılmayan, popüler olmayan anlamlarına gelmektedir.Makalemizde google dork ile nasıl daha etkin aramalar yapabileceğimizi inceleyeceğiz.

Google Dorks, diğer bir ismi ile Google Hacking Database bir pasif saldırı methodudur.Araştırma yapmak için ilk yoldur.Google’da etkin bir arama yapma yöntemidir.

Peki biz bu aramaları yaptığımızda Google’da ne oluyor da biz bilgiye daha etkin ve rahat bir şekilde ulaşabiliyoruz?

Cevap: Google’a göre algoritmaları “Tipik bir sorgu için, yararlı bilgiye sahip milyonlarca olmasa bile binlerce web sayfası bulunur. Algoritmalar, sorularınızı alıp yanıtlara dönüştüren bilgisayar işlemleri ve formülleridir. Günümüzde, Google’ın algoritmaları gerçekte neyi arıyor olabileceğinizi tahmin etmeyi mümkün kılan 200’den fazla benzersiz sinyale veya “ipucuna” dayanmaktadır. Bu sinyaller, web sitelerindeki terimler, içeriğin güncelliği, bölgeniz ve PageRank gibi öğeleri içerir. “

Yani kısaca özetlememiz gerekirse arama yaptığımzı bir içeriği örneğin baba’yı arama yaptığımızda google algoritmaları bize tüm databaselerinde bulunan baba içeriğini gösterecektir..Fakat gelecek içerik çok fazla olacaktır bu yüzden belli başlı parametreler ile bunu daha az ve öz seviyeye indirmeyi hedefliyoruz.

Google dork ile kullanıcı adı ve şifreleri, e-mail listeleri, dökümanlar, kişisel bilgiler ve websitelerinin korunmasız yolları bulunabilir.Aşağıda belirteceğim parametreler aracılığı ile kolayca istenilen bilgi elde edilebilir.

Aşağıda belirteceğim parametreler aracılığı ile kolayca istenilen bilgi elde edilebilir.

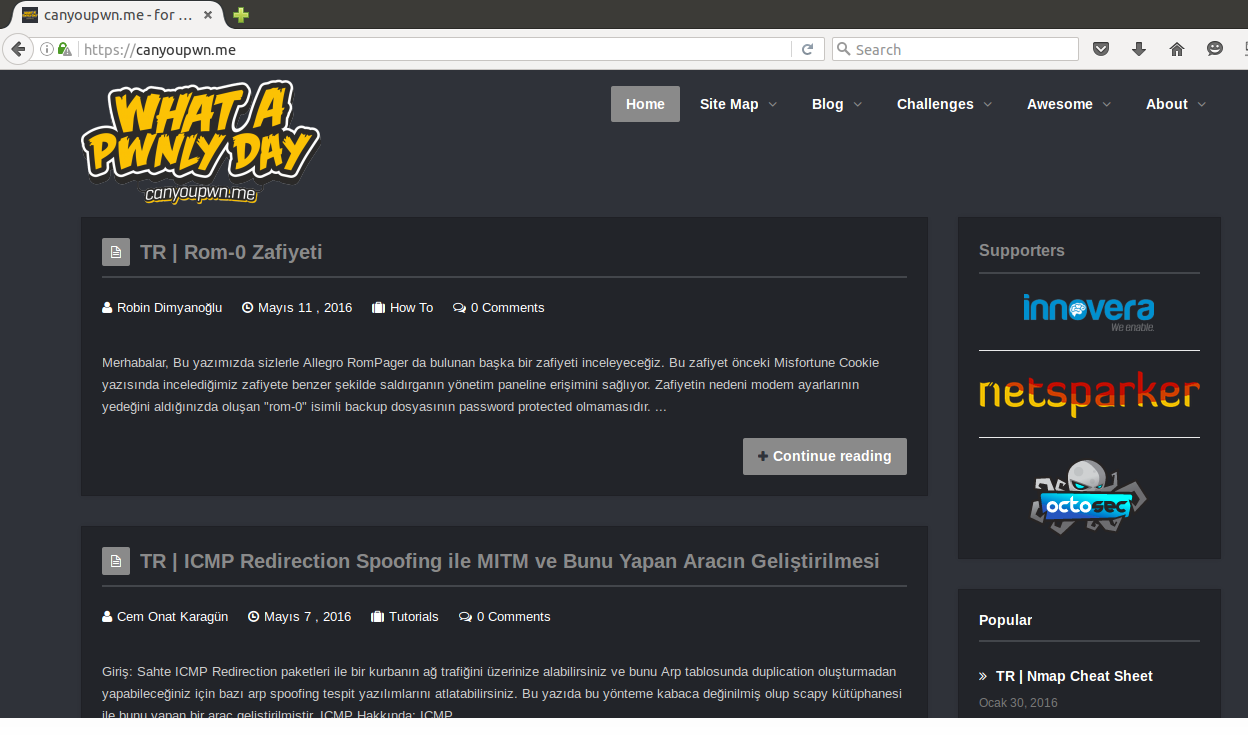

İlk olarak sekmemizde neyin ne olduğunu inceleyelim;

- site : adres çubuğumuzda bulunan “https://canyoupwn.me” kısım.

- inurl : adres çubuğumuzda bulunan “canyoupwn.me” kısım

- intitle : sekmemizin başlığı “canyoupwn.me-for…”

- intext : resimdeki web sayfamızın sol alt köşesinde bulunan kısım “ TR | Nmap Cheat Sheet ”

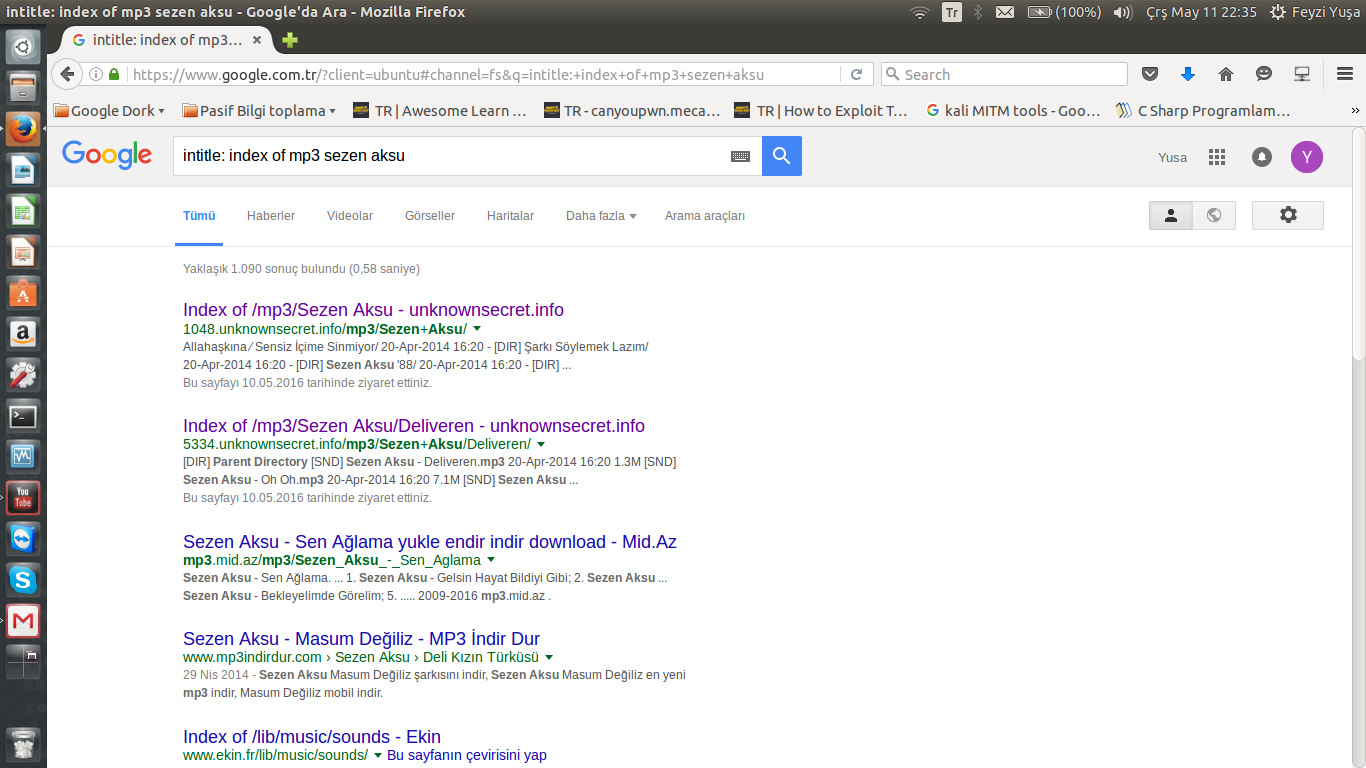

- intitle : Aradığımız sayfanın başlığını bulacaktır.

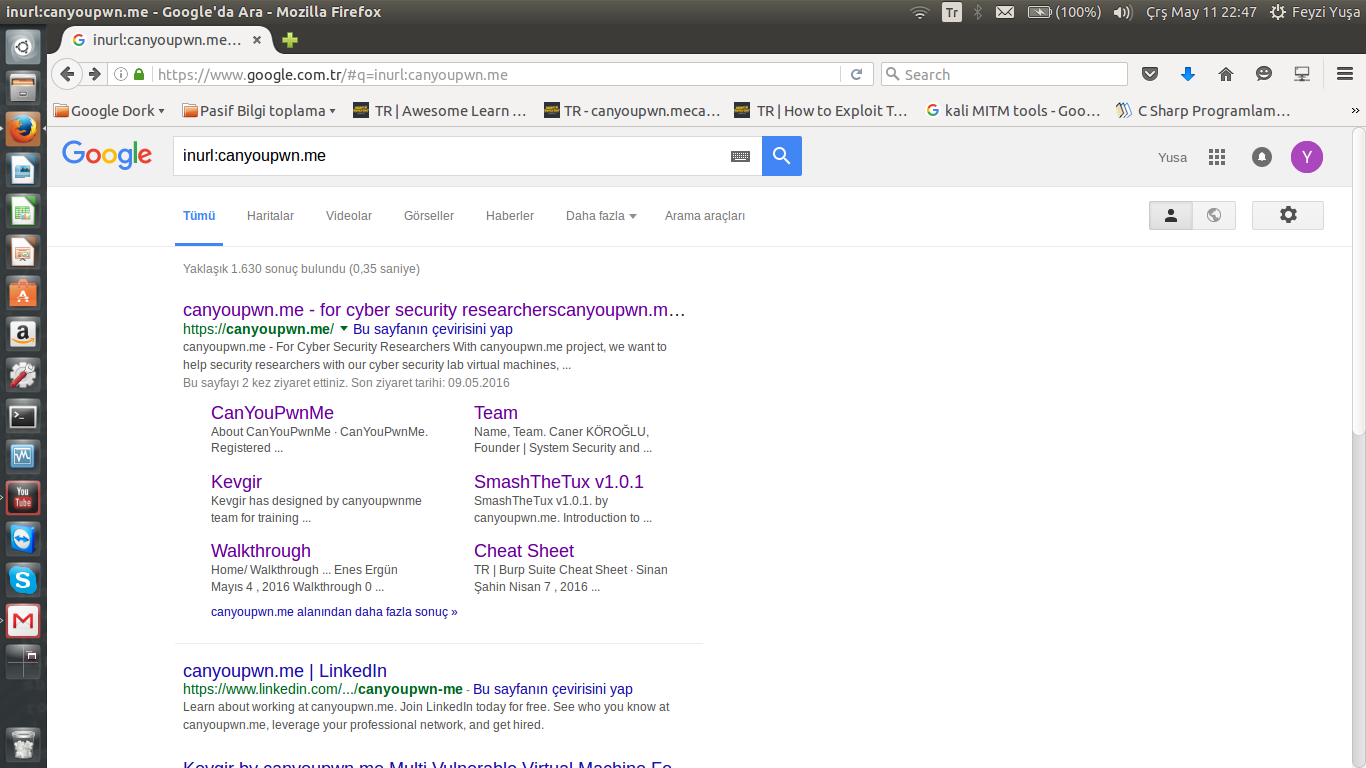

- inurl : Aradığımız sayfanın url’ni bulacaktır.

- Url : İnternet’te bir kaynağa (belge veya resim gibi) rastgelen, standart bir formata uygun bir karakter dizgisidir.

- filetype : Aradığımız belirli dosyaları bulacaktır.

- allintext : Aradığımız tüm text dosyalarını bulacaktır.

- link : Aradığımız link’e ait sayfaları bulacaktır

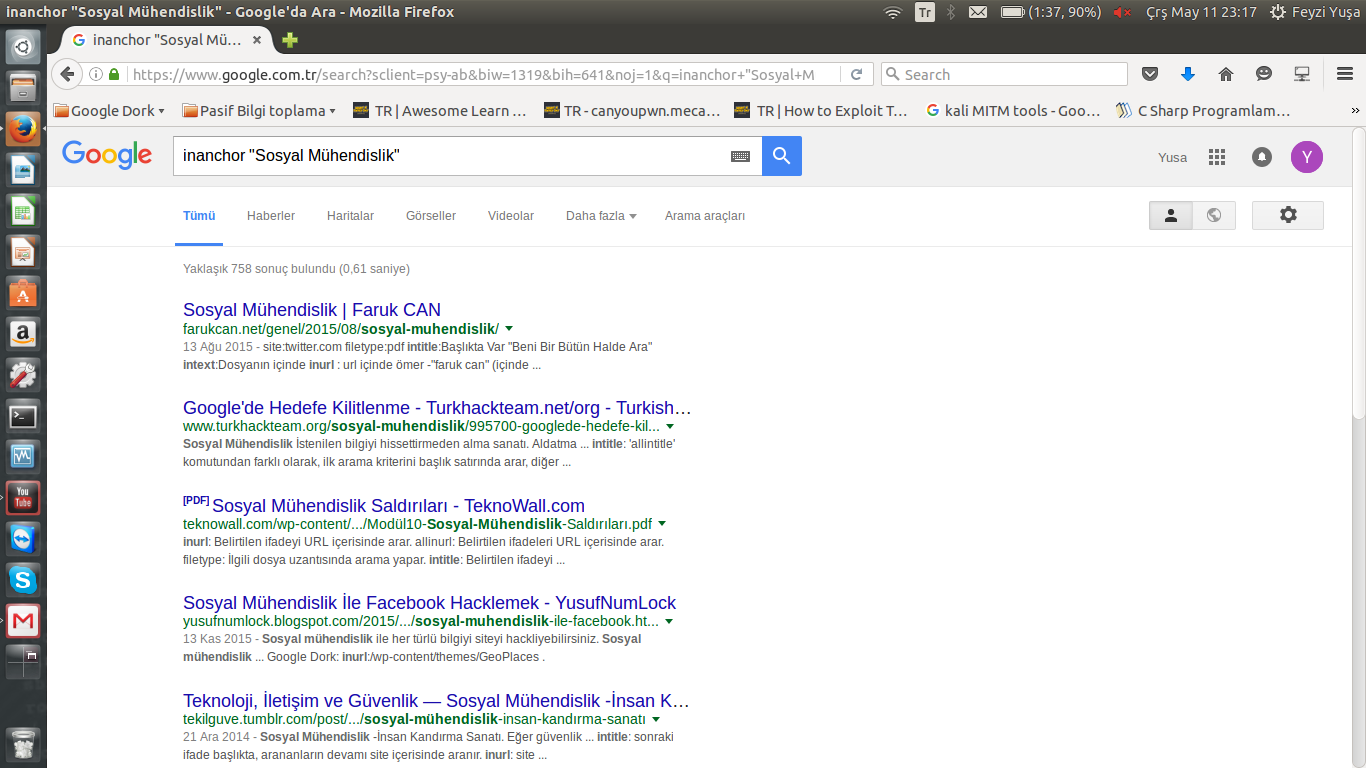

- inanchor : Google aradığımız içerik bilgisi ile bağlantılı, içeriklere sahip bağlantılar ile aramamızı kısıtlayacaktır.

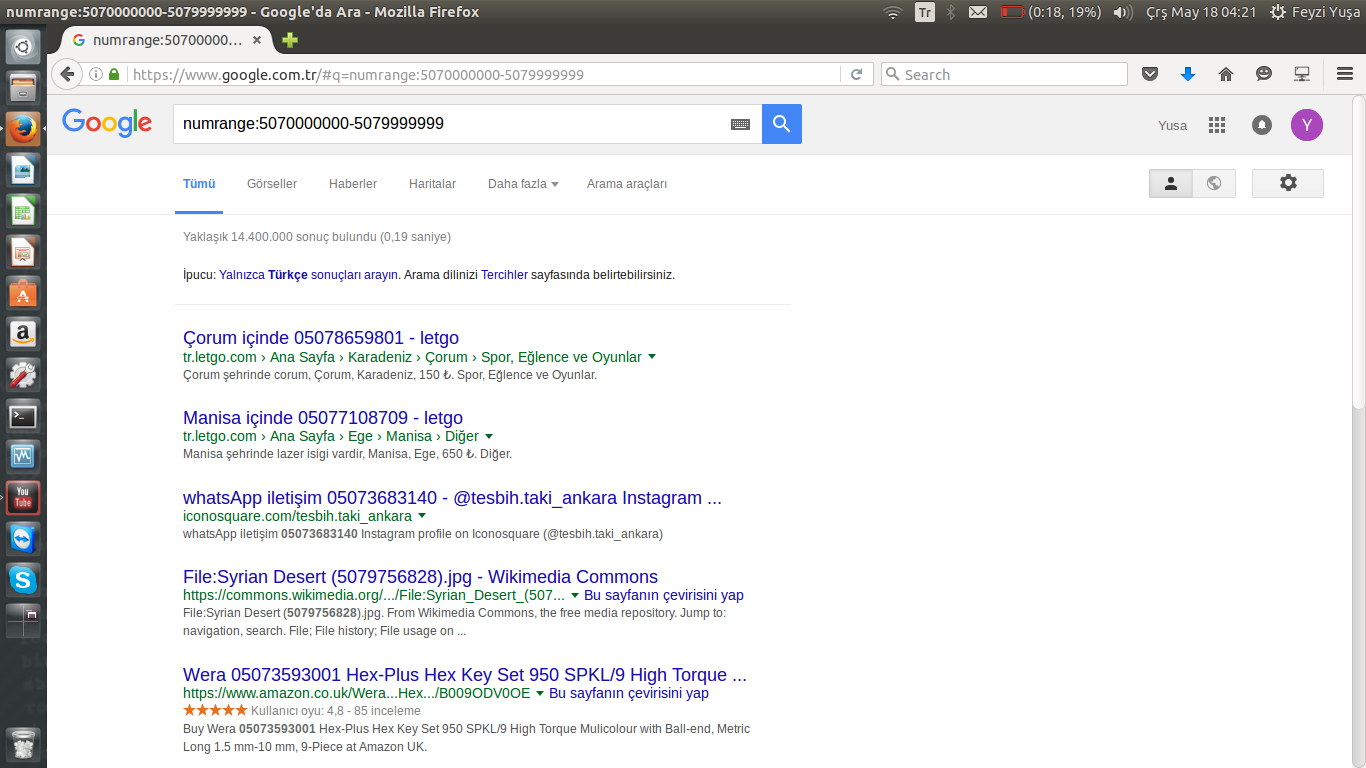

- numrange : Google aradığımız numara veya numara aralıklarını bulacaktır.

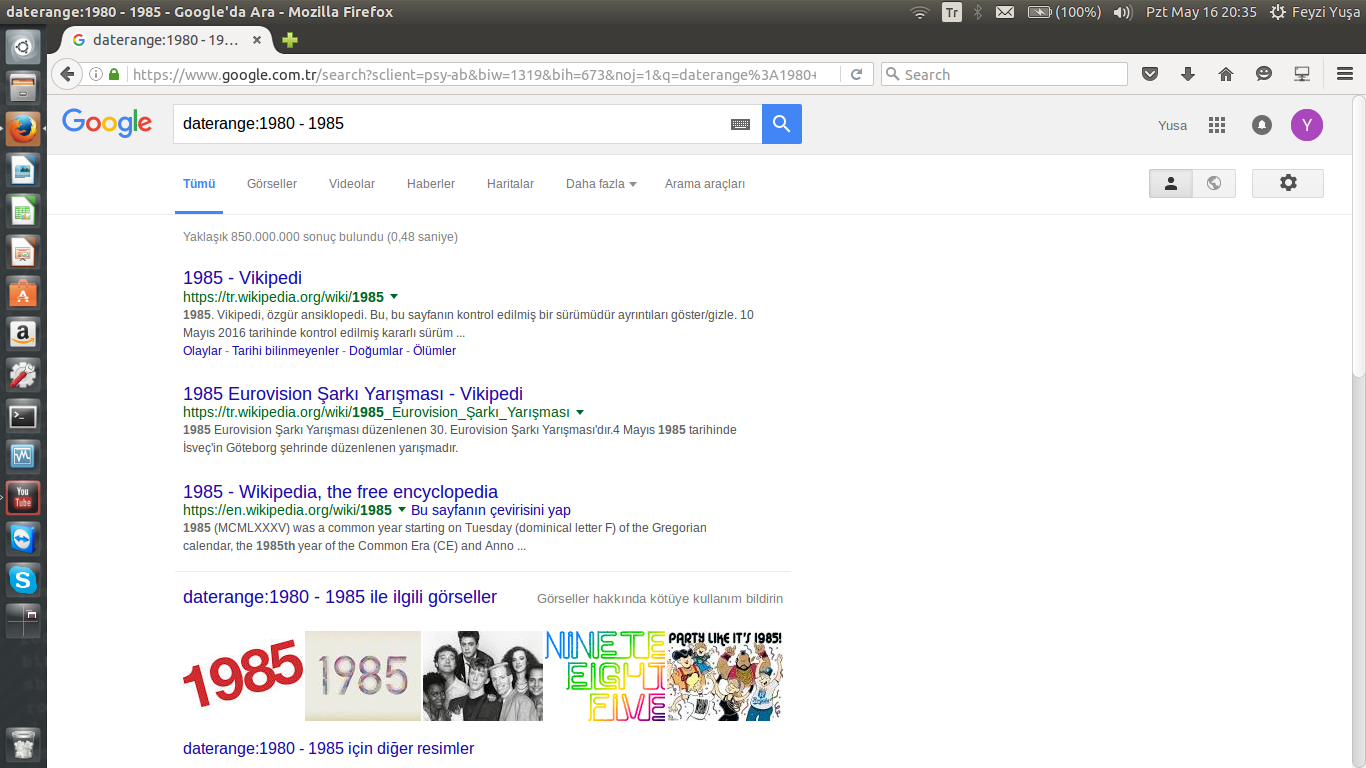

- daterange : Aradığımız tarih veya tarih aralıklarını bulacaktır.

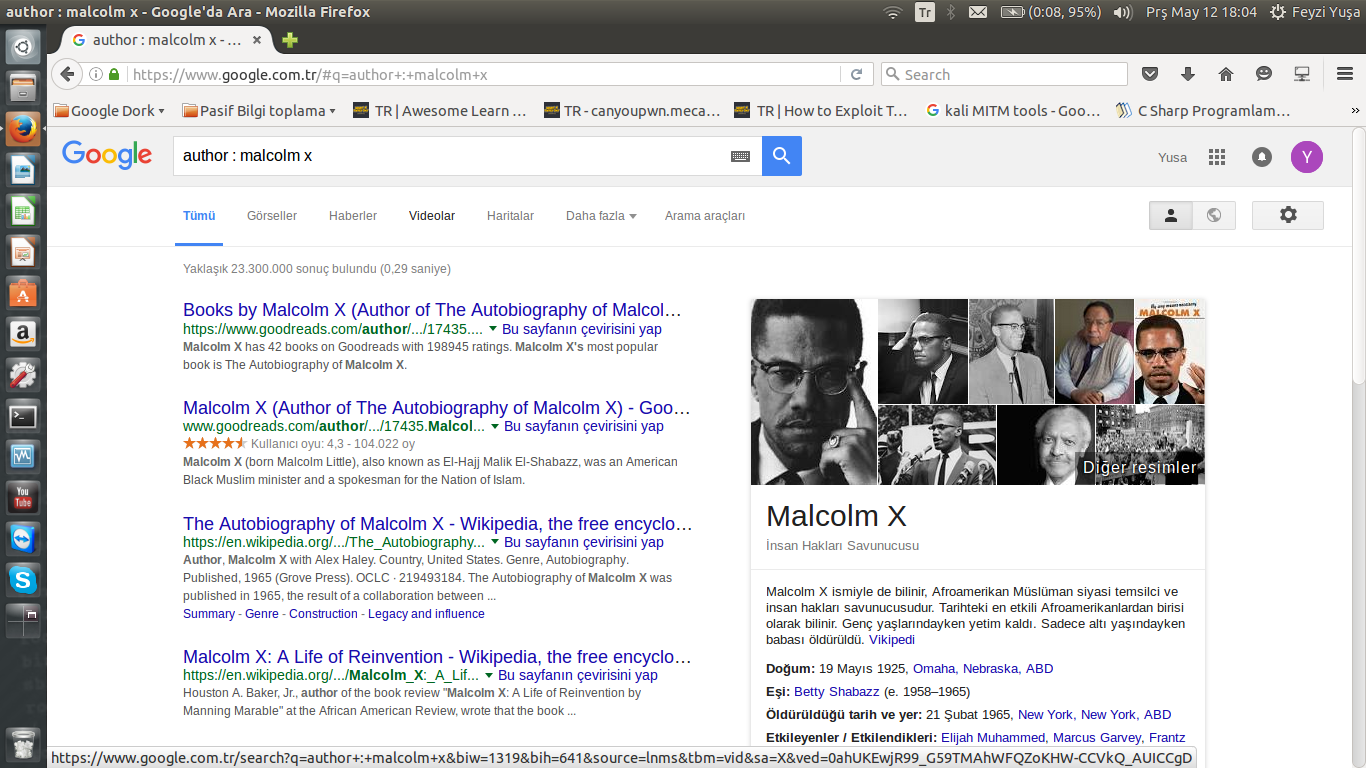

- author : Aradığımız yazara ait bilgileri bulacaktır.

- groups : Google aradığımız bir topluluk ismini google groups da bulunan makaleler ve benzer isimdeki topluluk içerikleri ile sınırlandıracaktır.

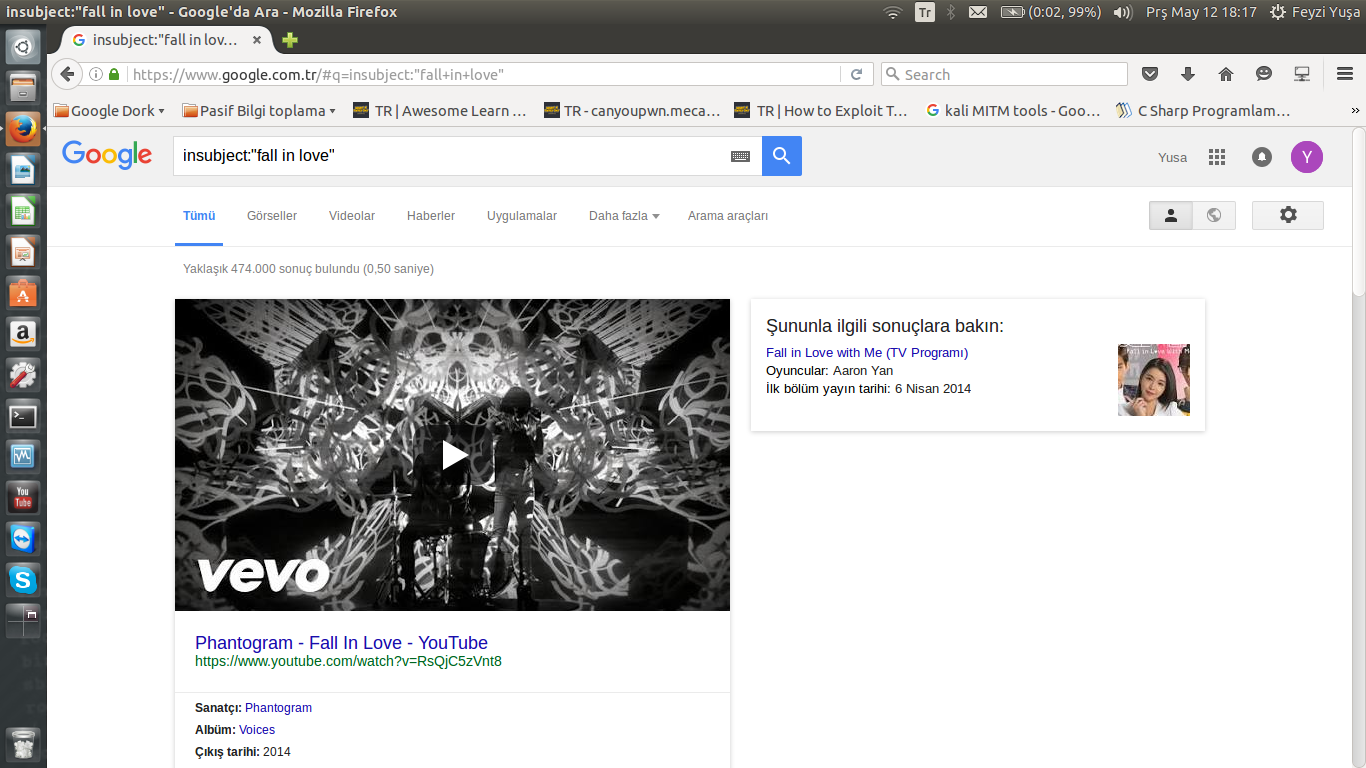

- insubject : Google, konuyla belirttiğimiz terimleri içeren içerikler(makale vb.) ile sınırlar.

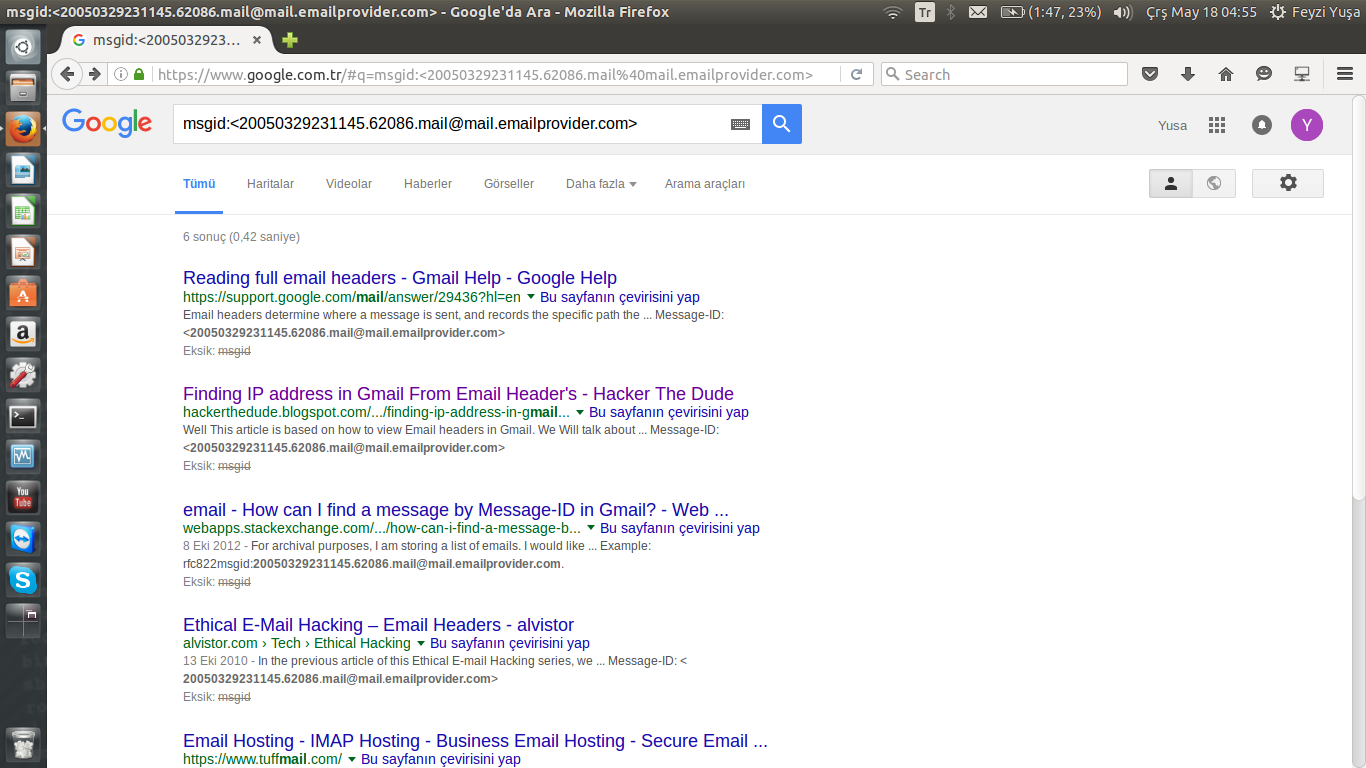

- msgid : (message id yani Türkçe adı ile mesaj kimliği) Her e-postanın bir kimliği(id) vardır.Google da bu kimlik ile arama yaptığımızda bu e-posta ile bağlantılı bilgiler ile aramamız sınırlanacaktır.

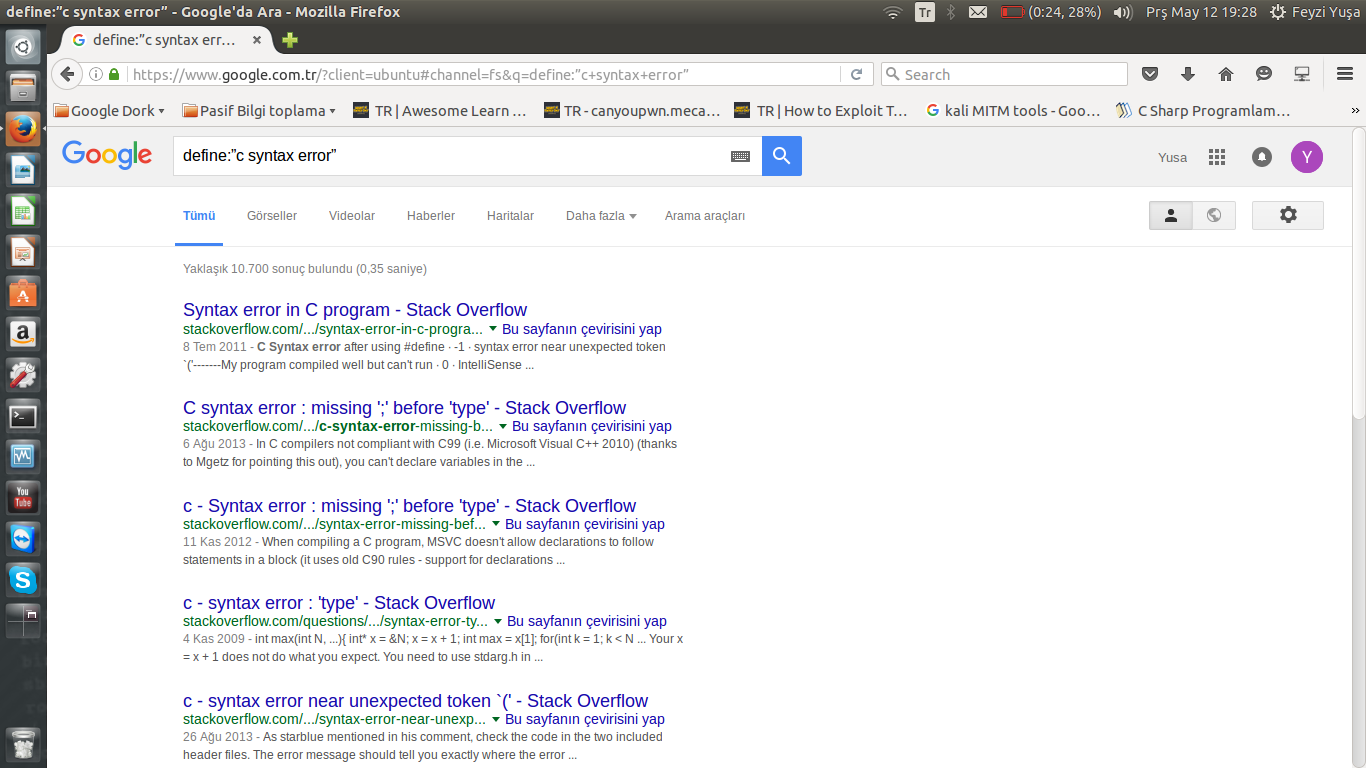

- define : Aradığımız girdi ile ilgili bilgi bulacaktır.

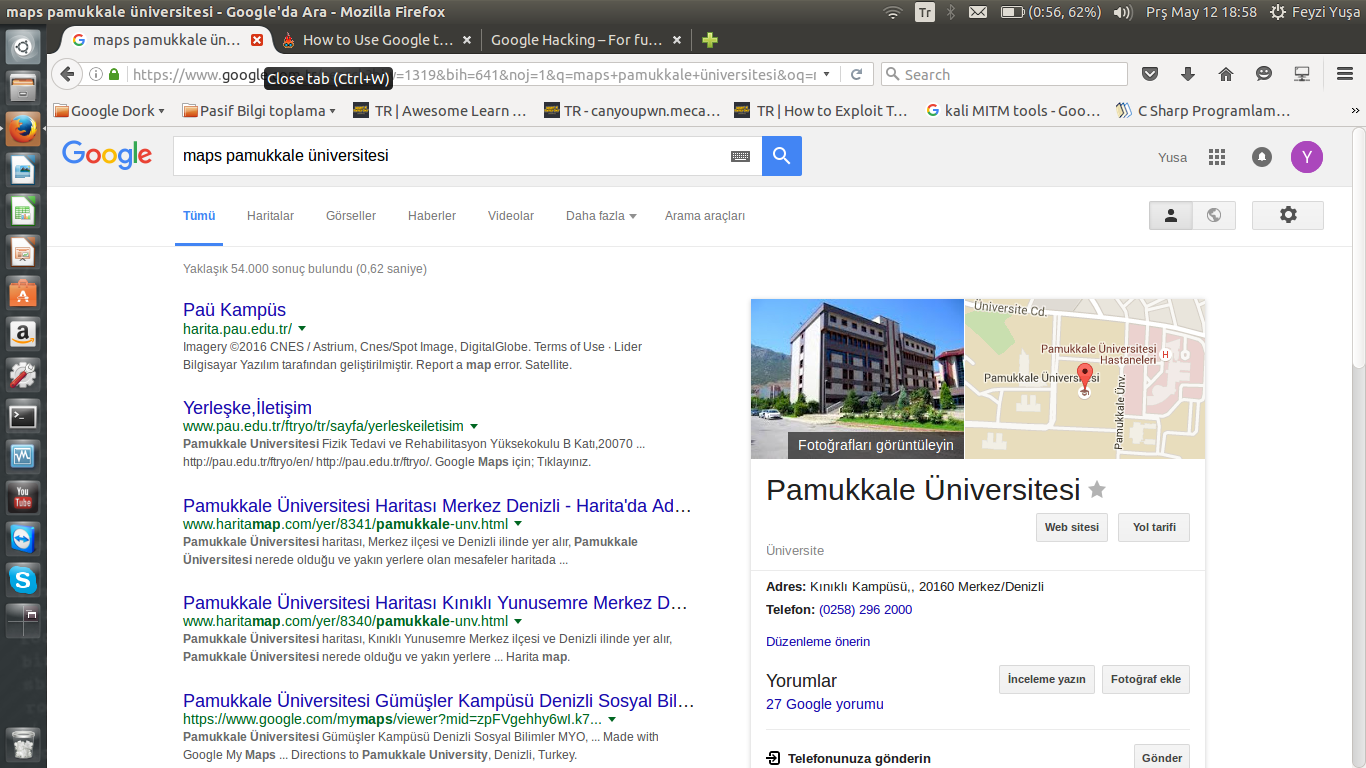

- maps : Aradığımız lokasyon ile ilgili bilgi bulacaktır.

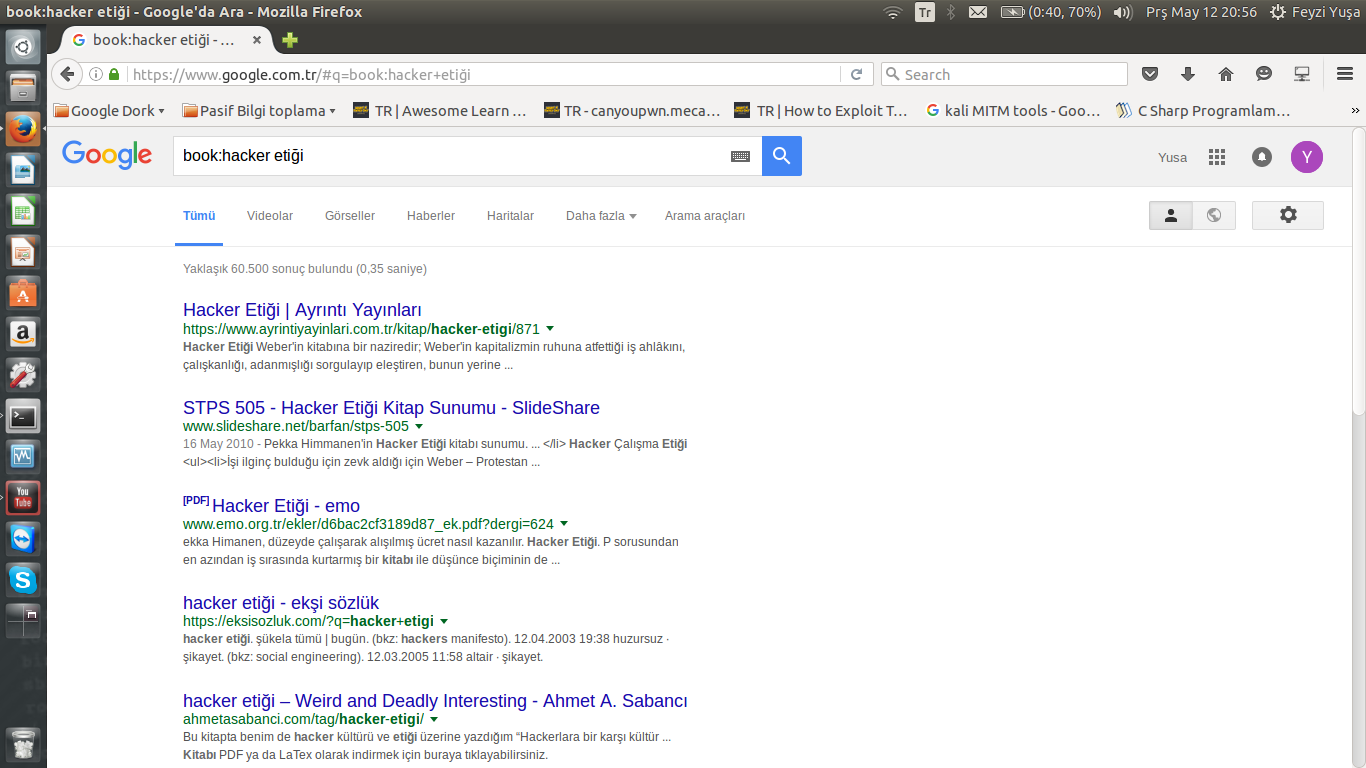

- book : Aradığımız kitap ile ilgili bilgi bulacaktır.

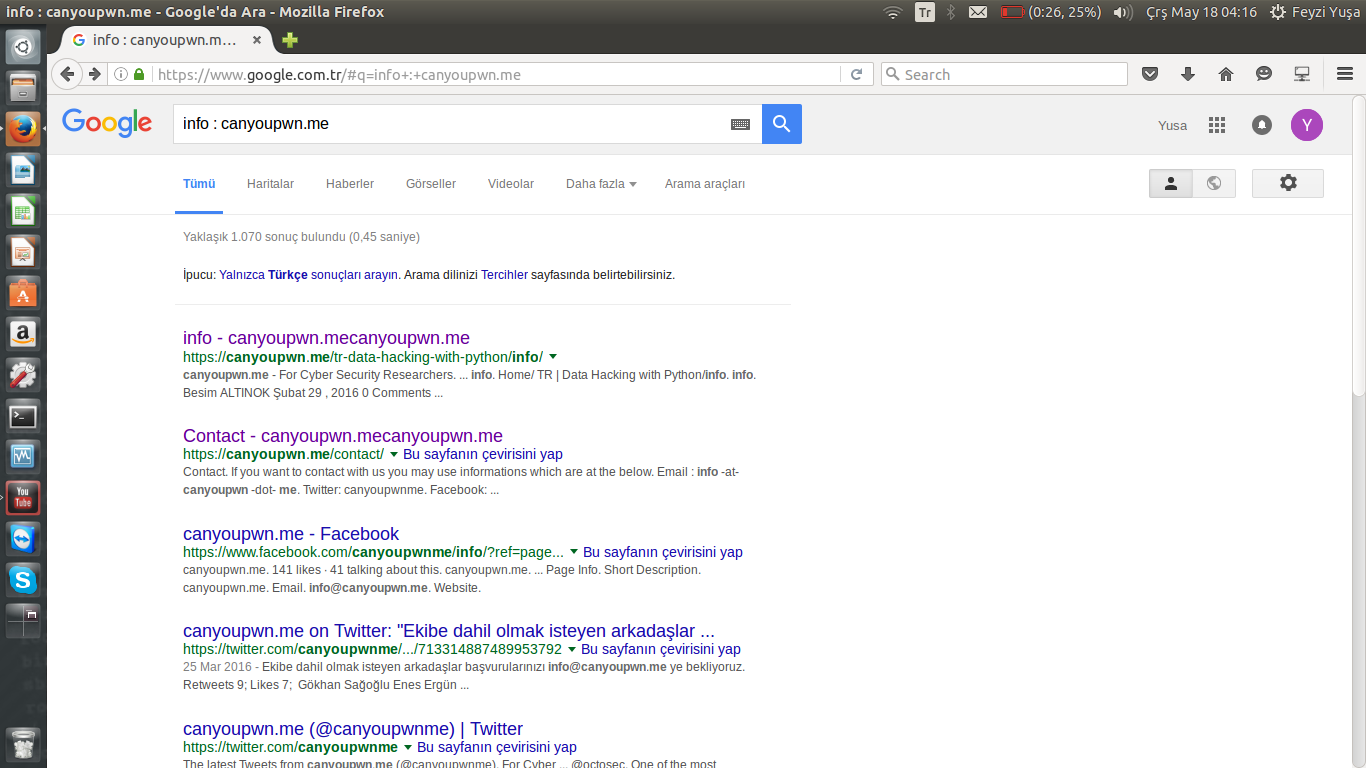

- info : Google girdiğimiz url ile ilgili web sayfası hakkında bilgiler ile aramayı sınırlayacaktır.

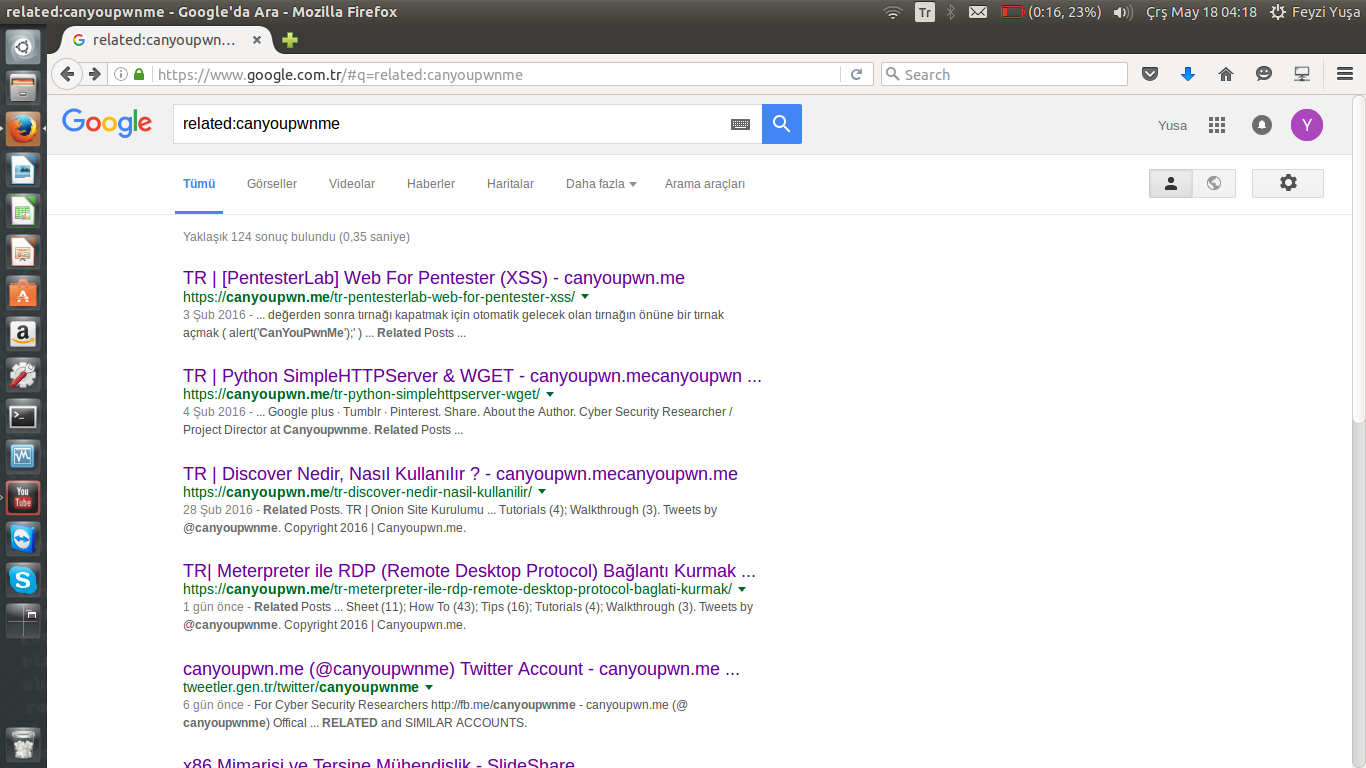

- related : Google girdiğimiz url ile belirttiğimiz web sayfası ile benzer web sayfaları ile aramayı sınırlandıracaktır.

Peki parametrelerimiz bu kadar mı ?

Tabi ki hayır şimdi birkaç parametrenin nasıl kullanıldığını örneklerle göreceğiz.

intitle : Google aradığımız bilgiyi başlık adı ile kısıtlayacaktır.Title Türkçede başlık anlamına gelmektedir.

inurl : Aradığımız sayfanın url’ni bulacaktır.Google aradığımız bilgiyi url bilgisi ile kısıtlar, peki url nedir?

Url : İnternet’te bir kaynağa (belge veya resim gibi) rastgelen, standart bir formata uygun bir karakter dizgisidir. Örneğin https://canyoupwn.me/

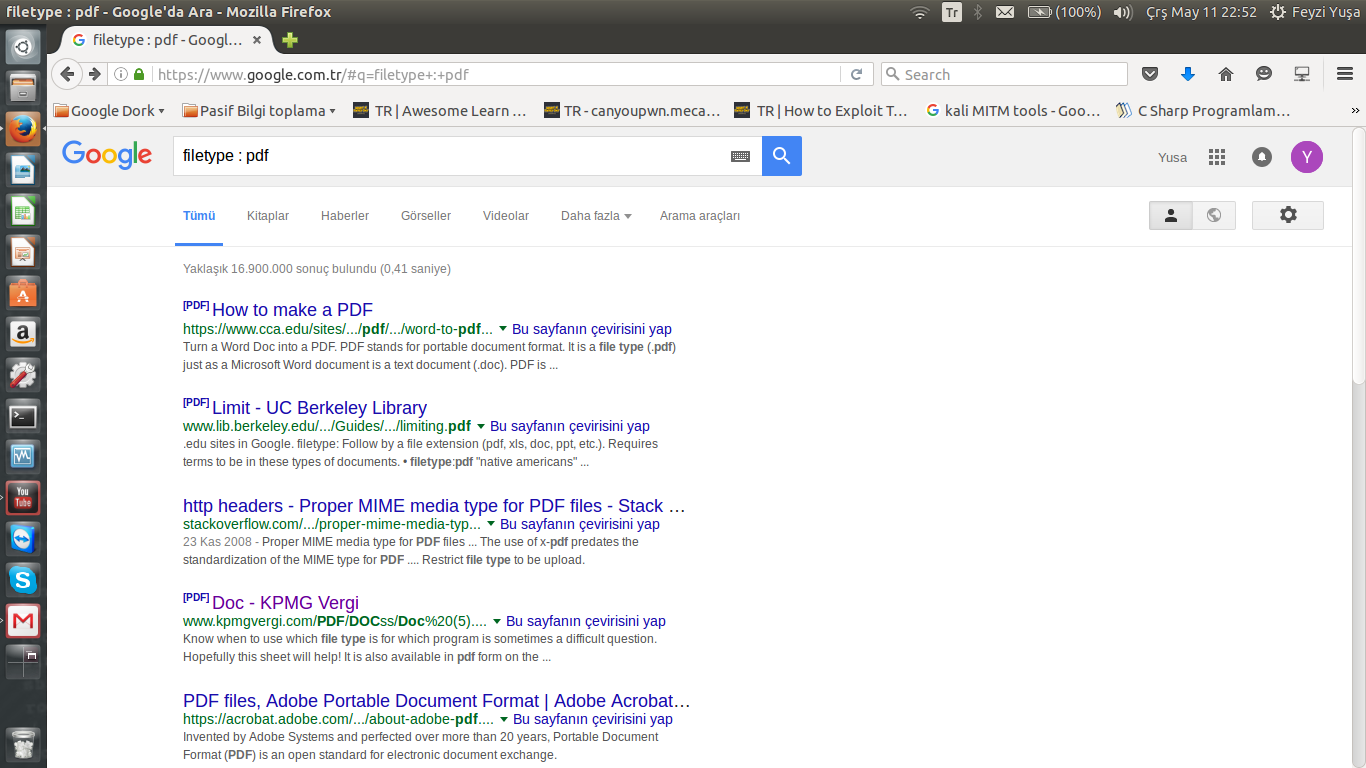

filetype : Aradığımız belirli dosyaları bulacaktır.Google aramızı dosya son ekine göre kısıtlayacaktır.Filetype Türkçede dosya tipi anlamına gelmektedir.

Peki dosya tipi nedir? Dosya tipi bilgisayarınızda kullandığınız dosyalarınızın türünü belirten tanımlamadır.Örneğin Txt,doc,jpg vs.

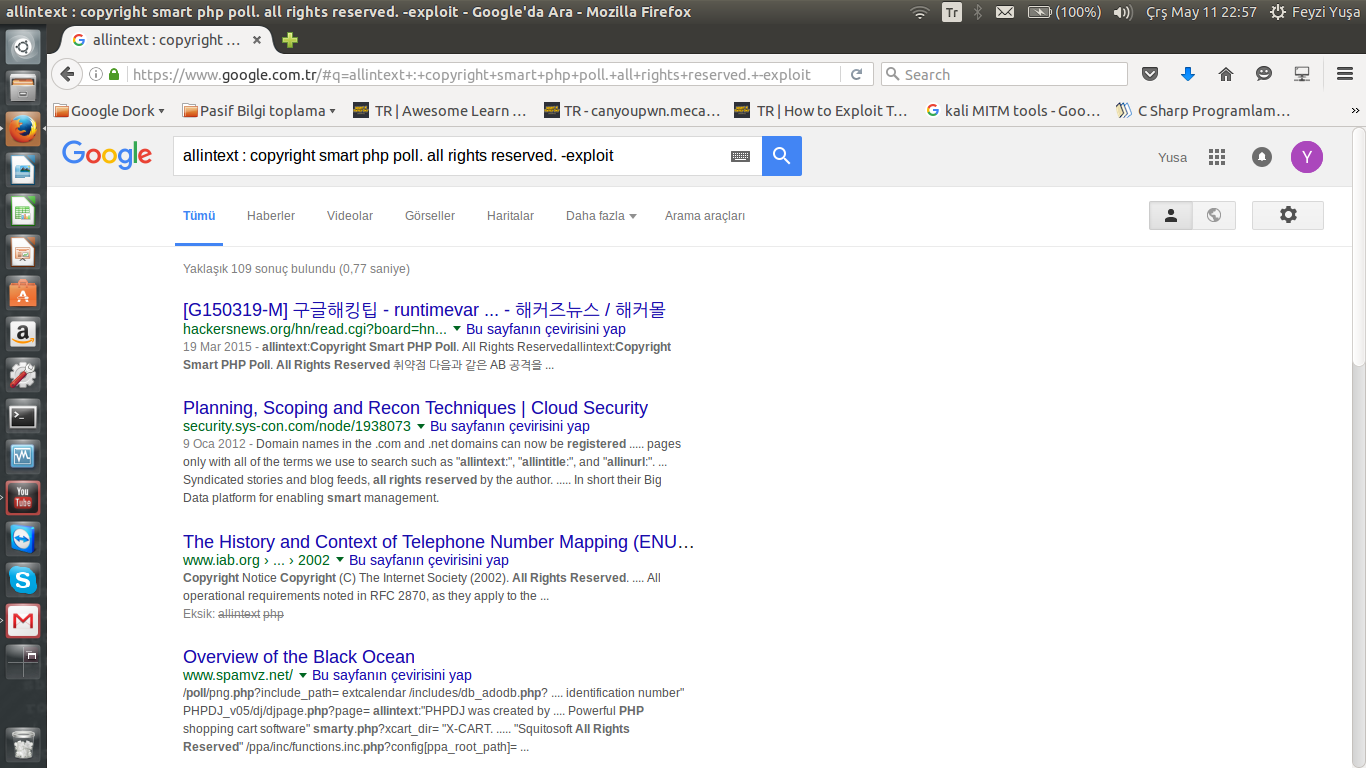

allintext : Aradığımız tüm text dosyalarını bulacaktır.Google metin içerisinde aradığımız sorgu ile aramaları kısaltacaktır.

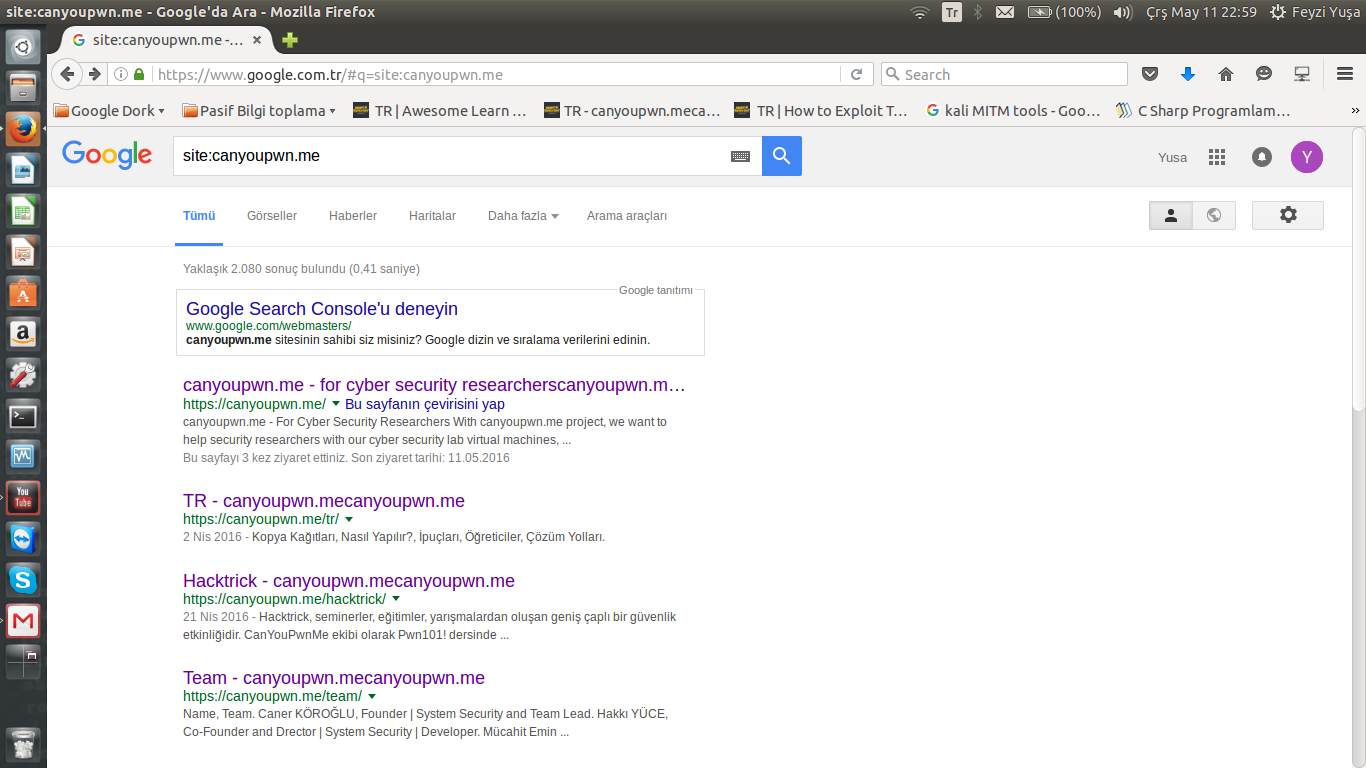

site : Aradığımız özel siteleri bulacaktır.Google aradığımız websayfası ile aramamızı sınırlayacaktır.

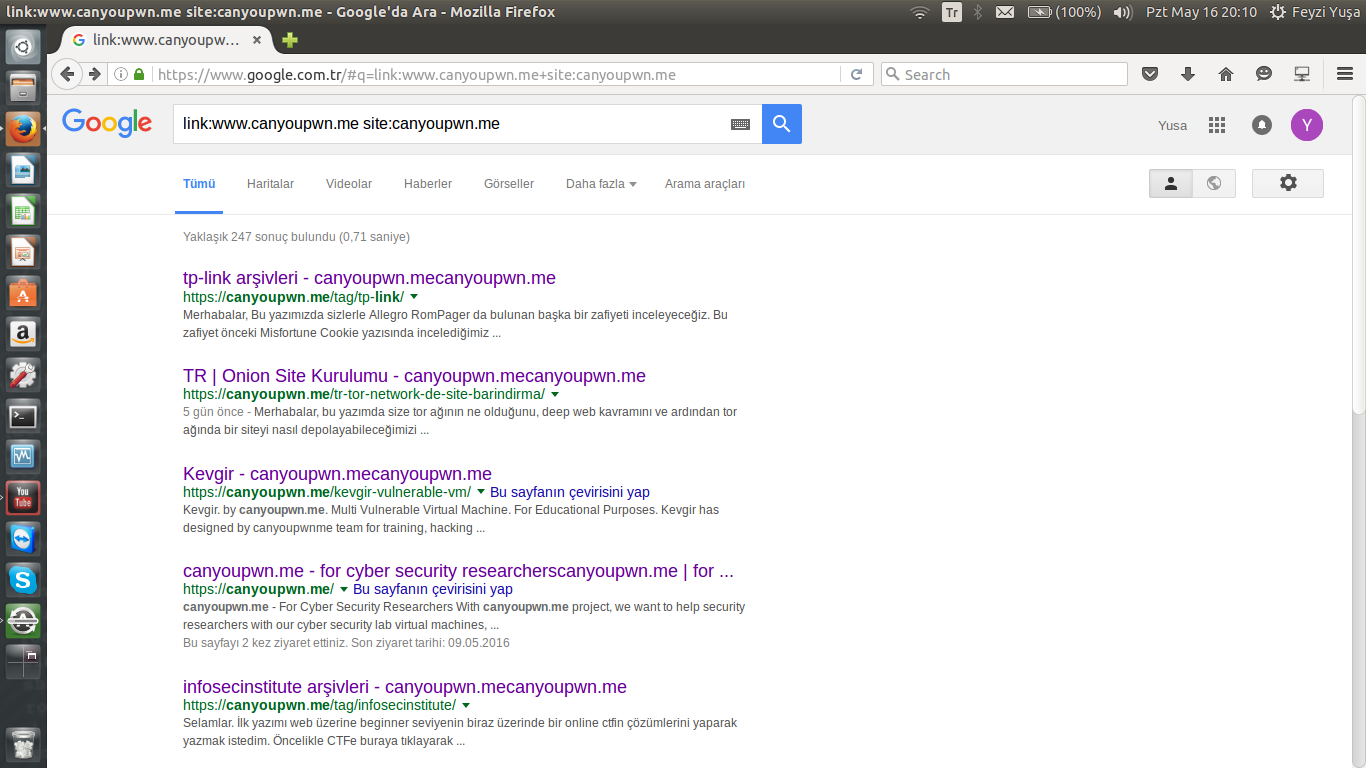

link : Aradığımız link’e ait sayfaları bulacaktır.Aradağımız siteye ait bağlantıları döker.

inanchor : Google aradığımız içerik bilgisi ile bağlantılı, içeriklere sahip bağlantılar ile aramamızı kısıtlayacaktır.

numrange : Google aradığımız numara veya numara aralıklarını bulacaktır.Böylece açık şekilde paylaşılmış telefon numaraları, Tc kimlik numaraları gibi numaraları bulabilirsiniz.

daterange : Aradığımız tarih veya tarih aralıklarını bulacaktır.

author : Aradığımız yazara ait bilgileri bulacaktır.

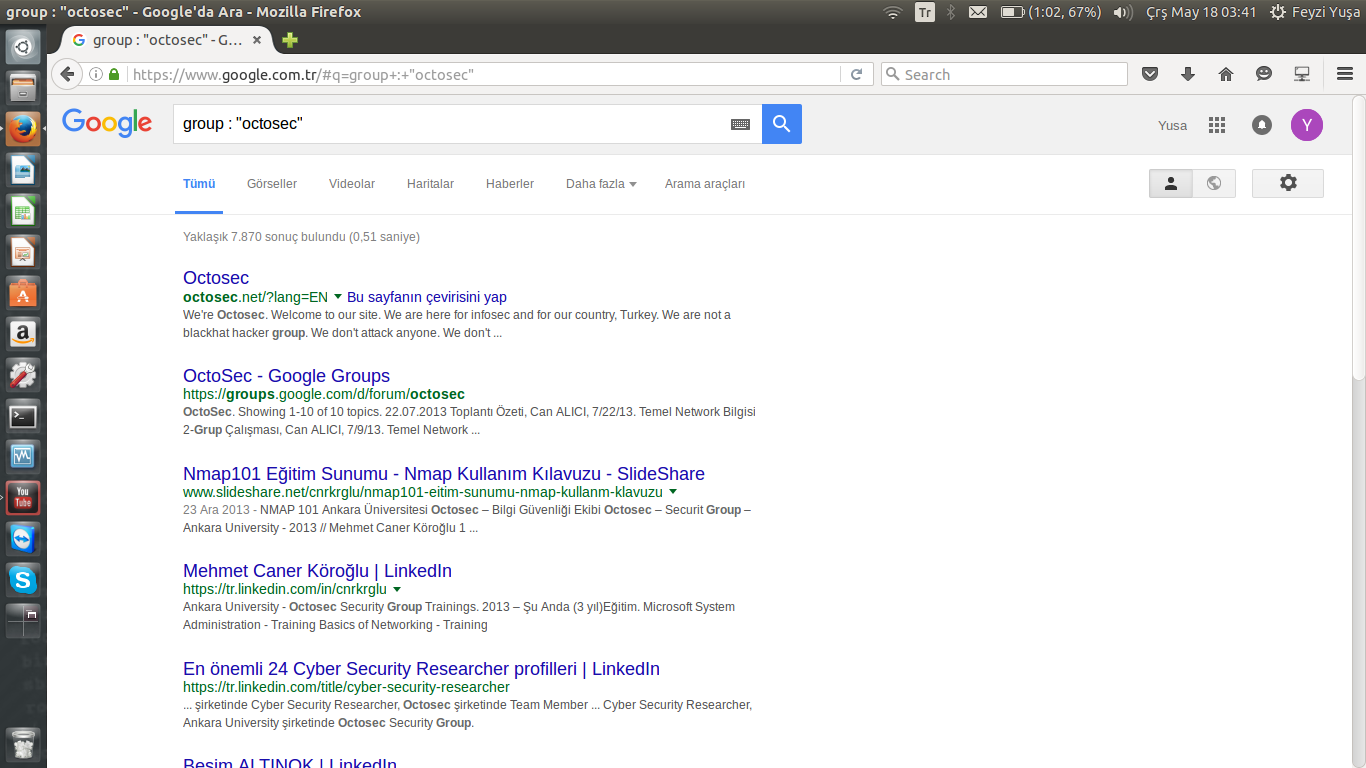

groups : Google aradığımız bir topluluk ismini google groups da bulunan makaleler ve benzer isimdeki topluluk içerikleri ile sınırlandıracaktır.

(Google Groups : Google tarafından ücretsiz olarak sağlanan çevirimiçi gruplar ve mail listesi servisidir. Google Groups kullanarak, ilgi alanlarına göre gruplar bulunabilir ve üye olunabilir. Grup sayfasına mesaj bırakılabildiği gibi, grup mail adresini kullanarak tüm liste üyelerine mail de atılabilir.)

insubject : Google, konuyla belirttiğimiz terimleri içeren içerikler(makale vb.) ile sınırlar

msgid : (message id yani Türkçe adı ile mesaj kimliği) Her e-postanın bir kimliği(id) vardır.Google da bu kimlik ile arama yaptığımızda bu e-posta ile bağlantılı bilgiler ile aramamız sınırlanacaktır.

örnek bir msgid: <[email protected]>

define : Aradığımız girdi ile ilgili bilgi bulacaktır.Böylece bir sunucuya ait exploit(zafiyet) ve-veya bir yazılım dilinde karşılaştığımız hataya ait ilgili bağlantılar ile aramamız sınırlanmış olacaktır.

maps : Aradığımız lokasyon ile ilgili bilgi bulacaktır.

book : Aradığımız kitap ile ilgili bilgi bulacaktır.

info : Google girdiğimiz url ile ilgili web sayfası hakkında bilgiler ile aramayı sınırlayacaktır.

related : Google girdiğimiz url ile belirttiğimiz web sayfası ile benzer web sayfaları ile aramayı sınırlandıracaktır.